Menyiapkan titik akhir pada komputer virtual Windows dengan menggunakan model penyebaran klasik

Penting

Komputer virtual klasik akan dihentikan pada 1 Maret 2023.

Jika Anda menggunakan sumber IaaS dari ASM, harap menyelesaikan migrasi sebelum 1 Maret 2023. Kami mendorong Anda untuk beralih lebih cepat untuk memanfaatkan banyak peningkatan fitur di Azure Resource Manager.

Untuk mengetahui informasi selengkapnya, lihat Migrasikan sumber IaaS Anda ke Azure Resource Manager sebelum 1 Maret 2023.

Komputer virtual Windows (VM) yang Anda buat di Azure dengan menggunakan model penyebaran klasik dapat secara otomatis berkomunikasi melalui saluran jaringan privat dengan VM lain di layanan cloud atau jaringan virtual yang sama. Namun, komputer di internet atau jaringan virtual lainnya memerlukan titik akhir untuk mengarahkan lalu lintas jaringan masuk ke VM.

Anda juga dapat menyiapkan titik akhir di komputer virtual Linux.

Penting

Azure memiliki dua model penyebaran yang berbeda untuk membuat dan bekerja dengan sumber daya: Resource Manager dan klasik. Artikel ini membahas model penerapan klasik. Microsoft merekomendasikan agar sebagian besar penyebaran baru menggunakan model Resource Manager.

Mulai 15 November 2017, komputer virtual hanya akan tersedia di portal Azure.

Dalam model penyebaran Resource Manager, titik akhir dikonfigurasi dengan menggunakan Network Security Groups (NSGs). Untuk informasi selengkapnya, lihat Mengizinkan akses eksternal ke VM Anda dengan menggunakan portal Azure.

Saat Anda membuat VM Windows di portal Azure, titik akhir umum, seperti titik akhir untuk Desktop Jauh dan Windows PowerShell Jarak Jauh, biasanya dibuat untuk Anda secara otomatis. Anda dapat mengonfigurasi titik akhir tambahan nanti sesuai kebutuhan.

Setiap titik akhir memiliki port publik dan port privat:

- Port publik digunakan oleh load balancer Azure untuk mendengarkan lalu lintas masuk ke komputer virtual dari internet.

- Port privat digunakan oleh komputer virtual untuk mendengarkan lalu lintas masuk, biasanya ditujukan untuk aplikasi atau layanan yang berjalan di komputer virtual.

Nilai default untuk protokol IP dan port TCP atau UDP untuk protokol jaringan terkenal disediakan saat Anda membuat titik akhir dengan portal Azure. Untuk titik akhir kustom, tentukan protokol IP yang benar (TCP atau UDP) dan port publik dan privat. Untuk mendistribusikan lalu lintas masuk secara acak di beberapa komputer virtual, buat set seimbang beban yang terdiri dari beberapa titik akhir.

Setelah membuat titik akhir, Anda dapat menggunakan daftar kontrol akses (ACL) untuk menentukan aturan yang mengizinkan atau menolak lalu lintas masuk ke port publik titik akhir berdasarkan alamat IP sumbernya. Namun, jika komputer virtual berada dalam jaringan virtual Azure, gunakan kelompok keamanan jaringan sebagai gantinya. Untuk informasi selengkapnya, lihat Tentang grup keamanan jaringan.

Catatan

Konfigurasi firewall untuk komputer virtual Azure dilakukan secara otomatis untuk port yang terkait dengan titik akhir konektivitas jarak jauh yang disiapkan Azure secara otomatis. Untuk port yang ditentukan untuk semua titik akhir lainnya, tidak ada konfigurasi yang dilakukan secara otomatis ke firewall komputer virtual. Saat Anda membuat titik akhir untuk komputer virtual, pastikan bahwa firewall komputer virtual juga memungkinkan lalu lintas untuk protokol dan port privat yang sesuai dengan konfigurasi titik akhir. Untuk mengonfigurasi firewall, lihat dokumentasi atau bantuan on-line untuk sistem operasi yang berjalan di komputer virtual.

Buat titik akhir

Masuk ke portal Azure.

Pilih Komputer virtual, lalu pilih komputer virtual yang ingin Anda konfigurasi.

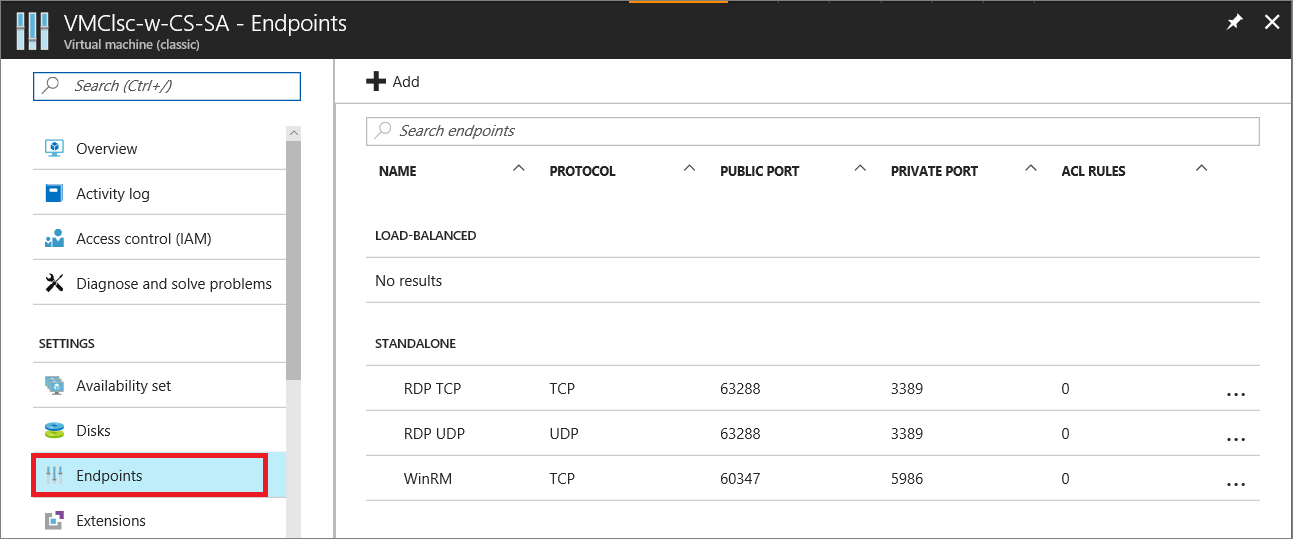

Pilih Titik Akhir di grup Pengaturan . Halaman Titik Akhir muncul, yang mencantumkan semua titik akhir saat ini untuk komputer virtual. (Contoh ini untuk VM Windows. VM Linux secara default akan menampilkan titik akhir untuk SSH.)

Di bilah perintah di atas entri titik akhir, pilih Tambahkan. Halaman Tambahkan titik akhir muncul.

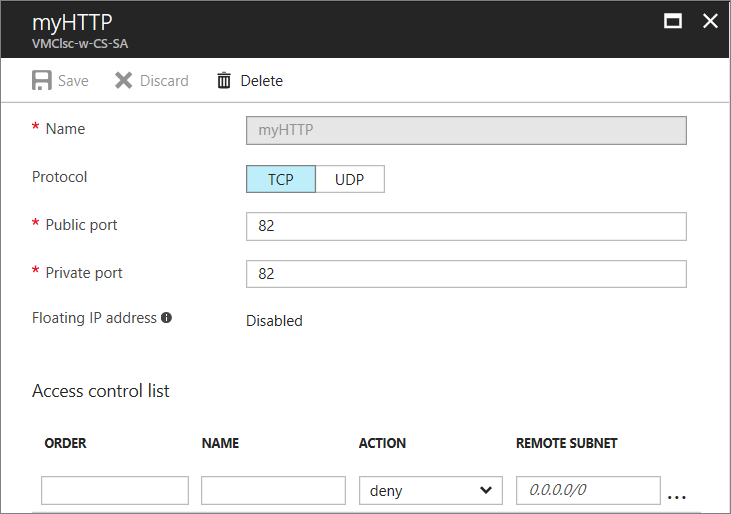

Untuk Nama, masukkan nama untuk titik akhir.

Untuk Protokol, pilih TCP atau UDP.

Untuk Port publik, masukkan nomor port untuk lalu lintas masuk dari internet.

Untuk Port privat, masukkan nomor port tempat komputer virtual mendengarkan. Nomor port publik dan privat bisa berbeda. Pastikan firewall pada komputer virtual telah dikonfigurasi untuk memungkinkan lalu lintas yang sesuai dengan protokol dan port privat.

PilihOK.

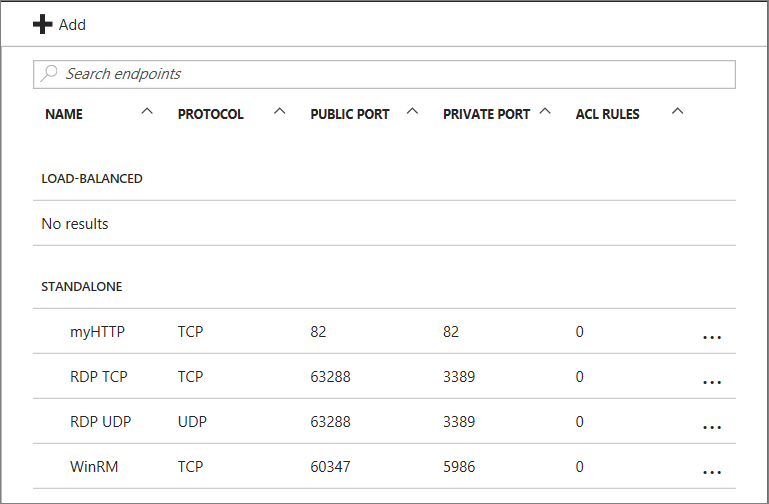

Titik akhir baru tercantum di halaman Titik Akhir .

Mengelola ACL pada titik akhir

Untuk menentukan set komputer yang dapat mengirim lalu lintas, ACL pada titik akhir dapat membatasi lalu lintas berdasarkan alamat IP sumber. Ikuti langkah-langkah ini untuk menambahkan, memodifikasi, atau menghapus ACL pada titik akhir.

Catatan

Jika titik akhir adalah bagian dari set dengan beban seimbang, setiap perubahan yang Anda buat pada ACL pada titik akhir diterapkan ke semua titik akhir dalam set.

Jika komputer virtual berada dalam jaringan virtual Azure, gunakan grup keamanan jaringan alih-alih ACL. Untuk informasi selengkapnya, lihat Tentang grup keamanan jaringan.

Masuk ke portal Azure.

Pilih Komputer virtual, lalu pilih nama komputer virtual yang ingin Anda konfigurasi.

Pilih Titik akhir. Dari daftar titik akhir, pilih titik akhir yang sesuai. Daftar ACL berada di bagian bawah halaman.

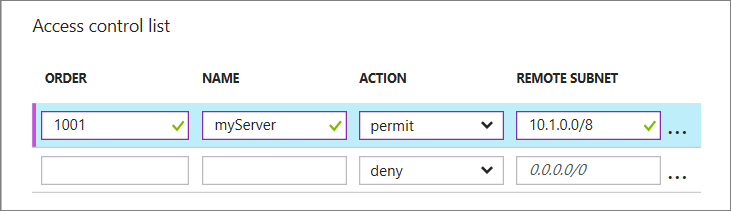

Gunakan baris dalam daftar untuk menambahkan, menghapus, atau mengedit aturan untuk ACL dan mengubah urutannya. Nilai SUBNET JARAK JAUH adalah rentang alamat IP untuk lalu lintas masuk dari internet yang digunakan load balancer Azure untuk mengizinkan atau menolak lalu lintas berdasarkan alamat IP sumbernya. Pastikan untuk menentukan rentang alamat IP dalam format perutean antar-domain tanpa kelas (CIDR), juga dikenal sebagai format awalan alamat. Contohnya:

10.1.0.0/8

Anda dapat menggunakan aturan untuk mengizinkan hanya lalu lintas dari komputer tertentu yang sesuai dengan komputer Anda di internet atau untuk menolak lalu lintas dari rentang alamat tertentu yang diketahui.

Aturan dievaluasi agar dimulai dengan aturan pertama dan diakhiri dengan aturan terakhir. Oleh karena itu, aturan harus diurutkan dari yang paling tidak ketat hingga yang paling ketat. Untuk informasi selengkapnya, lihat Apa itu Daftar Access Control Jaringan.

Langkah berikutnya

- Untuk menggunakan cmdlet Azure PowerShell untuk menyiapkan titik akhir VM, lihat Add-AzureEndpoint.

- Untuk menggunakan cmdlet Azure PowerShell untuk mengelola ACL pada titik akhir, lihat Mengelola daftar kontrol akses (ACL) untuk titik akhir dengan menggunakan PowerShell.

- Jika Anda membuat komputer virtual dalam model penyebaran Resource Manager, Anda dapat menggunakan Azure PowerShell untuk membuat grup keamanan jaringan untuk mengontrol lalu lintas ke VM.