Apa itu daftar kontrol akses titik akhir?

Penting

Azure memiliki dua model penyebaran yang berbeda untuk membuat dan bekerja dengan sumber daya: Resource Manager dan klasik. Artikel ini membahas tentang menggunakan model penyebaran klasik. Microsoft merekomendasikan agar sebagian besar penyebaran baru menggunakan model penyebaran Resource Manager.

Daftar kontrol akses titik akhir (ACL) adalah peningkatan keamanan yang tersedia untuk penyebaran Azure Anda. ACL menyediakan kemampuan untuk secara selektif mengizinkan atau menolak lalu lintas untuk titik akhir komputer virtual. Kemampuan pemfilteran paket ini memberikan lapisan keamanan tambahan. Anda hanya dapat menentukan ACL jaringan untuk titik akhir. Anda tidak dapat menentukan ACL untuk jaringan virtual atau subnet tertentu yang terkandung dalam jaringan virtual. Disarankan untuk menggunakan kelompok keamanan jaringan (NSG) alih-alih ACL, jika memungkinkan. Saat menggunakan NSG, daftar kontrol akses titik akhir akan diganti dan tidak lagi diberlakukan. Untuk mempelajari selengkapnya tentang NSG, lihat Gambaran umum kelompok keamanan jaringan

ACL dapat dikonfigurasi dengan menggunakan PowerShell atau portal Azure. Untuk mengonfigurasi ACL jaringan dengan menggunakan PowerShell, lihat Mengelola daftar kontrol akses untuk titik akhir menggunakan PowerShell. Untuk mengonfigurasi ACL jaringan dengan menggunakan portal Azure, lihat Cara menyiapkan titik akhir ke komputer virtual.

Dengan menggunakan ACL Jaringan, Anda dapat melakukan hal berikut:

- Secara selektif mengizinkan atau menolak lalu lintas masuk berdasarkan rentang alamat IPv4 subnet jarak jauh ke titik akhir input komputer virtual.

- Alamat IP daftar blokir

- Membuat beberapa aturan per titik akhir komputer virtual

- Gunakan urutan aturan untuk memastikan kumpulan aturan yang benar diterapkan pada titik akhir komputer virtual tertentu (terendah hingga tertinggi)

- Tentukan ACL untuk alamat IPv4 subnet jarak jauh tertentu.

Lihat artikel Batas Azure untuk batas ACL.

Cara kerja ACL

ACL adalah objek yang berisi daftar aturan. Saat Anda membuat ACL dan menerapkannya ke titik akhir komputer virtual, pemfilteran paket terjadi pada node host VM Anda. Ini berarti lalu lintas dari alamat IP jarak jauh difilter oleh node host untuk mencocokkan aturan ACL alih-alih pada VM Anda. Ini mencegah VM Anda menghabiskan siklus CPU yang berharga untuk pemfilteran paket.

Saat komputer virtual dibuat, ACL default diberlakukan untuk memblokir semua lalu lintas masuk. Namun, jika titik akhir dibuat untuk (port 3389), maka ACL default dimodifikasi untuk memungkinkan semua lalu lintas masuk untuk titik akhir tersebut. Lalu lintas masuk dari subnet jarak jauh mana pun kemudian diizinkan ke titik akhir tersebut dan tidak diperlukan provisi firewall. Semua port lain diblokir untuk lalu lintas masuk kecuali titik akhir dibuat untuk port tersebut. Lalu lintas keluar diizinkan secara default.

Contoh tabel ACL Default

| Aturan # | Subnet Jarak Jauh | Titik Akhir | Izin/Tolak |

|---|---|---|---|

| 100 | 0.0.0.0/0 | 3389 | Izin |

Mengizinkan dan menolak

Anda dapat secara selektif mengizinkan atau menolak lalu lintas jaringan untuk titik akhir input komputer virtual dengan membuat aturan yang menentukan "izin" atau "tolak". Penting untuk dicatat bahwa secara default, ketika titik akhir dibuat, semua lalu lintas diizinkan ke titik akhir. Untuk alasan itu, penting untuk memahami cara membuat aturan izin/tolak dan menempatkannya dalam urutan prioritas yang tepat jika Anda ingin kontrol terperinci atas lalu lintas jaringan yang Anda pilih untuk memungkinkan mencapai titik akhir komputer virtual.

Poin yang perlu dipertimbangkan:

- Tidak ada ACL – Secara default ketika titik akhir dibuat, kami mengizinkan semua untuk titik akhir.

- Izin- Saat Anda menambahkan satu atau beberapa rentang "izin", Anda menolak semua rentang lainnya secara default. Hanya paket dari rentang IP yang diizinkan yang dapat berkomunikasi dengan titik akhir komputer virtual.

- Menyangkal- Saat Anda menambahkan satu atau beberapa rentang "tolak", Anda mengizinkan semua rentang lalu lintas lainnya secara default.

- Kombinasi Izin dan Tolak - Anda dapat menggunakan kombinasi "izin" dan "tolak" ketika Anda ingin mengukir rentang IP tertentu untuk diizinkan atau ditolak.

Aturan dan aturan yang diutamakan

ACL jaringan dapat disiapkan pada titik akhir komputer virtual tertentu. Misalnya, Anda dapat menentukan ACL jaringan untuk titik akhir RDP yang dibuat pada komputer virtual yang mengunci akses untuk alamat IP tertentu. Tabel di bawah ini menunjukkan cara untuk memberikan akses ke IP virtual publik (VIP) dari rentang tertentu untuk mengizinkan akses untuk RDP. Semua IP jarak jauh lainnya ditolak. Kami mengikuti urutan aturan terendah yang diutamakan .

Beberapa aturan

Dalam contoh di bawah ini, jika Anda ingin mengizinkan akses ke titik akhir RDP hanya dari dua rentang alamat IPv4 publik (65.0.0.0/8, dan 159.0.0.0/8), Anda dapat mencapainya dengan menentukan dua aturan Izin . Dalam hal ini, karena RDP dibuat secara default untuk komputer virtual, Anda mungkin ingin mengunci akses ke port RDP berdasarkan subnet jarak jauh. Contoh di bawah ini menunjukkan cara untuk memberikan akses ke IP virtual publik (VIP) dari rentang tertentu untuk mengizinkan akses untuk RDP. Semua IP jarak jauh lainnya ditolak. Ini berfungsi karena ACL jaringan dapat disiapkan untuk titik akhir komputer virtual tertentu dan akses ditolak secara default.

Contoh – Beberapa aturan

| Aturan # | Subnet Jarak Jauh | Titik Akhir | Izin/Tolak |

|---|---|---|---|

| 100 | 65.0.0.0/8 | 3389 | Izin |

| 200 | 159.0.0.0/8 | 3389 | Izin |

Urutan aturan

Karena beberapa aturan dapat ditentukan untuk titik akhir, harus ada cara untuk mengatur aturan untuk menentukan aturan mana yang diutamakan. Urutan aturan menentukan prioritas. ACL jaringan mengikuti urutan aturan terendah yang diutamakan . Dalam contoh di bawah ini, titik akhir pada port 80 secara selektif diberikan akses hanya ke rentang alamat IP tertentu. Untuk mengonfigurasi ini, kami memiliki aturan tolak (Aturan # 100) untuk alamat di ruang 175.1.0.1/24. Aturan kedua kemudian ditentukan dengan prioritas 200 yang mengizinkan akses ke semua alamat lain di bawah 175.0.0.0/8.

Contoh – Prioritas aturan

| Aturan # | Subnet Jarak Jauh | Titik Akhir | Izin/Tolak |

|---|---|---|---|

| 100 | 175.1.0.1/24 | 80 | Tolak |

| 200 | 175.0.0.0/8 | 80 | Izin |

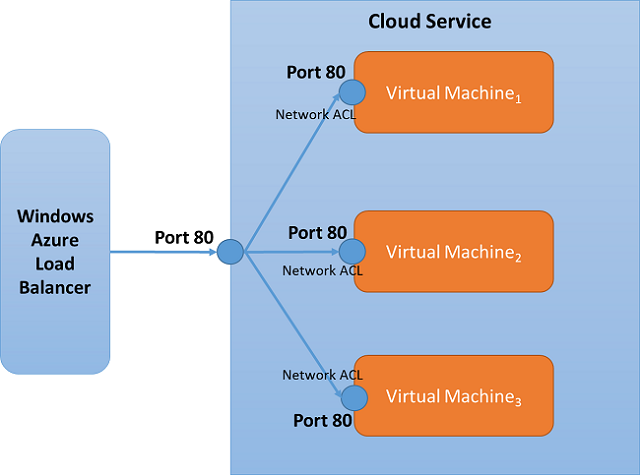

ACL jaringan dan set seimbang beban

ACL jaringan dapat ditentukan pada titik akhir set seimbang beban. Jika ACL ditentukan untuk set beban yang seimbang, ACL jaringan diterapkan ke semua komputer virtual dalam set beban seimbang tersebut. Misalnya, jika set beban seimbang dibuat dengan "Port 80" dan set beban seimbang berisi 3 VM, ACL jaringan yang dibuat pada titik akhir "Port 80" dari satu VM akan secara otomatis berlaku untuk VM lainnya.

Langkah berikutnya

Mengelola daftar kontrol akses untuk titik akhir menggunakan PowerShell