Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Ketika ancaman cyber menjadi semakin canggih, kebutuhan akan tindakan keamanan cyber yang kuat lebih penting daripada sebelumnya. Badan Keamanan Infrastruktur & Cyber AS (CISA) memainkan peran sentral dalam mempertahankan ruang cyber, mempelopori upaya nasional untuk meningkatkan ketahanan fungsi vital, dan mempromosikan ekosistem teknologi yang kuat. Misi CISA termasuk menjaga kesadaran situasional cyber di antara lembaga Federal Civilian Executive Branch (FCEB), dan mengamankan domain .gov. CISA membantu lembaga federal dan mitra industri dengan manajemen yang efektif dari insiden cyber yang signifikan. Pada Bulan April 2023, CISA merilis Zero Trust Maturity Model Versi 2.0 (ZTMM).

Nota

Dalam panduan ini, istilah organisasi mengacu pada lembaga FCEB dan mitra industri.

Adopsi teknologi baru yang cepat, dan lanskap ancaman yang berkembang, menimbulkan tantangan berkelanjutan bagi keamanan cyber. Executive Order 14028: Meningkatkan keamanan Cyber Nasional menekankan fokus terbaru pada modernisasi keamanan cyber federal, dan mendukung Arsitektur Zero Trust (ZTA) sebagai model keamanan pilihan untuk entitas pemerintah. Pesanan mengamanatkan bahwa organisasi mengembangkan rencana komprehensif untuk implementasi ZTA. Perintah memerlukan penilaian postur keamanan siber saat ini serta mempersiapkan penyebaran penuh.

CISA ZTMM berfungsi sebagai peta jalan penting bagi organisasi untuk mengevaluasi postur keamanan mereka secara ketat dan menerapkan perubahan yang diperlukan untuk transisi ke ZTA. Dengan mengadopsi model ini, organisasi dapat meningkatkan ketahanan mereka secara signifikan terhadap ancaman cyber, memastikan perlindungan aset informasi penting yang lebih kuat, dan membentengi kerangka kerja keamanan secara keseluruhan.

Dalam mendukung transisi ini, Office of Management and Budget (OMB) Memorandum M-22-09 menguraikan tindakan untuk diadopsi selaras dengan pilar ZTMM. Strategi Federal ZTA mengharuskan organisasi untuk memenuhi tujuan keamanan cyber utama dan mempertimbangkan Executive Order (EO) 14028 dan M-22-09 saat mereka mengembangkan dan menerapkan strategi Zero Trust mereka.

Microsoft menawarkan berbagai kemampuan Zero Trust yang diperluas yang didukung oleh platform terpadu dari alat keamanan terintegrasi. Platform ini menyediakan cakupan komprehensif di seluruh pilar CISA ZTMM dan kemampuan lintas sektor, sebagaimana dijelaskan di bagian berikut. Solusi ini mendukung organisasi dalam perjalanan mereka menuju implementasi Zero Trust yang efektif, membantu memastikan kerangka kerja keamanan cyber federal yang aman, dan tangguh.

Pilar, fungsi, kemampuan, dan tahap perjalanan ZTMM

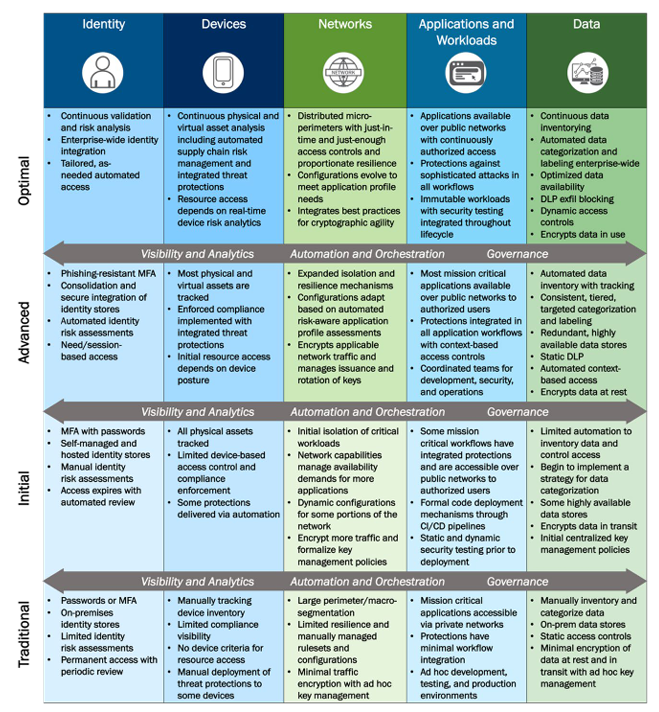

CISA ZTMM dibangun di atas lima pilar yang mencakup fungsi untuk meningkatkan area perlindungan Zero Trust. Gunakan tautan berikut untuk masuk ke bagian panduan:

- Perkenalan

- Identitas

- Perangkat

- Jaringan

- Aplikasi dan beban kerja

- Data

Setiap pilar memiliki tiga kapabilitas lintas-pilar , yang menekankan aktivitas yang meningkatkan interoperabilitas fungsi antar-pilar.

Visibilitas dan analitik: Visibilitas mengacu pada artefak yang dapat diamati dari karakteristik dan peristiwa di lingkungan perusahaan secara keseluruhan. Fokus pada analisis data terkait cyber membantu menginformasikan keputusan kebijakan, memfasilitasi aktivitas respons, dan membangun profil risiko untuk mengembangkan langkah-langkah keamanan proaktif.

Automation dan pengaturan: Zero Trust menggunakan alat dan alur kerja otomatis untuk fungsi respons keamanan untuk semua produk dan layanan. Ini membantu perusahaan mempertahankan interaksi proses pengawasan, keamanan, dan pengembangan untuk fungsi, produk, dan layanan tersebut.

Tata Kelola: Dalam dokumen ini, tata kelola adalah penegakan kebijakan, prosedur, dan proses keamanan cyber perusahaan, di dalam dan di seluruh pilar. Tata kelola mengurangi risiko keamanan untuk mendukung prinsip Zero Trust dan untuk memenuhi persyaratan federal.

Nota

Visibilitas dan analitik, otomatisasi dan orkestrasi, serta kemampuan tata kelola memungkinkan organisasi untuk mengintegrasikan kemajuan di seluruh pilar. Gambar berikut mengilustrasikan pilar dan kemampuan lintas sektoral.

Tahap perjalanan ZTMM

Pilar-pilar tersebut meliputi empat tahap perjalanan ZTMM.

- Tradisional : Siklus hidup yang dikonfigurasi secara manual, misalnya dari pendirian hingga penonaktifan, dan penugasan atribut seperti keamanan dan pencatatan. Kebijakan keamanan statis dan solusi mengatasi pilar dengan dependensi pada sistem eksternal. Hak istimewa terkecil ditetapkan saat provisi. Pilar terisolasi dari penegakan kebijakan; tanggapan dan penerapan mitigasi secara manual, serta korelasi terbatas antara dependensi, log, dan telemetri.

- Awal : Mulai otomatisasi penetapan atribut, konfigurasi siklus hidup, keputusan kebijakan, dan penerapan. Solusi lintas pilar awal dan integrasi sistem eksternal. Beberapa perubahan responsif terhadap prinsip hak istimewa paling rendah setelah penyediaan. Visibilitas agregat untuk sistem internal.

- Advanced: Jika berlaku, otomatiskan kontrol untuk siklus hidup, juga konfigurasi, dan penetapan kebijakan dengan koordinasi lintas pilar. Pusatkan visibilitas dan kontrol identitas, dan penegakan kebijakan yang terintegrasi di seluruh pilar. Respons dasar terhadap mitigasi yang telah ditentukan sebelumnya, perubahan pada hak istimewa paling sedikit pada penilaian risiko dan postur. Tingkatkan kesadaran di seluruh organisasi, termasuk sumber daya yang dihosting secara eksternal.

- Optimalisasi: Siklus hidup otomatis just-in-time (JIT) dan penetapan atribut pada aset dan sumber daya yang dapat melaporkan sendiri dengan kebijakan dinamis, berdasarkan pemicu yang otomatis dan teramati. Gunakan akses dengan hak minimum dinamis, akses secukupnya (JEA), dan sesuai dengan ambang batas untuk aset dan dependensinya; Aktifkan interoperabilitas lintas pilar dengan pemantauan berkelanjutan, dan visibilitas terpusat dengan kesadaran situasi yang menyeluruh.

Kriteria model kematangan

Gunakan kriteria berikut untuk mengidentifikasi tahap kematangan untuk pilar teknologi Zero Trust dan memberikan konsistensi di seluruh model:

Cakupan panduan

Gunakan panduan ini untuk membantu memenuhi tujuan fungsi ZTMM dan membuat kemajuan melalui tahap kematangan. Kami menganggap organisasi, setidaknya, pada tahap Tradisional.

Di bagian berikut, pilar dibagi menjadi area fungsi dengan tabel yang memiliki deskripsi tahap perjalanan ZTMM dengan panduan dan rekomendasi Microsoft. Gunakan tabel untuk mempelajari bagaimana layanan cloud Microsoft selaras dengan ZTMM. Setiap fungsi memiliki panduan untuk tahap kematangan. Misalnya, organisasi yang menerapkan panduan pada tahap Optimal

Nota

Panduan terbatas pada fitur dalam General Availability (GA), atau yang ada di Pratinjau Publik, di layanan cloud komersial Microsoft.

Pendekatan implementasi

Dalam kebanyakan kasus, beberapa tim berkolaborasi untuk memandu organisasi melalui tahap siklus hidup. Microsoft merekomendasikan pendekatan Anda mencakup prinsip-prinsip berikut:

- Buat tim dengan kepemilikan pilar dan kemampuan lintas fungsi yang jelas

- Pastikan ada baris komunikasi yang ditentukan dan status yang diperbarui secara teratur

- Mengintegrasikan produk dalam pilar ZTMM termasuk kemampuan lintas bidang

Organisasi dapat mengurangi kompleksitas, biaya, dan risiko dengan menggunakan solusi terintegrasi yang memenuhi kemampuan lintas fungsi di ZTMM. produk Microsoft Security terintegrasi secara asli dengan Microsoft Azure dan Microsoft 365. Misalnya, organisasi dapat menyebarkan Microsoft Sentinel sebagai solusi manajemen informasi dan peristiwa keamanan (SIEM) dan orkestrasi keamanan, otomatisasi, dan respons (SOAR). Selain itu, menggabungkan deteksi dan respons yang diperluas (XDR) dapat memperkuat kemampuan dengan wawasan dan deteksi ancaman yang disederhanakan. Selaraskan produk ini di seluruh pilar ZTMM untuk meningkatkan dan meningkatkan kemampuan keamanan cyber organisasi.

Langkah berikutnya

Mengkonfigurasi Microsoft Cloud Services untuk Model Maturitas Zero Trust CISA.

- Perkenalan

- Identitas

- Perangkat

- Jaringan

- Aplikasi dan beban kerja

- Data