Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

![]()

Perusahaan modern memiliki keragaman titik akhir yang luar biasa yang mengakses data. Tidak semua titik akhir dikelola atau bahkan dimiliki oleh organisasi, yang mengarah ke konfigurasi perangkat dan tingkat patch perangkat lunak yang berbeda. Ini menciptakan dasar serangan yang besar, dan jika tidak diatasi, akses data kerja dari endpoint tidak tepercaya dapat dengan mudah menjadi kelemahan terbesar dalam strategi keamanan Zero Trust Anda. (Unduh Model Kematangan Zero Trust: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

Zero Trust mematuhi prinsip, "Jangan pernah percaya, selalu verifikasi." Dalam hal titik akhir, ini berarti selalu memverifikasi semua titik akhir. Itu tidak hanya mencakup perangkat kontraktor, mitra, dan tamu, tetapi juga aplikasi dan perangkat yang digunakan oleh karyawan untuk mengakses data kerja, terlepas dari kepemilikan perangkat.

Dalam pendekatan Zero Trust, kebijakan keamanan yang sama diterapkan terlepas dari apakah perangkat dimiliki perusahaan atau dimiliki secara pribadi melalui bring your own device (BYOD); apakah perangkat dikelola sepenuhnya oleh IT, atau hanya aplikasi dan data yang diamankan. Kebijakan ini berlaku untuk semua titik akhir, baik PC, Mac, smartphone, tablet, wearable, atau perangkat IoT di mana pun mereka terhubung, baik itu jaringan perusahaan yang aman, broadband rumah, atau internet publik. Yang terpenting, kesehatan dan kepercayaan aplikasi yang berjalan pada titik akhir tersebut berdampak pada postur keamanan Anda. Anda perlu mencegah data perusahaan bocor ke aplikasi atau layanan yang tidak tepercaya atau tidak diketahui, baik secara tidak sengaja atau melalui niat jahat.

Ada beberapa aturan utama untuk mengamankan perangkat dan titik akhir dalam model Zero Trust: Kebijakan keamanan Zero Trust diberlakukan secara terpusat melalui cloud dan mencakup keamanan titik akhir, konfigurasi perangkat, perlindungan aplikasi, kepatuhan perangkat, dan postur risiko.

- Platform serta aplikasi yang berjalan di perangkat disediakan dengan aman, dikonfigurasi dengan benar, dan selalu diperbarui.

- Ada respons otomatis dan prompt untuk berisi akses ke data perusahaan dalam aplikasi jika terjadi penyusupan keamanan.

- Sistem kontrol akses memastikan bahwa semua kontrol kebijakan berlaku sebelum data diakses.

Tujuan penyebaran Zero Trust untuk mengamankan titik akhir

Sebelum sebagian besar organisasi memulai perjalanan Zero Trust, keamanan titik akhir mereka disiapkan sebagai berikut:

- Titik akhir bergabung dengan domain dan dikelola dengan solusi seperti Objek Kebijakan Grup atau Manajer Konfigurasi. Ini adalah opsi yang bagus, tetapi tidak memanfaatkan Penyedia Layanan Konfigurasi Windows (CSP) modern atau memerlukan gateway manajemen cloud terpisah berupa appliance untuk melayani perangkat berbasis cloud.

- Titik akhir harus berada di jaringan perusahaan untuk mengakses data. Ini bisa berarti bahwa perangkat diharuskan untuk secara fisik berada di situs untuk mengakses jaringan perusahaan, atau bahwa mereka memerlukan akses VPN, yang meningkatkan risiko bahwa perangkat yang disusupi dapat mengakses sumber daya perusahaan yang sensitif.

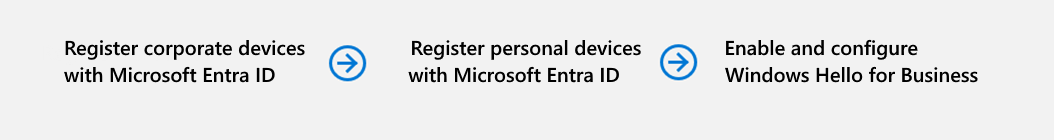

Saat menerapkan kerangka kerja Zero Trust end-to-end untuk mengamankan titik akhir, kami sarankan Anda fokus terlebih dahulu pada tiga tujuan penyebaran awal. Setelah selesai, fokus pada tujuan keempat:

Titik akhir terdaftar di penyedia identitas cloud. Untuk memantau keamanan dan risiko di beberapa titik akhir yang digunakan oleh satu orang, Anda memerlukan visibilitas ke semua perangkat dan titik akses yang mungkin memiliki akses ke sumber daya Anda. Pada perangkat terdaftar, Anda kemudian dapat memberlakukan garis besar keamanan yang juga menyediakan metode berbasis biometrik atau PIN kepada pengguna untuk autentikasi guna membantu menghilangkan ketergantungan pada kata sandi.

Akses hanya diberikan kepada endpoint dan aplikasi yang dikelola melalui cloud dan mematuhi peraturan. Atur aturan kepatuhan untuk memastikan bahwa perangkat memenuhi persyaratan keamanan minimum sebelum akses diberikan. Selain itu, buat aturan remediasi dan pemberitahuan untuk perangkat yang tidak patuh sehingga orang tahu cara mengatasi masalah kepatuhan.

Kebijakan pencegahan kehilangan data (DLP) diberlakukan untuk perangkat perusahaan dan BYOD. Kontrol apa yang dapat dilakukan pengguna dengan data setelah mereka memiliki akses. Misalnya, batasi penyimpanan file ke lokasi yang tidak tepercaya (seperti disk lokal), atau batasi berbagi salin dan tempel dengan aplikasi komunikasi konsumen atau aplikasi obrolan untuk melindungi data.

Deteksi ancaman titik akhir digunakan untuk memantau risiko perangkat. Bertujuan untuk satu panel solusi kaca untuk mengelola semua titik akhir dengan cara yang konsisten. Gunakan solusi informasi keamanan dan manajemen peristiwa (SIEM) untuk merutekan log dan transaksi titik akhir sehingga Anda mendapatkan lebih sedikit, tetapi tetap dapat ditindaklanjuti, peringatan.

Sebagai tugas akhir, periksa prinsip Zero Trust untuk IoT dan jaringan teknologi operasional.

Panduan penyebaran Titik Akhir Zero Trust

Panduan ini memandu Anda melalui langkah-langkah yang diperlukan untuk mengamankan perangkat Anda mengikuti prinsip kerangka kerja keamanan Zero Trust.

1. Daftarkan titik akhir dengan penyedia identitas cloud

Untuk membantu membatasi paparan risiko, pantau titik akhir untuk memastikan masing-masing memiliki identitas tepercaya, persyaratan keamanan inti diterapkan, dan tingkat risiko untuk hal-hal seperti malware atau penyelundupan data telah diukur, diperbaiki, atau dianggap dapat diterima.

Setelah perangkat mendaftar, pengguna dapat mengakses sumber daya organisasi Anda yang dibatasi menggunakan nama pengguna dan kata sandi perusahaan mereka untuk masuk. Jika tersedia, tingkatkan keamanan melalui penggunaan kemampuan seperti Windows Hello untuk Bisnis.

Mendaftarkan perangkat perusahaan dengan ID Microsoft Entra

Minta perangkat Windows Anda yang digunakan untuk mengakses data organisasi, bergabung serta mendaftar dengan Microsoft Entra ID melalui salah satu jalur berikut:

Pengalaman di luar kotak Windows – Menggunakan pengalaman di luar kotak (OOBE) untuk bergabung dengan perangkat Windows ke MICROSOFT Entra ID menyederhanakan penyiapan, memastikan perangkat siap untuk akses aman ke sumber daya organisasi segera. Untuk panduan, lihat Microsoft Entra bergabung dengan perangkat Windows baru.

Perangkat Windows yang disediakan sebelumnya – Pengguna perangkat kerja Windows yang disediakan sebelumnya dapat menggunakan akun Kerja atau Sekolah mereka untuk mendaftarkannya dengan ID Microsoft Entra. Lihat Menambahkan Akun Kerja atau Sekolah Anda ke Perangkat Windows.

Daftarkan perangkat pribadi - Pengguna dapat mendaftarkan perangkat Windows pribadi mereka dengan ID Microsoft Entra. Lihat Mendaftarkan perangkat pribadi Anda di jaringan kerja atau sekolah Anda.

Untuk perangkat milik perusahaan, Anda dapat menggunakan metode khusus platform berikut untuk menyediakan sistem operasi baru dan mendaftarkan perangkat dengan ID Microsoft Entra:

Windows – Windows Autopilot adalah kumpulan teknologi yang digunakan untuk menyiapkan dan mengonfigurasi perangkat baru sebelumnya, menyiapkannya untuk penggunaan produktif. Lihat Gambaran Umum Windows Autopilot.

iOS/iPadOS - Perangkat milik perusahaan yang dibeli melalui Manajer Bisnis Apple atau Manajer Sekolah Apple dapat didaftarkan di Intune melalui pendaftaran perangkat otomatis. Lihat Menyiapkan Pendaftaran Perangkat Otomatis.

Meningkatkan keamanan autentikasi dengan Windows Hello untuk Bisnis

Untuk memungkinkan pengguna menggunakan metode masuk alternatif yang menggantikan penggunaan kata sandi dengan autentikasi dua faktor yang kuat pada perangkat dan menerapkan aturan untuk penggunaan PIN, kunci keamanan untuk masuk, dan lainnya, aktifkan Windows Hello for Business di perangkat Windows pengguna.

Microsoft Intune mendukung dua metode gratis untuk menerapkan dan menerapkan pengaturan Windows Hello for Business:

Pada pendaftaran perangkat dengan kebijakan seluruh organisasi - Gunakan metode ini untuk menerapkan kebijakan standar Windows Hello for Business ke setiap perangkat Windows saat terdaftar di Intune. Kebijakan ini membantu memastikan setiap perangkat Windows baru yang bergabung dengan organisasi Anda dipegang ke standar konfigurasi awal yang sama untuk persyaratan PIN, autentikasi dua faktor, dan banyak lagi.

Untuk informasi selengkapnya dan panduan konfigurasi, lihat Windows Hello di pendaftaran perangkat dalam dokumentasi Intune.

Setelah pendaftaran dengan profil perlindungan Akun – Profil perlindungan akun memungkinkan Anda menerapkan konfigurasi Windows Hello for Business tertentu ke grup yang berbeda dalam organisasi Anda setelah mereka mendaftar dengan Intune. Jika ada konflik antara profil perlindungan akun dan profil seluruh penyewa, profil perlindungan akun diutamakan. Ini memungkinkan penyesuaian dilakukan untuk grup yang berbeda berdasarkan persyaratannya.

Profil perlindungan Akun Intune adalah salah satu jenis profil untuk jenis kebijakan Perlindungan Akun, yang pada gilirannya adalah salah satu jenis kebijakan keamanan titik akhir Intune. Untuk panduan dalam mengonfigurasi profil ini, lihat Membuat kebijakan keamanan titik akhir, dan memilih jenis kebijakan Perlindungan akun, diikuti dengan jenis profil Perlindungan akun.

2. Membatasi akses ke titik akhir dan aplikasi yang dikelola cloud dan sesuai

Dengan identitas untuk titik akhir yang menjadi bagian dari organisasi Anda telah ditetapkan, dan persyaratan autentikasi yang ditingkatkan telah diterapkan, pastikan bahwa titik akhir tersebut memenuhi standar keamanan yang diharapkan oleh organisasi Anda sebelum digunakan untuk mengakses data dan sumber daya organisasi Anda.

Untuk membatasi akses, gunakan kebijakan kepatuhan perangkat Intune, yang bekerja dengan Akses Bersyarat Microsoft Entra untuk memastikan hanya perangkat yang saat ini memenuhi persyaratan keamanan Anda yang dapat digunakan oleh pengguna terotentikasi Anda untuk mengakses sumber daya. Bagian penting dari kebijakan kepatuhan adalah pemberitahuan dan aturan remediasi yang membantu pengguna mengembalikan perangkat yang tidak patuh ke kepatuhan.

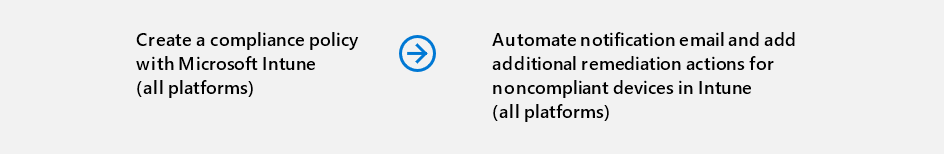

Membuat kebijakan kepatuhan dengan Microsoft Intune

Kebijakan kepatuhan Microsoft Intune adalah seperangkat aturan dan kondisi yang Anda gunakan untuk mengevaluasi konfigurasi perangkat terkelola Anda. Kebijakan ini dapat membantu Anda mengamankan data dan sumber daya organisasi dari perangkat yang tidak memenuhi persyaratan konfigurasi tersebut. Perangkat terkelola harus memenuhi kondisi yang Anda tetapkan dalam kebijakan Anda agar dianggap patuh oleh Intune.

Kepatuhan perangkat Intune memiliki dua bagian yang bekerja sama:

Pengaturan kebijakan kepatuhan adalah satu set konfigurasi yang berlaku untuk seluruh penyewa untuk memberikan kebijakan kepatuhan bawaan yang diterima setiap perangkat. Pengaturan kebijakan kepatuhan menetapkan cara kerja kebijakan kepatuhan di lingkungan Anda, termasuk cara menangani perangkat yang tidak diberi kebijakan kepatuhan perangkat eksplisit.

Untuk mengonfigurasi pengaturan di seluruh penyewa ini, lihat Pengaturan kebijakan kepatuhan.

Kebijakan kepatuhan perangkat adalah sekumpulan aturan dan pengaturan khusus platform yang Anda sebarkan ke grup pengguna atau perangkat. Perangkat mengevaluasi aturan dalam kebijakan untuk melaporkan status kepatuhannya. Status yang tidak patuh dapat mengakibatkan satu atau beberapa tindakan untuk ketidakpatuhan. Kebijakan Microsoft Entra Conditional Access juga dapat menggunakan status tersebut untuk memblokir akses ke sumber daya organisasi dari perangkat tersebut.

Untuk mengonfigurasi grup dengan kebijakan kepatuhan perangkat, lihat Membuat kebijakan kepatuhan di Microsoft Intune. Untuk contoh konfigurasi kepatuhan yang meningkatkan tingkat kepatuhan dan dapat Anda gunakan, lihat Rencana untuk kebijakan kepatuhan Intune.

Memberikan tindakan dan pemberitahuan kepada pengguna untuk perangkat yang tidak sesuai aturan

Setiap kebijakan kepatuhan Intune mencakup Tindakan untuk ketidakpatuhan. Tindakan berlaku saat perangkat gagal memenuhi konfigurasi kebijakan kepatuhan yang ditetapkan. Intune dan Akses Kondisional mendeteksi status perangkat untuk membantu dalam menentukan langkah-langkah tambahan yang dapat Anda konfigurasi atau untuk memblokir akses ke sumber daya organisasi dari perangkat tersebut selama perangkat tersebut tidak mematuhi aturan.

Anda mengonfigurasi Tindakan untuk ketidakpatuhan sebagai bagian dari setiap kebijakan kepatuhan perangkat yang Anda buat.

Tindakan terhadap ketidakpatuhan meliputi, tetapi tidak terbatas pada, opsi-opsi berikut ini, dengan opsi yang berbeda-beda tersedia untuk tiap platform.

- Menandai perangkat sebagai tidak patuh

- Mengirim email yang telah dikonfigurasi sebelumnya ke pengguna perangkat

- Mengunci perangkat dari jarak jauh

- Mengirim pemberitahuan push yang telah dikonfigurasi sebelumnya kepada pengguna

Untuk mempelajari tentang tindakan yang tersedia, cara menambahkannya ke kebijakan, dan cara mengonfigurasi email dan pemberitahuan sebelumnya, lihat Mengonfigurasi tindakan untuk perangkat yang tidak patuh di Intune.

3. Menyebarkan kebijakan yang memberlakukan pencegahan kehilangan data (DLP) untuk perangkat perusahaan dan BYOD

Setelah akses data diberikan, Anda ingin mengontrol apa yang dapat dilakukan pengguna dengan data dan cara penyimpanannya. Misalnya, jika pengguna mengakses dokumen dengan identitas perusahaan mereka, Anda ingin mencegah dokumen tersebut disimpan di lokasi penyimpanan konsumen yang tidak terlindungi, atau dibagikan dengan komunikasi konsumen atau aplikasi obrolan.

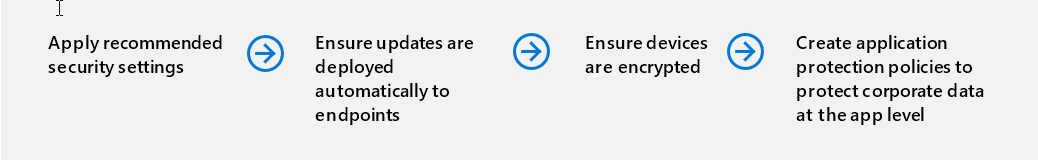

Menerapkan pengaturan keamanan yang direkomendasikan

Garis besar keamanan dapat membantu membangun garis besar konfigurasi aman yang luas dan konsisten yang membantu melindungi pengguna, perangkat, dan data. Garis besar Keamanan Intune adalah grup pengaturan Windows yang telah dikonfigurasi sebelumnya yang membantu Anda menerapkan sekelompok pengaturan yang diketahui dan nilai default yang direkomendasikan oleh tim keamanan yang relevan. Anda dapat menggunakan garis besar ini dengan konfigurasi defaultnya atau mengeditnya untuk membuat instans yang disesuaikan yang memenuhi berbagai kebutuhan grup yang berbeda di organisasi Anda.

Menyebarkan pembaruan secara otomatis ke titik akhir

Agar perangkat terkelola tetap mematuhi ancaman keamanan yang terus berkembang, gunakan kebijakan Intune yang dapat mengotomatiskan penyebaran pembaruan:

Pembaruan Windows untuk Bisnis – Anda dapat menggunakan kebijakan Intune untuk Windows Updates for Business untuk menginstal pembaruan Windows secara otomatis pada perangkat Anda. Kebijakan dapat mengotomatiskan waktu pemasangan pembaruan dan jenis pembaruan, termasuk versi Windows, pembaruan keamanan terbaru, dan driver baru. Untuk memulai, lihat Mengelola pembaruan perangkat lunak Windows 10 dan Windows 11 di Intune.

Pembaruan Android Enterprise - Intune mendukung pembaruan over-the-air otomatis untuk sistem operasi dan firmware untuk perangkat Android Zebra melalui integrasi mitra.

iOS/iPadOS - Kebijakan Intune dapat menginstal pembaruan secara otomatis pada perangkat iOS/iPad yang terdaftar sebagai perangkat yang diawasi melalui salah satu opsi Pendaftaran Perangkat Otomatis (ADE) Apple. Untuk mengonfigurasi kebijakan pembaruan iOS, lihat Mengelola kebijakan pembaruan perangkat lunak iOS/iPadOS di Intune.

Mengenkripsi perangkat

Gunakan opsi khusus platform berikut untuk mengenkripsi data perusahaan saat tidak aktif di perangkat:

MacOS - Untuk mengonfigurasi enkripsi disk penuh di macOS, gunakan enkripsi disk FileVault untuk macOS dengan Intune.

Windows – Untuk perangkat Windows, kelola kebijakan enkripsi disk untuk perangkat Windows dengan Intune. Kebijakan Intune dapat memberlakukan BitLocker untuk volume dan disk, dan Enkripsi Data Pribadi yang menyediakan kemampuan enkripsi data berbasis file yang ditautkan ke kredensial pengguna.

Melindungi data perusahaan di tingkat aplikasi dengan kebijakan perlindungan aplikasi

Untuk menjaga keamanan data perusahaan Anda dalam aplikasi terkelola, gunakan kebijakan perlindungan aplikasi Intune. Kebijakan perlindungan aplikasi Intune membantu melindungi data organisasi Anda dengan mengontrol bagaimana data diakses dan dibagikan. Misalnya, kebijakan ini dapat memblokir pengguna menyalin dan menempelkan data perusahaan ke aplikasi pribadi atau memerlukan PIN untuk mengakses email perusahaan.

Untuk mulai membuat dan menggunakan kebijakan ini, lihat Cara membuat dan menetapkan kebijakan perlindungan aplikasi. Untuk beberapa contoh tiga tingkat peningkatan konfigurasi keamanan yang dapat Anda gunakan, lihat Kerangka kerja perlindungan data Intune untuk kebijakan perlindungan aplikasi.

4. Memantau risiko perangkat dengan deteksi ancaman titik akhir

Setelah Anda menyelesaikan tiga tujuan pertama, konfigurasikan keamanan titik akhir pada perangkat dan mulai pantau ancaman yang muncul sehingga Anda dapat memulihkannya sebelum menjadi masalah yang lebih besar.

Berikut ini adalah beberapa solusi Microsoft yang dapat Anda gunakan dan gabungkan:

Pertahanan Microsoft dengan Microsoft Intune - Saat mengintegrasikan Pertahanan Microsoft untuk Titik Akhir dengan Intune, Anda dapat menggunakan pusat admin Intune untuk mengonfigurasi Pertahanan untuk Titik Akhir pada perangkat yang dikelola oleh Intune, melihat data ancaman dan rekomendasi dari Defender, lalu bertindak untuk memulihkan masalah tersebut. Anda juga dapat menggunakan skenario manajemen pengaturan keamanan Defender for Endpoint yang memungkinkan penggunaan kebijakan Intune untuk mengelola konfigurasi untuk Defender pada perangkat yang tidak terdaftar di Intune.

Microsoft Sentinel – Microsoft Sentinel adalah solusi manajemen peristiwa dan informasi keamanan asli cloud (SIEM) yang membantu Anda mengungkap dan merespons ancaman canggih dengan cepat.

Dengan gudang Data Intune, Anda dapat mengirim data manajemen perangkat dan aplikasi ke alat pelaporan untuk pemfilteran pemberitahuan cerdas untuk mengurangi kebisingan. Opsi termasuk tetapi tidak terbatas pada menyambungkan ke Gudang Data dengan Power BI dan penggunaan solusi SIEM melalui penggunaan klien kustom OData.

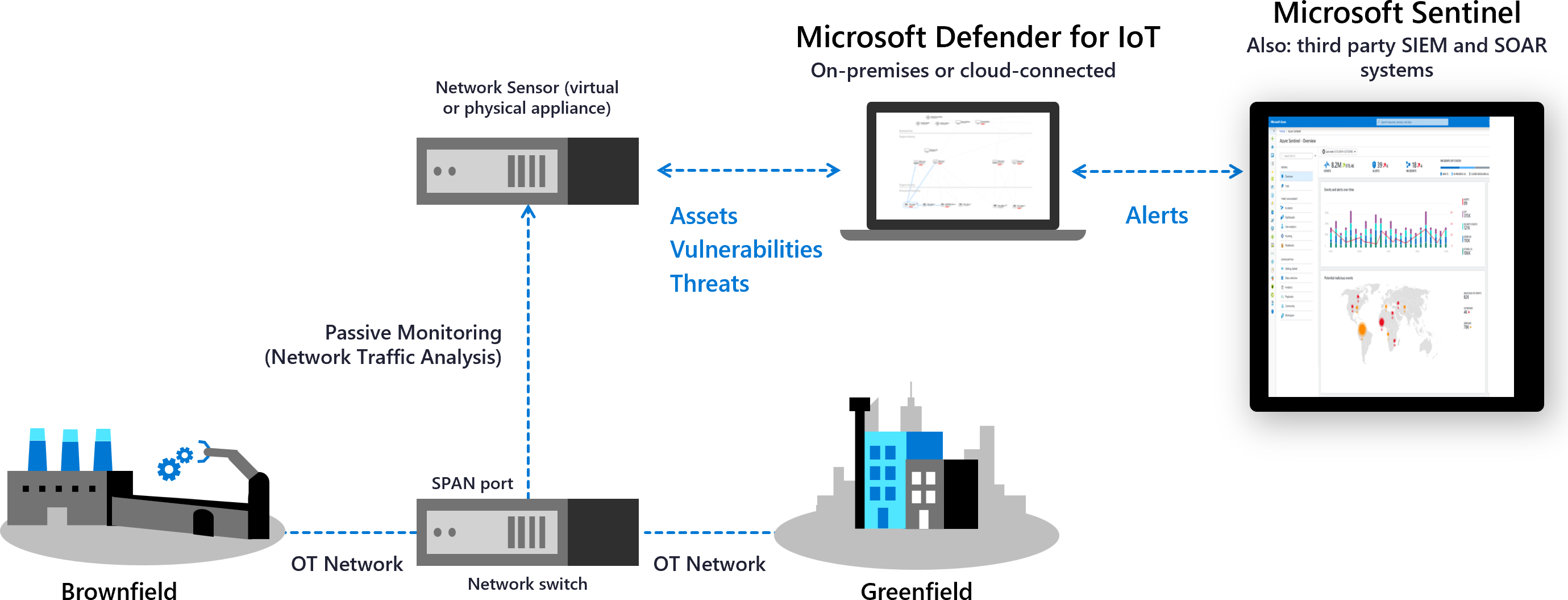

Zero Trust dan jaringan OT Anda

Pertahanan Microsoft untuk IoT adalah solusi keamanan terpadu yang dibangun khusus untuk mengidentifikasi perangkat, kerentanan, dan ancaman di seluruh jaringan IoT dan teknologi operasional (OT). Gunakan Defender for IoT untuk menerapkan keamanan di seluruh lingkungan IoT/OT Anda, termasuk perangkat yang ada yang mungkin tidak memiliki agen keamanan bawaan.

Jaringan OT sering berbeda dari infrastruktur IT tradisional dan membutuhkan pendekatan khusus untuk Zero Trust. Sistem OT menggunakan teknologi unik dengan protokol kepemilikan dan dapat mencakup platform penuaan dengan konektivitas dan daya terbatas, persyaratan keamanan khusus, dan paparan unik terhadap serangan fisik.

Defender untuk IoT mendukung prinsip Zero Trust dengan mengatasi tantangan khusus OT, seperti:

- Membantu Anda mengontrol koneksi jarak jauh ke dalam sistem OT Anda.

- Meninjau dan membantu Anda mengurangi interkoneksi antara sistem dependen.

- Menemukan satu titik kegagalan di jaringan Anda.

Sebarkan sensor jaringan Defender for IoT untuk mendeteksi perangkat dan lalu lintas serta mengawasi kerentanan khusus OT. Segmentasikan sensor Anda ke situs dan zona di seluruh jaringan Anda untuk memantau lalu lintas antar zona, dan ikuti langkah-langkah mitigasi berbasis risiko Defender for IoT untuk menurunkan risiko di seluruh lingkungan OT Anda. Defender untuk IoT kemudian terus memantau perangkat Anda untuk perilaku anomali atau tidak sah.

Integrasikan dengan layanan Microsoft, seperti Microsoft Sentinel dan layanan mitra lainnya, termasuk SIEM dan sistem tiket, untuk berbagi data Defender for IoT di seluruh organisasi Anda.

Untuk informasi selengkapnya, lihat:

- Zero Trust dan jaringan OT Anda

- Memantau jaringan OT Anda dengan prinsip Zero Trust

- Menyelidiki insiden Defender for IoT dengan Microsoft Azure Sentinel

Produk yang tercakup dalam panduan ini

Microsoft Azure

Microsoft 365

Microsoft Defender untuk Titik Akhir

Pertahanan Microsoft untuk IoT

Kesimpulan

Pendekatan Zero Trust dapat secara signifikan memperkuat postur keamanan perangkat dan titik akhir Anda. Untuk informasi lebih lanjut atau bantuan tentang implementasi, silakan hubungi tim Keberhasilan Pelanggan Anda, atau lanjutkan membaca bab lain dari panduan ini yang mencakup semua pilar Zero Trust.

Pelajari lebih lanjut tentang menerapkan strategi end-to-end Zero Trust untuk:

Seri panduan penyebaran Zero Trust