Visibilitas, otomatisasi, dan orkestrasi dengan Zero Trust

![]()

Salah satu perubahan signifikan dalam perspektif yang merupakan ciri khas kerangka kerja keamanan Zero Trust adalah menjauh dari kepercayaan secara default menuju kepercayaan demi pengecualian. Namun, Anda memerlukan beberapa cara yang dapat diandalkan untuk membangun kepercayaan setelah kepercayaan diperlukan. Karena Anda tidak lagi berasumsi bahwa permintaan dapat dipercaya, membangun sarana untuk membuktikan kelayakan permintaan sangat penting untuk membuktikan kelayakan permintaan pada waktu tertentu. Pengesahan ini memerlukan kemampuan untuk mendapatkan visibilitas ke dalam aktivitas pada dan di sekitar permintaan.

Dalam panduan Zero Trust lainnya, kami mendefinisikan pendekatan untuk menerapkan pendekatan Zero Trust end-to-end di seluruh identitas, titik akhir dan perangkat, data, aplikasi, infrastruktur, dan jaringan. Semua investasi ini meningkatkan visibilitas Anda, yang memberi Anda data yang lebih baik untuk membuat keputusan kepercayaan. Namun, dengan mengadopsi pendekatan Zero Trust di enam area ini, Anda harus meningkatkan jumlah insiden yang perlu dimitigasi oleh analis Security Operation Centers (SOC). Analis Anda menjadi lebih sibuk dari sebelumnya, pada saat sudah ada kekurangan bakat. Ini dapat menyebabkan kelelahan pemberitahuan kronis dan analis kehilangan pemberitahuan kritis.

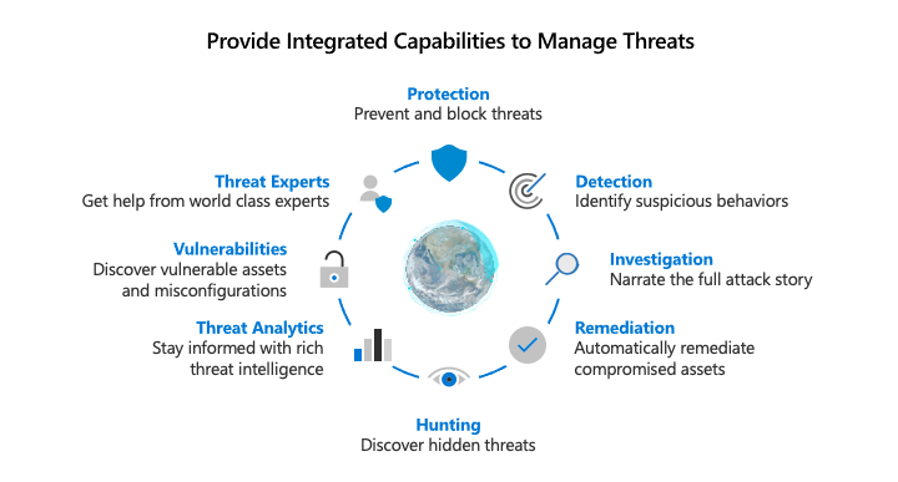

Dengan masing-masing area individu ini menghasilkan pemberitahuan relevan mereka sendiri, kami membutuhkan kemampuan terintegrasi untuk mengelola masuknya data yang dihasilkan untuk lebih melindungi dari ancaman dan memvalidasi kepercayaan dalam transaksi.

Anda ingin kemampuan untuk:

- Mendeteksi ancaman dan kerentanan.

- Menyelidiki.

- Merespon.

- Berburu.

- Berikan konteks tambahan melalui analitik ancaman.

- Menilai kerentanan.

- Mendapatkan bantuan dari pakar kelas dunia

- Mencegah atau memblokir peristiwa terjadi di seluruh pilar.

Mengelola ancaman mencakup deteksi reaktif serta proaktif dan memerlukan alat yang mendukung keduanya.

Deteksi reaktif adalah ketika insiden dipicu dari salah satu dari enam pilar yang dapat diselidiki. Selain itu, produk manajemen seperti SIEM kemungkinan akan mendukung lapisan analitik lain yang akan memperkaya dan menghubungkan data, sehingga memberi bendera insiden sebagai buruk. Langkah selanjutnya adalah menyelidiki untuk mendapatkan narasi lengkap dari serangan.

Deteksi proaktif adalah ketika Anda menerapkan perburuan ke data untuk membuktikan hipotesis yang disusupi. Perburuan ancaman dimulai dengan asumsi kau telah dilanggar- kau memburu bukti bahwa memang ada pelanggaran.

Perburuan ancaman dimulai dengan hipotesis berdasarkan ancaman saat ini, seperti serangan phishing COVID-19. Analis mulai dengan ancaman hipotetis ini, mengidentifikasi indikator utama kompromi, dan berburu melalui data untuk melihat apakah ada bukti bahwa lingkungan telah disusupi. Jika indikator ada, skenario perburuan dapat mengakibatkan analitik yang akan memberi tahu organisasi jika indikator tertentu terjadi lagi.

Bagaimanapun, setelah insiden terdeteksi, Anda perlu menyelidikinya untuk membangun cerita lengkap serangan. Apa lagi yang dilakukan pengguna? Sistem lain apa yang terlibat? Executable apa yang dijalankan?

Jika investigasi menghasilkan pembelajaran yang dapat ditindaklanjuti, Anda dapat mengambil langkah-langkah remediasi. Misalnya, jika investigasi mengungkap celah dalam penyebaran zero trust, kebijakan dapat dimodifikasi untuk mengatasi kesenjangan ini dan mencegah insiden yang tidak diinginkan di masa mendatang. Jika memungkinkan, diinginkan untuk mengotomatiskan langkah-langkah remediasi, karena mengurangi waktu yang diperlukan analis SOC untuk mengatasi ancaman dan beralih ke insiden berikutnya.

Komponen utama lain dalam penilaian ancaman adalah menggabungkan inteligensi ancaman yang diketahui terhadap data yang diserap. Jika IP, hash, URL, file, executable, dll dikenal buruk, mereka dapat diidentifikasi, diselidiki, dan diperbaiki.

Di pilar infrastruktur, waktu dihabiskan untuk mengatasi kerentanan. Jika sistem diketahui rentan dan ancaman memanfaatkan kerentanan itu, ini adalah sesuatu yang dapat dideteksi, diselidiki, dan diperbaiki.

Untuk menggunakan taktik ini untuk mengelola ancaman, Anda harus memiliki konsol pusat untuk memungkinkan administrator SOC mendeteksi, menyelidiki, memulihkan, berburu, menggunakan inteligensi ancaman, memahami kerentanan yang diketahui, bersandar pada pakar ancaman dan memblokir ancaman di salah satu dari enam pilar. Alat-alat yang diperlukan untuk mendukung fase ini berfungsi paling baik jika ter-konvergensi ke dalam satu alur kerja, sehingga memberikan pengalaman lancar yang meningkatkan efektivitas analis SOC.

Pusat Operasi Keamanan sering menyebarkan kombinasi teknologi SIEM dan SOAR untuk mengumpulkan, mendeteksi, menyelidiki, dan merespons ancaman. Microsoft menawarkan Microsoft Sentinel sebagai penawaran SIEM sebagai layanan. Microsoft Sentinel menyerap semua data Pertahanan Microsoft untuk Identitas dan pihak ketiga.

Pertahanan Microsoft 365, umpan kunci ke Azure Sentinel, menyediakan rangkaian pertahanan perusahaan terpadu yang menghadirkan perlindungan, deteksi, dan respons sadar konteks di semua komponen Microsoft 365. Dengan mengetahui konteks dan terkoordinasi, pelanggan yang menggunakan Microsoft 365 dapat memperoleh visibilitas dan perlindungan di seluruh titik akhir, alat kolaborasi, identitas, dan aplikasi.

Melalui hierarki inilah kami memungkinkan pelanggan kami untuk memaksimalkan fokus mereka. Meskipun kesadaran konteks dan remediasi otomatis, Pertahanan Microsoft 365 dapat mendeteksi dan menghentikan banyak ancaman tanpa menambahkan kelelahan peringatan tambahan ke personel SOC yang sudah kelebihan beban. Perburuan lanjutan di dalam Microsoft 365 Defender membawa konteks itu ke perburuan untuk fokus pada banyak titik serangan utama. Dan berburu dan orkestrasi di seluruh ekosistem melalui Azure Sentinel memberikan kemampuan untuk mendapatkan visibilitas yang tepat ke semua aspek lingkungan heterogen, sekaligus meminimalkan kelebihan kognitif operator.

Tujuan penyebaran Zero Trust visibilitas, automasi, dan orkestrasi

|

Saat menerapkan kerangka kerja Zero Trust end-to-end untuk visibilitas, otomatisasi, dan orkestrasi, kami sarankan Anda fokus terlebih dahulu pada tujuan penyebaran awal ini: |

|

|

|

I.Menetapkan visibilitas. |

|

Setelah ini selesai, fokus pada tujuan penyebaran tambahan ini: |

|

|

|

|

Panduan penyebaran Visibilitas, otomatisasi, dan orkestrasi Zero Trust

Panduan ini akan memandu Anda melalui langkah-langkah yang diperlukan untuk mengelola visibilitas, otomatisasi, dan orkestrasi mengikuti prinsip kerangka kerja keamanan Zero Trust.

|

|

Tujuan penyebaran awal |

I. Membangun visibilitas

Langkah pertama adalah membangun visibilitas dengan mengaktifkan Microsoft Threat Protection (MTP).

Ikuti langkah-langkah ini:

- Daftar ke salah satu beban kerja Microsoft 365 Defender.

- Aktifkan beban kerja dan buat konektivitas.

- Konfigurasikan deteksi pada perangkat dan infrastruktur Anda untuk menerapkan visibilitas langsung ke dalam aktivitas yang terjadi di lingkungan. Hal ini memberi Anda "notifikasi" yang penting untuk memulai alur data penting.

- Aktifkan Microsoft 365 Defender untuk mendapatkan visibilitas lintas beban kerja dan deteksi insiden.

II. Mengaktifkan automasi

Langkah kunci berikutnya, setelah Anda membangun visibilitas, adalah mengaktifkan automasi.

Penyelidikan dan remediasi otomatis

Dengan Microsoft 365 Defender, kami telah mengotomatiskan penyelidikan dan perbaikan, yang pada dasarnya menyediakan analisis SOC Tingkat 1 tambahan.

Investigasi dan Remediasi Otomatis (AIR) dapat diaktifkan secara bertahap, sehingga Anda dapat mengembangkan tingkat kenyamanan dengan tindakan yang diambil.

Ikuti langkah-langkah ini:

- Aktifkan AIR untuk grup pengujian.

- Analisis langkah-langkah penyelidikan dan tindakan respons.

- Secara bertahap beralih ke persetujuan otomatis untuk semua perangkat guna mengurangi waktu deteksi dan respons.

Tautkan Konektor Data Microsoft Purview dan produk pihak ketiga yang relevan ke Microsoft Sentinel

Untuk mendapatkan visibilitas ke dalam insiden yang dihasilkan dari penyebaran model Zero Trust, penting untuk menghubungkan Pertahanan Microsoft 365, Koneksi or Data Microsoft Purview, dan produk pihak ketiga yang relevan ke Azure Sentinel untuk menyediakan platform terpusat untuk penyelidikan dan respons insiden.

Sebagai bagian dari proses koneksi data, analitik yang relevan dapat diaktifkan untuk memicu insiden dan buku kerja dapat dibuat untuk representasi grafis data dari waktu ke waktu.

Menautkan data inteligensi ancaman ke Microsoft Sentinel

Meskipun pembelajaran mesin dan analitik fusi disediakan langsung, menyerap data inteligensi ancaman ke dalam Microsoft Sentinel adalah hal yang juga bermanfaat untuk membantu mengidentifikasi peristiwa yang terkait dengan entitas buruk umum.

|

|

Tujuan penyebaran tambahan |

III. Mengaktifkan kontrol perlindungan dan deteksi tambahan

Mengaktifkan kontrol tambahan akan meningkatkan sinyal yang masuk ke Microsoft 365 Defender dan Sentinel untuk meningkatkan visibilitas dan kemampuan Anda untuk mengatur respons.

Kontrol pengurangan permukaan serangan mewakili satu peluang tersebut. Kontrol pelindung ini tidak hanya memblokir aktivitas tertentu yang paling terkait dengan perangkat lunak jahat, tetapi juga mengupayakan penggunaan pendekatan tertentu, yang dapat membantu mendeteksi iklan yang memanfaatkan teknik ini sebelumnya dalam prosesnya.

Produk yang tercakup dalam panduan ini

Microsoft Azure

Pertahanan Microsoft untuk Identitas

Microsoft 365

Perlindungan Ancaman Microsoft

Seri panduan penyebaran Zero Trust

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk