Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

![]()

Titik akhir adalah perangkat yang mengakses sumber daya dan aplikasi organisasi. Tempat kerja modern mencakup berbagai perangkat yang meminta akses dari dalam dan di luar jaringan perusahaan.

Solusi Zero Trust untuk titik akhir adalah tentang memverifikasi keamanan perangkat yang mengakses data kerja, termasuk aplikasi yang berjalan di perangkat. Mitra dapat berintegrasi dengan solusi titik akhir Microsoft untuk memverifikasi keamanan perangkat dan aplikasi, memberlakukan kebijakan hak istimewa paling sedikit, dan bersiap terlebih dahulu untuk pelanggaran.

Panduan ini untuk penyedia perangkat lunak dan mitra teknologi yang ingin meningkatkan solusi keamanan titik akhir mereka dengan mengintegrasikan dengan produk Microsoft.

Panduan integrasi Zero Trust untuk Titik Akhir

Panduan integrasi ini mencakup instruksi untuk mengintegrasikan dengan produk berikut:

- Pertahanan Microsoft untuk Titik Akhir, yang membantu jaringan perusahaan mencegah, mendeteksi, menyelidiki, dan merespons ancaman tingkat lanjut.

- Microsoft Intune, yang memberikan perlindungan dan keamanan untuk perangkat yang digunakan karyawan dan aplikasi yang berjalan pada perangkat tersebut.

- Pertahanan Microsoft untuk IoT, yang menyediakan keamanan di seluruh jaringan teknologi operasional (OT) Anda.

Microsoft Defender untuk Endpoint

Pertahanan Microsoft untuk Titik Akhir adalah platform keamanan titik akhir perusahaan yang dirancang untuk membantu jaringan perusahaan mencegah, mendeteksi, menyelidiki, dan merespons ancaman tingkat lanjut. Ini menggunakan kombinasi sensor perilaku titik akhir, analitik keamanan cloud, dan inteligensi ancaman.

Defender for Endpoint mendukung aplikasi non-Microsoft untuk membantu meningkatkan kemampuan deteksi, investigasi, dan inteligensi ancaman platform. Selain itu, mitra dapat memperluas penawaran keamanan yang ada di atas kerangka kerja terbuka dan serangkaian API yang kaya dan lengkap untuk membangun ekstensi dan integrasi dengan Defender for Endpoint.

Halaman Microsoft Defender untuk peluang dan skenario mitra Titik Akhir menjelaskan beberapa kategori integrasi yang didukung. Selain itu, ide lain untuk skenario integrasi dapat mencakup:

- Menyederhanakan penanganan ancaman: Microsoft Defender untuk Endpoint dapat mengambil tindakan langsung atau dibantu operator untuk mengatasi peringatan. Mitra dapat menggunakan tindakan respons titik akhir seperti isolasi mesin, karantina file untuk memblokir IoC di seluruh titik akhir terkelola.

- Menggabungkan kontrol akses jaringan dengan keamanan perangkat: Skor risiko atau paparan dapat digunakan untuk menerapkan dan memberlakukan kebijakan untuk akses jaringan dan aplikasi.

Untuk menjadi mitra solusi Defender untuk Titik Akhir, Anda perlu mengikuti dan menyelesaikan langkah-langkah yang terdapat di Menjadi Mitra Microsoft Defender untuk Titik Akhir.

Microsoft Intune

Microsoft Intune, yang mencakup layanan Microsoft Intune dan Microsoft Configuration Manager, memberikan perlindungan dan keamanan untuk perangkat yang digunakan karyawan dan aplikasi yang berjalan di perangkat tersebut. Intune mencakup kebijakan kepatuhan perangkat yang memastikan karyawan mengakses aplikasi dan data dari perangkat yang memenuhi kebijakan keamanan perusahaan. Ini juga mencakup kebijakan perlindungan aplikasi yang menyediakan kontrol keamanan berbasis aplikasi untuk perangkat yang dikelola sepenuhnya dan milik karyawan.

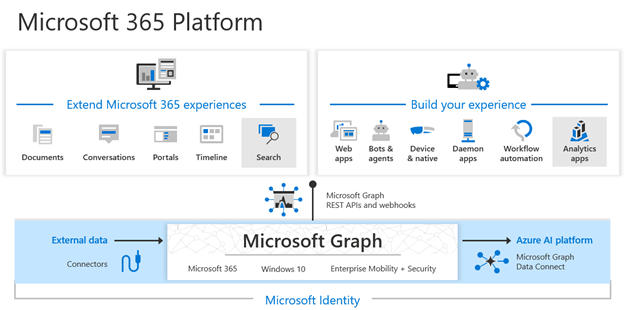

Untuk berintegrasi dengan Microsoft Intune, ISV menggunakan Microsoft Graph dan SDK manajemen aplikasi Microsoft Intune. Integrasi Intune dengan Microsoft Graph API memungkinkan salah satu fungsionalitas yang sama yang ditawarkan oleh konsol administrator untuk Intune. Informasi seperti status kepatuhan perangkat, konfigurasi kebijakan kepatuhan, pengaturan kebijakan perlindungan aplikasi, dan lainnya dapat ditemukan melalui Microsoft Graph API. Selain itu, Anda dapat mengotomatiskan tugas di Intune yang semakin memperkuat strategi Zero Trust untuk pelanggan Anda. Panduan umum untuk Bekerja dengan Intune di Microsoft Graph tersedia dalam repositori dokumentasi Microsoft Graph. Di sini, kami fokus pada skenario yang terkait dengan Zero Trust.

Memverifikasi perangkat mengikuti standar keamanan dan kepatuhan

Solusi ISV dapat menggunakan informasi kepatuhan perangkat dan kebijakan Intune untuk mendukung prinsip Zero Trust yaitu Verifikasi Secara Eksplisit. Data kepatuhan tentang pengguna dan perangkat dari Intune memungkinkan aplikasi ISV menentukan postur risiko perangkat karena berkaitan dengan penggunaan aplikasi. Dengan melakukan verifikasi ini, ISV memastikan bahwa perangkat yang menggunakan layanan mematuhi standar dan kebijakan keamanan dan kepatuhan pelanggan.

Microsoft Graph API memungkinkan ISV untuk berintegrasi dengan Intune melalui serangkaian API RESTful. API ini adalah API yang sama yang digunakan oleh pusat admin Microsoft Intune untuk melihat, membuat, mengelola, menyebarkan, dan melaporkan semua tindakan, data, dan aktivitas di Intune. Item yang menarik bagi ISV yang mendukung inisiatif Zero Trust adalah kemampuan untuk melihat status kepatuhan perangkat dan mengonfigurasi aturan dan kebijakan kepatuhan. Lihat rekomendasi Microsoft untuk menggunakan MICROSOFT Entra ID dan Intune untuk konfigurasi dan kepatuhan Zero Trust: Mengamankan titik akhir dengan Zero Trust. Aturan kepatuhan Intune merupakan elemen dasar untuk mendukung Akses Bersyarat berbasis perangkat melalui ID Microsoft Entra. ISV juga harus melihat fitur Akses Kondisional dan API untuk memahami cara menyelesaikan skenario kepatuhan pengguna dan perangkat serta Akses Kondisional.

Idealnya sebagai ISV, aplikasi Anda terhubung ke API Microsoft Graph sebagai aplikasi cloud dan membuat koneksi layanan-ke-layanan. Aplikasi multipenyewa menyediakan ISV dengan definisi dan kontrol aplikasi terpusat dan memungkinkan pelanggan untuk secara individual menyetujui aplikasi ISV yang beroperasi terhadap data penyewa mereka. Tinjau informasi tentang Penyewaan di ID Microsoft Entra untuk mendaftar dan membuat Aplikasi Microsoft Entra tunggal atau multipenyewa. Otentikasi aplikasi Anda dapat menggunakan Microsoft Entra ID untuk single sign-on (SSO).

Setelah membuat aplikasi, Anda perlu mengakses informasi perangkat dan kepatuhan menggunakan Microsoft Graph API. Dokumentasi untuk menggunakan Microsoft Graph dapat ditemukan di pusat pengembangan Microsoft Graph. Microsoft Graph API adalah sekumpulan API RESTful yang mengikuti standar ODATA untuk akses dan kueri data.

Mengambil status kepatuhan Perangkat

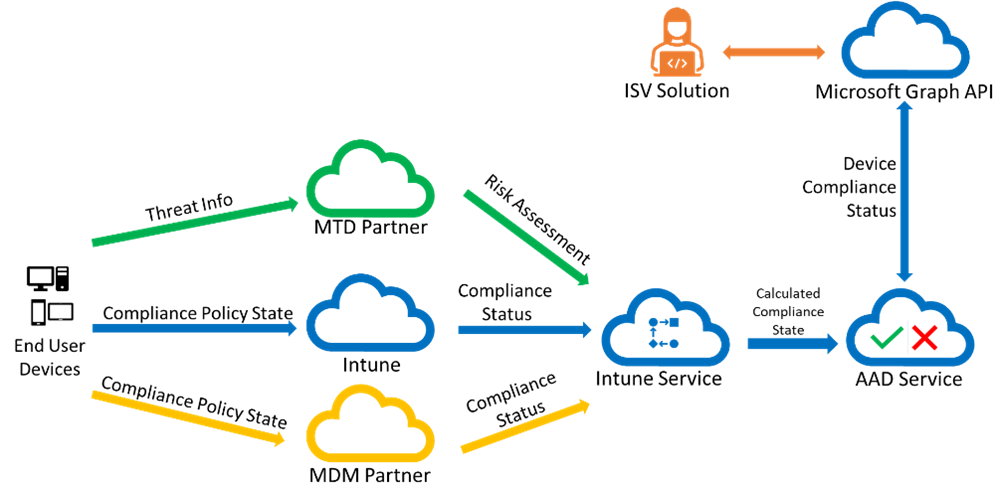

Diagram ini menunjukkan bagaimana informasi kepatuhan perangkat mengalir dari perangkat ke solusi ISV Anda. Perangkat pengguna akhir menerima kebijakan dari Intune, mitra pertahanan ancaman seluler (MTD), atau mitra kepatuhan manajemen perangkat seluler (MDM). Setelah informasi kepatuhan dikumpulkan dari perangkat, Intune menghitung status kepatuhan keseluruhan setiap perangkat dan menyimpannya di ID Microsoft Entra. Dengan menggunakan Microsoft Graph API, solusi Anda dapat membaca dan merespons status kepatuhan perangkat, menerapkan prinsip Zero Trust.

Ketika mendaftar dengan Intune, catatan perangkat dibuat di Intune beserta detail perangkat lainnya, termasuk status kepatuhan perangkat. Intune meneruskan status kepatuhan perangkat ke ID Microsoft Entra, di mana ID Microsoft Entra juga menyimpan status kepatuhan dengan setiap perangkat. Dengan membuat GET di https://graph.microsoft.com/v1.0/deviceManagement/managedDevices, Anda dapat melihat semua perangkat yang terdaftar untuk penyewa dan status kepatuhannya. Atau Anda dapat melakukan kueri pada https://graph.microsoft.com/v1.0/devices untuk mendapatkan daftar perangkat yang terdaftar dan mengikuti pelatihan Microsoft Entra serta status kepatuhannya.

Misalnya, permintaan ini:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Pengembalian:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Anda juga dapat mengambil daftar kebijakan kepatuhan, penyebarannya, dan status pengguna dan perangkat untuk kebijakan kepatuhan tersebut. Informasi untuk mengakses Graph guna mendapatkan informasi kebijakan kepatuhan dimulai di sini: Dapatkan deviceCompliancePolicy - Microsoft Graph v1.0. Latar belakang yang baik tentang kebijakan kepatuhan perangkat dan cara penggunaannya di sini: Kebijakan kepatuhan perangkat di Microsoft Intune - Azure.

Setelah mengidentifikasi kebijakan tertentu, Anda bisa meminta untuk mendapatkan status perangkat untuk pengaturan kebijakan kepatuhan tertentu. Misalnya, dengan asumsi kebijakan kepatuhan disebarkan untuk memerlukan kode sandi saat terkunci, kueri Dapatkan deviceComplianceSettingState untuk status tertentu dari pengaturan tersebut. Kueri ini menunjukkan apakah perangkat mematuhi atau tidak mematuhi pengaturan kunci kode sandi. Pendekatan yang sama ini dapat digunakan untuk kebijakan kepatuhan perangkat lain yang disebarkan pelanggan.

Informasi kepatuhan bersifat dasar untuk fitur Akses Bersyarah ID Microsoft Entra. Intune menentukan kepatuhan perangkat berdasarkan kebijakan kepatuhan dan menulis status kepatuhan ke ID Microsoft Entra. Kemudian, pelanggan menggunakan kebijakan Akses Bersyarat untuk menentukan apakah ada tindakan yang diambil terhadap ketidakpatuhan, termasuk memblokir pengguna dari mengakses data perusahaan dari perangkat yang tidak patuh.

Ikuti prinsip akses hak istimewa paling sedikit

ISV yang terintegrasi dengan Intune ingin memastikan aplikasi mereka mendukung prinsip Zero Trust untuk Menerapkan Akses Hak Istimewa Terkecil. Integrasi Intune mendukung dua metode penting kontrol akses – izin yang didelegasikan atau izin aplikasi. Aplikasi ISV harus menggunakan salah satu model izin. Izin yang diberikan melalui delegasi memberi Anda kontrol yang lebih rinci atas objek tertentu di Intune yang dapat diakses aplikasi tetapi mengharuskan administrator masuk dengan kredensialnya. Sebagai perbandingan, izin aplikasi memungkinkan aplikasi ISV untuk mengakses atau mengontrol kelas data dan objek, daripada objek individual tertentu, tetapi tidak mengharuskan pengguna untuk masuk.

Selain membuat aplikasi Anda sebagai aplikasi penyewa tunggal atau multipenyewa (pilihan), Anda harus menyatakan izin yang didelegasikan atau aplikasi yang diperlukan oleh aplikasi Anda untuk mengakses informasi Intune dan melakukan tindakan terhadap Intune. Lihat informasi tentang memulai izin di sini: Mengonfigurasi izin aplikasi untuk API web.

Microsoft Defender for IoT

Arsitektur jaringan teknologi operasional (OT) sering berbeda dari infrastruktur IT tradisional, menggunakan teknologi unik dengan protokol kepemilikan. Perangkat OT mungkin juga memiliki platform penuaan dengan konektivitas dan daya terbatas, atau persyaratan keselamatan tertentu dan paparan unik terhadap serangan fisik.

Sebarkan Pertahanan Microsoft untuk IoT untuk menerapkan prinsip Zero Trust ke jaringan OT Anda, memantau lalu lintas untuk perilaku anomali atau tidak sah saat lalu lintas melintasi situs dan zona. Perhatikan ancaman dan kerentanan khusus untuk perangkat OT, mitigasi risiko saat terdeteksi.

Percepat operasi dengan berbagi data Defender for IoT di seluruh pusat operasi keamanan (SOC) dan bagian lain dari organisasi Anda. Integrasikan dengan layanan Microsoft, seperti Microsoft Sentinel dan Defender for Endpoint, atau layanan mitra lainnya, termasuk SIEM dan sistem tiket. Contohnya:

Teruskan data pemberitahuan lokal langsung ke SIEM seperti Splunk, IBM QRadar, dan banyak lagi. Splunk dan IBM QRadar juga mendukung penyerapan Event Hubs, yang dapat Anda gunakan untuk meneruskan peringatan cloud dari Defender for IoT.

Integrasikan dengan Manajer Teknologi Operasional ServiceNow untuk mengimpor data Defender for IoT ke ServiceNow dan tindakan berbasis risiko dengan konteks proses produksi.

Untuk informasi selengkapnya, lihat:

- Mulai dengan pemantauan keamanan OT

- Zero Trust dan jaringan OT Anda

- Pantau dengan Zero Trust

- Katalog integrasi Defender for IoT