Kebijakan untuk mengizinkan akses tamu dan akses pengguna eksternal B2B

Artikel ini membahas penyesuaian identitas Zero Trust dan kebijakan akses perangkat yang direkomendasikan untuk memungkinkan akses bagi tamu dan pengguna eksternal yang memiliki akun Microsoft Entra Business-to-Business (B2B). Panduan ini dibangun berdasarkan identitas umum dan kebijakan akses perangkat.

Rekomendasi ini dirancang untuk diterapkan ke tingkat perlindungan titik awal. Tetapi Anda juga dapat menyesuaikan rekomendasi berdasarkan kebutuhan spesifik Anda untuk perusahaan dan perlindungan keamanan khusus.

Menyediakan jalur untuk akun B2B untuk diautentikasi dengan penyewa Microsoft Entra Anda tidak memberi akun ini akses ke seluruh lingkungan Anda. Pengguna B2B dan akun mereka memiliki akses ke layanan dan sumber daya, seperti file, dibagikan dengan mereka oleh kebijakan Akses Bersyar.

Memperbarui kebijakan umum untuk mengizinkan dan melindungi tamu dan akses pengguna eksternal

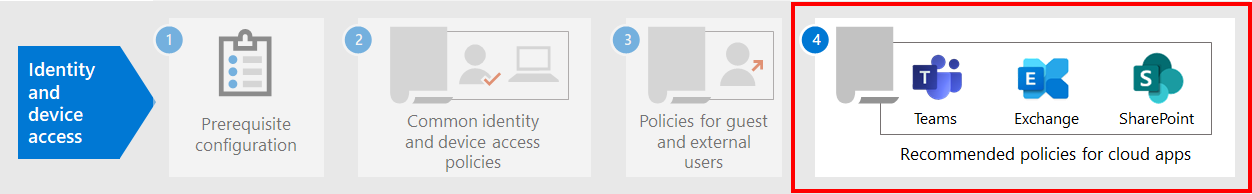

Diagram ini menunjukkan kebijakan mana yang akan ditambahkan atau diperbarui di antara identitas umum dan kebijakan akses perangkat, untuk akses tamu B2B dan pengguna eksternal.

Tabel berikut ini mencantumkan kebijakan yang perlu Anda buat dan perbarui. Kebijakan umum ditautkan ke instruksi konfigurasi terkait di artikel Identitas umum dan kebijakan akses perangkat.

| Tingkat perlindungan | Kebijakan | Informasi selengkapnya |

|---|---|---|

| Titik awal | Mengharuskan MFA selalu untuk tamu dan pengguna eksternal | Buat kebijakan baru ini dan konfigurasikan:

|

| Memerlukan MFA ketika risiko masuk sedang atau tinggi | Ubah kebijakan ini untuk mengecualikan tamu dan pengguna eksternal. |

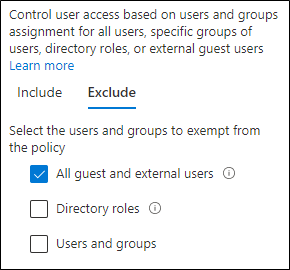

Untuk menyertakan atau mengecualikan tamu dan pengguna eksternal dalam kebijakan Akses Bersyar, untuk Penugasan > Pengguna dan grup Sertakan atau Kecualikan, periksa Semua pengguna tamu dan > eksternal.

Informasi selengkapnya

Tamu dan akses pengguna eksternal dengan Microsoft Teams

Microsoft Teams menentukan pengguna berikut:

Akses tamu menggunakan akun Microsoft Entra B2B yang dapat ditambahkan sebagai anggota tim dan memiliki akses ke komunikasi dan sumber daya tim.

Akses eksternal adalah untuk pengguna eksternal yang tidak memiliki akun B2B. Akses pengguna eksternal mencakup undangan, panggilan, obrolan, dan rapat, tetapi tidak menyertakan keanggotaan tim dan akses ke sumber daya tim.

Untuk informasi selengkapnya, lihat perbandingan antara tamu dan akses pengguna eksternal untuk tim.

Untuk informasi selengkapnya tentang mengamankan kebijakan akses identitas dan perangkat untuk Teams, lihat Rekomendasi kebijakan untuk mengamankan obrolan, grup, dan file Teams.

Mengharuskan MFA selalu untuk pengguna tamu dan eksternal

Kebijakan ini meminta tamu untuk mendaftar MFA di penyewa Anda, terlepas dari apakah mereka terdaftar untuk MFA di penyewa rumah mereka. Tamu dan pengguna eksternal yang mengakses sumber daya di penyewa Anda diharuskan menggunakan MFA untuk setiap permintaan.

Tidak termasuk tamu dan pengguna eksternal dari MFA berbasis risiko

Meskipun organisasi dapat menerapkan kebijakan berbasis risiko untuk pengguna B2B menggunakan Microsoft Entra ID Protection, ada batasan dalam implementasi Microsoft Entra ID Protection untuk pengguna kolaborasi B2B di direktori sumber daya karena identitas mereka ada di direktori beranda mereka. Karena keterbatasan ini, Microsoft menyarankan Anda mengecualikan tamu dari kebijakan MFA berbasis risiko dan mengharuskan pengguna ini untuk selalu menggunakan MFA.

Untuk informasi selengkapnya, lihat Batasan Perlindungan ID untuk pengguna kolaborasi B2B.

Mengecualikan tamu dan pengguna eksternal dari manajemen perangkat

Hanya satu organisasi yang dapat mengelola perangkat. Jika Anda tidak mengecualikan tamu dan pengguna eksternal dari kebijakan yang memerlukan kepatuhan perangkat, kebijakan ini memblokir pengguna ini.

Langkah selanjutnya

Mengonfigurasi kebijakan Akses Bersyar untuk: