Membuat grup ketersediaan independen domain

Berlaku untuk:SQL Server

Grup ketersediaan AlwaysOn (AG) memerlukan Kluster Failover Windows Server (WSFC) yang mendasar. Menyebarkan WSFC melalui Windows Server 2012 R2 mengharuskan server yang berpartisipasi dalam WSFC, juga dikenal sebagai simpul, bergabung ke domain yang sama. Untuk informasi selengkapnya tentang Active Directory Domain Services (AD DS), lihat di sini.

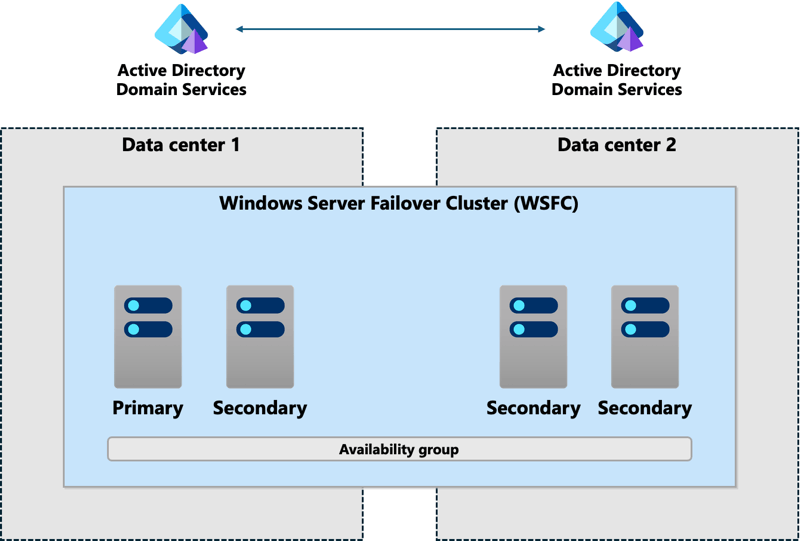

Dependensi pada AD DS dan WSFC lebih kompleks daripada yang sebelumnya disebarkan dengan konfigurasi pencerminan database (DBM), karena DBM dapat disebarkan di beberapa pusat data menggunakan sertifikat, tanpa dependensi seperti itu. Grup ketersediaan tradisional yang mencakup lebih dari satu pusat data mengharuskan semua server harus bergabung ke domain Direktori Aktif yang sama. Domain yang berbeda, bahkan domain tepercaya, tidak berfungsi. Semua server harus simpul dari WSFC yang sama. Gambar berikut menunjukkan konfigurasi ini. SQL Server 2016 (13.x) dan versi yang lebih baru juga telah mendistribusikan AG, yang mencapai tujuan ini dengan cara yang berbeda.

Windows Server 2012 R2 memperkenalkan kluster yang dilepas Direktori Aktif, bentuk khusus dari kluster failover Windows Server, yang dapat digunakan dengan grup ketersediaan. Jenis WSFC ini masih mengharuskan simpul untuk bergabung dengan domain ke domain Direktori Aktif yang sama, tetapi dalam hal ini WSFC menggunakan DNS, tetapi tidak menggunakan domain. Karena domain masih terlibat, kluster yang dilepas Direktori Aktif masih tidak memberikan pengalaman bebas domain.

Windows Server 2016 memperkenalkan jenis kluster failover Windows Server baru berdasarkan fondasi kluster yang dilepas Direktori Aktif: kluster grup kerja. Kluster grup kerja memungkinkan SQL Server untuk menyebarkan grup ketersediaan di atas WSFC yang tidak memerlukan AD DS. SQL Server memerlukan penggunaan sertifikat untuk keamanan titik akhir, sama seperti skenario pencerminan database memerlukan sertifikat. Jenis grup ketersediaan ini disebut grup ketersediaan independen domain. Menyebarkan grup ketersediaan dengan kluster grup kerja yang mendasar mendukung kombinasi berikut untuk simpul yang akan membentuk WSFC:

- Tidak ada simpul yang bergabung ke domain.

- Semua simpul digabungkan ke domain yang berbeda.

- Simpul dicampur, dengan kombinasi node yang bergabung dengan domain dan non-domain.

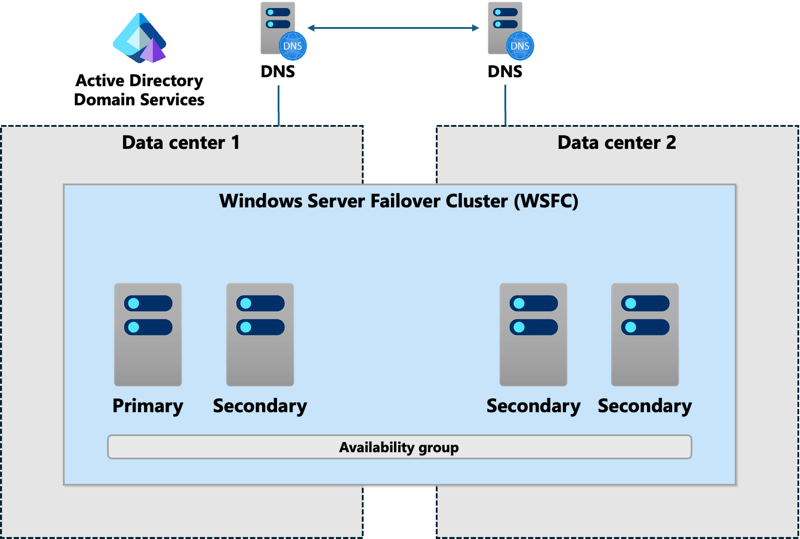

Gambar berikutnya memperlihatkan contoh grup ketersediaan independen domain di mana simpul di Pusat Data 1 bergabung dengan domain tetapi yang ada di Pusat Data 2 hanya menggunakan DNS. Dalam hal ini, atur akhiran DNS di semua server yang akan menjadi simpul WSFC. Setiap aplikasi dan server yang mengakses grup ketersediaan harus melihat informasi DNS yang sama.

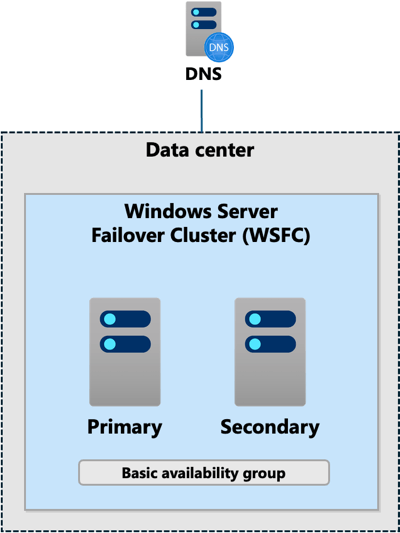

Grup ketersediaan independen domain tidak hanya untuk skenario multi-situs atau pemulihan bencana. Anda dapat menyebarkannya dalam satu pusat data, dan bahkan menggunakannya dengan grup ketersediaan dasar. Konfigurasi ini menyediakan arsitektur serupa dengan apa yang dapat dicapai menggunakan pencerminan database dengan sertifikat seperti yang ditunjukkan.

Menyebarkan grup ketersediaan independen domain memiliki beberapa peringatan yang diketahui:

Satu-satunya jenis bukti yang tersedia untuk digunakan dengan kuorum adalah disk dan cloud, yang baru di Windows Server 2016. Disk bermasalah karena kemungkinan besar tidak ada penggunaan disk bersama oleh grup ketersediaan.

Varian kluster grup kerja yang mendasar dari WSFC hanya dapat dibuat menggunakan PowerShell, tetapi kemudian dapat dikelola menggunakan Manajer Kluster Failover.

Jika Kerberos diperlukan, Anda harus menyebarkan WSFC standar yang dilampirkan ke domain Direktori Aktif, dan grup ketersediaan independen domain mungkin bukan pilihan.

Meskipun pendengar dapat dikonfigurasi, pendengar harus terdaftar di DNS agar dapat digunakan. Seperti disebutkan sebelumnya, tidak ada dukungan Kerberos untuk pendengar.

Aplikasi yang terhubung ke SQL Server terutama harus menggunakan autentikasi SQL Server karena domain mungkin tidak ada, atau mungkin tidak dikonfigurasi untuk bekerja sama.

Sertifikat digunakan dalam konfigurasi grup ketersediaan.

Mengatur dan memverifikasi akhiran DNS di semua server replika

Akhiran DNS umum diperlukan untuk kluster grup kerja grup ketersediaan independen domain. Untuk mengatur dan memverifikasi akhiran DNS pada setiap Windows Server yang akan menghosting replika untuk grup ketersediaan, ikuti instruksi berikut:

- Menggunakan pintasan Windows Key + X, pilih Sistem.

- Jika nama komputer dan nama komputer lengkap sama, akhiran DNS tidak diatur. Misalnya, jika nama komputer adalah

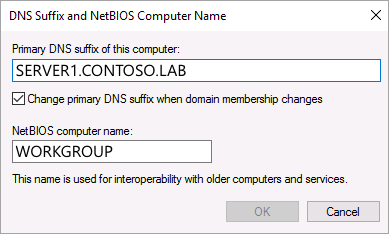

SERVER1, nilai untuk nama komputer lengkap tidak boleh hanyaSERVER1. Ini harus menjadi sesuatu sepertiSERVER1.CONTOSO.LAB.CONTOSO.LABadalah akhiran DNS. Nilai untuk Grup Kerja harus mengatakanWORKGROUP. Jika Anda perlu mengatur akhiran DNS, pilih Ubah Pengaturan. - Pada dialog Properti Sistem, pilih Ubah pada tab Nama Komputer.

- Pada dialog Nama Komputer/Perubahan Domain, pilih Lainnya.

- Pada dialog Akhiran DNS dan Nama Komputer NetBIOS, masukkan akhiran DNS umum sebagai akhiran DNS Utama.

- Pilih OK untuk menutup dialog Akhiran DNS dan Nama Komputer NetBIOS.

- Pilih OK untuk menutup dialog Nama Komputer/Perubahan Domain.

- Anda diminta untuk memulai ulang server agar perubahan diterapkan. Pilih OK untuk menutup dialog Nama Komputer/Perubahan Domain.

- Pilih Tutup untuk menutup dialog Properti Sistem.

- Anda diminta untuk memulai ulang. Jika Anda tidak ingin segera memulai ulang, pilih Mulai Ulang Nanti, jika tidak, pilih Mulai Ulang Sekarang.

- Setelah server dimulai ulang, verifikasi bahwa akhiran DNS umum dikonfigurasi dengan melihat Sistem lagi.

Catatan

Jika Anda menggunakan beberapa subnet, dan memiliki DNS statis, Anda harus memiliki proses untuk memperbarui catatan DNS yang terkait dengan pendengar sebelum Anda melakukan failover karena jika tidak, nama jaringan tidak akan online.

Membuat grup ketersediaan independen domain

Membuat grup ketersediaan independen domain saat ini tidak dapat dicapai sepenuhnya menggunakan SQL Server Management Studio. Saat membuat grup ketersediaan independen domain pada dasarnya sama dengan pembuatan grup ketersediaan normal, aspek tertentu (seperti membuat sertifikat) hanya dimungkinkan dengan Transact-SQL. Contoh berikut mengasumsikan konfigurasi grup ketersediaan dengan dua replika: satu primer dan satu sekunder.

Dengan menggunakan instruksi dari kluster Workgroup dan Multi-domain di Windows Server 2016, sebarkan kluster grup kerja yang terdiri dari semua server yang akan berpartisipasi dalam grup ketersediaan. Pastikan akhiran DNS umum sudah dikonfigurasi sebelum mengonfigurasi kluster grup kerja.

Aktifkan atau nonaktifkan fitur grup ketersediaan AlwaysOn pada setiap instans yang akan berpartisipasi dalam grup ketersediaan. Ini memerlukan mulai ulang setiap instans SQL Server.

Setiap instans yang menghosting replika utama memerlukan kunci master database (DMK). Jika DMK belum ada, jalankan perintah berikut:

CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'Strong Password'; GOPada instans yang akan menjadi replika utama, buat sertifikat yang akan digunakan baik untuk koneksi masuk pada replika sekunder dan untuk mengamankan titik akhir pada replika utama.

CREATE CERTIFICATE InstanceA_Cert WITH SUBJECT = 'InstanceA Certificate'; GOCadangkan sertifikat. Anda juga dapat mengamankannya lebih lanjut dengan kunci privat jika diinginkan. Contoh ini tidak menggunakan kunci privat.

BACKUP CERTIFICATE InstanceA_Cert TO FILE = 'Backup_path\InstanceA_Cert.cer'; GOUlangi Langkah 4 dan 5 untuk membuat dan mencadangkan sertifikat untuk setiap replika sekunder, menggunakan nama yang sesuai untuk sertifikat, seperti

InstanceB_Cert.Pada replika utama, Anda harus membuat login untuk setiap replika sekunder grup ketersediaan. Login ini diberikan izin untuk menyambungkan ke titik akhir yang digunakan oleh grup ketersediaan independen domain. Misalnya, untuk replika bernama

InstanceB:CREATE LOGIN InstanceB_Login WITH PASSWORD = 'Strong Password'; GOPada setiap replika sekunder, buat login untuk replika utama. Login ini diberikan izin untuk menyambungkan ke titik akhir. Misalnya, pada replika bernama

InstanceB:CREATE LOGIN InstanceA_Login WITH PASSWORD = 'Strong Password'; GOPada semua instans, buat pengguna untuk setiap login yang dibuat. Pengguna ini digunakan saat memulihkan sertifikat. Misalnya, untuk membuat pengguna untuk replika utama:

CREATE USER InstanceA_User FOR LOGIN InstanceA_Login; GOUntuk replika apa pun yang mungkin utama, buat login dan pengguna di semua replika sekunder yang relevan.

Pada setiap instans, pulihkan sertifikat untuk instans lain yang memiliki login dan pengguna yang dibuat. Pada replika utama, pulihkan semua sertifikat replika sekunder. Pada setiap sekunder, pulihkan sertifikat replika utama, dan juga pada replika lain yang bisa menjadi primer. Contohnya:

CREATE CERTIFICATE [InstanceB_Cert] AUTHORIZATION InstanceB_User FROM FILE = 'Restore_path\InstanceB_Cert.cer';Buat titik akhir yang akan digunakan oleh grup ketersediaan pada setiap instans yang akan menjadi replika. Untuk grup ketersediaan, titik akhir harus memiliki jenis

DATABASE_MIRRORING. Titik akhir menggunakan sertifikat yang dibuat di Langkah 4 untuk instans tersebut untuk autentikasi. Sintaks diperlihatkan dalam contoh berikut untuk membuat titik akhir menggunakan sertifikat. Gunakan metode enkripsi yang sesuai dan opsi lain yang relevan dengan lingkungan Anda. Untuk informasi selengkapnya tentang opsi yang tersedia, lihat MEMBUAT TITIK AKHIR.CREATE ENDPOINT DIAG_EP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE InstanceX_Cert, ROLE = ALL );Tetapkan hak untuk setiap login yang dibuat pada instans tersebut di Langkah 8 untuk dapat terhubung ke titik akhir.

GRANT CONNECT ON ENDPOINT::DIAG_EP TO [InstanceX_Login]; GOSetelah sertifikat dan keamanan titik akhir yang mendasar dikonfigurasi, buat grup ketersediaan menggunakan metode pilihan Anda. Anda harus mencadangkan, menyalin, dan memulihkan cadangan secara manual yang digunakan untuk menginisialisasi sekunder, atau menggunakan seeding otomatis. Menggunakan Wizard untuk menginisialisasi replika sekunder melibatkan penggunaan file Blok Pesan Server (SMB), yang mungkin tidak berfungsi saat menggunakan kluster grup kerja yang tidak bergabung dengan domain.

Jika membuat pendengar, pastikan nama dan alamat IP-nya terdaftar di DNS.

Konten terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk