Pengelola Koneksi Hadoop

Berlaku untuk: SQL Server

SSIS Integration Runtime di Azure Data Factory

Hadoop Pengelola Sambungan memungkinkan paket SQL Server Integration Services (SSIS) untuk terhubung ke kluster Hadoop, dengan menggunakan nilai yang Anda tentukan untuk properti.

Mengonfigurasi Pengelola Sambungan Hadoop

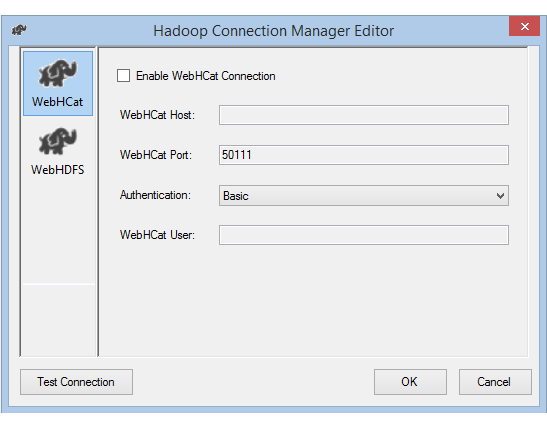

Dalam kotak dialog Tambahkan SSIS Pengelola Sambungan, pilih Tambahkan Hadoop>. Kotak dialog Hadoop Pengelola Sambungan Editor terbuka.

Untuk mengonfigurasi informasi kluster Hadoop terkait, pilih tab WebHCat atau WebHDFS di panel kiri.

Jika Anda mengaktifkan opsi WebHCat untuk memanggil pekerjaan Apache Hive atau Pig di Hadoop, lakukan hal berikut:

Untuk Host WebHCat, masukkan server yang menghosting layanan WebHCat.

Untuk Port WebHCat, masukkan port layanan WebHCat, yang secara default adalah 50111.

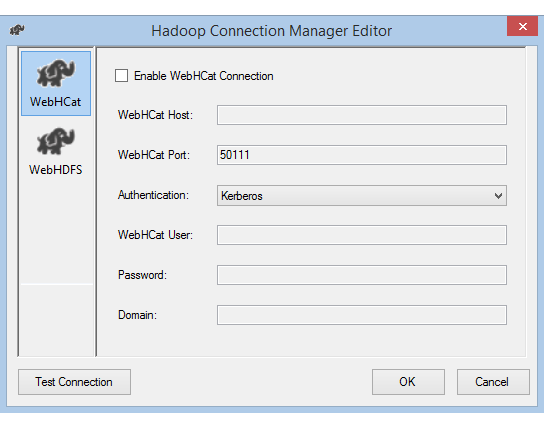

Pilih metode Autentikasi untuk mengakses layanan WebHCat. Nilai yang tersedia adalah Dasar dan Kerberos.

Untuk Pengguna WebHCat, masukkan Pengguna yang berwenang untuk mengakses WebHCat.

Jika Anda memilih autentikasi Kerberos, masukkan Kata Sandi dan Domain pengguna.

Jika Anda mengaktifkan opsi WebHDFS untuk menyalin data dari atau ke HDFS, lakukan hal berikut:

Untuk Host WebHDFS, masukkan server yang menghosting layanan WebHDFS.

Untuk Port WebHDFS, masukkan port layanan WebHDFS, yang secara default adalah 50070.

Pilih metode Autentikasi untuk mengakses layanan WebHDFS. Nilai yang tersedia adalah Dasar dan Kerberos.

Untuk Pengguna WebHDFS, masukkan pengguna yang berwenang untuk mengakses HDFS.

Jika Anda memilih autentikasi Kerberos, masukkan Kata Sandi dan Domain pengguna.

Pilih Uji koneksi. (Hanya koneksi yang Anda aktifkan yang diuji.)

Pilih OK untuk menutup kotak dialog.

Menyambungkan dengan autentikasi Kerberos

Ada dua opsi untuk menyiapkan lingkungan lokal sehingga Anda dapat menggunakan autentikasi Kerberos dengan hadoop Pengelola Sambungan. Anda dapat memilih opsi yang lebih sesuai dengan keadaan Anda.

- Opsi 1: Gabungkan komputer SSIS ke realm Kerberos

- Opsi 2: Mengaktifkan kepercayaan timbal balik antara domain Windows dan realm Kerberos

Opsi 1: Gabungkan komputer SSIS ke realm Kerberos

Persyaratan:

- Komputer gateway perlu bergabung dengan realm Kerberos, dan tidak dapat bergabung dengan domain Windows apa pun.

Cara mengonfigurasi:

Pada komputer SSIS:

Jalankan utilitas Ksetup untuk mengonfigurasi server dan realm Kerberos Key Distribution Center (KDC).

Komputer harus dikonfigurasi sebagai anggota grup kerja, karena realm Kerberos berbeda dari domain Windows. Atur realm Kerberos dan tambahkan server KDC, seperti yang ditunjukkan dalam contoh berikut. Ganti

REALM.COMdengan ranah Anda masing-masing, sesuai kebutuhan.C:> Ksetup /setdomain REALM.COM` C:> Ksetup /addkdc REALM.COM <your_kdc_server_address>Setelah menjalankan perintah ini, mulai ulang komputer.

Verifikasi konfigurasi dengan perintah Ksetup. Output akan terlihat seperti sampel berikut:

C:> Ksetup default realm = REALM.COM (external) REALM.com: kdc = <your_kdc_server_address>

Opsi 2: Mengaktifkan kepercayaan timbal balik antara domain Windows dan realm Kerberos

Persyaratan:

- Komputer gateway harus bergabung dengan domain Windows.

- Anda memerlukan izin untuk memperbarui pengaturan pengendali domain.

Cara mengonfigurasi:

Catatan

Ganti REALM.COM dan AD.COM dalam tutorial berikut dengan realm dan pengendali domain Anda sendiri, sesuai kebutuhan.

Pada server KDC:

Edit konfigurasi KDC dalam file krb5.conf . Izinkan KDC mempercayai domain Windows dengan merujuk ke templat konfigurasi berikut. Secara default, konfigurasi terletak di /etc/krb5.conf.

[logging] default = FILE:/var/log/krb5libs.log kdc = FILE:/var/log/krb5kdc.log admin_server = FILE:/var/log/kadmind.log [libdefaults] default_realm = REALM.COM dns_lookup_realm = false dns_lookup_kdc = false ticket_lifetime = 24h renew_lifetime = 7d forwardable = true [realms] REALM.COM = { kdc = node.REALM.COM admin_server = node.REALM.COM } AD.COM = { kdc = windc.ad.com admin_server = windc.ad.com } [domain_realm] .REALM.COM = REALM.COM REALM.COM = REALM.COM .ad.com = AD.COM ad.com = AD.COM [capaths] AD.COM = { REALM.COM = . }Mulai ulang layanan KDC setelah konfigurasi.

Siapkan prinsipal bernama krbtgt/REALM.COM@AD.COM di server KDC. Gunakan perintah berikut:

Kadmin> addprinc krbtgt/REALM.COM@AD.COMDalam hadoop.security.auth_to_local file konfigurasi layanan HDFS, tambahkan

RULE:[1:$1@$0](.*@AD.COM)s/@.*//.

Di pengendali domain:

Jalankan perintah Ksetup berikut untuk menambahkan entri realm:

C:> Ksetup /addkdc REALM.COM <your_kdc_server_address> C:> ksetup /addhosttorealmmap HDFS-service-FQDN REALM.COMMembangun kepercayaan dari domain Windows ke realm Kerberos. Dalam contoh berikut,

[password]adalah kata sandi untuk krbtgt/REALM.COM@AD.COMutama.C:> netdom trust REALM.COM /Domain: AD.COM /add /realm /password:[password]Pilih algoritma enkripsi untuk digunakan dengan Kerberos.

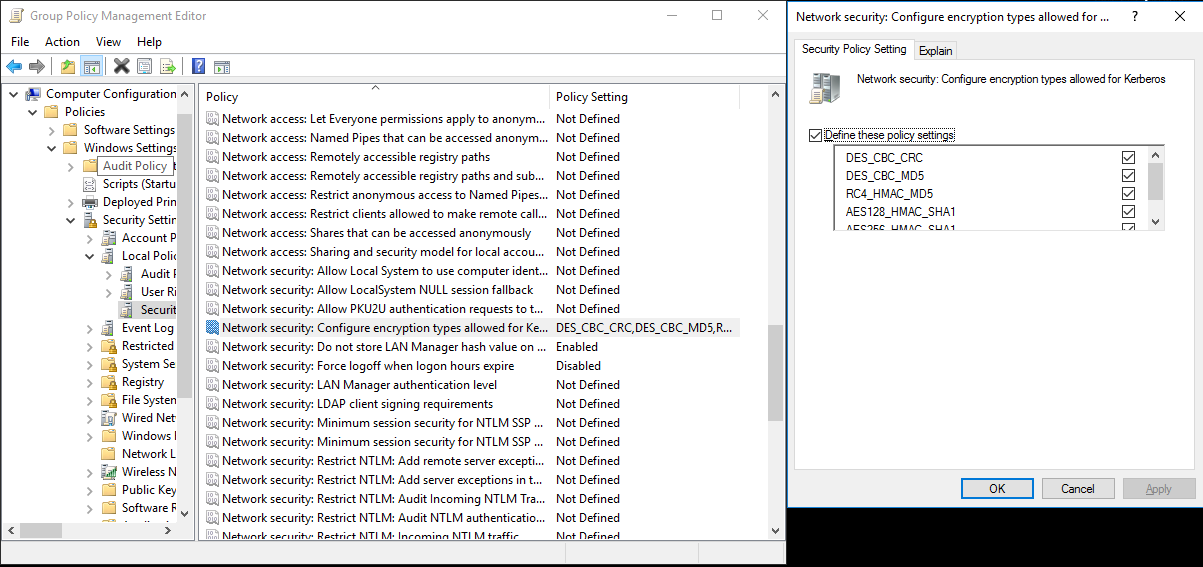

Buka Domain Manajemen>Kebijakan Grup Manajer>Server. Dari sana, buka Objek>Kebijakan Grup Default atau Edit Kebijakan>Domain Aktif.

Di jendela pop-up Editor Manajemen Kebijakan Grup, buka Pengaturan Windows Kebijakan>Konfigurasi>Komputer. Dari sana, buka Pengaturan>Keamanan Opsi Keamanan Kebijakan>Lokal. Mengonfigurasi keamanan Jaringan: Mengonfigurasi jenis Enkripsi yang diizinkan untuk Kerberos.

Pilih algoritma enkripsi yang ingin Anda gunakan untuk menyambungkan ke KDC. Biasanya Anda dapat memilih salah satu opsi.

Gunakan perintah Ksetup untuk menentukan algoritma enkripsi yang akan digunakan pada ranah tertentu.

C:> ksetup /SetEncTypeAttr REALM.COM DES-CBC-CRC DES-CBC-MD5 RC4-HMAC-MD5 AES128-CTS-HMAC-SHA1-96 AES256-CTS-HMAC-SHA1-96

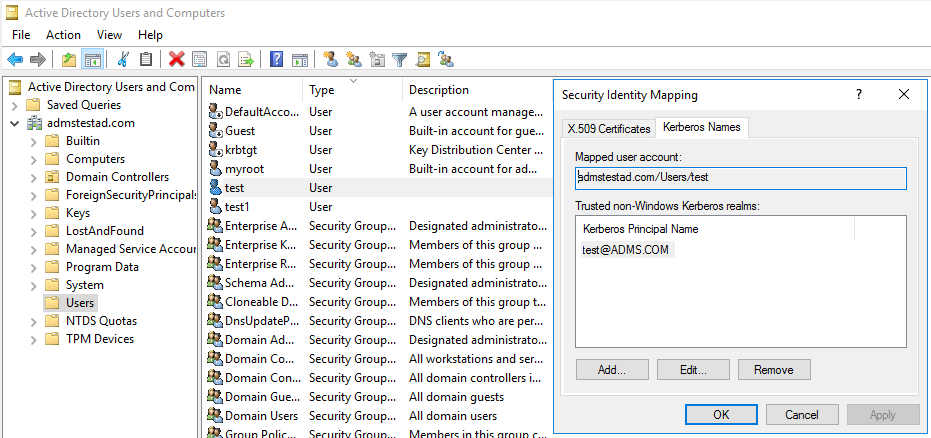

Untuk menggunakan perwakilan Kerberos di domain Windows, buat pemetaan antara akun domain dan perwakilan Kerberos.

Buka Alat>administratif Pengguna Direktori Aktif dan Komputer.

Mengonfigurasi fitur tingkat lanjut dengan memilih Tampilkan>Fitur Tingkat Lanjut.

Temukan akun yang ingin Anda buat pemetaannya, klik kanan untuk melihat Pemetaan Nama, lalu pilih tab Nama Kerberos.

Tambahkan prinsipal dari realm.

Di komputer gateway:

Jalankan perintah Ksetup berikut ini untuk menambahkan entri realm.

C:> Ksetup /addkdc REALM.COM <your_kdc_server_address>

C:> ksetup /addhosttorealmmap HDFS-service-FQDN REALM.COM

Lihat juga

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk