Server tertaut untuk SQL Server dengan autentikasi Microsoft Entra

Berlaku untuk: SQL Server 2022 (16.x)

Server tertaut sekarang dapat dikonfigurasi menggunakan autentikasi dengan ID Microsoft Entra (sebelumnya Azure Active Directory), dan mendukung dua mekanisme untuk memberikan kredensial:

- Kata sandi

- Token akses

Artikel ini mengasumsikan ada dua instans SQL Server (S1 dan S2). Keduanya telah dikonfigurasi untuk mendukung autentikasi Microsoft Entra, dan mereka saling mempercayai sertifikat SSL/TLS satu sama lain. Contoh dalam artikel ini dijalankan di server S1 untuk membuat server tertaut ke server S2.

Prasyarat

- Autentikasi Microsoft Entra yang beroperasi penuh untuk SQL Server. Untuk informasi selengkapnya, lihat Autentikasi Microsoft Entra untuk SQL Server dan Tutorial: Menyiapkan autentikasi Microsoft Entra untuk SQL Server.

- SQL Server Management Studio (SSMS) versi 18.0 atau yang lebih tinggi. Atau unduh Azure Data Studio terbaru.

Catatan

Nama subjek sertifikat SSL/TLS yang digunakan harus cocok dengan S2 nama server yang disediakan dalam provstr atribut . Ini harus menjadi Nama Domain yang Sepenuhnya Memenuhi Syarat (FQDN) atau nama host .S2

Konfigurasi server tertaut untuk autentikasi Microsoft Entra

Kita akan membahas cara mengonfigurasi server tertaut menggunakan autentikasi kata sandi dan menggunakan rahasia aplikasi Azure atau token akses.

Konfigurasi server tertaut menggunakan autentikasi kata sandi

Catatan

Meskipun MICROSOFT Entra ID adalah nama baru untuk Azure Active Directory (Azure AD), untuk mencegah mengganggu lingkungan yang ada, Azure AD masih tetap berada di beberapa elemen yang dikodekan secara permanen seperti bidang UI, penyedia koneksi, kode kesalahan, dan cmdlet. Dalam artikel ini, dua nama tersebut dapat dipertukarkan.

Untuk autentikasi kata sandi, menggunakan Authentication=ActiveDirectoryPassword dalam string Penyedia akan memberi sinyal server tertaut untuk menggunakan autentikasi kata sandi Microsoft Entra. Login server tertaut harus dibuat untuk memetakan setiap masuk S1 ke login Microsoft Entra di S2.

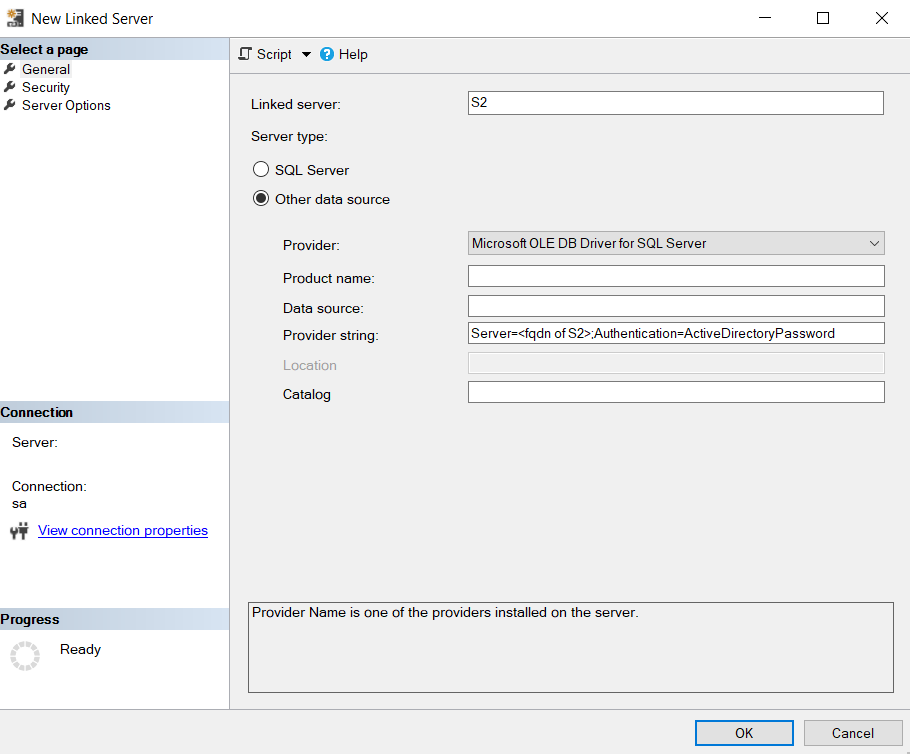

Di SQL Server Management Studio, sambungkan dan

S1perluas Objek Server di jendela Object Explorer .Klik kanan Server Tertaut dan pilih Server Tertaut Baru.

Isi detail server tertaut Anda:

- Server tertaut:

S2atau gunakan nama server tertaut Anda. - Jenis server:

Other data source. - Penyedia:

Microsoft OLE DB Driver for SQL Server. - Nama produk: biarkan kosong.

- Sumber data: biarkan kosong.

- String penyedia:

Server=<fqdn of S2>;Authentication=ActiveDirectoryPassword. - Katalog: biarkan kosong.

- Server tertaut:

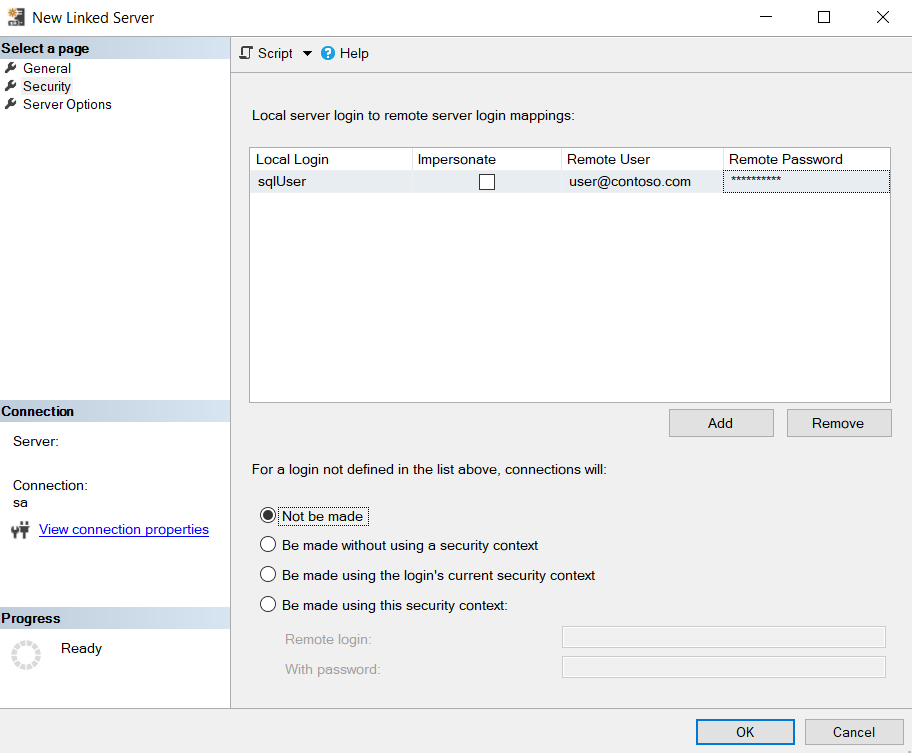

Pilih tab Keamanan.

Pilih Tambahkan.

- Login Lokal: tentukan nama masuk yang digunakan untuk menyambungkan ke

S1. - Meniru: biarkan tidak dicentang.

- Pengguna Jarak Jauh: nama pengguna Microsoft Entra yang digunakan untuk menyambungkan ke S2, dalam format

user@contoso.com. - Kata Sandi Jarak Jauh: kata sandi pengguna Microsoft Entra.

- Untuk login yang tidak ditentukan dalam daftar di atas, koneksi akan:

Not be made

- Login Lokal: tentukan nama masuk yang digunakan untuk menyambungkan ke

Pilih OK.

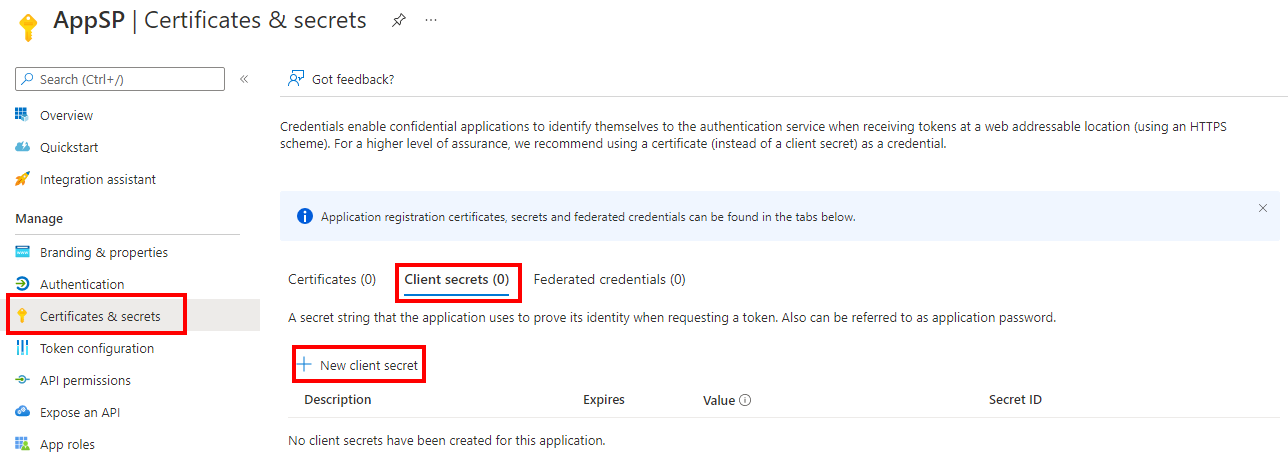

Konfigurasi server tertaut menggunakan autentikasi token akses

Untuk autentikasi token akses, server tertaut dibuat dengan AccessToken=%s dalam string Penyedia. Login server tertaut dibuat untuk memetakan setiap masuk S1 ke aplikasi Microsoft Entra, yang telah diberikan izin masuk ke S2. Aplikasi harus memiliki rahasia yang ditetapkan untuk itu, yang akan digunakan oleh S1 untuk menghasilkan token akses. Rahasia dapat dibuat dengan menavigasi ke ID> portal Azure> Microsoft Entra Pendaftaran aplikasi>YourApplication> Certificates & rahasia>Klien baru.

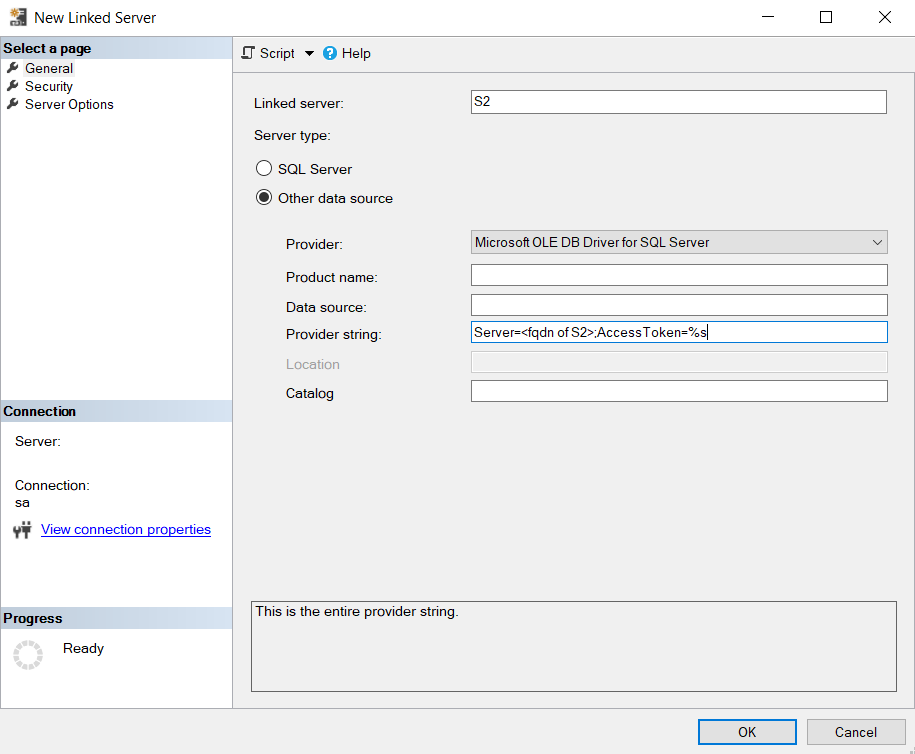

Di SQL Server Management Studio, sambungkan dan

S1perluas Objek Server di jendela Object Explorer .Klik kanan Server Tertaut dan pilih Server Tertaut Baru.

Isi detail server tertaut Anda:

- Server tertaut:

S2atau gunakan nama server tertaut Anda. - Jenis server:

Other data source. - Penyedia:

Microsoft OLE DB Driver for SQL Server. - Nama produk: biarkan kosong.

- Sumber data: biarkan kosong.

- String penyedia:

Server=<fqdn of S2>;AccessToken=%s. - Katalog: biarkan kosong.

- Server tertaut:

Pilih tab Keamanan.

Pilih Tambahkan.

- Login Lokal: tentukan nama masuk yang digunakan untuk menyambungkan ke

S1. - Meniru: biarkan tidak dicentang.

- Pengguna Jarak Jauh: ID klien aplikasi Microsoft Entra yang digunakan untuk menyambungkan ke S2. Anda dapat menemukan ID Aplikasi (klien) di menu Gambaran Umum aplikasi Microsoft Entra Anda.

- Kata Sandi Jarak Jauh: ID Rahasia yang diperoleh dari membuat rahasia klien baru untuk aplikasi.

- Untuk login yang tidak ditentukan dalam daftar di atas, koneksi akan:

Not be made

- Login Lokal: tentukan nama masuk yang digunakan untuk menyambungkan ke

Pilih OK.

Baca juga

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk