Cara mengonfigurasi dan menggunakan Integrasi Direktori Aktif untuk penetapan agen

Penting

Versi Operations Manager ini telah mencapai akhir dukungan. Kami menyarankan Anda untuk meningkatkan ke Operations Manager 2022.

Manajer Operasi Pusat Sistem memungkinkan Anda memanfaatkan investasi Anda dalam Active Directory Domain Services (AD DS) dengan memungkinkan Anda menggunakannya untuk menetapkan komputer yang dikelola agen ke grup manajemen. Artikel ini akan membantu Anda membuat dan mengelola konfigurasi kontainer di Direktori Aktif, dan penugasan agen agen server manajemen yang harus dilaporkan.

Membuat Kontainer Active Directory Domain Services untuk grup manajemen

Anda dapat menggunakan sintaks dan prosedur baris perintah berikut untuk membuat kontainer Active Directory Domain Service (AD DS) untuk grup manajemen Pusat Sistem - Manajer Operasi. MOMADAdmin.exe disediakan untuk tujuan ini dan diinstal dengan server manajemen Manajer Operasi. MOMADAdmin.exe harus dijalankan oleh administrator domain yang ditentukan.

Sintaks baris perintah:

<path>\MOMADAdmin.exe <ManagementGroupName> <MOMAdminSecurityGroup> <RunAsAccount> <Domain>

Penting

Anda harus meletakkan nilai di dalam tanda kutip jika nilai berisi spasi.

ManagementGroupName adalah nama grup manajemen tempat kontainer AD sedang dibuat.

MOMAdminSecurityGroup adalah grup keamanan domain, format domain\security_group , yang merupakan anggota peran keamanan Administrator Manajer Operasi untuk grup manajemen.

RunAsAccount: Ini adalah akun domain yang akan digunakan oleh server manajemen untuk membaca, menulis, dan menghapus objek di AD. Gunakan format domain\nama pengguna.

Domain adalah nama domain tempat kontainer grup manajemen akan dibuat. MOMADAdmin.exe dapat dijalankan di seluruh domain hanya jika ada kepercayaan dua arah di antara mereka.

Agar integrasi Direktori Aktif berfungsi, grup keamanan harus berupa grup keamanan global (jika integrasi Direktori Aktif perlu berfungsi di beberapa domain dengan kepercayaan dua arah) atau grup domain lokal (jika integrasi Direktori Aktif hanya digunakan dalam satu domain)

Untuk menambahkan grup keamanan ke grup Administrator Manajer Operasi, gunakan prosedur berikut.

Di konsol Operasi, pilih Administrasi.

Di ruang kerja Administrasi , pilih Peran Pengguna di bawah Keamanan.

Di Peran Pengguna, pilih Administrator Manajer Operasi dan pilih tindakan Properti atau klik kanan Administrator Manajer Operasi dan pilih Properti.

Pilih Tambahkan untuk membuka dialog Pilih Grup .

Pilih grup keamanan yang diinginkan, lalu pilih OK untuk menutup dialog.

Pilih OK untuk menutup Properti Peran Pengguna.

Catatan

Kami merekomendasikan satu grup keamanan, yang mungkin berisi beberapa grup, digunakan untuk peran Administrator Manajer Operasi. Dengan begitu, grup dan anggota grup dapat ditambahkan dan dihapus dari grup tanpa administrator domain perlu melakukan langkah manual untuk menetapkan izin Baca dan Hapus Anak ke kontainer Grup Manajemen.

Gunakan prosedur berikut untuk membuat kontainer AD DS.

Buka prompt perintah sebagai administrator.

Pada perintah, misalnya, masukkan yang berikut ini:

"C:\Program Files\Microsoft System Center 2016\Operations Manager\Server\MOMADAdmin.exe" "Message Ops" MessageDom\MessageOMAdmins MessageDom\MessageADIntAcct MessageDom**

Catatan

Jalur defaultnya adalah C:\Program Files\Microsoft System Center 2016\Operations Manager.

Catatan

Jalur defaultnya adalah C:\Program Files\Microsoft System Center\Operations Manager.

Contoh baris perintah sebelumnya akan:

Jalankan utilitas MOMADAdmin.exe dari baris perintah.

Buat kontainer AD DS Grup Manajemen "Operasi Pesan" di akar skema AD DS domain MessageDom . Untuk membuat kontainer AD DS Grup Manajemen yang sama di domain tambahan, jalankan MOMADAdmin.exe untuk setiap domain.

Tambahkan akun pengguna domain MessageDom\MessageADIntAcct ke grup keamanan Ad DS MessageDom\MessageOMAdmins dan tetapkan grup AD DS keamanan hak yang diperlukan untuk mengelola kontainer AD DS.

Cara Menggunakan Active Directory Domain Services untuk menetapkan komputer ke server manajemen

Wizard Penetapan Agen Manajer Operasi dan Failover membuat aturan penetapan agen yang menggunakan Active Directory Domain Services (AD DS) untuk menetapkan komputer ke grup manajemen dan menetapkan server manajemen utama komputer dan server manajemen sekunder. Gunakan prosedur berikut untuk memulai dan menggunakan panduan.

Penting

Kontainer Active Directory Domain Services untuk grup manajemen harus dibuat sebelum menjalankan Wizard Penugasan dan Failover Agen.

Wizard Penugasan Agen dan Failover tidak menyebarkan agen. Anda harus menyebarkan agen secara manual ke komputer menggunakan MOMAgent.msi.

Mengubah aturan penetapan agen dapat mengakibatkan komputer tidak lagi ditetapkan, dan oleh karena itu dipantau oleh, grup manajemen. Status komputer ini akan berubah menjadi kritis, karena komputer tidak lagi mengirim heartbeat ke grup manajemen. Komputer ini dapat dihapus dari grup manajemen dan, jika komputer tidak ditetapkan ke grup manajemen lain, agen Manajer Operasi dapat dihapus instalannya.

Untuk memulai Wizard Penugasan dan Failover Agen Manajer Operasi

Masuk ke komputer dengan akun yang merupakan anggota peran Administrator Manajer Operasi.

Di konsol Operasi, pilih Administrasi.

Di ruang kerja Administrasi, pilih Server Manajemen.

Di panel Server Manajemen , klik kanan server manajemen atau server gateway untuk menjadi Server Manajemen Utama untuk komputer yang dikembalikan oleh aturan yang akan Anda buat dalam prosedur berikut, lalu pilih Properti.

Catatan

Server gateway berfungsi seperti server manajemen dalam konteks ini.

Dalam dialog Properti Server Manajemen , pilih tab Penetapan Agen Otomatis , lalu pilih Tambahkan untuk memulai Wizard Penugasan dan Failover Agen.

Di Wizard Penugasan agen dan Failover, pada halaman Pengenalan , pilih Berikutnya.

Catatan

Halaman Pengenalan tidak muncul jika panduan telah dijalankan dan Jangan perlihatkan halaman ini lagi dipilih.

Pada halaman Domain , lakukan hal berikut:

Catatan

Untuk menetapkan komputer dari beberapa domain ke grup manajemen, jalankan Wizard Penugasan agen dan Failover untuk setiap domain.

Pilih domain komputer dari daftar dropdown Nama domain . Server manajemen dan semua komputer di kumpulan sumber daya Penugasan Agen AD harus dapat menyelesaikan nama domain.

Penting

Server manajemen dan komputer yang ingin Anda kelola harus berada di domain tepercaya dua arah.

Atur Pilih Jalankan Sebagai Profil ke profil Jalankan Sebagai yang terkait dengan akun Jalankan Sebagai yang disediakan saat MOMADAdmin.exe dijalankan untuk domain. Akun default yang digunakan untuk melakukan penetapan agen adalah akun tindakan default yang ditentukan selama Penyiapan, juga disebut sebagai Akun Penugasan Agen Berbasis Direktori Aktif. Akun ini mewakili kredensial yang digunakan saat menyambungkan ke Direktori Aktif domain yang ditentukan dan memodifikasi objek Direktori Aktif, dan harus cocok dengan akun yang ditentukan saat menjalankan MOMAdmin.exe. Jika ini bukan akun yang digunakan untuk menjalankan MOMADAdmin.exe, pilih Gunakan akun lain untuk melakukan penetapan agen di domain yang ditentukan, lalu pilih atau buat akun dari daftar dropdown Pilih Jalankan Sebagai Profil . Profil Akun Penugasan Agen Berbasis Direktori Aktif harus dikonfigurasi untuk menggunakan akun administrator Manajer Operasi, yang didistribusikan ke semua server di kumpulan sumber daya Penugasan Agen AD.

Catatan

Untuk informasi selengkapnya tentang profil Jalankan Sebagai dan akun Jalankan Sebagai, lihat Mengelola Akun dan Profil Jalankan Sebagai.

Pada halaman Kriteria Inklusi , ketik kueri LDAP untuk menetapkan komputer ke server manajemen ini dalam kotak teks lalu pilih Berikutnya, atau pilih Konfigurasikan. Jika Anda memilih Konfigurasikan, lakukan hal berikut:

Dalam dialog Temukan Komputer , masukkan kriteria yang diinginkan untuk menetapkan komputer ke server manajemen ini atau masukkan kueri LDAP spesifik Anda.

Kueri LDAP berikut ini hanya mengembalikan komputer yang menjalankan sistem operasi Windows Server, dan tidak termasuk pengendali domain.

(&(objectCategory=computer)(operatingsystem=*server*))Contoh kueri LDAP ini hanya mengembalikan komputer yang menjalankan sistem operasi Windows Server. Ini tidak termasuk pengendali domain dan server yang menghosting peran server manajemen Manajer Operasi atau Manajer Layanan.

(&(objectCategory=computer)(operatingsystem=*server*)(!(userAccountControl:1.2.840.113556.1.4.803:=8192)(!(servicePrincipalName=*MSOMHSvc*))))Untuk informasi selengkapnya tentang kueri LDAP, lihat Membuat Filter Kueri dan Direktori Aktif: Filter Sintaks LDAP.

Pilih OK, lalu pilih Berikutnya.

Pada halaman Kriteria Pengecualian , ketik FQDN komputer yang secara eksplisit ingin Anda cegah dikelola oleh server manajemen ini, lalu pilih Berikutnya.

Penting

Anda harus memisahkan FQDN komputer yang Anda ketik dengan titik koma, titik dua, atau baris baru (CTRL+ENTER).

Pada halaman Failover Agen , pilih Kelola failover secara otomatis dan pilih Buat atau pilih Konfigurasikan failover secara manual. Jika Anda memilih Konfigurasikan failover secara manual, lakukan hal berikut:

Kosongkan kotak centang server manajemen tempat Anda tidak ingin agen melakukan failover.

Pilih Buat.

Catatan

Dengan opsi Konfigurasi failover secara manual , Anda harus menjalankan wizard lagi jika Anda kemudian menambahkan server manajemen ke grup manajemen dan ingin agen melakukan failover ke server manajemen baru.

Dalam dialog Properti Server Manajemen , pilih OK.

Catatan

Diperlukan waktu hingga satu jam agar pengaturan penetapan agen disebarluaskan di AD DS.

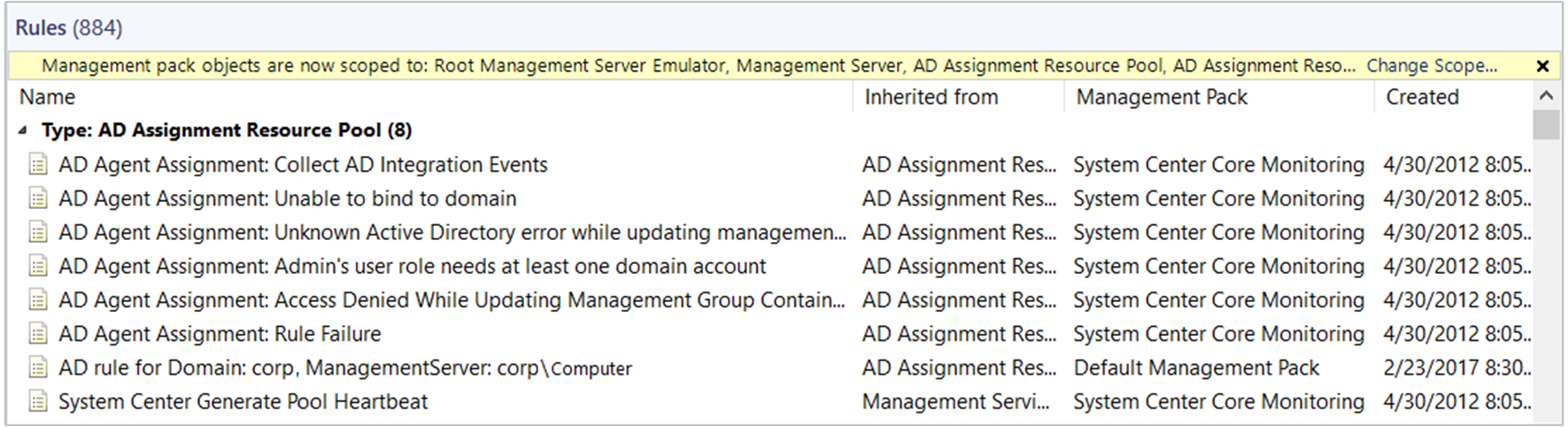

Setelah selesai, aturan berikut dibuat di grup manajemen dan menargetkan kelas Kumpulan Sumber Daya Penugasan AD .

Aturan ini mencakup informasi konfigurasi penugasan agen yang Anda tentukan dalam Wizard Penugasan Agen dan Failover, seperti kueri LDAP.

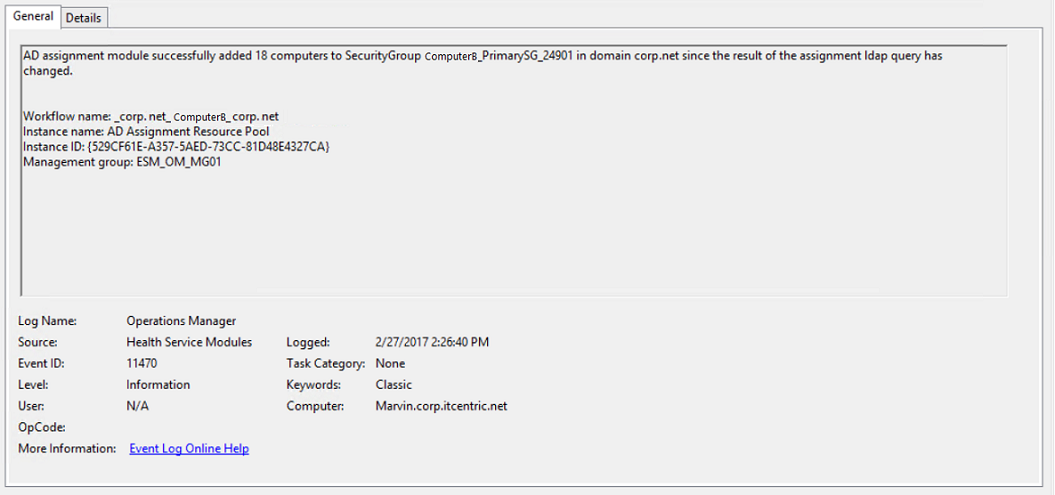

Untuk mengonfirmasi apakah grup manajemen berhasil menerbitkan informasinya di Direktori Aktif, cari ID Peristiwa 11470 dari Modul Layanan Kesehatan sumber di log peristiwa Manajer Operasi di server manajemen tempat aturan penetapan agen ditentukan. Dalam deskripsi, harus menyatakan bahwa ia berhasil menambahkan semua komputer yang ditambahkan ke aturan penetapan agen.

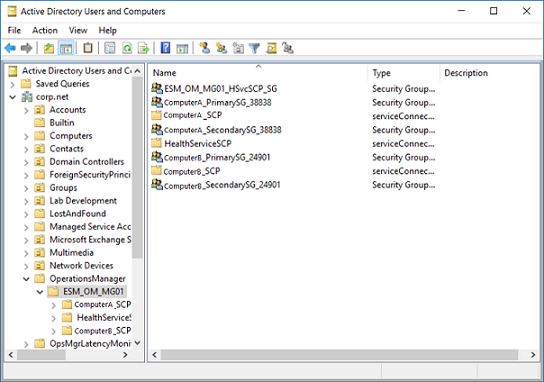

Di Direktori Aktif, di bawah kontainer OperationsManager<ManagementGroupName> , Anda akan melihat objek titik koneksi layanan (SCP) yang dibuat mirip dengan contoh berikut.

Aturan ini juga membuat dua grup keamanan dengan nama server manajemen nama NetBIOS: yang pertama dengan akhiran "_PrimarySG<angka> acak", dan yang kedua "_SecondarySG<angka> acak". Dalam contoh ini, ada dua server manajemen yang disebarkan dalam grup manajemen dan keanggotaan ComputerB_Primary_SG_24901 grup keamanan utama mencakup komputer yang cocok dengan aturan include yang ditentukan dalam aturan penetapan agen Anda dan grup keamanan ComputerA_Secondary_SG_38838 keanggotaan menyertakan grup utama ComputerB_Primary_SG-29401 grup keamanan yang berisi akun mesin agen yang akan gagal ke server manajemen sekunder ini jika server manajemen utama tidak responsif. Nama SCP adalah nama NetBIOS server manajemen dengan akhiran "_SCP".

Catatan

Dalam contoh ini, ini hanya menampilkan objek dari satu grup manajemen dan bukan grup manajemen lain yang mungkin ada dan juga dikonfigurasi dengan integrasi AD.

Penyebaran agen manual dengan Pengaturan Integrasi Direktori Aktif

Di bawah ini adalah contoh baris perintah untuk menginstal agen Windows secara manual dengan Integrasi Direktori Aktif diaktifkan.

%WinDir%\System32\msiexec.exe /i path\Directory\MOMAgent.msi /qn USE_SETTINGS_FROM_AD=1 USE_MANUALLY_SPECIFIED_SETTINGS=0 ACTIONS_USE_COMPUTER_ACCOUNT=1 AcceptEndUserLicenseAgreement=1

Mengubah Pengaturan Integrasi Direktori Aktif untuk agen

Anda dapat menggunakan prosedur berikut untuk mengubah pengaturan integrasi Direktori Aktif untuk agen.

Di komputer yang dikelola agen, di Panel Kontrol, klik dua kali Microsoft Monitoring Agent.

Pada tab Manajer Operasi , hapus atau pilih Perbarui penetapan grup manajemen secara otomatis dari AD DS. Jika Anda memilih opsi ini, pada startup agen, agen akan meminta Direktori Aktif untuk daftar grup manajemen yang telah ditetapkan. Grup manajemen tersebut, jika ada, akan ditambahkan ke daftar. Jika Anda menghapus opsi ini, semua grup manajemen yang ditetapkan ke agen di Direktori Aktif akan dihapus dari daftar.

PilihOK.

Mengintegrasikan Active Directory dengan domain yang tidak tepercaya

- Membuat pengguna di domain yang tidak tepercaya dengan izin untuk membaca, menulis, dan menghapus objek di AD.

- Membuat grup keamanan (domain lokal atau global). Tambahkan pengguna (dibuat di langkah 1) ke grup ini.

- Jalankan MOMAdAdmin.exe pada domain yang tidak tepercaya dengan parameter berikut: <jalur>\MOMADAdmin.exe <ManagementGroupName<>MOMAdminSecurityGroup><RunAsAccount><Domain>

- Membuat akun Run As baru di Operations Manager; gunakan akun yang dibuat di langkah 1. Pastikan bahwa nama domain disediakan dengan FQDN, bukan nama NetBIOS (Misalnya: CONTOSO.COM\ADUser).

- Distribusikan akun ke Kumpulan Sumber Daya Penugasan AD.

- Buat profil Jalankan Sebagai baru di paket manajemen default. Jika profil ini dibuat dalam paket manajemen lainnya, pastikan untuk menyegel paket manajemen sehingga ini dapat dirujuk ke paket manajemen lainnya.

- Tambahkan akun Jalankan Sebagai yang baru dibuat ke profil ini, dan targetkan ke Kumpulan Sumber Daya Penugasan AD

- Buat aturan integrasi Direktori Aktif di Operations Manager.

Catatan

Setelah integrasi dengan domain yang tidak tepercaya, setiap server manajemen menampilkan pesan peringatan Database keamanan di server tidak memiliki akun komputer untuk hubungan kepercayaan stasiun kerja ini yang menunjukkan bahwa validasi akun Jalankan Sebagai yang digunakan oleh penugasan AD gagal. ID Peristiwa 7000 atau 1105 dihasilkan di log Peristiwa Manajer Operasi. Namun, pemberitahuan ini tidak berpengaruh pada penetapan AD di domain yang tidak tepercaya.

Langkah berikutnya

Untuk memahami cara menginstal agen Windows dari konsol Operasi, lihat Menginstal Agen di Windows Menggunakan Discovery Wizard atau untuk menginstal agen dari baris perintah, lihat Menginstal Agen Windows Secara Manual Menggunakan MOMAgent.msi.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk