Membuat aturan analitik dari wizard

Anda dapat membuat aturan analitik khusus untuk mencari aktivitas dan ancaman yang mencurigakan di Contoso.

Membuat aturan analitik terjadwal kustom

Membuat aturan kustom dari jenis aturan kueri terjadwal memberikan tingkat kustomisasi tertinggi. Anda dapat menentukan kode KQL sendiri, mengatur jadwal untuk menjalankan peringatan, dan memberikan tindakan otomatis melalui pengaitan aturan dengan Playbook Microsoft Sentinel.

Untuk membuat aturan kueri terjadwal, di portal Microsoft Azure, di bagian Microsoft Sentinel, pilih Analitik. Di bilah header, pilih +Buat, lalu pilih Aturan kueri terjadwal.

Catatan

Anda juga dapat membuat aturan terjadwal dengan memilih aturan terjadwal dari daftar Aturan dan Templat di panel Analitik lalu memilih Buat aturan pada panel detail.

Aturan kueri terjadwal yang dibuat terdiri dari elemen berikut:

Tab Umum

Tabel berikut ini mencantumkan bidang input pada panel Umum.

| Bidang | KETERANGAN |

|---|---|

| Nama | Berikan nama deskriptif untuk menjelaskan jenis aktivitas mencurigakan apa yang dideteksi pemberitahuan. |

| Deskripsi | Masukkan deskripsi terperinci yang membantu analis keamanan lain memahami apa yang dilakukan aturan. |

| Taktik | Dari daftar turun Taktik, pilih salah satu di antara kategori serangan yang tersedia untuk mengklasifikasikan aturan yang mengikuti taktik MITRE. |

| Tingkat keparahan | Pilih daftar turun Tingkat keparahan untuk mengkategorikan tingkat kepentingan peringatan sebagai salah satu dari empat opsi: Tinggi, Sedang, Rendah, atau Informasi. |

| Keadaan | Tentukan status aturan. Secara default, statusnya adalah Aktifkan. Anda dapat memilih Nonaktifkan untuk menonaktifkan aturan jika aturan tersebut menghasilkan banyak kesalahan positif. |

Mengatur tab logika aturan

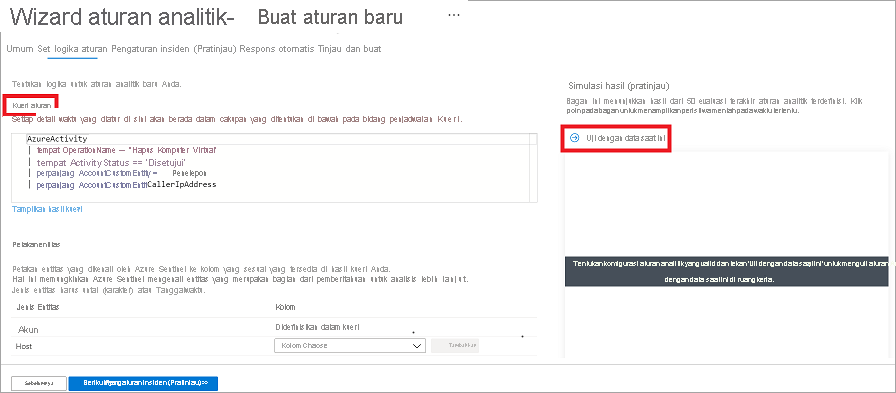

Pada tab Atur logika aturan, Anda dapat menentukan metode deteksi dengan menentukan kode KQL yang berjalan terhadap ruang kerja Microsoft Azure Sentinel. Kueri KQL memfilter data keamanan yang digunakan untuk memicu dan membuat insiden.

Saat Anda memasukkan string kueri KQL di bidang Kueri aturan, Anda bisa menggunakan bagian Simulasi hasil (pratinjau) untuk meninjau hasil kueri. Bagian Simulasi hasil (pratinjau) membantu Anda menentukan apakah kueri Anda mengembalikan hasil yang diharapkan.

Contoh kueri berikut ini memperingatkan Anda saat sejumlah besar sumber daya dibuat di Aktivitas Azure.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Tip

Untuk bantuan dengan bahasa kueri KQL, lihat Ringkasan Bahasa Kueri Kusto (KQL).

Pengayaan peringatan (Pratinjau)

Pengayaan peringatan memungkinkan Anda untuk menyesuaikan hasil kueri lebih lanjut.

Pemetaan entitas

Di bagian Pemetaan entitas, Anda dapat menentukan hingga lima entitas dari hasil kueri, lalu gunakan entitas ini untuk melakukan analisis mendalam. Dengan memilih Tambahkan entitas baru untuk menambahkan entitas ini dalam aturan kueri. Entitas ini dapat membantu Anda melakukan penyelidikan visual karena entitas tersebut akan muncul sebagai grup pada tab Insiden . Beberapa entitas berisi informasi yang mewakili pengguna, host, atau alamat IP.

Detail kustom

Di bagian Detail kustom, Anda dapat mengatur pasangan nilai kunci, yang, jika muncul di hasil kueri, menampilkan parameter peristiwa dalam hasil.

Detail peringatan

Di bagian Detail pemberitahuan, Anda dapat memasukkan teks gratis sebagai parameter yang dapat diwakili dalam setiap instans pemberitahuan; ini juga dapat berisi taktik dan tingkat keparahan yang ditetapkan ke instans pemberitahuan tersebut.

Penjadwalan Kueri

Di bagian Penjadwalan Kueri, Anda bisa mengonfigurasi seberapa sering kueri harus berjalan, dan seberapa jauh ke belakang dalam riwayat kueri harus mencari data. Penting bagi Anda untuk tidak mencari data yang lebih lama dari frekuensi jalankan kueri karena dapat membuat pemberitahuan duplikat.

Ambang batas pemberitahuan

Di bagian Ambang batas pemberitahuan, Anda bisa menentukan jumlah hasil positif yang bisa dikembalikan untuk aturan sebelum menghasilkan pemberitahuan. Anda bisa menggunakan operator logika berikut untuk menentukan ekspresi logika yang sesuai:

- Lebih besar dari

- Lebih sedikit dari

- Sama dengan

- Tidak sama dengan

Pengelompokan peristiwa

Di bagian Pengelompokan acara, Anda bisa memilih salah satu dari dua opsi berikut ini:

- Kelompokkan semua peristiwa ke dalam satu pemberitahuan. Ini adalah opsi default, dan membuat satu pemberitahuan jika kueri mengembalikan lebih banyak hasil daripada ambang batas pemberitahuan yang ditentukan.

- Memicu pemberitahuan untuk setiap peristiwa. Opsi ini membuat pemberitahuan unik untuk setiap peristiwa yang dikembalikan oleh kueri.

Supresi

Di bagian Penindasan, Anda bisa mengatur opsi Berhenti menjalankan Kueri setelah opsi pemberitahuan dibuat ke Aktif atau Nonaktif. Saat Anda memilih Aktif, Microsoft Sentinel menjeda pembuatan insiden tambahan jika aturan dipicu lagi selama durasi yang Anda inginkan agar aturan dihentikan.

Pengaturan insiden (Pratinjau)

Gunakan tab Pengaturan insiden untuk membuat insiden, yang dibuat dengan mengelompokkan pemberitahuan berdasarkan pemicu dan jangka waktu.

Di bagian Pengelompokan pemberitahuan, Anda dapat mengurangi kebisingan dari beberapa pemberitahuan dengan mengelompokkannya ke dalam satu insiden. Saat mengaktifkan pengelompokan pemberitahuan terkait, Anda bisa memilih dari opsi berikut:

- Mengelompokkan pemberitahuan ke dalam satu insiden jika semua entitas cocok (disarankan)

- Mengelompokkan semua pemberitahuan yang dipicu oleh aturan ini ke dalam satu insiden

- Mengelompokkan pemberitahuan ke dalam satu insiden jika entitas yang dipilih cocok (misalnya, alamat IP sumber atau target).

Anda juga dapat Membuka kembali insiden pencocokan tertutup jika pemberitahuan lain dibuat yang termasuk dalam insiden tertutup sebelumnya.

Tab respons otomatis

Tidak digunakan dalam latihan ini.

Mengatur tab logika aturan - Latihan

Pada tab Respons Otomatis, pilih aturan otomatisasi yang sudah ada atau buat yang baru. Aturan automasi dapat menjalankan playbook berdasarkan pemicu dan kondisi yang Anda pilih.

Untuk informasi selengkapnya tentang cara membuat playbook dan menjalankan aktivitas otomatis pada pembuatan insiden, lihat modul "Respons ancaman dengan Microsoft Azure Sentinel Playbooks".

Meninjau dan membuat tab

Pada tab Tinjau dan buat , tinjau pengaturan yang telah Anda konfigurasi di wizard sebelum membuat aturan baru.