Autentikasi dengan identitas terkelola

Identitas terkelola untuk sumber daya Azure adalah fitur ID Microsoft Entra yang dapat Anda gunakan secara gratis. Menggunakan identitas terkelola adalah cara yang disarankan untuk aplikasi yang dihosting di Azure guna mengautentikasi ke sumber daya dan layanan Azure.

Bayangkan bahwa perusahaan Anda telah memindahkan semua aplikasinya dari server lokal ke mesin virtual (VM) yang dihosting Azure. Aplikasi lokal mengautentikasi ke Azure menggunakan perwakilan layanan. Setelah menghosting aplikasi pada VM di Azure, Anda dapat menggunakan identitas terkelola.

Di pelajaran ini, Anda akan menjelajahi Identitas terkelola untuk Sumber Daya Azure. Anda akan melihat cara kerja Identitas terkelola dan sumber daya apa yang dapat Anda akses di Azure.

Apa itu identitas terkelola di Azure?

Saat Anda menggunakan identitas terkelola, Anda tidak perlu menyertakan informasi autentikasi dalam kode Anda atau membuatnya tersedia sebagai bagian dari file konfigurasi yang dapat diakses aplikasi. Identitas terkelola menyediakan identitas untuk digunakan aplikasi saat menyambungkan ke sumber daya yang mendukung autentikasi Microsoft Entra. Aplikasi dapat menggunakan identitas terkelola untuk mendapatkan token Microsoft Entra.

Saat menggunakan identitas terkelola, Anda tidak perlu memutar kredensial atau khawatir sertifikat akan kedaluwarsa. Azure menangani rotasi kredensial dan kedaluwarsa di latar belakang. Untuk mengonfigurasi aplikasi untuk menggunakan identitas terkelola, gunakan token yang disediakan untuk memanggil layanan.

Catatan

Istilah Managed Service Identity (MSI), yang masih digunakan di beberapa pustaka klien, telah digantikan oleh identitas terkelola untuk sumber daya Azure.

Cara kerja identitas terkelola

Saat Anda bekerja dengan identitas terkelola, Anda harus terbiasa dengan beberapa istilah umum:

- ID Klien: ID unik yang ditautkan ke aplikasi Microsoft Entra dan perwakilan layanan yang dibuat saat Anda menyediakan identitas.

- ID Objek: Objek perwakilan layanan identitas terkelola.

- Azure Instance Metadata Service: REST API yang diaktifkan saat Azure Resource Manager menyediakan VM. Titik akhir hanya dapat diakses dari dalam VM.

Anda dapat membuat dua jenis identitas terkelola: identitas terkelola yang ditetapkan sistem dan identitas terkelola yang ditetapkan pengguna.

Identitas terkelola yang ditetapkan sistem

Anda dapat mengaktifkan identitas terkelola yang ditetapkan sistem langsung pada instans layanan Azure, seperti VM. Saat Anda mengaktifkan identitas terkelola, Azure membuat perwakilan layanan melalui Azure Resource Manager. Identitas terkelola yang ditetapkan sistem memiliki siklus hidup yang ditautkan ke instans sumber daya tempat identitas terkelola yang ditetapkan sistem dibuat. Misalnya:

- Jika Anda memiliki dua Mesin Virtual dan ingin menggunakan identitas terkelola yang ditetapkan sistem, Anda harus mengaktifkan identitas terkelola di setiap Mesin Virtual.

- Jika sumber daya dihapus, begitu juga identitas terkelola. Sumber daya hanya dapat memiliki satu identitas terkelola yang ditetapkan sistem.

Identitas terkelola yang ditetapkan pengguna

Identitas terkelola yang ditetapkan pengguna dibuat sebagai sumber daya Azure mandiri. Mereka independen dari aplikasi atau instans layanan apa pun. Saat identitas terkelola yang ditetapkan pengguna tersedia, Azure membuat perwakilan layanan seperti halnya untuk identitas terkelola yang ditetapkan sistem.

Namun, identitas terkelola yang ditetapkan pengguna tidak terikat pada sumber daya tertentu, sehingga Anda dapat menetapkannya ke lebih dari satu aplikasi. Misalnya:

- Jika aplikasi web Anda disebarkan pada 10 VM front-end, Anda dapat membuat identitas terkelola yang ditetapkan pengguna untuk aplikasi, memberikan identitas terkelola hak yang diperlukan, lalu mengaitkannya dengan semua 10 VM.

- Jika Anda menggunakan identitas terkelola yang ditetapkan sistem, Anda memerlukan 10 identitas, dan Anda harus mengelola akses untuk masing-masing identitas.

Menggunakan identitas terkelola dengan sumber daya Azure

Aplikasi pelacakan stok Anda mengambil kredensial database dari Azure Key Vault. Saat berjalan secara lokal, aplikasi menggunakan perwakilan layanan dan sertifikat untuk mengakses kredensial di vault. Sekarang setelah Anda menghosting Mesin Virtual di Azure, Anda dapat menggunakan identitas terkelola sebagai gantinya.

Untuk menyiapkan identitas terkelola yang ditetapkan sistem:

- Di portal Microsoft Azure, buka VM yang menghosting aplikasi.

- Pada halaman gambaran umum, di panel menu kiri, di bawah Keamanan, pilih Identitas.

- Di sisi kanan halaman, Anda dapat mengaktifkan identitas yang ditetapkan sistem dengan mengalihkan sakelar Status ke Aktif. Perhatikan bahwa Anda juga dapat menentukan identitas yang ditetapkan pengguna dengan memilih Pengguna yang ditetapkan di bagian atas halaman dan memilih Tambahkan untuk menentukan identitas terkelola yang ditetapkan pengguna yang ingin Anda gunakan.

- Simpan perubahan.

Selanjutnya, sistem mengingatkan Anda bahwa server akan didaftarkan dengan ID Microsoft Entra, dan bahwa Anda dapat memberikan izin ke sumber daya di sana.

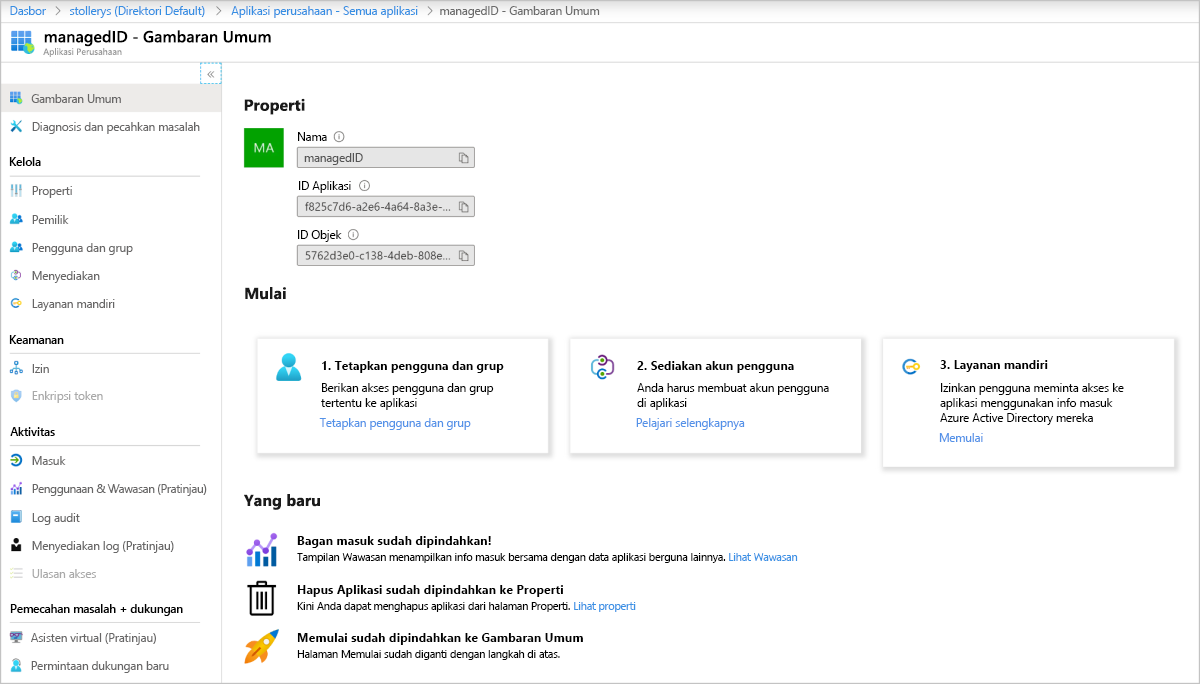

Anda selalu dapat melihat identitas terkelola saat ini untuk langganan di ID Microsoft Entra di bagian Aplikasi perusahaan di portal Azure. Pilih Semua aplikasi dan filter hasilnya ke Jenis aplikasi== Identitas Terkelola.