Latihan - Amankan jaringan Anda

Dalam latihan ini, Anda akan meninjau dan mengelola aturan firewall dengan menggunakan portal Azure. Anda juga akan mengonfigurasi koneksi paling aman saat menggunakan titik akhir publik.

Buka portal Azure menggunakan tombol berikut jika Anda belum melakukannya.

Amankan jaringan

Saat Anda menyebarkan database Anda di Azure SQL Database, skrip yang Anda jalankan mengaktifkan Izinkan layanan Azure dan akses sumber daya ke server ini, yang memungkinkan sumber daya apa pun dari wilayah atau akses langganan apa pun ke sumber daya Anda. Penting untuk menghapus centang pengaturan untuk memastikan konfigurasi titik akhir publik yang paling aman. Saat pengaturan Izinkan akses layanan dan sumber daya Azure ke server ini tidak dicentang, pengaturan memblokir semua koneksi dan jaringan selain yang telah Anda tambahkan.

Dalam latihan ini, Anda akan mempelajari cara melihat dan mengedit aturan firewall. Menyiapkan aturan firewall Anda bisa rumit, karena Anda harus menentukan berbagai alamat IP untuk semua koneksi Anda, yang kadang-kadang dapat memiliki alamat IP dinamis. Beberapa metode alternatif untuk mengamankan jaringan Anda disediakan dalam video demonstrasi di akhir latihan.

Mengelola aturan firewall di portal Azure

Di menu sumber daya portal Azure, pilih database SQL, lalu pilih Azure SQL Database (AdventureWorks) Anda.

Di bilah perintah database SQL, pilih Atur firewall server.

Untuk Izinkan layanan dan sumber daya Azure mengakses server ini, hapus centang pada kotak di samping pengaturan.

Sistem seharusnya menambahkan alamat IP Klien komputer Anda selama penyebaran, tetapi jika tidak ada aturan yang cocok dengan IP Klien Anda, tambahkan alamat IP Anda di bawah Nama aturan untuk memungkinkan Anda masuk dari SQL Server Management Studio (SSMS).

Pilih Simpan untuk menerapkan perubahan. Di menu database SQL, pilih Gambaran Umum untuk kembali ke halaman gambaran umum.

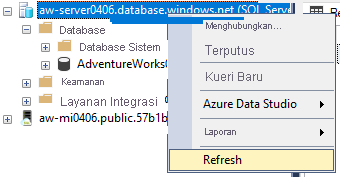

Untuk mengonfirmasi bahwa Anda masih memiliki akses dari komputer lokal Anda, buka SSMS. Klik kanan database Anda di Object Explorer dan pilih Refresh untuk me-refresh koneksi Anda ke server logis Azure SQL Database. Jika tidak ada kesalahan yang terjadi, Anda telah berhasil mengonfigurasi akses aman ke server logis Azure SQL Database untuk alamat IP Anda.

Secara opsional, Anda dapat melihat bagaimana SQL Server Management Studio menyambungkan ke instans Azure SQL Database Anda dengan menjalankan kode ini dari Kueri Baru di SQL Server Management Studio :

SELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;Hasilnya harus menjadi alamat IP publik mesin lokal Anda. Anda dapat memverifikasi alamat IP dengan menjalankan perintah berikut pada instans lokal PowerShell (bukan Azure Cloud Shell):

(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentAnda menggunakan perintah serupa untuk menemukan alamat IP di awal modul. Kueri ini harus menampilkan alamat IP yang sama.

Mengelola aturan firewall dengan Azure Cloud Shell

Anda juga dapat menggunakan perintah Azure CLI az sql server firewall-rule untuk membuat, menghapus, dan melihat aturan firewall tingkat server. Anda dapat menggunakan Azure CLI melalui antarmuka baris perintah mesin virtual Azure (VM) Anda atau melalui buku catatan PowerShell. Untuk bagian latihan ini, Anda akan bereksperimen dengan Cloud Shell. Anda dapat membuka terminal Cloud Shell melalui portal Azure, tetapi untuk saat ini, gunakan terminal bawaan kotak pasir di sebelah kanan, yang pada dasarnya adalah hal yang sama.

Jalankan perintah berikut untuk mengonfigurasi lingkungan Anda:

$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName <rgn>Sandbox resource group name</rgn> $logical_server = $server.ServerNameMasukkan perintah berikut untuk mencantumkan pengaturan firewall server Anda:

az sql server firewall-rule list -g <rgn>Sandbox resource group name</rgn> -s $logical_serverOutput harus menjadi objek JSON untuk setiap aturan pada pengaturan aturan Firewall dari menu Jaringan server logis Azure SQL Anda di portal Azure.

Menyiapkan aturan firewall tingkat server dengan menggunakan portal Azure atau Cloud Shell memberi klien Anda akses alamat IP ke semua database di server logika Anda. Anda dapat mengonfigurasi aturan firewall tingkat database, yang berlaku untuk database individu dengan menggunakan perintah T-SQL EXECUTE sp_set_database_firewall_rule di SSMS. T-SQL adalah satu-satunya metode yang tersedia untuk mengonfigurasi aturan firewall untuk database tertentu. Untuk informasi selengkapnya, lihat referensi pada halaman Ringkasan modul ini.

Melangkah lebih jauh

Anda sekarang telah mempelajari cara memperbarui aturan firewall untuk alamat IP atau rentang alamat IP tertentu di server dan di tingkat database. Dalam lingkungan produksi, Anda mungkin juga memerlukan akses dari berbagai jaringan atau sumber daya virtual, seperti aplikasi Azure atau Azure VM. Azure VM memiliki alamat IP dinamis, yang berarti alamat berubah. Anda dapat mengatur alamat IP statis, yang bisa sulit dipertahankan dengan menggunakan aturan firewall. Selain itu, Anda dapat menggunakan aturan jaringan virtual untuk mengelola akses dari subnet tertentu yang berisi VM atau layanan lainnya. Anda juga dapat mengonfigurasi titik akhir privat, cara paling aman untuk menyambungkan ke server logis Azure SQL Database.

Anda juga dapat mengatur versi TLS Minimum yang diizinkan dari koneksi klien ke server logis menggunakan menu Jaringan dan masuk ke tab Koneksi ivity dari server logis Azure SQL.

Dalam video ini, Anda akan mempelajari cara membuat, mengonfigurasi, dan membandingkan berbagai metode menyambungkan ke database di Azure SQL Database:

- Perbolehkan akses ke sumber daya Azure

- Aturan firewall

- Aturan jaringan virtual

- Titik akhir privat