Mengonfigurasi komponen Azure Application Gateway

Azure Application Gateway memiliki serangkaian komponen yang digabungkan untuk merutekan permintaan ke kumpulan server web dan untuk memeriksa kesehatan server web ini. Komponen-komponen ini termasuk alamat IP frontend, kumpulan back-end, aturan perutean, pemeriksaan kesehatan, dan pendengar. Sebagai opsi, gateway juga dapat menerapkan firewall.

Hal-hal yang perlu diketahui tentang komponen Application Gateway

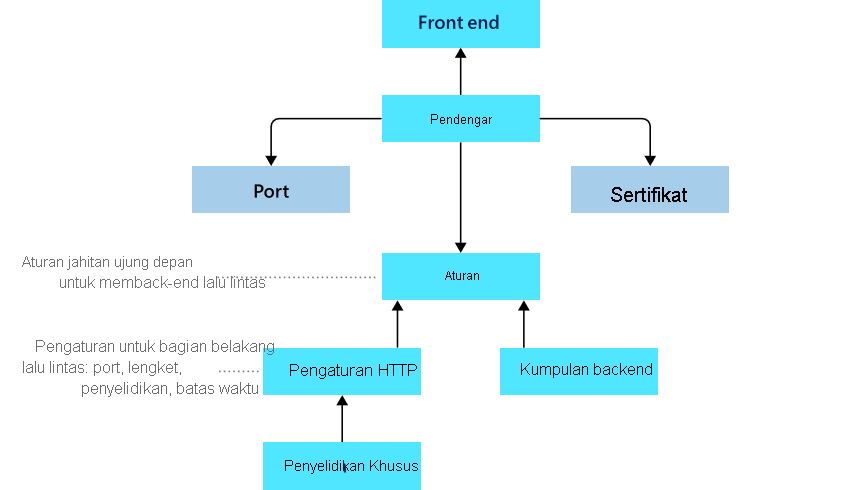

Mari kita jelajahi bagaimana komponen gateway aplikasi bekerja sama.

Alamat IP front-end menerima permintaan klien.

Web Application Firewall opsional memeriksa lalu lintas masuk untuk ancaman umum sebelum permintaan mencapai pendengar.

Satu atau beberapa pendengar menerima lalu lintas dan merutekan permintaan ke kumpulan back-end.

Aturan perutean menentukan cara menganalisis permintaan untuk mengarahkan permintaan ke kumpulan back-end yang sesuai.

Kumpulan back-end berisi server web untuk sumber daya seperti komputer virtual atau Virtual Machine Scale Sets. Setiap kumpulan memiliki load balancer untuk mendistribusikan beban kerja di seluruh sumber daya.

Pemeriksaan kesehatan menentukan server kumpulan back-end mana yang tersedia untuk penyeimbangan beban.

Diagram alur berikut menunjukkan cara komponen Application Gateway bekerja sama untuk mengarahkan permintaan lalu lintas antara kumpulan ujung depan dan ujung belakang dalam konfigurasi Anda.

Alamat IP front-end

Permintaan klien diterima melalui alamat IP front-end Anda. Gateway aplikasi Anda dapat memiliki alamat IP publik atau privat, atau keduanya. Anda hanya dapat memiliki satu alamat IP publik dan hanya satu alamat IP privat.

Web Application Firewall (opsional)

Anda dapat mengaktifkan Azure Web Application Firewall untuk Azure Application Gateway untuk menangani permintaan masuk sebelum permintaan tersebut menjangkau pendengar Anda. Firewall memeriksa setiap permintaan ancaman berdasarkan Open Web Application Security Project (OWASP). Ancaman umum termasuk injeksi SQL, scripting lintas situs, injeksi perintah, penyelundupan permintaan HTTP dan pemisahan respons, dan penyertaan file jarak jauh. Ancaman lain dapat berasal dari bot, perayap, pemindai, dan pelanggaran protokol HTTP dan anomali.

OWASP mendefinisikan sekumpulan aturan umum untuk mendeteksi serangan. Aturan ini disebut sebagai Core Rule Set (CRS). Set aturan ini berada di bawah tinjauan berkelanjutan karena serangan berevolusi dalam kecanggihan. Azure Web Application Firewall mendukung dua seperangkat aturan: CRS 2.2.9 dan CRS 3.0. CRS 3.0 adalah default dan lebih baru dari set aturan ini. Jika perlu, Anda dapat memilih hanya untuk memilih aturan tertentu dalam aturan yang ditetapkan untuk menargetkan ancaman tertentu. Selain itu, Anda dapat menyesuaikan firewall untuk menentukan elemen mana dalam permintaan yang akan diperiksa, dan membatasi ukuran pesan untuk mencegah unggahan besar-besaran yang akan membuat server Anda kewalahan.

Pendengar

Pendengar menerima lalu lintas yang tiba pada kombinasi protokol, port, host, dan alamat IP tertentu. Setiap pendengar merutekan permintaan ke kumpulan server back-end sesuai dengan aturan perutean Anda. Pendengar dapat berupa Dasar atau Multisitus. Pendengar Dasar hanya merutekan permintaan berdasarkan jalur di URL. Pendengar multi-situs juga dapat merutekan permintaan dengan menggunakan elemen nama host URL. Listener juga menangani sertifikat TLS/SSL untuk mengamankan aplikasi Anda antara pengguna dan Application Gateway.

Aturan perutean

Aturan perutean mengikat pendengar Anda ke kumpulan back-end. Aturan menentukan cara menginterpretasikan elemen nama host dan jalur dalam URL permintaan, dan mengarahkan permintaan ke kumpulan back-end yang sesuai. Aturan perutean juga memiliki serangkaian pengaturan HTTP terkait. Pengaturan HTTP menunjukkan apakah (dan bagaimana) lalu lintas dienkripsi antara Application Gateway dan server back-end. Informasi konfigurasi lainnya termasuk protokol, kelekatan sesi, pengurasan koneksi, periode batas waktu permintaan, dan pemeriksaan kesehatan.

Kumpulan back-end

Sebuah kumpulan back-end mereferensikan kumpulan server web. Anda menyediakan alamat IP setiap server web dan port tempat mendengarkan permintaan saat mengonfigurasi kumpulan. Setiap kumpulan dapat menentukan sekumpulan komputer virtual tetap, Virtual Machine Scale Sets, aplikasi yang dihosting oleh Azure App Services, atau kumpulan server lokal. Setiap kumpulan back-end memiliki penyeimbang beban terkait yang mendistribusikan pekerjaan ke seluruh kumpulan.

Pemeriksaan kesehatan

Pemeriksaan kesehatan menentukan server mana di kumpulan back-end Anda yang tersedia untuk penyeimbangan beban. Application Gateway menggunakan pemeriksaan kesehatan untuk mengirim permintaan ke server. Jika server menampilkan respons HTTP dengan kode status antara 200 dan 399, berarti server dianggap sehat. Jika Anda tidak mengonfigurasi pemeriksaan kesehatan, Application Gateway membuat pemeriksaan default yang menunggu selama 30 detik sebelum mengidentifikasi server sebagai tidak tersedia (tidak sehat).