Menentukan aturan efektif kelompok keamanan jaringan

Setiap kelompok keamanan jaringan dan aturan keamanan yang ditentukan dievaluasi secara independen. Azure memproses kondisi di setiap aturan yang ditentukan untuk setiap komputer virtual dalam konfigurasi Anda.

- Untuk lalu lintas masuk, Azure terlebih dahulu memproses aturan keamanan kelompok keamanan jaringan untuk subnet terkait dan kemudian antarmuka jaringan terkait.

- Untuk lalu lintas keluar, prosesnya dibalik. Azure pertama-tama mengevaluasi aturan keamanan kelompok keamanan jaringan untuk antarmuka jaringan terkait yang diikuti oleh subnet terkait.

- Untuk proses evaluasi masuk dan keluar, Azure juga memeriksa cara menerapkan aturan untuk lalu lintas intra-subnet.

Bagaimana Azure akhirnya menerapkan aturan keamanan yang ditentukan untuk komputer virtual menentukan efektivitas keseluruhan aturan Anda.

Hal-hal yang perlu diketahui tentang aturan keamanan yang efektif

Mari kita jelajahi bagaimana aturan kelompok keamanan jaringan ditentukan dan diproses dalam jaringan virtual untuk menghasilkan aturan yang efektif.

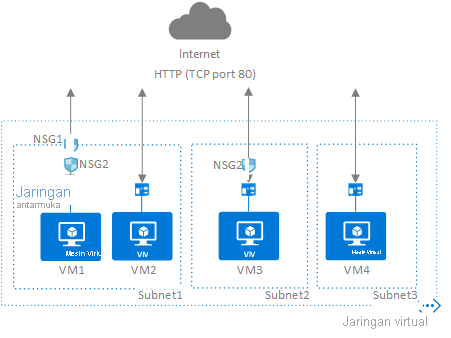

Pertimbangkan konfigurasi jaringan virtual berikut yang menunjukkan kelompok keamanan jaringan (NSG) yang mengontrol lalu lintas ke komputer virtual (VM). Konfigurasi ini memerlukan aturan keamanan untuk mengelola lalu lintas jaringan ke dan dari internet melalui port TCP 80 melalui antarmuka jaringan.

Dalam konfigurasi jaringan virtual ini, ada tiga subnet. Subnet 1 berisi dua komputer virtual: VM 1 dan VM 2. Subnet 2 dan Subnet 3 masing-masing berisi satu komputer virtual: VM 3 dan VM 4. Setiap VM memiliki kartu antarmuka jaringan (NIC).

Azure mengevaluasi setiap konfigurasi NSG untuk menentukan aturan keamanan yang efektif:

| Evaluasi | Subnet NSG | NIC NSG | Aturan masuk | Aturan keluar |

|---|---|---|---|---|

| VM 1 | Subnet 1 NSG 1 |

NIC NSG 2 |

Aturan subnet NSG 1 lebih diutamakan daripada aturan NSG 2 NIC | Aturan NSG 2 NIC lebih diutamakan daripada aturan subnet NSG 1 |

| VM 2 | Subnet 1 NSG 1 |

NIC Tidak ada |

Aturan subnet NSG 1 berlaku untuk subnet dan NIC | Aturan default Azure berlaku untuk NIC dan aturan subnet NSG 1 hanya berlaku untuk subnet |

| VM 3 | Subnet 2 Tidak ada |

NIC NSG 2 |

Aturan default Azure berlaku untuk subnet dan aturan NSG 2 berlaku untuk NIC |

Aturan NSG 2 NIC berlaku untuk NIC dan subnet |

| VM 4 | Subnet 3 Tidak ada |

NIC Tidak ada |

Aturan default Azure berlaku untuk subnet dan NIC dan semua lalu lintas masuk diizinkan |

Aturan default Azure berlaku untuk subnet dan NIC dan semua lalu lintas keluar diizinkan |

Aturan efektif lalu lintas masuk

Azure memproses aturan untuk lalu lintas masuk untuk semua VM dalam konfigurasi. Azure mengidentifikasi apakah VM adalah anggota NSG, dan jika mereka memiliki subnet atau NIC terkait.

Saat NSG dibuat, Azure membuat aturan

DenyAllInboundkeamanan default untuk grup. Perilaku defaultnya adalah menolak semua lalu lintas masuk dari internet. Jika NSG memiliki subnet atau NIC, aturan untuk subnet atau NIC dapat mengambil alih aturan keamanan Azure default.Aturan masuk NSG untuk subnet dalam VM lebih diutamakan daripada aturan masuk NSG untuk NIC di VM yang sama.

Aturan efektif lalu lintas keluar

Azure memproses aturan untuk lalu lintas keluar dengan terlebih dahulu memeriksa asosiasi NSG untuk NIC di semua VM.

Saat NSG dibuat, Azure membuat aturan

AllowInternetOutboundkeamanan default untuk grup. Perilaku defaultnya adalah mengizinkan semua lalu lintas keluar ke internet. Jika NSG memiliki subnet atau NIC, aturan untuk subnet atau NIC dapat mengambil alih aturan keamanan Azure default.Aturan keluar NSG untuk NIC dalam VM lebih diutamakan daripada aturan keluar NSG untuk subnet di VM yang sama.

Hal-hal yang perlu dipertimbangkan saat membuat aturan yang efektif

Tinjau pertimbangan berikut mengenai pembuatan aturan keamanan yang efektif untuk komputer di jaringan virtual Anda.

Pertimbangkan untuk mengizinkan semua lalu lintas. Jika Anda menempatkan komputer virtual dalam subnet atau menggunakan antarmuka jaringan, Anda tidak perlu mengaitkan subnet atau NIC dengan grup keamanan jaringan. Pendekatan ini memungkinkan semua lalu lintas jaringan melalui subnet atau NIC sesuai dengan aturan keamanan Azure default. Jika Anda tidak khawatir tentang mengontrol lalu lintas ke sumber daya Anda pada tingkat tertentu, maka jangan kaitkan sumber daya Anda pada tingkat tersebut ke grup keamanan jaringan.

Pertimbangkan pentingnya aturan izinkan. Saat membuat grup keamanan jaringan, Anda harus menentukan aturan izin untuk subnet dan antarmuka jaringan dalam grup untuk memastikan lalu lintas dapat melewatinya. Jika Anda memiliki subnet atau NIC di grup keamanan jaringan, Anda harus menentukan aturan izinkan di setiap tingkat. Jika tidak, lalu lintas ditolak untuk tingkat apa pun yang tidak memberikan definisi aturan izinkan.

Pertimbangkan lalu lintas intra-subnet. Aturan keamanan untuk grup keamanan jaringan yang terkait dengan subnet dapat memengaruhi lalu lintas antara semua komputer virtual di subnet. Secara default, Azure memungkinkan komputer virtual di subnet yang sama untuk mengirim lalu lintas satu sama lain (disebut sebagai lalu lintas intra-subnet). Anda dapat melarang lalu lintas intra-subnet dengan menentukan aturan dalam kelompok keamanan jaringan untuk menolak semua lalu lintas masuk dan keluar. Aturan ini mencegah semua komputer virtual di subnet Anda berkomunikasi satu sama lain.

Pertimbangkan prioritas aturan. Aturan keamanan untuk kelompok keamanan jaringan diproses dalam urutan prioritas. Untuk memastikan aturan keamanan tertentu selalu diproses, tetapkan nilai prioritas seendah mungkin ke aturan. Ini adalah praktik yang baik untuk meninggalkan celah dalam penomoran prioritas Anda, seperti 100, 200, 300, dan sebagainya. Celah dalam penomoran memungkinkan Anda menambahkan aturan baru tanpa harus mengedit aturan yang ada.

Lihat aturan keamanan yang efektif

Jika Anda memiliki beberapa grup keamanan jaringan dan tidak yakin aturan keamanan mana yang diterapkan, Anda dapat menggunakan tautan Aturan keamanan efektif di portal Azure. Anda dapat menggunakan tautan untuk memverifikasi aturan keamanan mana yang diterapkan ke komputer, subnet, dan antarmuka jaringan Anda.