Memahami penyedia konektor data

Microsoft Defender XDR

Konektor data Microsoft Defender XDR menyediakan pemberitahuan, insiden, dan data mentah dari produk Microsoft Defender XDR termasuk (tetapi tidak terbatas pada):

Pertahanan Microsoft untuk Titik Akhir

Microsoft Defender for Identity

Microsoft Defender for Office 365

Microsoft Defender for Cloud Apps

Layanan Microsoft Azure

Konektor untuk layanan terkait Microsoft dan Azure mencakup (tetapi tidak terbatas pada):

Microsoft Entra ID

Azure Activity

Perlindungan ID Microsoft Entra

Azure DDoS Protection

Microsoft Defender for IoT

Perlindungan Informasi Azure

Azure Firewall

Microsoft Defender for Cloud

Azure Web Application Firewall (WAF) (sebelumnya Microsoft WAF)

Server nama domain

Office 365

Firewall Windows

Peristiwa Keamanan

Konektor vendor

Microsoft Azure Sentinel menyediakan daftar konektor data khusus vendor yang selalu berkembang. Konektor ini umumnya menggunakan konektor CEF dan Syslog sebagai fondasinya.

Tip

Jangan lupa memeriksa halaman konektor untuk melihat Tipe Data (tabel) tempat konektor menulis.

Konektor kustom menggunakan API Analitik Log

Anda dapat menggunakan API Pengumpul Data Log Analytics untuk mengirim data log ke ruang kerja Log Analytics Microsoft Azure Sentinel.

Plugin logstash

Dengan menggunakan plug-in output Microsoft Azure Sentinel untuk mesin pengumpulan data Logstash, Anda dapat mengirim log apa pun yang diinginkan melalui Logstash secara langsung ke ruang kerja Log Analytics di Microsoft Azure Sentinel. Log ditulis ke tabel kustom yang Anda tentukan menggunakan plugin output.

Format Peristiwa Umum dan konektor Syslog

Jika tidak ada konektor yang disediakan vendor, Anda dapat menggunakan Format Peristiwa Umum (CEF) atau Konektor Syslog generik.

Syslog adalah protokol pengelogan acara yang umum untuk Linux. Aplikasi mengirim pesan yang mungkin disimpan di komputer lokal atau dikirimkan ke pengumpul Syslog.

Format Peristiwa Umum (CEF) adalah format standar industri di atas pesan Syslog, yang digunakan oleh banyak vendor keamanan untuk memungkinkan interoperabilitas acara di antara berbagai platform.

Format Syslog vs. Peristiwa Umum

CEF selalu menjadi pilihan yang unggul karena data log diurai ke dalam bidang yang telah ditentukan sebelumnya dalam tabel CommonSecurityLog. Syslog menyediakan bidang header, tetapi pesan log mentah disimpan di bidang bernama SyslogMessage dalam tabel Syslog. Agar data Syslog dikueri, Anda perlu menulis pengurai untuk mengekstrak bidang tertentu. Proses untuk membuat Parser untuk pesan Syslog ditunjukkan dalam modul selanjutnya.

Opsi arsitektur konektor

Untuk menghubungkan CEF atau Syslog Collector ke Microsoft Sentinel, agen harus disebarkan pada komputer virtual (VM) Azure khusus atau sistem lokal untuk mendukung komunikasi appliance dengan Microsoft Sentinel. Anda dapat menyebarkan agen secara otomatis atau manual. Penyebaran otomatis hanya tersedia jika komputer khusus Anda terhubung ke Azure Arc atau merupakan Komputer Virtual di Azure.

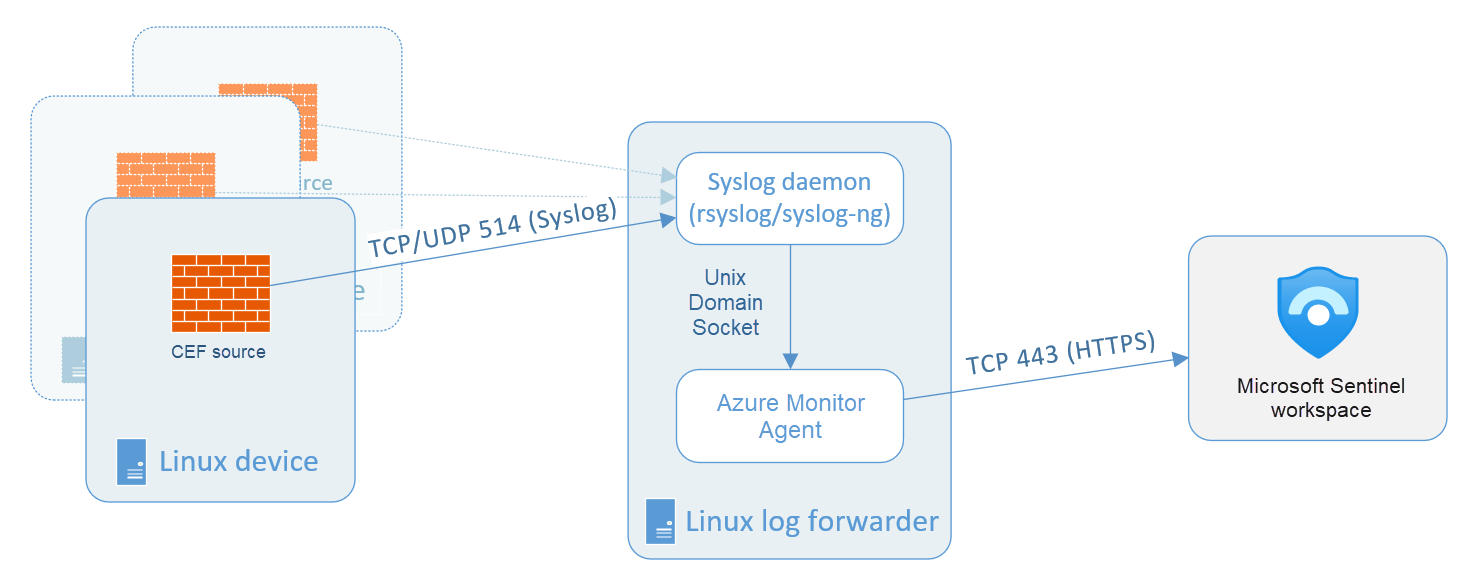

Diagram berikut ini mengilustrasikan sistem lokal yang mengirim data Syslog ke Azure VM khusus yang menjalankan agen Microsoft Azure Sentinel.

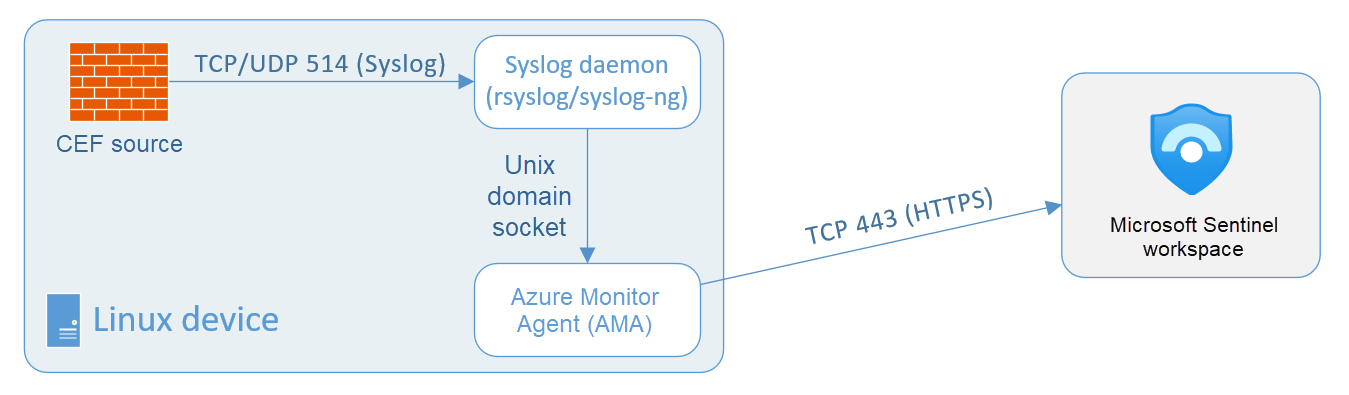

Atau, Anda dapat menerapkan agen secara manual pada VM Azure yang ada, pada VM di cloud lain, atau di komputer lokal. Diagram berikut menunjukkan sistem lokal yang mengirim data Syslog ke sistem lokal khusus yang menjalankan agen Microsoft Azure Sentinel.