Menghubungkan akun GCP

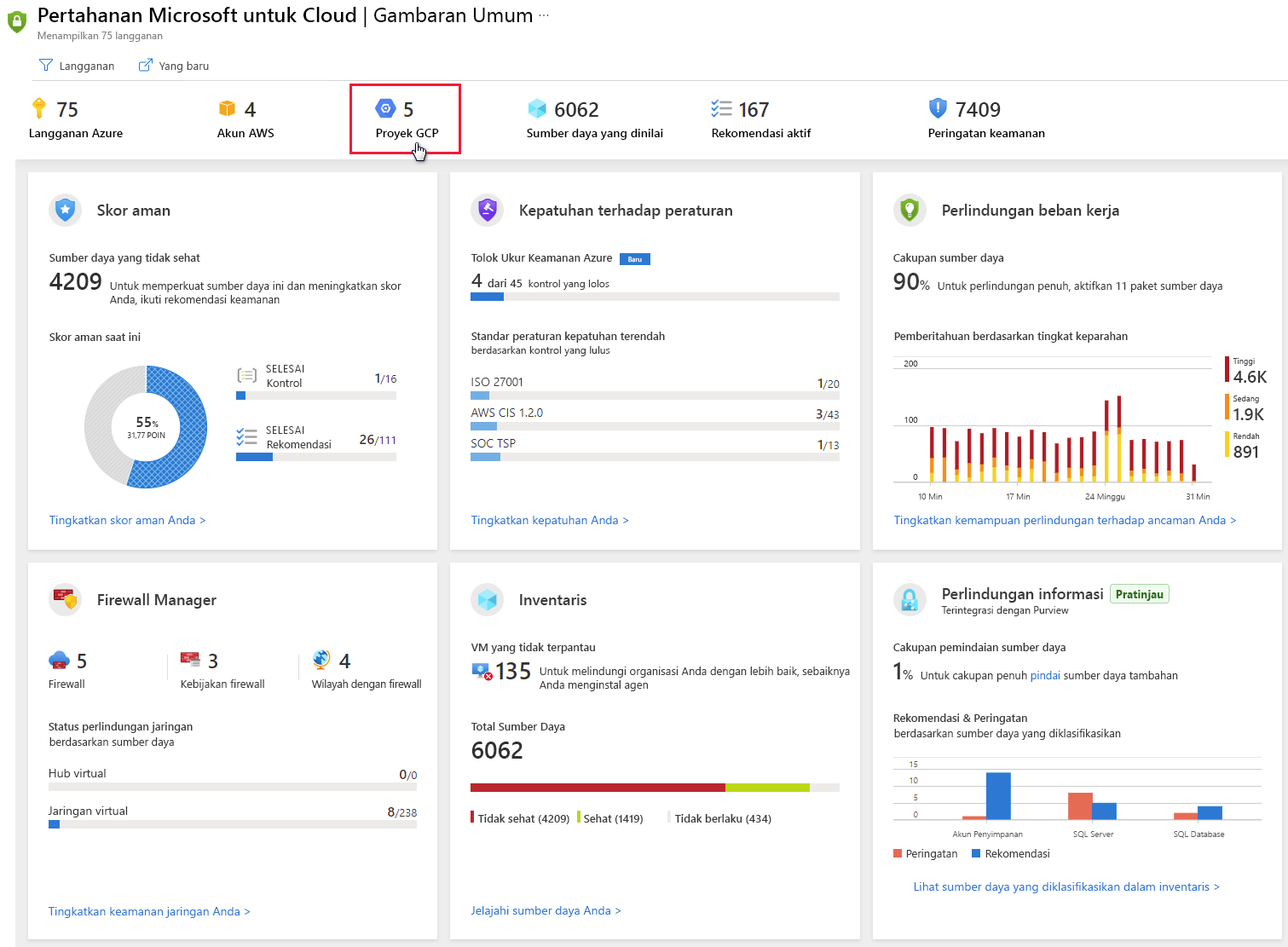

Onboarding akun GCP Anda ke Microsoft Defender untuk Cloud, mengintegrasikan Perintah Keamanan GCP dan Defender untuk Cloud. Defender untuk Cloud dengan demikian memberikan visibilitas dan perlindungan di kedua lingkungan cloud ini agar dapat memberikan:

Deteksi kesalahan konfigurasi keamanan

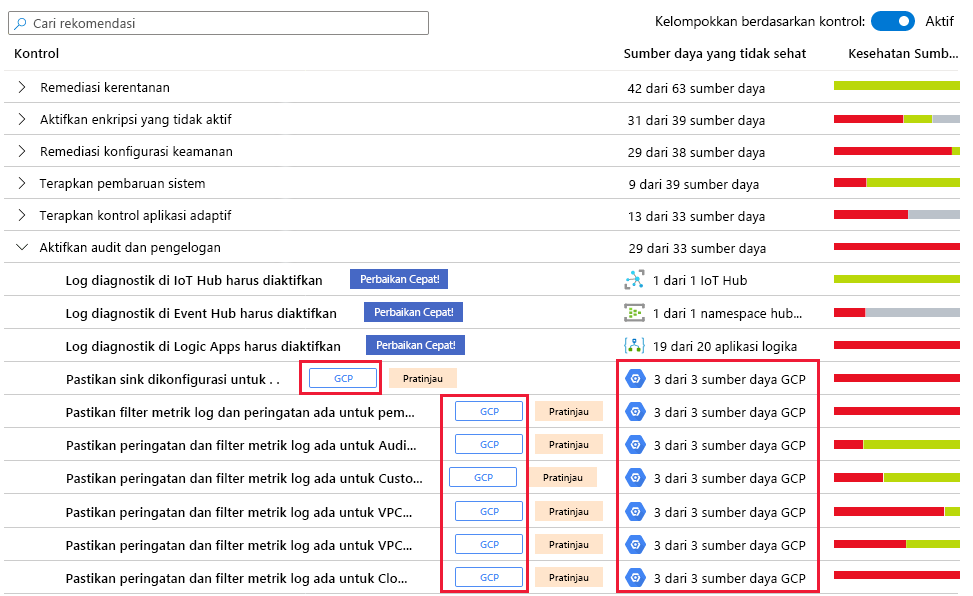

Satu tampilan yang menampilkan rekomendasi Defender for Cloud dan temuan Pusat Komando Keamanan GCP

Penggabungan sumber daya GCP Anda ke dalam perhitungan skor aman Defender for Cloud

Integrasi rekomendasi Pusat Komando Keamanan GCP berdasarkan standar CIS ke dalam dasbor kepatuhan peraturan Defender for Cloud

Pada cuplikan layar di bawah, Anda dapat melihat proyek GCP ditampilkan di dasbor gambaran umum Defender untuk Cloud.

Ikuti langkah-langkah berikut untuk membuat konektor cloud GCP Anda.

Menyiapkan GCP Security Command Center dengan Analitik Kesehatan Keamanan

Untuk semua proyek GCP di organisasi Anda, Anda juga harus:

Menyiapkan GCP Security Command Center menggunakan petunjuk ini dari dokumentasi GCP.

Mengaktifkan Analitik Kesehatan Keamanan menggunakan petunjuk ini dari dokumentasi GCP.

Verifikasi jika ada data yang mengalir ke Security Command Center.

Petunjuk untuk menghubungkan lingkungan GCP untuk konfigurasi keamanan mengikuti rekomendasi Google untuk menggunakan rekomendasi konfigurasi keamanan. Integrasi ini menggunakan Google Security Command Center dan akan menggunakan lebih banyak sumber daya yang mungkin memengaruhi tagihan Anda.

Saat mengaktifkan Analitik Kesehatan Keamanan pertama kali, mungkin diperlukan waktu beberapa jam sebelum data tersedia.

Mengaktifkan GCP Security Command Center API

Dari Pustaka Cloud Console API Google, pilih proyek yang ingin dihubungkan ke Azure Security Center.

Di Pustaka API, cari dan pilih Security Command Center API.

Di halaman API, pilih AKTIFKAN.

Membuat akun layanan khusus untuk integrasi konfigurasi keamanan

Di Konsol GCP, pilih proyek yang ingin dihubungkan ke Security Center.

Di menu Navigasi, di bagian opsi IAM & admin, pilih Akun layanan.

Pilih BUAT AKUN LAYANAN.

Masukkan nama akun, dan pilih Buat.

Tentukan Peran sebagai Penampil Admin Security Center, dan pilih Lanjutkan.

Bagian Beri pengguna akses ke akun layanan ini bersifat opsional. Pilih Selesai.

Salin nilai Email dari akun layanan yang dibuat, dan simpan untuk digunakan nanti.

Di menu Navigasi, di bagian opsi IAM & admin, pilih IAM

Ubah tingkat organisasi.

Pilih TAMBAHKAN.

Di bidang Anggota baru, tempelkan nilai Email yang disalin sebelumnya.

Tentukan Peran sebagai Penampil Admin Security Center, lalu pilih Simpan.

Membuat kunci privat untuk akun layanan khusus

Beralih ke tingkat proyek.

Di menu Navigasi, di bagian opsi IAM & admin, pilih Akun layanan.

Buka akun layanan khusus dan pilih Edit.

Di bagian Kunci, pilih TAMBAHKAN KUNCI, lalu Buat kunci baru.

Di layar Buat kunci privat, pilih JSON, lalu pilih BUAT.

Simpan berkas JSON ini untuk digunakan nanti.

Hubungkan GCP ke Defender for Cloud

Dari menu Defender for Cloud, pilih Konektor cloud.

Pilih tambahkan akun GCP.

Di halaman orientasi, lakukan hal-hal berikut lalu pilih Berikutnya.

Validasi langganan yang dipilih.

Di bidang Nama tampilan, masukkan nama tampilan untuk konektor.

Di bidang ID Organisasi, masukkan ID organisasi Anda.

Di kotak File kunci privat, telusuri ke file JSON yang Anda unduh di langkah sebelumnya. Buat kunci privat untuk akun layanan khusus.

Konfirmasi

Jika konektor berhasil dibuat dan GCP Security Command Center telah dikonfigurasi dengan benar:

Standar GCP CIS akan ditampilkan di dasbor kepatuhan peraturan Defender for Cloud.

Rekomendasi keamanan untuk sumber daya GCP Anda akan muncul di portal Security Center dan dasbor kepatuhan peraturan 5-10 menit setelah orientasi selesai: