Menjelajahi Azure ExpressRoute

ExpressRoute memungkinkan Anda memperluas jaringan lokal Anda ke cloud Microsoft melalui koneksi privat yang difasilitasi oleh penyedia konektivitas. Dengan ExpressRoute, Anda dapat membangun koneksi ke berbagai layanan cloud Microsoft, seperti Microsoft Azure dan Microsoft 365. Konektivitas dapat dari jaringan sembarang-ke-sembarang (IP VPN), jaringan Ethernet titik-ke-titik, atau koneksi silang virtual melalui penyedia konektivitas di fasilitas kolokasi. Karena koneksi ExpressRoute tidak melalui Internet publik, pendekatan ini memungkinkan koneksi ExpressRoute memberikan lebih banyak keandalan, kecepatan yang lebih cepat, latensi yang konsisten, dan keamanan yang lebih tinggi.

Kemampuan ExpressRoute

Beberapa manfaat utama ExpressRoute adalah:

- Konektivitas Lapisan 3 antara jaringan lokal dan Microsoft Cloud melalui penyedia konektivitas

- Konektivitas bisa berasal dari jaringan sembarang-ke-sembarang (IPVPN), koneksi Ethernet titik-ke-titik, atau melalui lintas-koneksi virtual melalui pertukaran Ethernet

- Konektivitas ke layanan cloud Microsoft di semua wilayah dalam kawasan geopolitik

- Konektivitas global ke layanan Microsoft di semua wilayah dengan add-on premium ExpressRoute

- Redundansi bawaan di setiap lokasi peering untuk keandalan yang lebih tinggi

Azure ExpressRoute digunakan untuk membuat koneksi privat antara pusat data Azure dan infrastruktur lokal Anda atau di lingkungan kolokasi. Koneksi ExpressRoute tidak melalui internet publik, dan menawarkan lebih banyak keandalan, kecepatan yang lebih baik, dan latensi yang lebih rendah daripada koneksi internet pada umumnya.

Memahami kasus penggunaan untuk Azure ExpressRoute

Koneksi yang lebih cepat dan Andal ke layanan Azure - Organisasi yang memanfaatkan layanan Azure mencari koneksi yang andal ke pusat data dan layanan Azure. Internet publik bergantung pada berbagai faktor dan mungkin tidak cocok untuk bisnis. Azure ExpressRoute digunakan untuk membuat koneksi privat antara infrastruktur dan pusat data Azure di lokal Anda atau di lingkungan kolokasi. Menggunakan koneksi ExpressRoute untuk mentransfer data antara sistem lokal dan Azure dapat memberi Anda keuntungan biaya yang signifikan.

Penyimpanan, pencadangan, dan Pemulihan - Pencadangan dan Pemulihan penting bagi organisasi untuk kelangsungan bisnis dan pemulihan dari gangguan. ExpressRoute menawarkan koneksi yang cepat dan andal ke Azure dengan bandwidth hingga 100 Gbps, yang membuatnya sangat baik untuk skenario seperti migrasi data berkala, replikasi untuk kelangsungan bisnis, pemulihan dari bencana, dan strategi ketersediaan tinggi lainnya.

Memperluas kemampuan Pusat data - ExpressRoute dapat digunakan untuk menghubungkan dan menambahkan kapasitas penyimpanan dan komputasi ke pusat data Anda yang sudah ada. Dengan throughput tinggi dan latensi cepat, Azure akan terasa seperti ekstensi alami ke atau di antara pusat data Anda, sehingga Anda dapat menikmati skala dan ekonomi cloud publik tanpa harus mengorbankan performa jaringan.

Koneksi yang dapat diprediksi, andal, dan ber-throughput tinggi - Dengan koneksi yang dapat diprediksi, andal, dan ber-throughput tinggi yang ditawarkan oleh ExpressRoute, perusahaan dapat membangun aplikasi yang menjangkau infrastruktur lokal dan Azure tanpa mengorbankan privasi atau performa. Misalnya, menjalankan aplikasi intranet perusahaan di Azure yang mengautentikasi pelanggan Anda dengan layanan Direktori Aktif lokal, dan melayani semua pelanggan perusahaan Anda tanpa pernah merutekan lalu lintas melalui Internet publik.

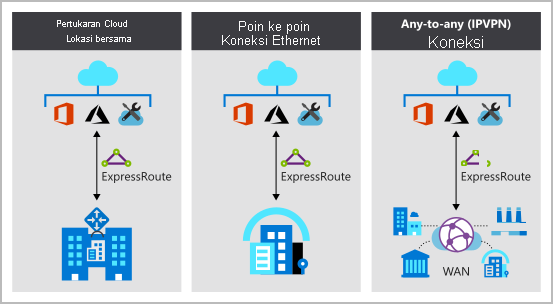

Model konektivitas ExpressRoute

Anda dapat membuat koneksi antara jaringan lokal Anda dan cloud Microsoft dengan empat cara berbeda, Lokasi Bersama CloudExchange, Koneksi Ethernet Titik ke Titik, Koneksi (IPVPN) Apa Saja, dan ExpressRoute Direct. Penyedia konektivitas dapat menawarkan satu atau beberapa model konektivitas.

Ditempatkan bersama di pertukaran cloud

Jika Anda ditempatkan bersama dalam suatu fasilitas dengan pertukaran cloud, Anda dapat mengurutkan lintas-koneksi virtual ke cloud Microsoft melalui pertukaran Ethernet penyedia ko-lokasi. Penyedia lokasi bersama dapat menawarkan koneksi silang Layer 2, atau koneksi silang Layer 3 terkelola di antara infrastruktur Anda di fasilitas lokasi bersama dan cloud Microsoft.

Koneksi Ethernet titik-ke-titik

Anda dapat menyambungkan pusat data/kantor lokal Anda ke cloud Microsoft melalui tautan Ethernet titik ke titik. Penyedia Ethernet titik ke titik dapat menawarkan koneksi Layer 2, atau koneksi Layer 3 terkelola antara situs Anda dan cloud Microsoft.

Jaringan sembarang-ke-sembarang (IPVPN)

Anda dapat mengintegrasikan WAN Anda dengan cloud Microsoft. Penyedia IPVPN (biasanya MPLS VPN) menawarkan konektivitas apa saja antara kantor cabang dan pusat data Anda. Cloud Microsoft dapat saling terhubung ke WAN Anda untuk membuatnya terlihat seperti kantor cabang lainnya. Penyedia WAN biasanya menawarkan konektivitas Layer 3 terkelola.

Langsung dari situs ExpressRoute

Anda dapat terhubung langsung ke jaringan global Microsoft di lokasi peering yang didistribusikan secara strategis di seluruh dunia. ExpressRoute Direct menyediakan konektivitas 100 Gbps atau 10-Gbps ganda, yang mendukung konektivitas Aktif/Aktif dalam skala besar.

Pertimbangan desain untuk penyebaran ExpressRoute

Saat merencanakan penyebaran ExpressRoute, ada banyak keputusan yang harus dibuat. Bagian ini membahas beberapa area penting yang harus dipertimbangkan saat mendesain penyebaran.

Pilih antara penyedia dan model langsung (ExpressRoute Direct)

ExpressRoute Direct

ExpressRoute Direct memberi Anda kesempatan untuk terhubung langsung ke jaringan global Microsoft di lokasi peering yang didistribusikan secara strategis di seluruh dunia. ExpressRoute Direct menyediakan konektivitas 100 Gbps atau 10-Gbps ganda, yang mendukung konektivitas Aktif/Aktif dalam skala besar. Anda dapat menggunakan penyedia layanan apa pun untuk ExpressRoute Direct.

Fitur utama yang disediakan ExpressRoute Direct meliputi:

- Massive Data Ingestion ke layanan seperti Storage dan Cosmos DB

- Isolasi fisik untuk industri yang diatur dan memerlukan konektivitas khusus dan terisolasi, seperti: Perbankan, Pemerintah, dan Ritel

- Kontrol granular distribusi sirkuit berdasarkan unit bisnis

Menggunakan ExpressRoute Direct vs menggunakan Penyedia Layanan

| ExpressRoute menggunakan Penyedia Layanan | ExpressRoute Direct |

|---|---|

| Menggunakan penyedia layanan untuk mengaktifkan orientasi dan konektivitas cepat ke infrastruktur yang sudah ada | Memerlukan infrastruktur 100 Gbps/10 Gbps dan pengelolaan penuh semua lapisan |

| Terintegrasi dengan ratusan penyedia termasuk Ethernet dan MPLS | Kapasitas langsung/khusus untuk industri yang diatur dan penyerapan data dalam jumlah besar |

| Sirkuit SKU dari 50 Mbps hingga 10 Gbps | Pelanggan dapat memilih kombinasi SKU sirkuit berikut pada 100-Gbps ExpressRoute Direct: 5 Gbps 10 Gbps 40 Gbps 100 Gbps Pelanggan dapat memilih kombinasi SKU sirkuit berikut pada 10-Gbps ExpressRoute Direct: 1 Gbps 2 Gbps 5 Gbps 10 Gbps |

| Dioptimalkan untuk penyewa tunggal | Dioptimalkan untuk penyewa tunggal dengan beberapa unit bisnis dan beberapa lingkungan kerja |

Merutekan iklan

Saat peering Microsoft dikonfigurasi di sirkuit ExpressRoute, perute Microsoft Edge membuat sepasang sesi Protokol Gateway Batas (BGP) dengan perute tepi melalui penyedia konektivitas. Tidak ada rute yang diiklankan ke jaringan Anda. Untuk mengaktifkan iklan rute ke jaringan, Anda harus menghubungkan filter router.

Untuk mengaitkan filter rute:

- Anda harus memiliki sirkuit ExpressRoute aktif yang menyediakan Microsoft serekan.

- Buat sirkuit ExpressRoute dan sirkuit diaktifkan oleh penyedia konektivitas Anda sebelum Anda melanjutkan. Sirkuit ExpressRoute harus dalam keadaan yang tersedia dan diaktifkan.

- Buat Microsoft serekan jika Anda mengelola sesi BGP secara langsung. Atau, minta penyedia konektivitas Anda menyediakan Microsoft serekan untuk sirkuit Anda.

Mendapatkan daftar nilai komunitas BGP

Nilai komunitas BGP yang terkait dengan layanan yang dapat diakses melalui peering Microsoft tersedia di halaman persyaratan perutean ExpressRoute.

Membuat daftar nilai yang ingin Anda gunakan

Buat daftarnilai komunitas BGP yang ingin Anda gunakan dalam filter rute.

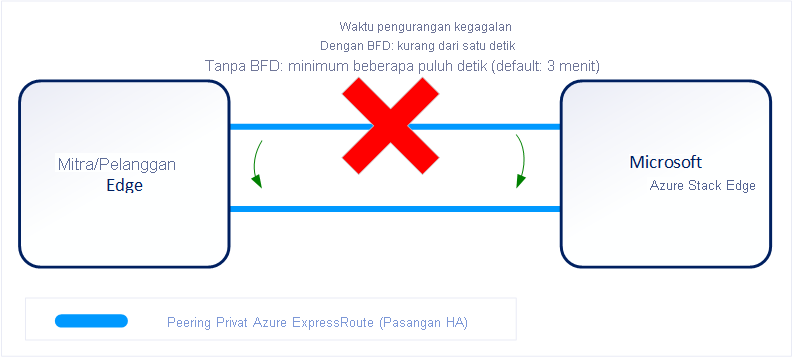

Deteksi Penerusan Dua Arah

Azure ExpressRoute mendukung Deteksi Penerusan Dua Arah (BFD) melalui peering privat dan peering Microsoft. Saat mengaktifkan BFD melalui ExpressRoute, Anda dapat mempercepat deteksi kegagalan tautan antara perangkat Microsoft Enterprise edge (MSEE) dan router yang dikonfigurasi oleh sirkuit ExpressRoute Anda (CE/PE). Anda dapat mengonfigurasi Azure ExpressRoute melalui perangkat perutean edge atau perangkat perutean Partner Edge Anda (jika Anda menggunakan layanan koneksi Lapisan 3 terkelola). Bagian ini membahas kebutuhan BFD dan cara mengaktifkan BFD melalui ExpressRoute.

Anda dapat mengaktifkan sirkuit ExpressRoute melalui koneksi Lapisan 2 atau koneksi Lapisan 3 terkelola. Dalam kedua kasus, jika terdapat lebih dari satu perangkat Lapisan-2 di jalur koneksi ExpressRoute, tanggung jawab mendeteksi kegagalan tautan di jalur terletak pada sesi BGP yang terlalu berlebihan.

Pada perangkat MSEE, waktu BGP tetap aktif dan waktu penahanan biasanya dikonfigurasi masing-masing 60 dan 180 detik. Untuk alasan tersebut, saat kegagalan tautan terjadi, diperlukan waktu hingga tiga menit untuk mendeteksi semua kegagalan tautan dan mengalihkan lalu lintas ke koneksi alternatif.

Anda dapat mengontrol pengatur waktu BGP dengan mengonfigurasi BGP yang lebih rendah untuk tetap aktif dan waktu penahanan pada perangkat edge peering Anda. Jika timer BGP tidak sama di antara dua perangkat peering, sesi BGP akan tetap menggunakan nilai waktu yang lebih rendah. BGP tetap aktif dapat diatur paling rendah tiga detik, dan waktu penahan paling rendah 10 detik. Namun, mengatur timer BGP yang sangat agresif tidak disarankan karena protokolnya melibatkan banyak proses.

Dalam skenario ini, BFD dapat membantu. BFD menyediakan deteksi kegagalan tautan overhead rendah dalam interval waktu sub-detik.

Diagram berikut menunjukkan manfaat mengaktifkan BFD melalui sirkuit ExpressRoute:

Mengaktifkan BFD

BFD dikonfigurasi secara default di bawah semua antarmuka peering privat ExpressRoute yang baru dibuat pada MSEE. Dengan demikian, untuk mengaktifkan BFD, Anda hanya perlu mengonfigurasi BFD pada perangkat primer dan sekunder Anda. Mengonfigurasi BFD adalah proses dua langkah. Anda mengonfigurasi BFD pada antarmuka lalu menautkannya ke sesi BGP.

Saat Anda menonaktifkan peering, sesi Protokol Gateway Batas (BGP) untuk koneksi utama dan sekunder sirkuit ExpressRoute Anda dimatikan. Saat Anda mengaktifkan peering, sesi BGP pada koneksi utama dan sekunder sirkuit ExpressRoute Anda dipulihkan.

Catatan

Saat pertama kali mengonfigurasikan peering di sirkuit ExpressRoute Anda, peering akan diaktifkan secara default.

Mereset peering ExpressRoute Anda mungkin berguna dalam skenario berikut:

Anda menguji desain dan implementasi pemulihan bencana. Misalnya, asumsikan bahwa Anda memiliki dua sirkuit ExpressRoute. Anda dapat menonaktifkan Peering satu sirkuit dan memaksa lalu lintas jaringan Anda menggunakan sirkuit lain.

Anda ingin mengaktifkan Deteksi Penerusan Dua Arah (BFD) pada peering privat Azure atau peering Microsoft. Jika sirkuit ExpressRoute Anda dibuat sebelum 1 Agustus 2018, di peering privat Azure atau sebelum 10 Januari 2020, pada peering Microsoft, BFD tidak diaktifkan secara default. Reset peering untuk mengaktifkan BFD.

Mengonfigurasi enkripsi melalui ExpressRoute

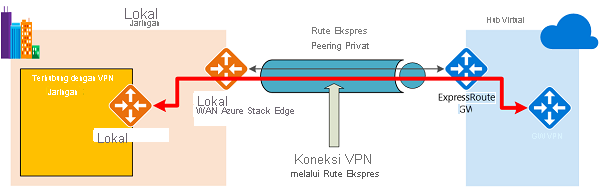

Bagian ini menunjukkan cara menggunakan Azure Virtual WAN untuk membuat koneksi VPN IPsec/IKE dari jaringan lokal Anda ke Azure melalui peering privat sirkuit Azure ExpressRoute. Teknik ini dapat menyediakan transit terenkripsi antara jaringan lokal dan jaringan virtual Azure melalui ExpressRoute, tanpa melalui internet publik atau menggunakan alamat IP publik.

Topologi dan perutean

Diagram berikut menunjukkan contoh konektivitas VPN melalui peering privat ExpressRoute:

Diagram tersebut menunjukkan sebuah jaringan dalam jaringan lokal yang terhubung ke gateway VPN hub Azure melalui peering privat ExpressRoute. Pembentukan konektivitasnya sederhana:

- Membuat konektivitas ExpressRoute dengan sirkuit ExpressRoute dan peering privat.

- Membuat konektivitas VPN.

Aspek penting dari konfigurasi ini adalah perutean antara jaringan lokal dan Azure melalui jalur ExpressRoute dan VPN sekaligus.

Lalu lintas dari jaringan lokal ke Azure

Untuk lalu lintas dari jaringan lokal ke Azure, awalan Azure (termasuk hub virtual dan semua jaringan virtual spoke yang terhubung ke hub) ditawarkan melalui BGP peering privat ExpressRoute dan BGP VPN. Hal ini menghasilkan dua rute jaringan (jalur) menuju Azure dari jaringan lokal:

- Satu rute jaringan melalui jalur yang dilindungi IPsec

- Satu rute jaringan langsung melalui ExpressRoute tanpa perlindungan IPsec

Untuk menerapkan enkripsi ke komunikasi, Anda harus memastikan bahwa untuk jaringan yang terhubung dengan VPN dalam diagram, rute Azure melalui gateway VPN lokal lebih dipilih daripada jalur ExpressRoute langsung.

Lalu lintas dari Azure ke jaringan lokal

Syarat yang sama berlaku untuk lalu lintas dari Azure ke jaringan lokal. Untuk memastikan jalur IPsec lebih diutamakan daripada jalur ExpressRoute langsung (tanpa IPsec), Anda memiliki dua opsi:

- Menawarkan awalan yang lebih spesifik pada sesi BGP VPN untuk jaringan yang terhubung ke VPN. Anda dapat memberitahukan rentang lebih besar yang mencakup jaringan yang terhubung ke VPN melalui peering privat ExpressRoute, lalu rentang yang lebih spesifik dalam sesi BGP VPN. Misalnya, tawarkan 10.0.0.0/16 melalui ExpressRoute, dan 10.0.1.0/24 melalui VPN.

- Menawarkan prefiks terpisah untuk VPN dan ExpressRoute. Jika rentang jaringan terhubung VPN terpisah dari jaringan terhubung ExpressRoute lainnya, Anda dapat memberikan awalan masing-masing dalam sesi BGP VPN dan ExpressRoute. Misalnya, tawarkan 10.0.0.0/24 melalui ExpressRoute, dan 10.0.1.0/24 melalui VPN.

Dalam kedua contoh, Azure akan mengirimkan lalu lintas ke 10.0.1.0/24 melalui koneksi VPN, bukan secara langsung melalui ExpressRoute tanpa perlindungan VPN.

[!WARNING]

Jika Anda menawarkan awalan yang sama melalui koneksi ExpressRoute dan VPN, Azure akan menggunakan jalur ExpressRoute secara langsung tanpa perlindungan VPN.

Mendesain redundansi untuk penyebaran ExpressRoute

Ada 2 cara di mana redundansi dapat direncanakan untuk penyebaran ExpressRoute.

- Mengonfiguasi ExpressRoute dan koneksi situs ke situs yang berdampingan

- Membuat gateway VNET redundan zona dalam Zona Ketersediaan Azure

Mengonfiguasi ExpressRoute dan koneksi situs ke situs yang berdampingan

Bagian ini membantu Anda mengonfigurasi koneksi ExpressRoute dan VPN Situs-ke-Situs yang berdampingan. Memiliki kemampuan untuk mengonfigurasi VPN Situs-ke-Situs dan ExpressRoute memiliki beberapa kelebihan. Anda dapat mengonfigurasi VPN Situs-ke-Situs sebagai jalur failover aman untuk ExpressRoute atau menggunakan VPN Situs-ke-Situs untuk terhubung ke situs yang tidak terhubung melalui ExpressRoute.

Mengonfigurasi VPN Situs-ke-Situs dan koneksi ExpressRoute yang berdampingan memiliki beberapa keunggulan:

- Anda dapat mengonfigurasi VPN Situs-ke-Situs sebagai jalur failover aman untuk ExpressRoute.

- Atau, Anda dapat menggunakan VPN Situs-ke-Situs untuk terhubung ke situs yang tidak terhubung melalui ExpressRoute.

Anda dapat mengonfigurasi salah satu gateway terlebih dahulu. Biasanya, Anda tidak akan mengalami waktu henti saat menambahkan gateway atau koneksi gateway baru.

Batas dan pembatasan jaringan

- Hanya gateway VPN berbasis rute yang didukung. Anda harus menggunakan VPN Gateway berbasis rute. Anda juga dapat menggunakan gateway VPN berbasis rute dengan koneksi VPN yang dikonfigurasi untuk 'pemilih lalu lintas berbasis kebijakan'.

- ASN Azure VPN Gateway harus ditetapkan ke 65515. Azure VPN Gateway mendukung protokol perutean BGP. Agar ExpressRoute dan Azure VPN bekerja sama, Anda harus mempertahankan Nomor Sistem Otonom gateway Azure VPN Anda pada nilai defaultnya, 65515. Jika sebelumnya Anda memilih ASN selain 65515 dan mengubah pengaturan menjadi 65515, Anda harus menyetel ulang gateway VPN agar pengaturan diterapkan.

- Subnet gateway harus /27 atau awalan yang lebih pendek,(seperti /26, /25) atau Anda akan menerima pesan kesalahan saat menambahkan gateway jaringan virtual ExpressRoute.

- Koeksistensi dalam VNet tumpukan ganda tidak didukung. Jika Anda menggunakan dukungan ExpressRoute IPv6 dan gateway ExpressRoute tumpukan ganda, koeksistensi dengan VPN Gateway tidak akan mungkin terjadi.

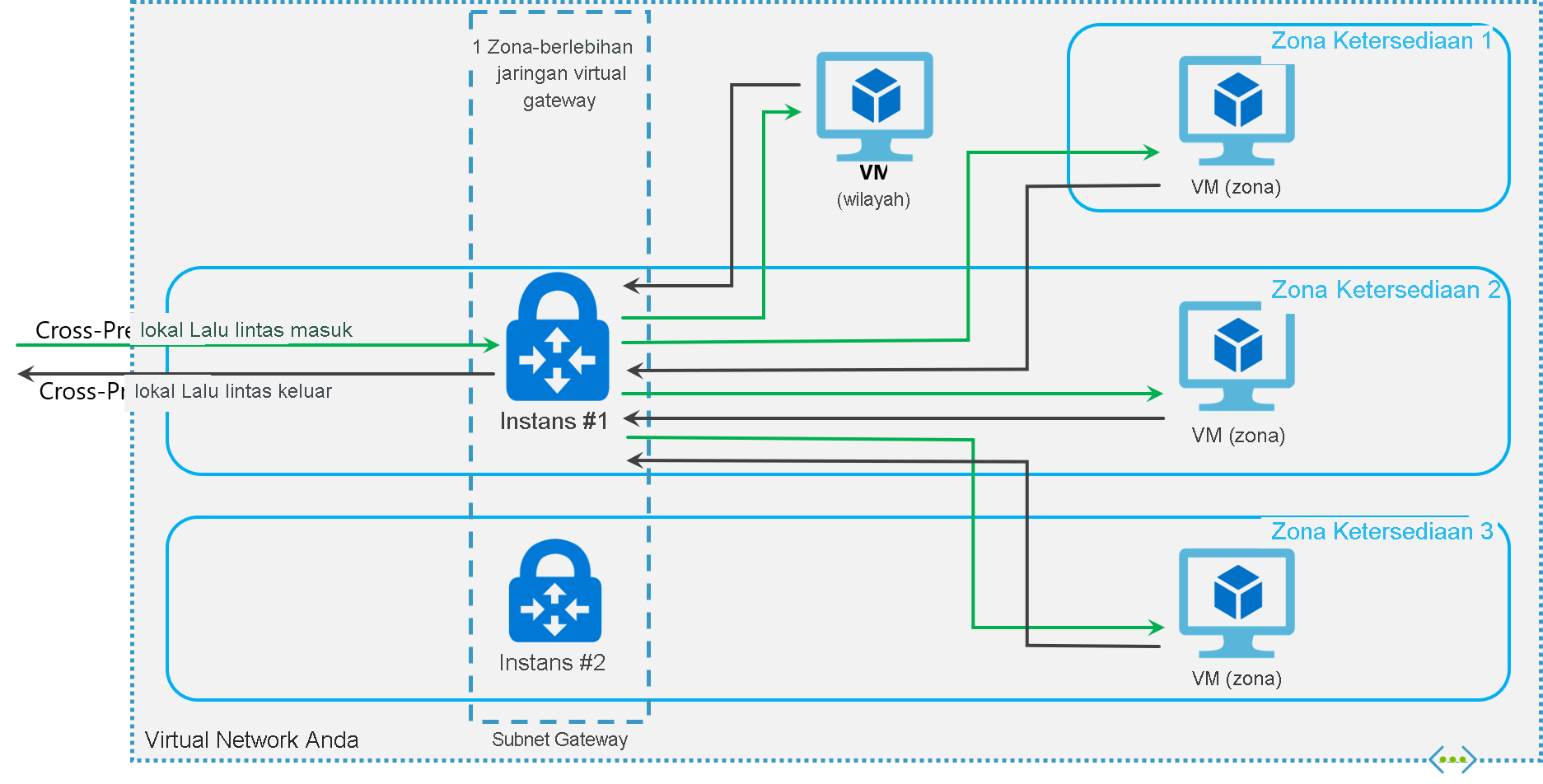

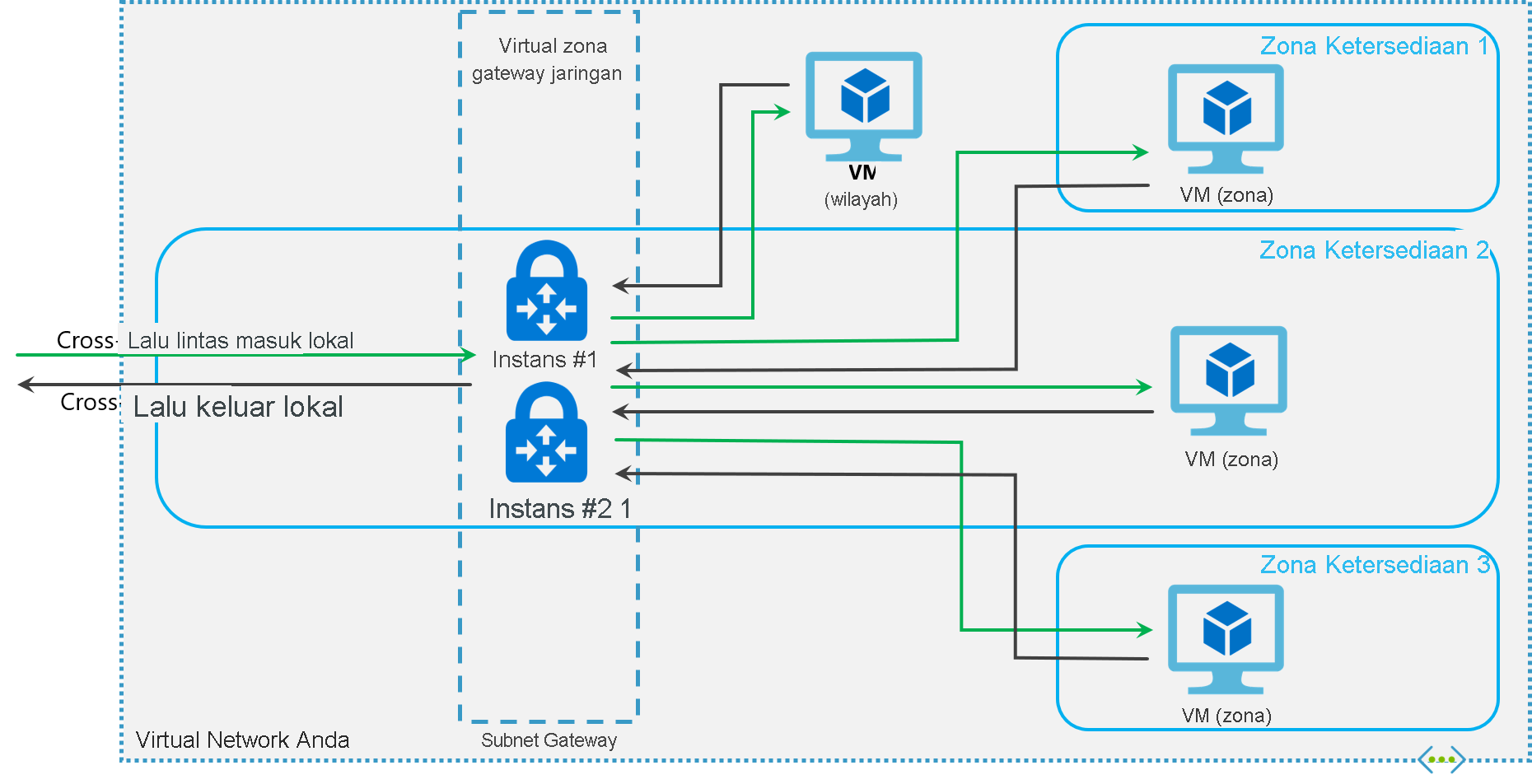

Membuat gateway VNET redundan zona dalam Zona Ketersediaan Azure

Anda dapat menyebarkan gateway VPN dan Azure ExpressRoute di Zona Ketersediaan Azure. Konfigurasi ini menghadirkan ketahanan, skalabilitas, dan ketersediaan yang lebih tinggi ke gateway jaringan virtual. menyebarkan gateway di Zona Ketersediaan Azure secara fisik dan logis memisahkan gateway dalam suatu wilayah, sekaligus melindungi konektivitas jaringan lokal Anda ke Azure dari kegagalan di tingkat zona.

Gateway redundan zona

Untuk menyebarkan gateway jaringan virtual Anda secara otomatis di seluruh ketersediaan zona, Anda dapat menggunakan gateway jaringan virtual yang berlebihan. Dengan gateway yang berlebihan di zona, Anda dapat memperoleh manfaat dari ketahanan zona untuk mengakses layanan penting dan dapat diskalakan dalam misi Anda di Azure.

Gateway zona

Untuk menyebarkan gateway di zona tertentu, Anda bisa menggunakan gateway zona. Saat Anda menyebarkan gateway zona, semua instans gateway disebarkan di Zona Ketersediaan yang sama.

SKU gateway

Gateway zona-redundan dan zonal yang tersedia sebagai SKU gateway. Ada SKU gateway jaringan virtual baru di wilayah Azure AZ. SKU ini mirip dengan SKU terkait yang sudah ada untuk ExpressRoute dan VPN Gateway, hanya saja SKU ini khusus untuk gateway zona dan gateway redundan zona. Anda dapat mengidentifikasi SKU ini dengan "AZ" dalam nama SKU.

SKU IP Publik

Gateway yang berlebihan zona dan gateway zona bergantung pada SKU Standar sumber daya IP publik Azure. Konfigurasi sumber daya IP publik Azure menentukan apakah gateway yang Anda sebarkan berlebihan zona, atau zona. Jika Anda membuat sumber daya IP publik dengan SKU Dasar, gateway tidak akan memiliki redundansi zona apa pun, dan sumber daya gateway akan ber wilayah.

Gateway redundan zona

- Saat Anda membuat alamat IP publik menggunakan SKU IP publik Standar tanpa menentukan zona, perilaku berbeda tergantung pada apakah gateway adalah gateway VPN, atau gateway ExpressRoute.

- Untuk gateway VPN, dua instans gateway akan disebarkan di 2 dari tiga zona ini untuk menyediakan zona-redundansi.

- Untuk gateway ExpressRoute, karena bisa ada lebih dari dua instans, gateway dapat menjangkau ketiga zona tersebut.

Gateway zonal

- Saat Anda membuat alamat IP publik menggunakan SKU IP publikStandar dan menentukan Zona (1, 2, atau 3), semua instans gateway akan disebarkan di zona yang sama.

Gateway kawasan

- Saat Anda membuat alamat IP publik menggunakan SKU IP publik Dasar, gateway disebarkan sebagai gateway kawasan dan tidak memiliki zona-redundan yang terpasang di gateway.

Mengonfigurasi VPN Situs-ke-Situs sebagai jalur kegagalan untuk ExpressRoute

Anda dapat mengonfigurasi sambungan VPN Situs-ke-Situs sebagai cadangan untuk ExpressRoute. Koneksi ini hanya berlaku untuk jaringan virtual yang ditautkan ke jalur peering privat Azure. Tidak ada solusi kegagalan berbasis VPN untuk layanan yang dapat diakses melalui peering Azure Microsoft. Sirkuit ExpressRoute selalu menjadi penghubung utama. Data akan mengalir melalui jalur VPN Situs-ke-Situs hanya jika sirkuit ExpressRoute gagal. Untuk menghindari perutean asimetris, konfigurasi jaringan lokal Anda juga harus lebih memilih sirkuit ExpressRoute daripada VPN Situs-ke-Situs. Anda dapat lebih memilih jalur ExpressRoute dengan menetapkan preferensi lokal yang lebih tinggi untuk rute yang diterima ExpressRoute.

Catatan

Jika Anda mengaktifkan ExpressRoute Microsoft Peering, Anda dapat menerima alamat IP publik gateway Azure VPN Anda di koneksi ExpressRoute. Untuk menyiapkan koneksi VPN situs-ke-situs Anda sebagai cadangan, Anda harus mengonfigurasi jaringan lokal agar koneksi VPN dirutekan ke Internet.

Catatan

Meskipun sirkuit ExpressRoute lebih disukai daripada VPN Situs-ke-Situs ketika kedua rutenya sama, Azure akan menggunakan awalan terpanjang yang cocok untuk memilih rute menuju tujuan paket.