Dapatkan rekomendasi keamanan jaringan dengan Microsoft Defender untuk Cloud

- 7 menit

Keamanan jaringan mencakup berbagai teknologi, perangkat, dan proses. Keamanan menyediakan serangkaian aturan dan konfigurasi yang dirancang untuk melindungi integritas, kerahasiaan, dan aksesibilitas jaringan dan data komputer. Setiap organisasi, terlepas dari ukuran, industri, atau infrastruktur, memerlukan tingkat solusi keamanan jaringan. Solusi ini melindungi dari risiko serangan yang terus berkembang.

Keamanan jaringan menyediakan kontrol untuk mengamankan dan melindungi jaringan Azure. Kontrol ini termasuk mengamankan jaringan virtual, membangun koneksi privat, mencegah dan mengurangi serangan eksternal, dan mengamankan DNS.

Deskripsi lengkap kontrol keamanan jaringan dapat ditemukan di Security Control V3: Network Security di Microsoft Learn.

Menggunakan Pertahanan Microsoft untuk Cloud untuk kepatuhan terhadap peraturan

Microsoft Defender for Cloud membantu menyederhanakan proses untuk memenuhi persyaratan kepatuhan peraturan jaringan.

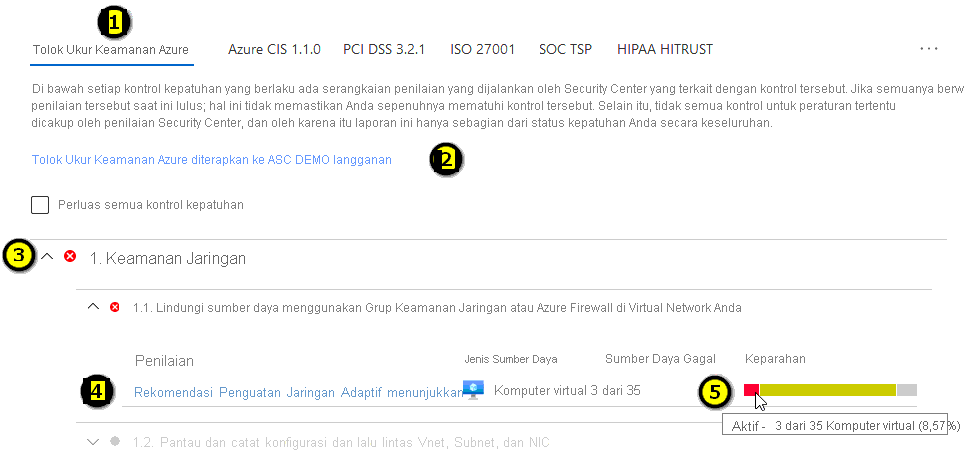

Dasbor kepatuhan terhadap peraturan menunjukkan status semua penilaian dalam lingkungan Anda untuk standar dan peraturan yang Anda pilih. Saat Anda melakukan tindakan terhadap rekomendasi dan mengurangi faktor risiko di lingkungan Anda, postur kepatuhan Anda menjadi lebih baik. Anda juga dapat melihat skor kepatuhan keseluruhan, dan jumlah penilaian lulus vs. gagal yang terkait dengan setiap standar.

Kontrol kepatuhan

Anda dapat menggali lebih dalam informasi untuk setiap kontrol keamanan.

- Langganan tempat standar diterapkan.

- Daftar semua kontrol untuk standar tersebut.

- Lihat detail penilaian lulus dan gagal yang terkait dengan kontrol tersebut.

- Jumlah sumber daya terpengaruh.

- Tingkat keparahan pemberitahuan.

Petunjuk / Saran

Pelajari selengkapnya dengan modul Periksa standar kepatuhan peraturan Defender for Cloud .