Mengelola keamanan perusahaan dengan menggunakan Microsoft Azure Sentinel

Organisasi keuangan Anda terus-menerus berurusan dengan pelanggan dan mitra di berbagai wilayah di dunia. Banyak transaksi terjadi setiap hari, dan setiap transaksi harus dipantau dan dilindungi terlepas dari jenisnya atau perangkat dan pengguna yang terlibat. Strategi keamanan dan pemantauan organisasi Anda harus fokus pada keamanan dan pemantauan di seluruh perusahaan.

Unit ini menjelaskan bagaimana Microsoft Sentinel membantu memantau dan merespons ancaman keamanan di seluruh organisasi tingkat perusahaan. Anda dapat menggunakan Microsoft Sentinel untuk:

- Dapatkan gambaran umum terperinci tentang perusahaan Anda, yang berpotensi di beberapa cloud dan lokasi lokal.

- Menghindari ketergantungan pada alat yang kompleks dan berbeda.

- Menggunakan AI tingkat perusahaan, yang dibangun oleh para ahli, untuk mengidentifikasi dan menangani ancaman di seluruh organisasi Anda.

Koneksi sumber data Anda ke Microsoft Azure Sentinel

Untuk menerapkan Microsoft Azure Sentinel, Anda memerlukan ruang kerja Analitik Log. Saat membuat sumber daya Microsoft Azure Sentinel di portal Azure, Anda dapat membuat ruang kerja Analitik Log baru atau menyambungkan ruang kerja yang sudah ada.

Setelah membuat sumber daya Microsoft Azure Sentinel dan menyambungkannya ke ruang kerja, Anda perlu menyambungkan sumber data untuk perusahaan Anda. Instal solusi dengan konektor data dari hub konten. Microsoft Sentinel terintegrasi dengan solusi Microsoft, termasuk MICROSOFT Entra ID dan Microsoft 365, melalui konektor.

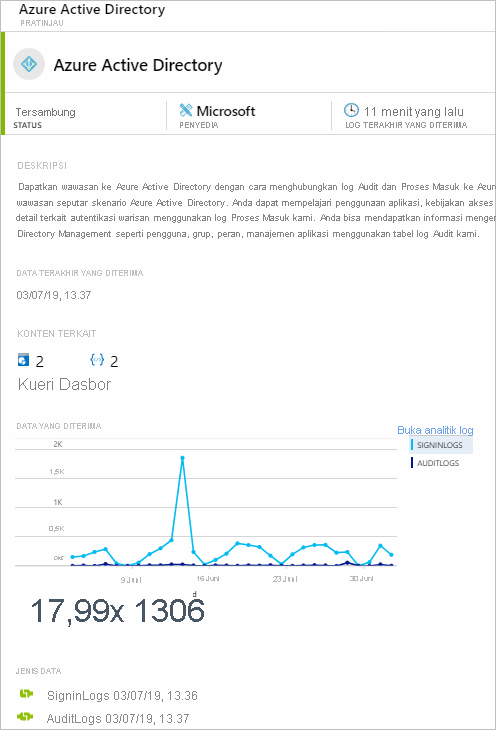

Anda dapat melihat semua konektor data yang tersedia dengan memilih Konektor data di bawah Konfigurasi di navigasi kiri Microsoft Azure Sentinel.

Pilih konektor data yang sesuai untuk sumber data Anda, baca informasi tentang konektor, dan pilih Buka halaman konektor untuk melihat prasyarat untuk konektor Anda. Pastikan Anda mengatasi semua prasyarat agar berhasil menyambungkan sumber data Anda.

Saat Anda menyambungkan sumber data, log Anda disinkronkan ke Microsoft Azure Sentinel. Anda melihat ringkasan data yang dikumpulkan di grafik Data yang diterima untuk konektor Anda. Anda juga dapat melihat berbagai jenis data yang dikumpulkan untuk sumbernya. Misalnya, konektor Akun Azure Storage dapat mengumpulkan data log Blob, Antrean, File, atau Tabel.

Setelah Anda menyambungkan sumber data, Microsoft Azure Sentinel mulai memantau perusahaan Anda.

Menggunakan peringatan untuk memantau perusahaan Anda

Anda dapat mengonfigurasi aturan peringatan untuk menyelidiki anomali serta ancaman dengan lebih cerdas. Aturan pemberitahuan menentukan ancaman dan aktivitas yang harus memunculkan pemberitahuan. Anda bisa merespons secara manual atau dengan menggunakan playbook untuk respons otomatis.

Pilih Analitik di navigasi kiri Microsoft Azure Sentinel di bawah Konfigurasi untuk melihat semua aturan yang Anda miliki dan membuat aturan baru.

Saat membuat aturan, Anda menentukan apakah aturan tersebut harus diaktifkan atau dinonaktifkan, dan tingkat keparahan pemberitahuan. Di bidang Kueri aturan dari tab Atur logika aturan, masukkan kueri aturan.

Misalnya, kueri berikut dapat menentukan apakah sejumlah VM Azure yang mencurigakan dibuat atau diperbarui, atau terjadi jumlah penyebaran sumber daya yang mencurigakan.

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Di bagian Penjadwalan kueri, Anda bisa mengatur seberapa sering kueri harus berjalan dan periode data mana yang akan dicari. Di bagian Ambang pemberitahuan , Anda dapat menentukan tingkat untuk menaikkan pemberitahuan.

Menyelidiki insiden

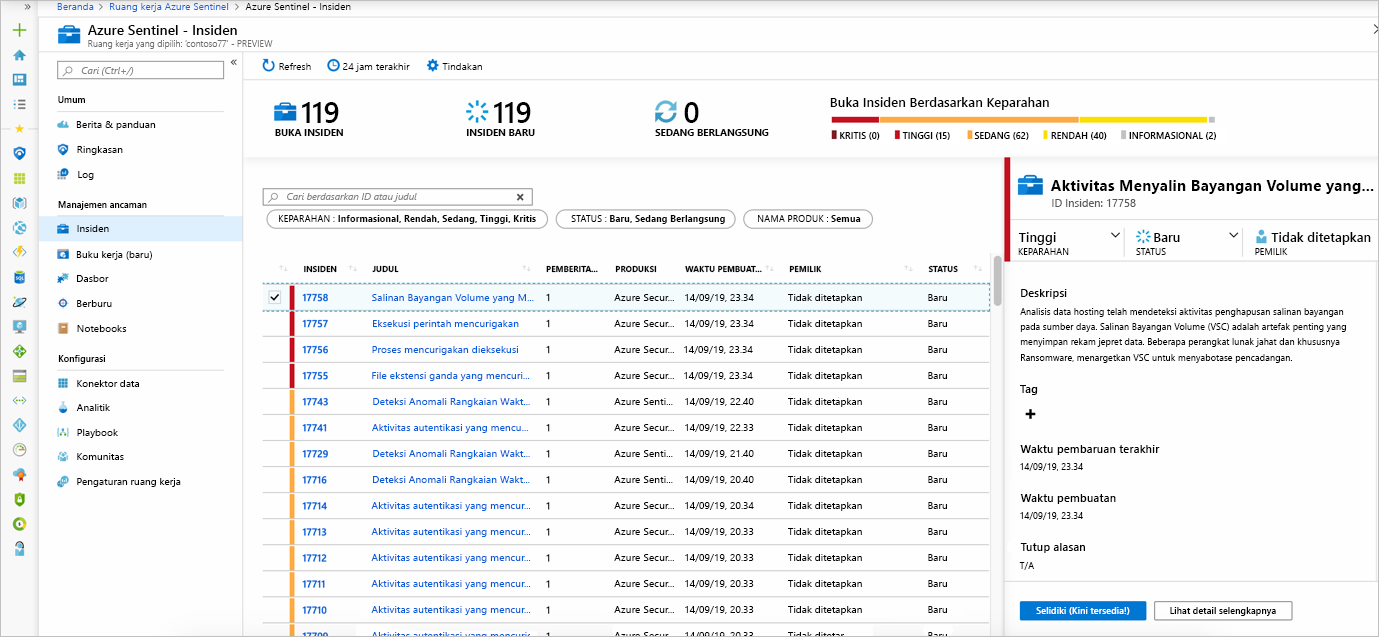

Microsoft Sentinel menggabungkan pemberitahuan yang dihasilkan menjadi insiden untuk penyelidikan lebih lanjut. Pilih Insiden di navigasi kiri Microsoft Azure Sentinel di bawah Manajemen ancaman untuk melihat detail tentang semua insiden Anda, seperti berapa banyak insiden yang ditutup, berapa banyak yang tetap terbuka, saat insiden terjadi, dan tingkat keparahannya.

Untuk mulai menyelidiki insiden, pilih insiden. Anda mendapatkan informasi tentang insiden di panel kanan. Pilih Tampilkan detail selengkapnya untuk mendapatkan informasi selengkapnya.

Untuk menyelidiki insiden, perbarui statusnya dari Baru ke Aktif, tetapkan ke pemilik, dan pilih Selidiki.

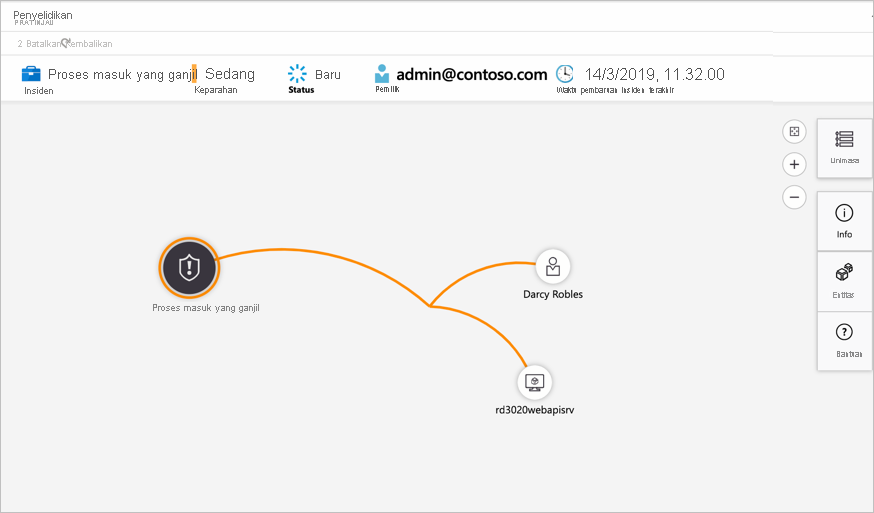

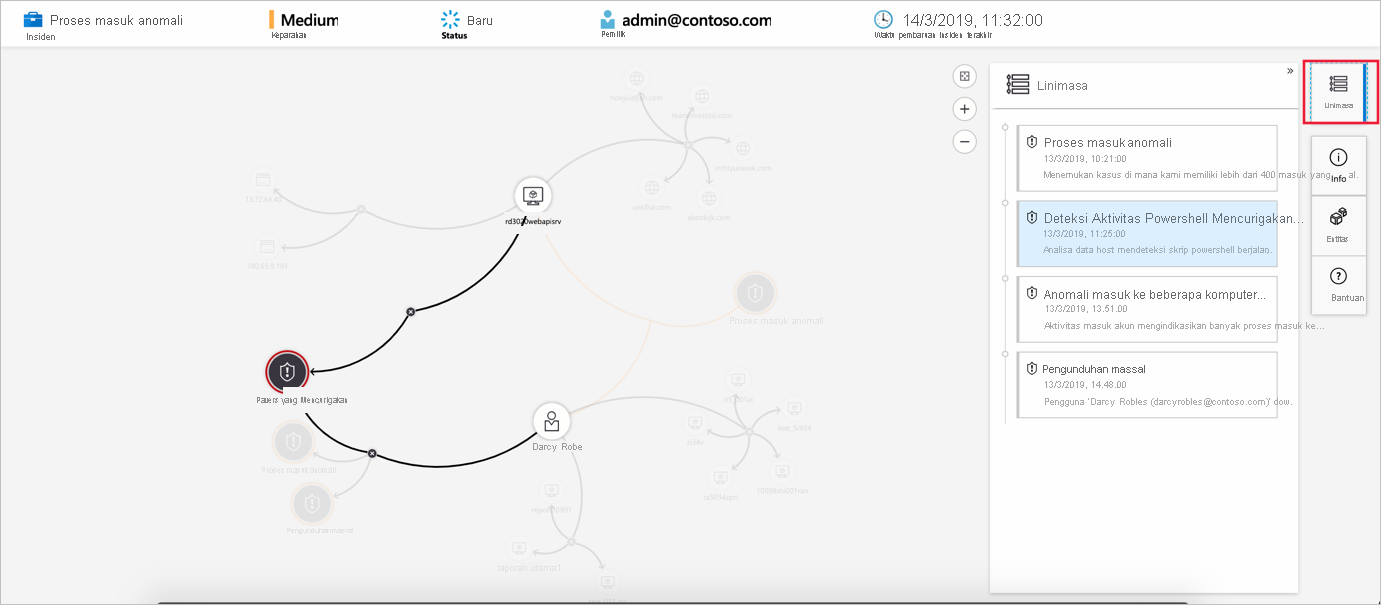

Peta investigasi membantu Anda memahami apa yang menyebabkan insiden dan cakupan yang terpengaruh. Anda juga dapat menggunakan peta untuk menghubungkan data seputar insiden.

Peta investigasi memungkinkan Anda menelusuri secara mendetail ke dalam sebuah insiden. Beberapa entitas, termasuk pengguna, perangkat, dan appliance, dapat dipetakan ke insiden. Misalnya, Anda bisa mendapatkan detail tentang pengguna yang diidentifikasi sebagai bagian dari insiden.

Jika Anda mengarahkan mouse ke atas entitas, Anda akan melihat daftar kueri eksplorasi yang dirancang oleh analis dan pakar keamanan Microsoft. Anda dapat menggunakan kueri eksplorasi untuk menyelidiki lebih efektif.

Peta investigasi juga memberi Anda garis waktu yang akan membantu Anda memahami peristiwa mana yang terjadi pada waktu tertentu. Gunakan fitur garis waktu untuk memahami jalur yang mungkin diambil oleh ancaman dari waktu ke waktu.