Menjelaskan jenis identitas

Di ID Microsoft Entra, ada berbagai jenis identitas yang didukung. Istilah yang akan Anda dengar dan diperkenalkan dalam unit ini adalah identitas pengguna, identitas beban kerja, identitas perangkat, identitas eksternal, dan identitas hibrid. Masing-masing istilah ini dijelaskan secara lebih rinci di bagian berikut.

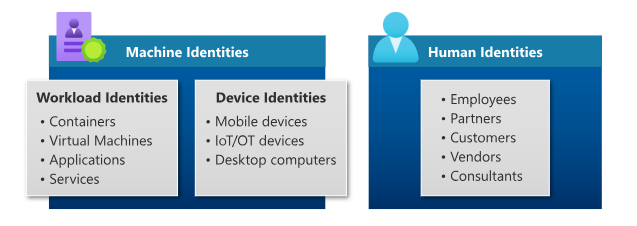

Saat Anda mengajukan pertanyaan, untuk apa saya dapat menetapkan identitas di ID Microsoft Entra, ada tiga kategori.

- Anda dapat menetapkan identitas kepada orang (manusia). Contoh identitas yang ditetapkan untuk orang adalah karyawan organisasi yang biasanya dikonfigurasi sebagai pengguna internal dan pengguna eksternal yang mencakup pelanggan, konsultan, vendor, dan mitra. Untuk tujuan kita, kita akan menyebutnya sebagai identitas pengguna.

- Anda dapat menetapkan identitas ke perangkat fisik, seperti ponsel, komputer desktop, dan perangkat IoT.

- Terakhir, Anda dapat menetapkan identitas ke objek berbasis perangkat lunak, seperti aplikasi, komputer virtual, layanan, dan kontainer. Jenis identitas ini disebut sebagai beban kerja lokal.

Dalam unit ini, kami mempertimbangkan setiap jenis identitas Microsoft Entra.

User

Identitas pengguna mewakili orang-orang seperti karyawan dan pengguna eksternal (pelanggan, konsultan, vendor, dan mitra). Di Microsoft Entra ID, identitas pengguna ditandai dengan cara mereka mengautentikasi dan properti jenis pengguna.

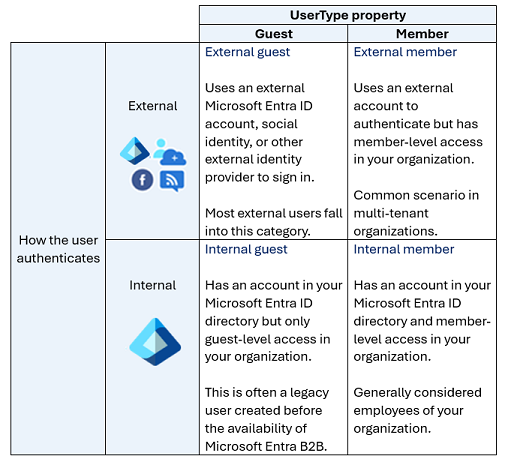

Cara pengguna mengautentikasi diminta relatif terhadap penyewa Microsoft Entra organisasi host dan dapat bersifat internal atau eksternal. Autentikasi internal berarti pengguna memiliki akun di ID Microsoft Entra organisasi host dan menggunakan akun tersebut untuk mengautentikasi ke ID Microsoft Entra. Autentikasi eksternal berarti pengguna mengautentikasi menggunakan akun Microsoft Entra eksternal milik organisasi lain, identitas jaringan sosial, atau penyedia identitas eksternal lainnya.

Properti jenis pengguna menjelaskan hubungan pengguna dengan organisasi atau lebih khusus lagi, penyewaan organisasi host. Pengguna dapat menjadi tamu atau anggota penyewa Microsoft Entra organisasi. Secara default, tamu organisasi memiliki hak istimewa terbatas dalam direktori organisasi, relatif terhadap anggota organisasi.

- Anggota internal: Pengguna ini biasanya dianggap sebagai karyawan organisasi Anda. Pengguna mengautentikasi secara internal melalui ID Microsoft Entra organisasi mereka, dan objek pengguna yang dibuat di direktori Microsoft Entra sumber daya memiliki UserType Anggota.

- Tamu eksternal: Pengguna atau tamu eksternal, termasuk konsultan, vendor, dan mitra, biasanya termasuk dalam kategori ini. Pengguna mengautentikasi menggunakan akun Microsoft Entra eksternal atau idP eksternal (seperti identitas sosial). Objek pengguna yang dibuat di direktori Microsoft Entra sumber daya memiliki UserType tamu, memberi mereka izin tingkat tamu yang terbatas.

- Anggota eksternal: Skenario ini umum dalam organisasi yang terdiri dari beberapa penyewa. Pertimbangkan skenario di mana penyewa Contoso Microsoft Entra dan penyewa Fabrikam Microsoft Entra adalah penyewa dalam satu organisasi besar. Pengguna dari penyewa Contoso memerlukan akses tingkat anggota ke sumber daya di Fabrikam. Dalam skenario ini, pengguna Contoso dikonfigurasi di direktori Fabrikam Microsoft Entra sehingga mereka mengautentikasi dengan akun Contoso mereka, yang berada di luar Fabrikam, tetapi memiliki UserType anggota untuk mengaktifkan akses tingkat anggota ke sumber daya organisasi Fabrikam.

- Tamu internal: Skenario ini ada ketika organisasi yang berkolaborasi dengan distributor, pemasok, dan vendor menyiapkan akun Microsoft Entra internal untuk pengguna ini tetapi menunjuk mereka sebagai tamu dengan mengatur objek pengguna UserType ke Tamu. Sebagai tamu, mereka telah mengurangi izin di direktori. Ini dianggap sebagai skenario warisan karena sekarang lebih umum menggunakan kolaborasi B2B. Dengan pengguna kolaborasi B2B dapat menggunakan kredensial mereka sendiri, memungkinkan penyedia identitas eksternal mereka mengelola autentikasi dan siklus hidup akun mereka.

Tamu eksternal dan anggota eksternal adalah pengguna kolaborasi business-to-business (B2B) yang termasuk dalam kategori identitas eksternal di ID Microsoft Entra dan dijelaskan secara lebih rinci di unit berikutnya.

Identitas beban kerja

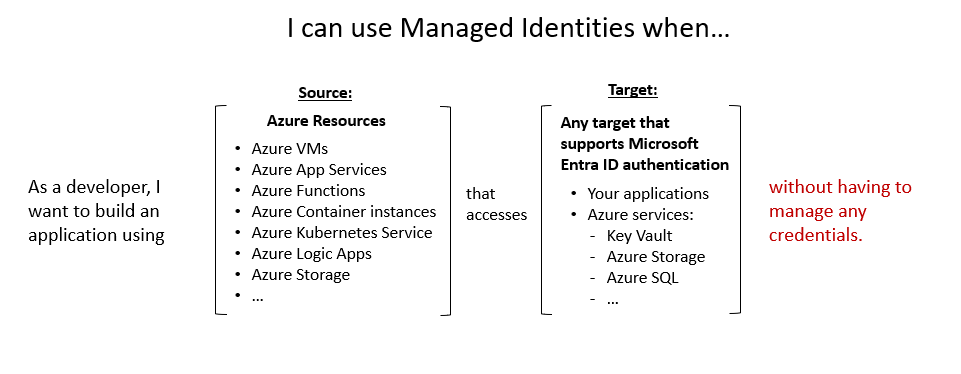

Identitas beban kerja adalah identitas yang Anda tetapkan ke beban kerja perangkat lunak. Ini memungkinkan beban kerja perangkat lunak mengautentikasi dan mengakses layanan serta sumber daya lainnya. Ini membantu mengamankan beban kerja Anda. Dalam Microsoft Entra, identitas beban kerja adalah aplikasi, prinsipal layanan, dan identitas terkelola.

Aplikasi dan perwakilan layanan

Perwakilan layanan pada dasarnya adalah identitas untuk aplikasi. Agar aplikasi mendelegasikan identitas dan fungsi aksesnya ke ID Microsoft Entra, aplikasi harus terlebih dahulu didaftarkan dengan MICROSOFT Entra ID untuk mengaktifkan integrasinya. Setelah aplikasi terdaftar, perwakilan layanan dibuat di setiap penyewa Microsoft Entra tempat aplikasi digunakan. Perwakilan layanan memungkinkan fitur inti seperti autentikasi dan otorisasi aplikasi ke sumber daya yang diamankan oleh penyewa Microsoft Entra.

Agar perwakilan layanan dapat mengakses sumber daya yang diamankan oleh penyewa Microsoft Entra, pengembang aplikasi harus mengelola dan melindungi kredensial. Jika tidak dilakukan dengan benar, ini dapat mengakibatkan kerentanan keamanan. Identitas terkelola membantu melepas beban tanggung jawab tersebut dari pengembang.

Identitas Terkelola

Identitas terkelola adalah jenis perwakilan layanan yang dikelola secara otomatis di ID Microsoft Entra dan menghilangkan kebutuhan pengembang untuk mengelola kredensial. Identitas terkelola menyediakan identitas untuk digunakan aplikasi saat menyambungkan ke sumber daya Azure yang mendukung autentikasi Microsoft Entra dan dapat digunakan tanpa biaya tambahan.

Untuk daftar Layanan Azure yang mendukung identitas terkelola, lihat bagian Pelajari selengkapnya dari unit Ringkasan dan sumber daya.

Ada dua jenis identitas terkelola, yaitu identitas yang ditetapkan sistem dan identitas yang ditetapkan pengguna.

Ditetapkan sistem. Beberapa sumber daya Azure, seperti komputer virtual, memungkinkan Anda mengaktifkan identitas terkelola langsung pada sumber daya. Saat Anda mengaktifkan identitas terkelola yang ditetapkan sistem, identitas dibuat di Microsoft Entra yang terkait dengan siklus hidup sumber daya Azure tersebut. Karena identitas terkait dengan siklus hidup sumber daya Azure tersebut saat sumber daya dihapus, Azure secara otomatis menghapus identitas untuk Anda. Contoh di mana Anda dapat menemukan identitas yang ditetapkan sistem adalah ketika beban kerja terkandung dalam satu sumber daya Azure, seperti aplikasi yang berjalan pada satu komputer virtual.

Ditetapkan pengguna. Anda juga dapat membuat identitas terkelola sebagai sumber daya Azure mandiri. Setelah membuat identitas terkelola yang ditetapkan pengguna, Anda dapat menetapkannya ke satu atau beberapa instans layanan Azure. Misalnya, identitas terkelola yang ditetapkan pengguna dapat ditetapkan ke beberapa VM. Dengan identitas terkelola yang ditetapkan pengguna, identitas dikelola secara terpisah dari sumber daya yang menggunakannya. Menghapus sumber daya yang menggunakan identitas terkelola yang ditetapkan pengguna tidak menghapus identitas. Identitas terkelola yang ditetapkan pengguna harus dihapus secara eksplisit. Ini berguna dalam skenario di mana Anda mungkin memiliki beberapa VM yang semuanya memiliki serangkaian izin yang sama tetapi mungkin sering didaur ulang. Menghapus salah satu VM tidak memengaruhi identitas terkelola yang ditetapkan pengguna. Demikian pula, Anda dapat membuat VM baru dan menetapkannya identitas terkelola yang ditetapkan pengguna yang ada.

Perangkat

Perangkat adalah bagian dari perangkat keras, seperti perangkat seluler, laptop, server, atau printer. Identitas perangkat memberikan informasi kepada administrator yang dapat mereka gunakan saat membuat keputusan akses atau konfigurasi. Identitas perangkat dapat disiapkan dengan cara yang berbeda dalam ID Microsoft Entra.

- Perangkat terdaftar Microsoft Entra. Tujuan dari perangkat terdaftar Microsoft Entra adalah untuk memberi pengguna dukungan untuk membawa skenario perangkat Anda sendiri (BYOD) atau perangkat seluler. Dalam skenario ini, pengguna dapat mengakses sumber daya organisasi Anda menggunakan perangkat pribadi. Perangkat terdaftar Microsoft Entra mendaftar ke ID Microsoft Entra tanpa memerlukan akun organisasi untuk masuk ke perangkat.

- Microsoft Entra bergabung. Perangkat yang bergabung dengan Microsoft Entra adalah perangkat yang bergabung ke ID Microsoft Entra melalui akun organisasi, yang kemudian digunakan untuk masuk ke perangkat. Perangkat yang bergabung dengan Microsoft Entra umumnya dimiliki oleh organisasi.

- Perangkat gabungan hibrid Microsoft Entra. Organisasi dengan implementasi Active Directory lokal yang ada dapat memperoleh manfaat dari fungsionalitas yang disediakan oleh ID Microsoft Entra dengan menerapkan perangkat gabungan hibrid Microsoft Entra. Perangkat ini digabungkan ke Active Directory lokal dan ID Microsoft Entra Anda yang memerlukan akun organisasi untuk masuk ke perangkat.

Mendaftarkan dan menggabungkan perangkat ke MICROSOFT Entra ID memberi pengguna Akses Menyeluruh (SSO) ke sumber daya berbasis cloud. Selain itu, perangkat yang bergabung dengan Microsoft Entra mendapat manfaat dari pengalaman SSO ke sumber daya dan aplikasi yang mengandalkan Active Directory lokal.

Admin TI dapat menggunakan alat seperti Microsoft Intune, layanan berbasis cloud yang berfokus pada manajemen perangkat bergerak (MDM) dan manajemen aplikasi seluler (MAM), untuk mengontrol bagaimana perangkat organisasi digunakan. Untuk informasi selengkapnya, lihat Microsoft Intune.

Grup

Di ID Microsoft Entra, jika Anda memiliki beberapa identitas dengan kebutuhan akses yang sama, Anda dapat membuat grup. Anda menggunakan grup untuk memberikan izin akses kepada semua anggota grup, alih-alih harus menetapkan hak akses satu per satu. Membatasi akses ke sumber daya Microsoft Entra hanya untuk identitas yang membutuhkan akses adalah salah satu prinsip keamanan inti Zero Trust.

Ada dua jenis grup:

Keamanan: Grup keamanan adalah jenis grup yang paling umum dan digunakan untuk mengelola akses pengguna dan perangkat ke sumber daya bersama. Misalnya, Anda dapat membuat grup keamanan untuk kebijakan keamanan tertentu seperti Pengaturan ulang kata sandi layanan mandiri atau untuk digunakan dengan kebijakan akses bersyarat untuk mewajibkan MFA. Anggota grup keamanan dapat menyertakan pengguna (termasuk pengguna eksternal), perangkat, grup lain, dan perwakilan layanan. Membuat grup keamanan memerlukan peran administrator Microsoft Entra.

Microsoft 365: Grup Microsoft 365, yang juga sering disebut sebagai grup distribusi, digunakan untuk mengelompokkan pengguna sesuai dengan kebutuhan kolaborasi. Misalnya, Anda bisa memberi anggota grup akses ke kotak surat bersama, kalender, file situs SharePoint, dan lainnya. Anggota grup Microsoft 365 hanya dapat menyertakan pengguna, termasuk pengguna di luar organisasi Anda. Karena grup Microsoft 365 ditujukan untuk kolaborasi, pengaturan default mengizinkan pengguna membuat grup Microsoft 365, sehingga Anda tidak memerlukan peran administrator.

Grup dapat dikonfigurasi untuk memungkinkan anggota ditetapkan, yang dipilih secara manual, atau mereka dapat dikonfigurasi untuk keanggotaan dinamis. Keanggotaan dinamis menggunakan aturan untuk menambahkan dan menghapus identitas secara otomatis.