Menerapkan Azure Firewall dan komputer virtual IaaS Windows

Sebagai Administrator Sistem di Contoso, Anda bertanggung jawab untuk mengevaluasi semua mitigasi yang potensial untuk mengamankan lalu lintas jaringan perusahaan. Selain NSG dan Hardening Jaringan Adaptif, pertimbangkan pula untuk menerapkan Microsoft Azure Firewall.

Apa itu Azure Firewall?

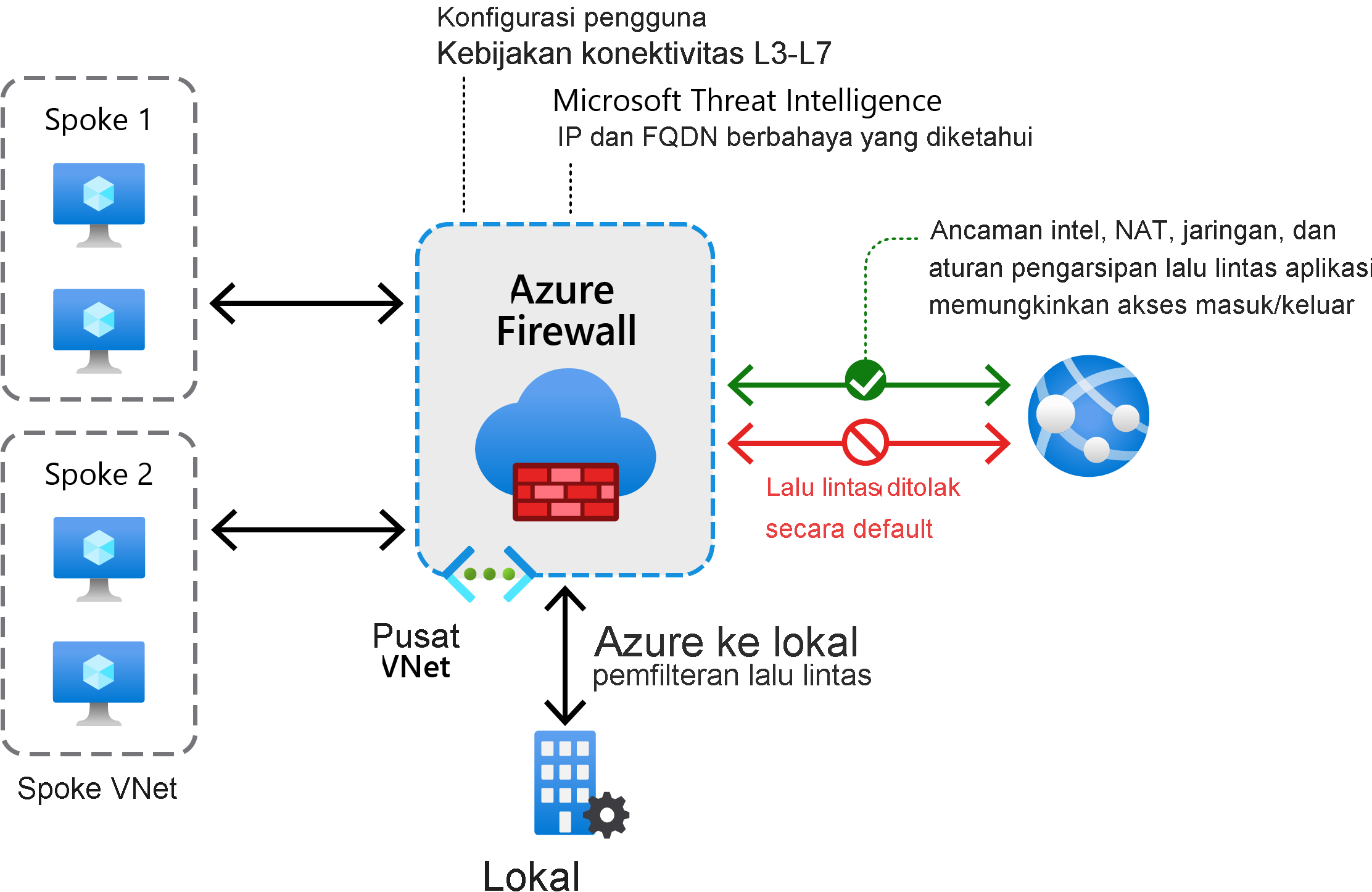

Azure Firewall adalah layanan firewall berbasis cloud. Anda dapat menggunakan Azure Firewall untuk membantu melindungi sumber daya Microsoft Azure Virtual Network Anda. Dengan menggunakan Azure Firewall, Anda dapat membuat dan mengelola profil konektivitas jaringan secara terpusat di seluruh organisasi Anda.

Azure Firewall menggunakan alamat IP publik statik untuk sumber daya jaringan virtual Anda. Akibatnya, firewall eksternal dapat mengidentifikasi lalu lintas yang berasal dari jaringan virtual organisasi Anda. Azure Firewall juga terintegrasi penuh dengan Azure Monitor, memungkinkan dukungan untuk pengelogan dan analitik.

Fitur utama Azure Firewall

Azure Firewall adalah firewall yang mendukung berbagai status sebagai layanan, dan menawarkan fitur yang dijelaskan dalam tabel berikut.

| Fitur | Deskripsi |

|---|---|

| Ketersediaan tinggi bawaan | Karena Azure Firewall secara default memiliki ketersediaan yang tinggi, Anda tidak perlu mengonfigurasi load balancer. |

| Zona ketersediaan | Anda dapat mengonfigurasi Azure Firewall untuk menjangkau beberapa Wilayah yang mendukung Zona Ketersediaan di Azure untuk menyediakan ketersediaan yang ditingkatkan. Fitur ini meningkatkan waktu aktif menjadi 99,99 persen. Catatan: Anda hanya dapat mengonfigurasi zona ketersediaan saat pertama kali menyebarkan Azure Firewall. |

| Skalabilitas cloud tidak terbatas | Azure Firewall meningkatkan skala sesuai kebutuhan untuk mengakomodasi volume lalu lintas jaringan organisasi Anda yang berubah-ubah. |

| Aturan pemfilteran FQDN aplikasi | Dengan menggunakan aturan pemfilteran berdasarkan nama domain yang sepenuhnya memenuhi syarat (FQDN), Anda dapat membatasi lalu lintas HTTP, HTTPS, dan Azure SQL keluar ke FQDN yang ditunjuk. Catatan: nama kartubebas didukung. |

| Aturan pemfilteran lalu lintas jaringan | Anda dapat membuat aturan menolak/mengizinkan pemfilteran jaringan secara terpusat dengan menggunakan alamat IP sumber dan tujuan, protokol, dan port. Karena Azure Firewall sepenuhnya mendukung berbagai status, layanan ini dapat membedakan paket yang sah untuk berbagai jenis koneksi. Aturan diberlakukan dan dicatat di beberapa jaringan virtual, dan jika sesuai, beberapa langganan. |

| Tag FQDN | Tag FQDN membantu menyederhanakan pembuatan aturan yang memungkinkan lalu lintas jaringan layanan Azure yang diketahui melalui firewall Anda. Misalnya, Anda dapat membuat aturan aplikasi untuk mengizinkan lalu lintas jaringan dari Windows Update dengan menyertakan tag Windows Update dalam aturan. Anda dapat menemukan informasi lebih lanjut tentang ini di Ringkasan tag FQDN. |

| Tag layanan | Anda dapat menggunakan tag layanan Azure Firewall untuk mewakili sekelompok awalan alamat IP. Ini dapat membantu mengurangi kompleksitas saat Anda membuat aturan keamanan. Catatan: Anda tidak dapat membuat tag layanan Anda sendiri, dan Anda juga tidak dapat menentukan awalan alamat IP mana yang disertakan dalam tag. Microsoft mengelola awalan alamat dan tag layanan. |

| Inteligensi ancaman | Untuk membantu memberi tahu Anda tentang (dan untuk menolak lalu lintas dari dan ke) alamat IP dan domain berbahaya yang diketahui, Anda dapat mengaktifkan pemfilteran berbasis inteligensi ancaman untuk firewall Anda. Untuk informasi selengkapnya, lihat Pemfilteran berbasis inteligensi ancaman Azure Firewall. Catatan: Microsoft menyediakan detail tentang alamat IP dan domain yang berpotensi berbahaya melalui umpan Microsoft Threat Intelligence. |

| Dukungan SNAT keluar | Azure Firewall menerjemahkan semua alamat IP lalu lintas jaringan virtual keluar ke IP publik Azure Firewall. Terjemahan ini dikenal sebagai Terjemahan Alamat Jaringan Sumber (SNAT). Anda dapat mengidentifikasi dan mengizinkan lalu lintas yang berasal dari jaringan virtual organisasi Anda ke tujuan internet jarak jauh. Jika organisasi Anda menggunakan rentang alamat IP publik untuk jaringan pribadi, Azure Firewall melakukan SNAT pada lalu lintas ke salah satu alamat IP pribadi firewall di AzureFirewallSubnet. Anda juga dapat mengonfigurasi Azure Firewall untuk tidak melakukan SNAT pada rentang alamat IP publik Anda. Untuk informasi selengkapnya, lihat Rentang alamat IP pribadi SNAT Azure Firewall. Catatan: Azure Firewall tidak melakukan SNAT saat IP tujuan adalah rentang IP pribadi yang ditentukan dalam Permintaan IANA untuk komentar 1918. |

| Dukungan DNAT masuk | Azure Firewall menggunakan Terjemahan Alamat Jaringan Tujuan (DNAT) untuk menerjemahkan lalu lintas jaringan internet masuk yang tiba di alamat IP publik firewall Anda. Azure Firewall memfilter lalu lintas jaringan ke alamat IP pribadi di jaringan virtual organisasi Anda. |

| Beberapa alamat IP publik | Anda dapat mengaitkan hingga 250 alamat IP publik dengan Azure Firewall Anda. |

| Pengelogan Azure Monitor | Semua kejadian Azure Firewall terintegrasi dengan Azure Monitor, memungkinkan Anda mengarsipkan log ke akun penyimpanan, mengalirkan kejadian ke hub kejadian Anda, atau mengirim kejadian ke log Azure Monitor. Untuk informasi selengkapnya, lihat Tutorial: Memantau log dan metrik Azure Firewall. |

| Penerowongan paksa | Anda dapat mengonfigurasi Azure Firewall untuk merutekan semua lalu lintas internet keluar ke lompatan berikutnya yang ditentukan, seperti firewall tepi lokal atau appliance virtual jaringan lainnya (NVA). Untuk informasi selengkapnya, lihat Penerowongan paksa Azure Firewall. |

| Sertifikasi | Azure Firewall mematuhi Industri Kartu Pembayaran (PCI), Kontrol Organisasi Layanan (SOC), Organisasi Internasional untuk Standardisasi (ISO), dan ICSA Labs. |

Catatan

Kunjungi Tanya Jawab Umum Azure Firewall untuk mempelajari selengkapnya tentang Azure Firewall.

Model penyebaran umum

Anda dapat menyebarkan Azure Firewall di jaringan virtual apa pun. Sebagian besar pelanggan Azure menerapkan Azure Firewall dalam model hub dan spoke. Jaringan virtual pusat– hub –menghosting firewall. Jaringan virtual tambahan–spoke–dapat diatur untuk mem-peer dengan jaringan virtual firewall hub.

Tip

Model hub dan spoke memungkinkan administrator mengerahkan kontrol secara terpusat pada beberapa jaringan virtual spoke, bahkan di beberapa langganan.

Catatan

Untuk performa terbaik, Anda harus menyebarkan satu firewall di setiap wilayah.

Mengontrol akses jaringan keluar

Mengelola dan mengontrol akses jaringan keluar adalah bagian penting dari rencana keamanan jaringan organisasi. Alasan mengelola lalu lintas keluar adalah untuk:

- Membatasi akses ke situs web.

- Membatasi alamat IP dan port keluar yang dapat diakses pengguna Anda.

Anda dapat menggunakan Azure Firewall untuk mengontrol akses jaringan keluar dari subnet Azure. Dengan Azure Firewall, Anda dapat mengonfigurasi:

- Aturan aplikasi yang mendefinisikan FQDN yang dapat diakses pengguna Anda dari subnet.

- Aturan jaringan yang menentukan alamat IP sumber, protokol, port tujuan, dan alamat IP tujuan.

Catatan

Aturan yang Anda konfigurasikan berlaku untuk lalu lintas jaringan saat Anda merutekan lalu lintas jaringan ke firewall sebagai gateway default subnet.

Mengontrol akses jaringan masuk

Anda dapat menggunakan aturan terjemahan alamat jaringan (NAT) untuk mengelola akses jaringan masuk dengan Azure Firewall. Secara khusus, Anda dapat mengonfigurasi DNAT Azure Firewall untuk menerjemahkan dan memfilter lalu lintas internet masuk ke subnet Anda.

Saat Anda mengonfigurasi DNAT, tindakan kumpulan aturan NAT diatur ke DNAT. Kemudian, setiap aturan dalam pengumpulan aturan NAT dapat digunakan untuk menafsirkan IP publik dan port firewall Anda ke IP dan port pribadi.

Aturan DNAT secara implisit menambahkan aturan jaringan yang sesuai untuk mengizinkan lalu lintas yang diterjemahkan. Anda dapat mengambil alih perilaku ini dengan menambahkan koleksi aturan jaringan secara eksplisit dengan aturan tolak yang cocok dengan lalu lintas yang diterjemahkan.

Catatan

Jika Anda memiliki penyewa Azure uji coba dan ingin menguji Azure Firewall, tinjau latihan lab berikut: Membuat lingkungan pengujian Azure Firewall.

Perhatian

Ada sejumlah masalah yang diketahui dengan Azure Firewall. Untuk membaca selengkapnya tentang masalah tersebut, lihat Apa itu Azure Firewall, Masalah yang diketahui.

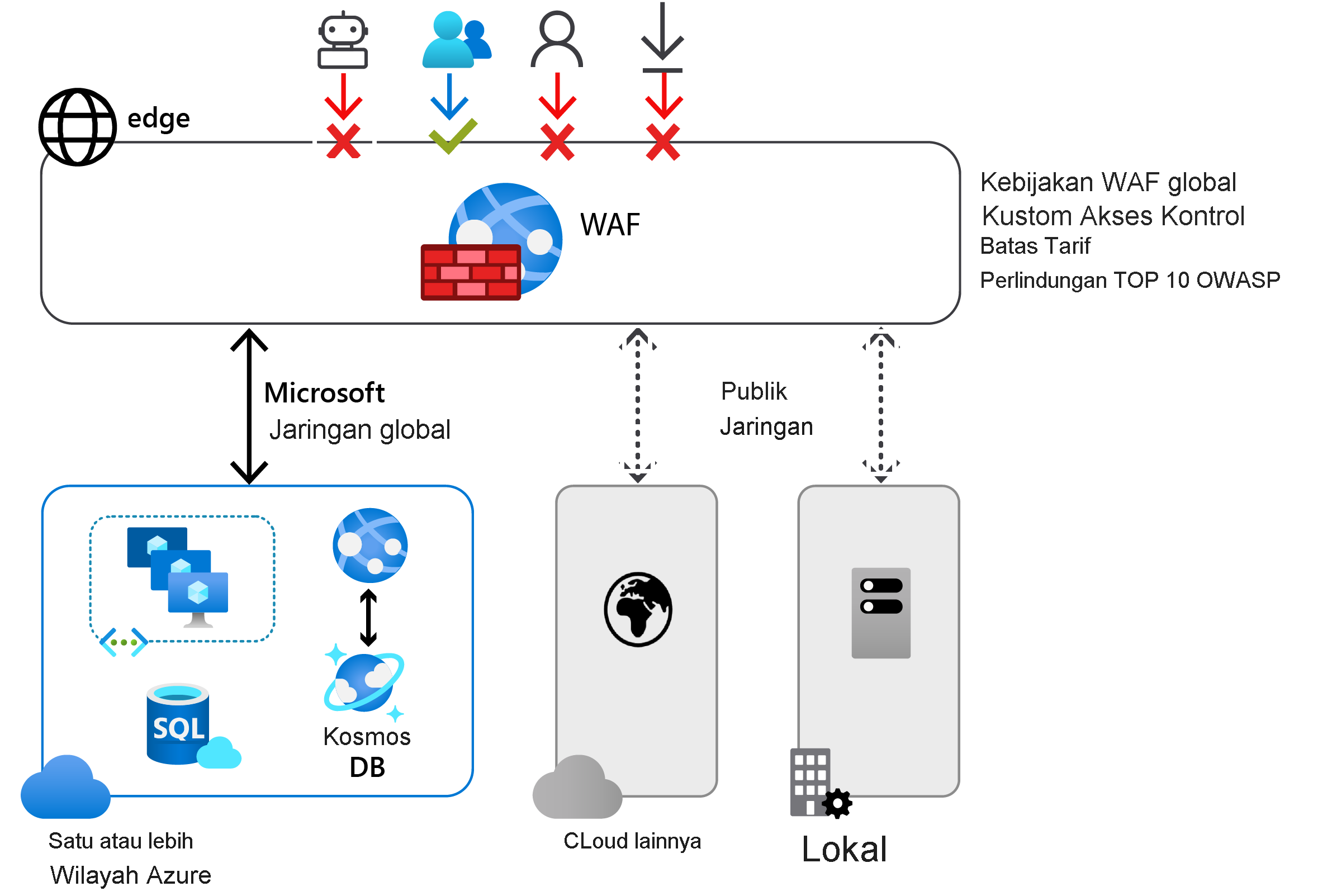

Apa itu Azure Web Application Firewall?

Aplikasi web terus-menerus ditarget oleh serangan berbahaya yang berusaha mengeksploitasi kerentanan jaringan umum. Misalnya, injeksi SQL dan scripting lintas situs adalah salah satu serangan yang paling umum.

Anda dapat menggunakan Azure Web Application Firewall guna memberikan perlindungan terpusat untuk aplikasi web Anda demi terhindar dari eksploitasi dan kerentanan umum.

Firewall aplikasi web terpusat membantu menyederhanakan manajemen keamanan. Firewall juga memberikan jaminan perlindungan yang lebih baik terhadap ancaman dan gangguan.

Solusi firewall aplikasi web dapat bereaksi terhadap ancaman keamanan lebih cepat dengan mem-patch kerentanan yang diketahui secara terpusat alih-alih mengamankan masing-masing aplikasi web.

Anda dapat menyebarkan Azure Web Application Firewall dengan:

- Azure Application Gateway

- Azure Front Door

- Layanan Azure Content Delivery Network dari Microsoft