Cara kerja Azure Bastion

RDP dan SSH sering menjadi sarana utama yang digunakan untuk terhubung ke komputer virtual IaaS jarak jauh, tetapi mengekspos port manajemen ini ke internet menimbulkan risiko keamanan yang signifikan. Di unit ini, kami menjelaskan bagaimana Anda dapat terhubung dengan aman dengan protokol ini dengan menyebarkan Azure Bastion di sisi publik jaringan perimeter Anda. Di unit ini, Anda mempelajari tentang:

- Arsitektur Azure Bastion.

- Bagaimana Azure Bastion menyediakan koneksi RDP/SSH yang aman ke komputer virtual yang dihosting.

- Persyaratan untuk Azure Bastion agar Anda dapat mengevaluasi relevansinya di organisasi.

Arsitektur Azure Bastion

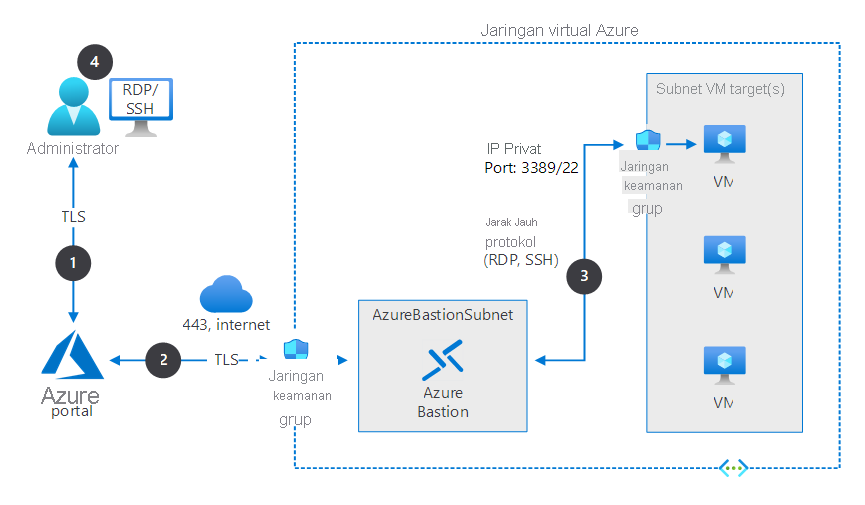

Diagram berikut ini menggambarkan arsitektur penyebaran Azure Bastion yang khas dan menjelaskan proses koneksi end-to-end. Di dalam diagram ini:

- Azure Bastion disebarkan di jaringan virtual yang berisi beberapa komputer virtual Azure.

- NSG melindungi subnet di jaringan virtual.

- NSG yang melindungi subnet komputer virtual memungkinkan lalu lintas RDP dan SSH dari subnet Azure Bastion.

- Azure Bastion hanya mendukung komunikasi melalui port TCP 443 dari portal Azure atau melalui klien asli (tidak ditampilkan).

Catatan

Mesin Virtual yang dilindungi dan host Azure Bastion terhubung ke jaringan virtual yang sama, meskipun dalam subnet yang berbeda.

Proses koneksi umum di Azure Bastion adalah sebagai berikut:

- Administrator terhubung ke portal Microsoft Azure menggunakan browser HTML5 apa pun menggunakan koneksi yang diamankan dengan TLS. Administrator memilih komputer virtual yang ingin mereka sambungkan.

- Portal terhubung melalui koneksi aman ke Azure Bastion melalui NSG yang melindungi jaringan virtual yang menghosting komputer virtual yang ditargetkan.

- Azure Bastion memulai koneksi ke komputer virtual target.

- Sesi RDP atau SSH terbuka di browser di konsol administrator. Azure Bastion mengalirkan informasi sesi melalui paket kustom. Paket ini dilindungi oleh TLS.

Dengan Azure Bastion, Anda melewati kebutuhan untuk langsung mengekspos RDP/SSH ke internet di IP publik. Sebagai gantinya, Anda terhubung ke Azure Bastion dengan aman dengan Secure Sockets Layer (SSL), dan terhubung ke komputer virtual target menggunakan IP privat.

Persyaratan penggunaan

Administrator yang ingin terhubung ke komputer virtual IaaS di Azure melalui Azure Bastion memerlukan peran Pembaca di :

- Komputer virtual target.

- Antarmuka jaringan dengan IP privat di komputer virtual target.

- Sumber daya Azure Bastion.

Saat menyebarkan Azure Bastion, Anda menyebarkannya ke subnetnya sendiri di jaringan virtual atau jaringan virtual yang di-peer.

Tip

Subnet harus disebut AzureBastionSubnet.

Karena Azure Bastion dilindungi oleh NSG jaringan virtual, NSG perlu mendukung arus lalu lintas berikut:

- Inbound:

- Koneksi RDP dan SSH dari subnet Azure Bastion ke subnet komputer virtual target

- Akses port TCP 443 dari internet ke IP publik Azure Bastion

- Akses TCP dari Azure Gateway Manager di port 443 atau 4443

- Outbound:

- Akses TCP dari platform Azure di port 443 untuk mendukung pembuatan log diagnostik

Catatan

Azure Gateway Manager mengelola koneksi portal ke layanan Azure Bastion.