Cara kerja Microsoft Sentinel

Seperti yang sudah Anda pelajari, Microsoft Sentinel membantu Anda mengaktifkan operasi keamanan end-to-end. Proses dimulai dengan menyerap log dan berlanjut ke respons otomatis terhadap peringatan keamanan.

Berikut adalah fitur dan komponen utama Microsoft Sentinel.

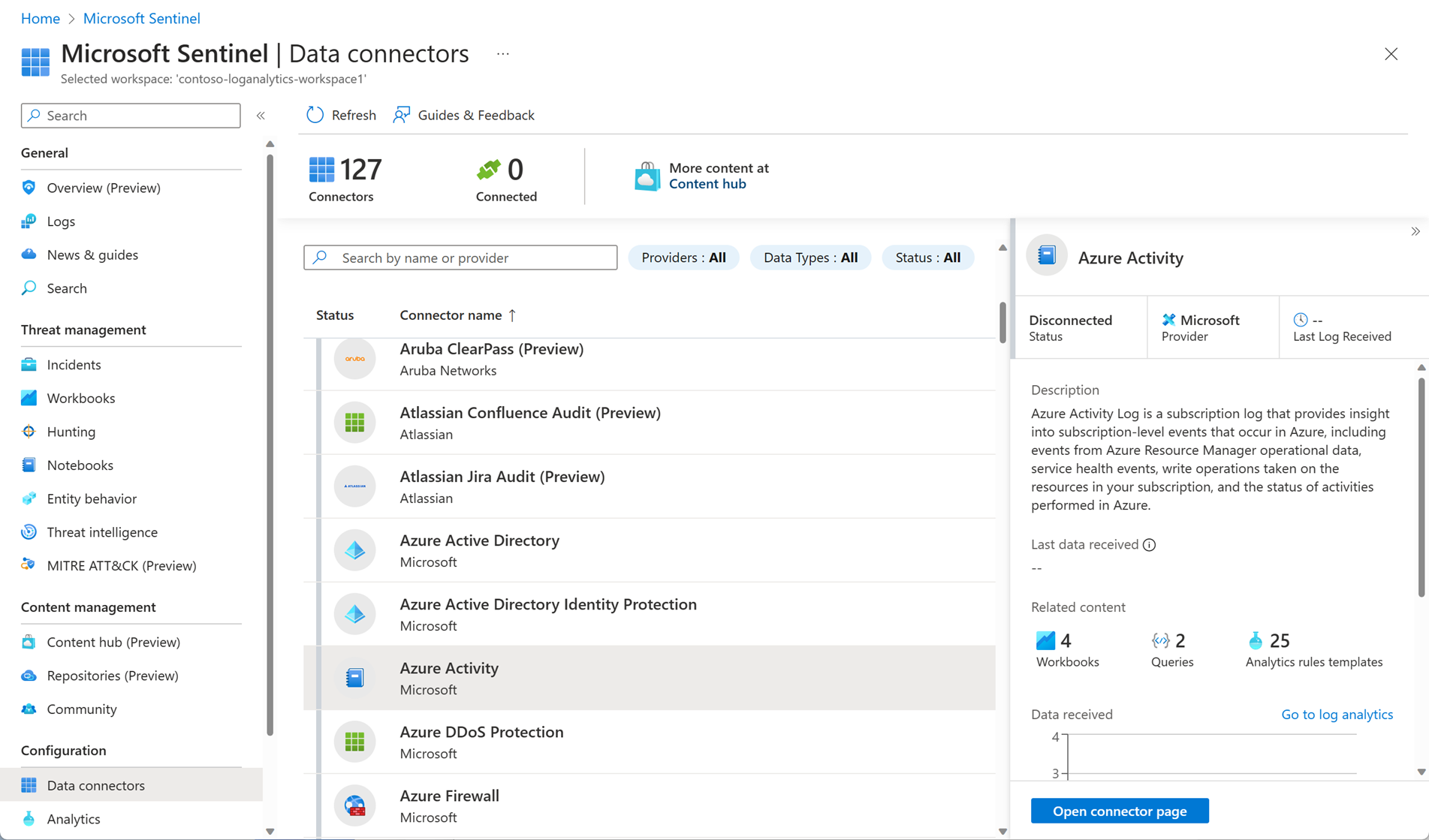

Konektor data

Hal yang pertama Anda lakukan adalah menyerap data Anda ke Microsoft Sentinel. Konektor data memungkinkan Anda melakukan hal itu. Anda dapat menambahkan beberapa layanan, seperti log aktivitas Azure, hanya dengan memilih tombol. Yang lainnya, seperti syslog, membutuhkan sedikit konfigurasi. Ada konektor data yang mencakup semua skenario dan sumber, termasuk tetapi tidak terbatas pada:

- syslog

- Common Event Format (CEF)

- Trusted Automated eXchange of Indicator Information (TAXII) (untuk inteligensi ancaman)

- Azure

- Layanan AWS

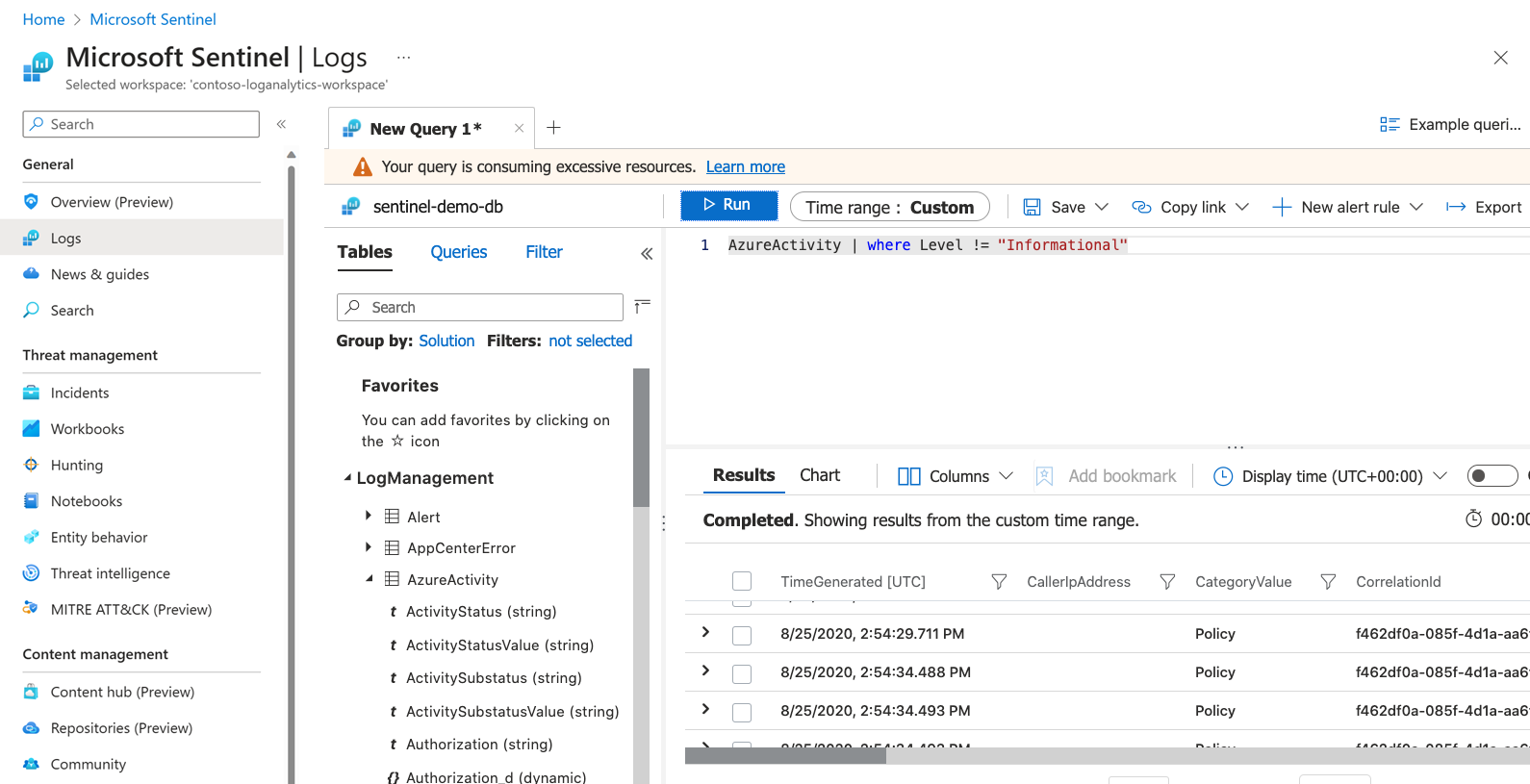

Retensi log

Setelah diserap ke Microsoft Sentinel, data Anda akan disimpan dengan menggunakan Analitik Log. Manfaat menggunakan Log Analytics mencakup kemampuan untuk menggunakan Kusto Query Language (KQL) untuk mengkueri data Anda. KQL adalah bahasa kueri kaya yang memberi Anda kekuatan untuk mempelajari lebih dalam dan mendapatkan wawasan dari data kami.

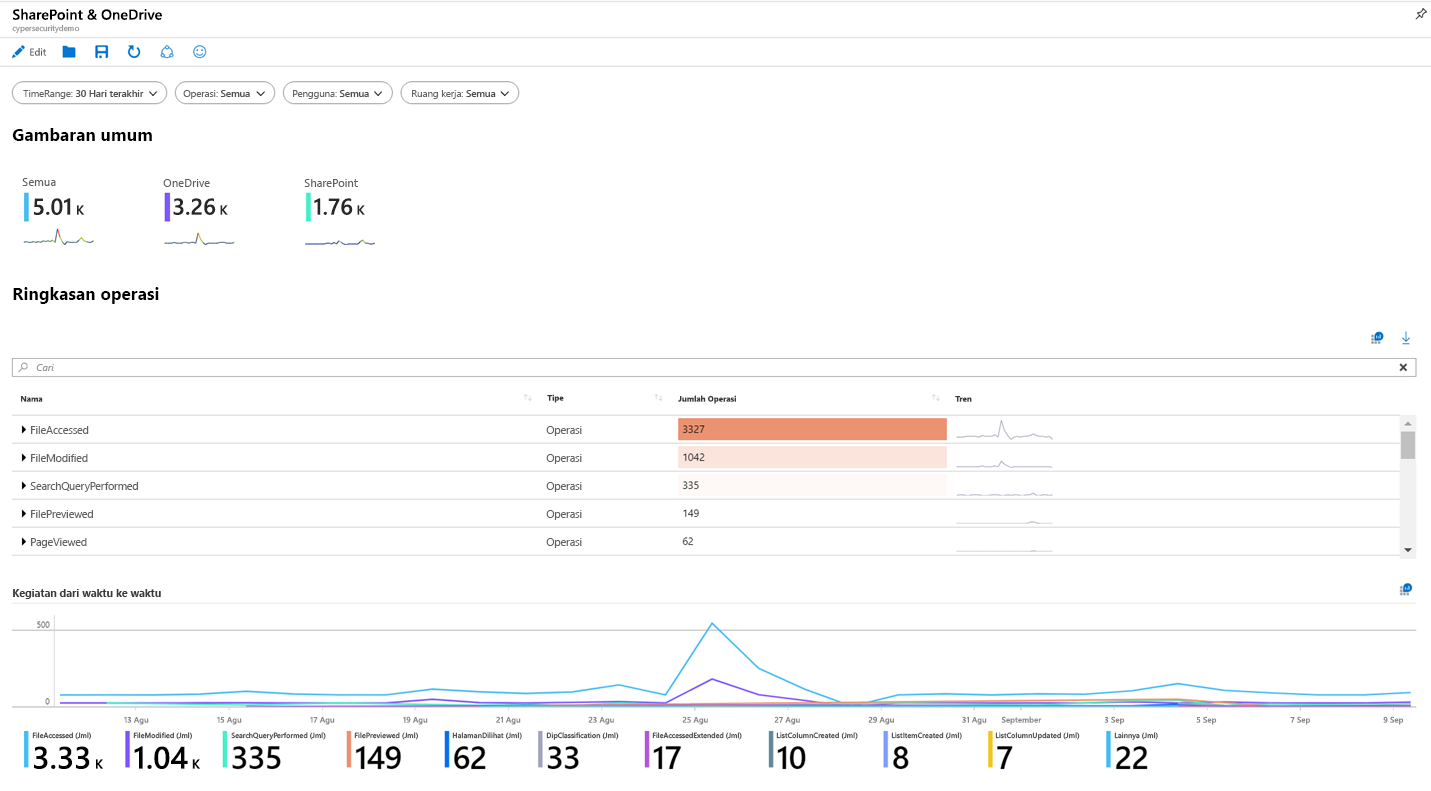

Buku kerja

Anda bisa menggunakan buku kerja untuk memvisualisasikan data Anda dalam Microsoft Azure Sentinel. Bayangkan buku kerja sebagai dasbor. Setiap komponen di dasbor dibuat dengan menggunakan kueri KQL yang mendasari data Anda. Anda bisa menggunakan buku kerja bawaan dalam Microsoft Azure Sentinel dan mengeditnya untuk memenuhi kebutuhan Anda sendiri, atau membuat buku kerja Anda sendiri dari awal. Jika Anda telah menggunakan buku kerja Azure Monitor, fitur ini akan akrab bagi Anda, karena ini adalah implementasi buku kerja Monitor Sentinel.

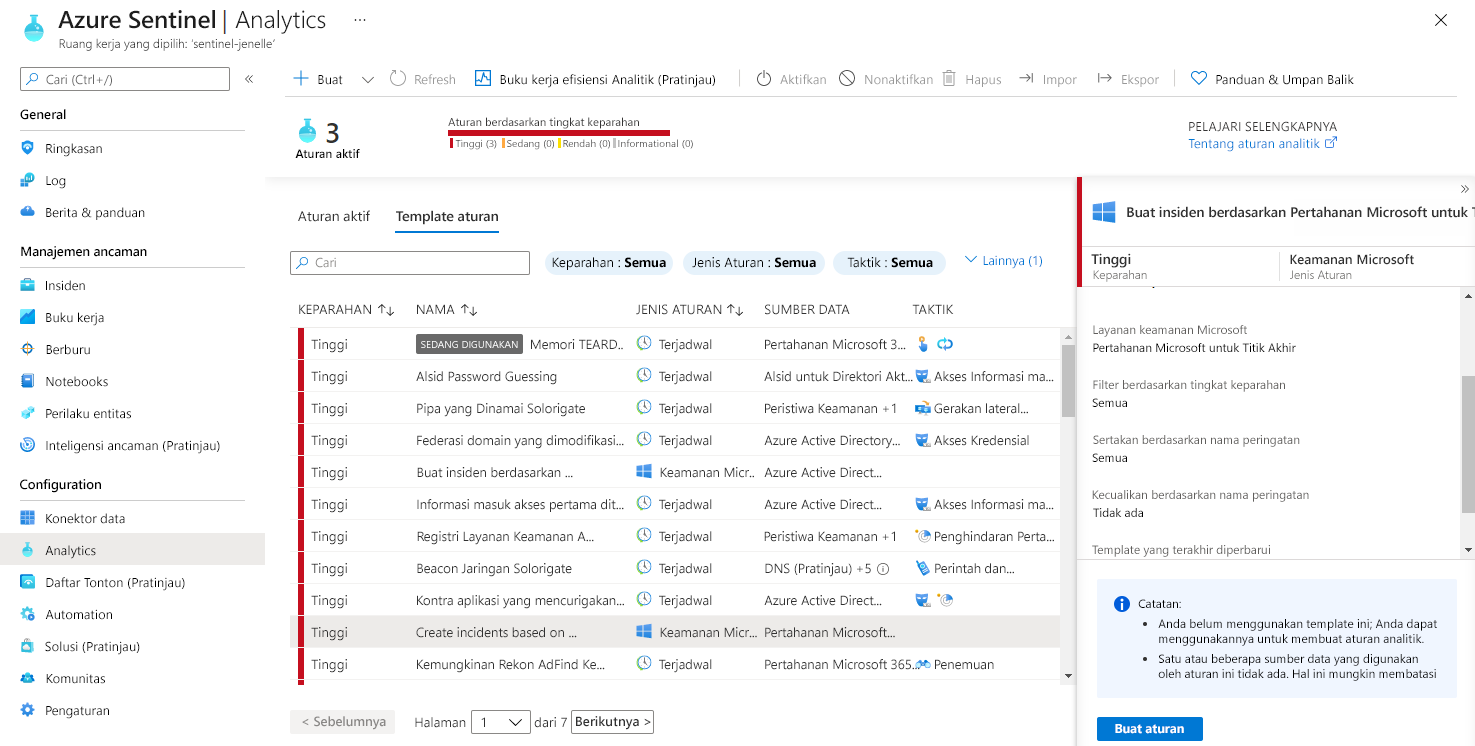

Pemberitahuan analitik

Sejauh ini, Anda memiliki log dan beberapa visualisasi data. Akan sangat bagus untuk memiliki beberapa analitik proaktif di seluruh data Anda, jadi Anda diberi tahu ketika sesuatu yang mencurigakan terjadi. Anda dapat mengaktifkan peringatan analitik bawaan dalam ruang kerja Sentinel Anda. Ada berbagai jenis peringatan, beberapa di antaranya dapat Anda edit dengan kebutuhan Anda sendiri. Peringatan lain dibangun di atas model pembelajaran mesin yang merupakan hak milik Microsoft. Anda juga dapat membuat peringatan terjadwal kustom dari awal.

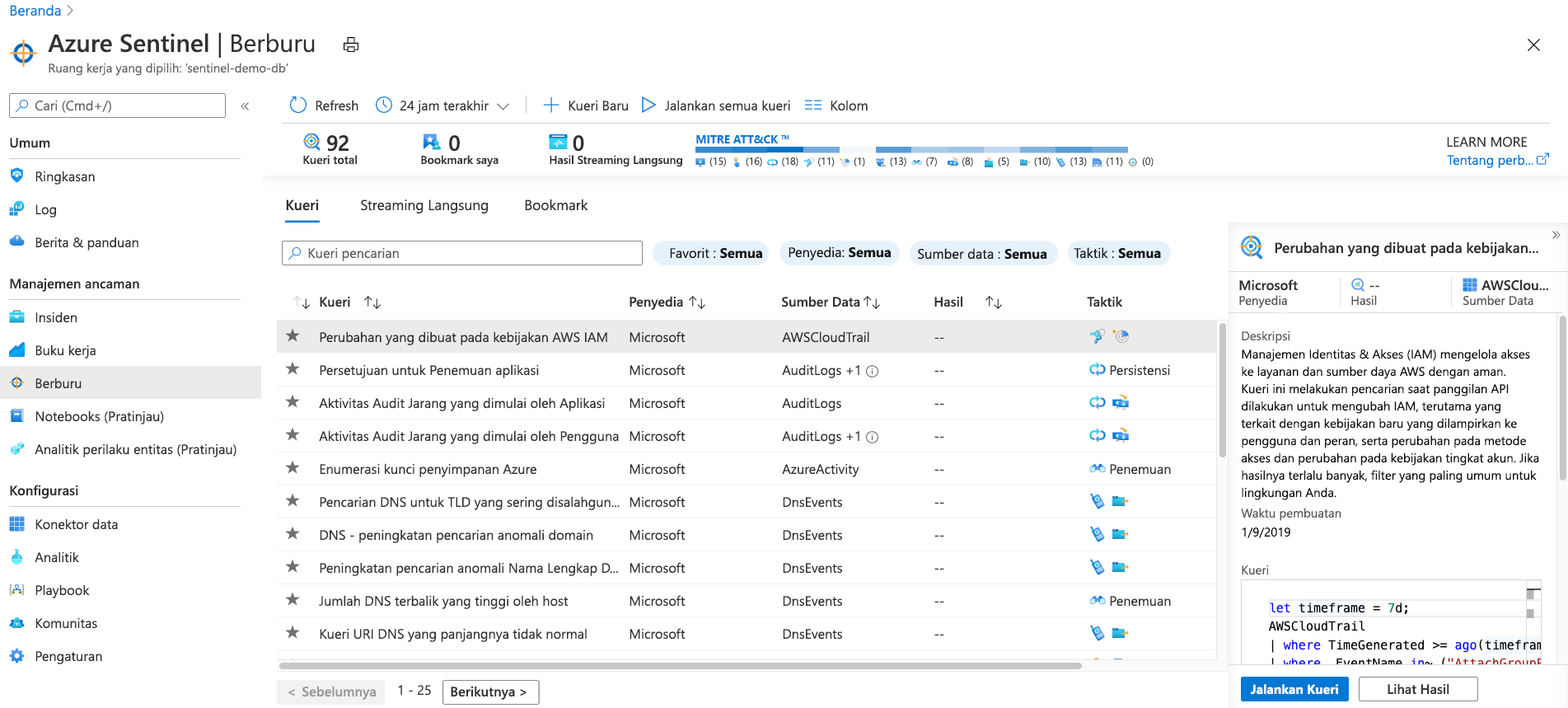

Perburuan ancaman

Kita tidak akan mempelajari lebih dalam tentang pemburuan ancaman di modul ini. Namun, jika analis SOC perlu berburu aktivitas yang mencurigakan, ada beberapa pertanyaan berburu bawaan yang dapat mereka gunakan. Analis juga dapat membuat pertanyaan mereka sendiri. Sentinel juga terintegrasi dengan Azure Notebooks. Sentinel menyediakan contoh notebook untuk pemburu tingkat lanjut yang ingin menggunakan kekuatan penuh dari bahasa komputer untuk berburu melalui data mereka.

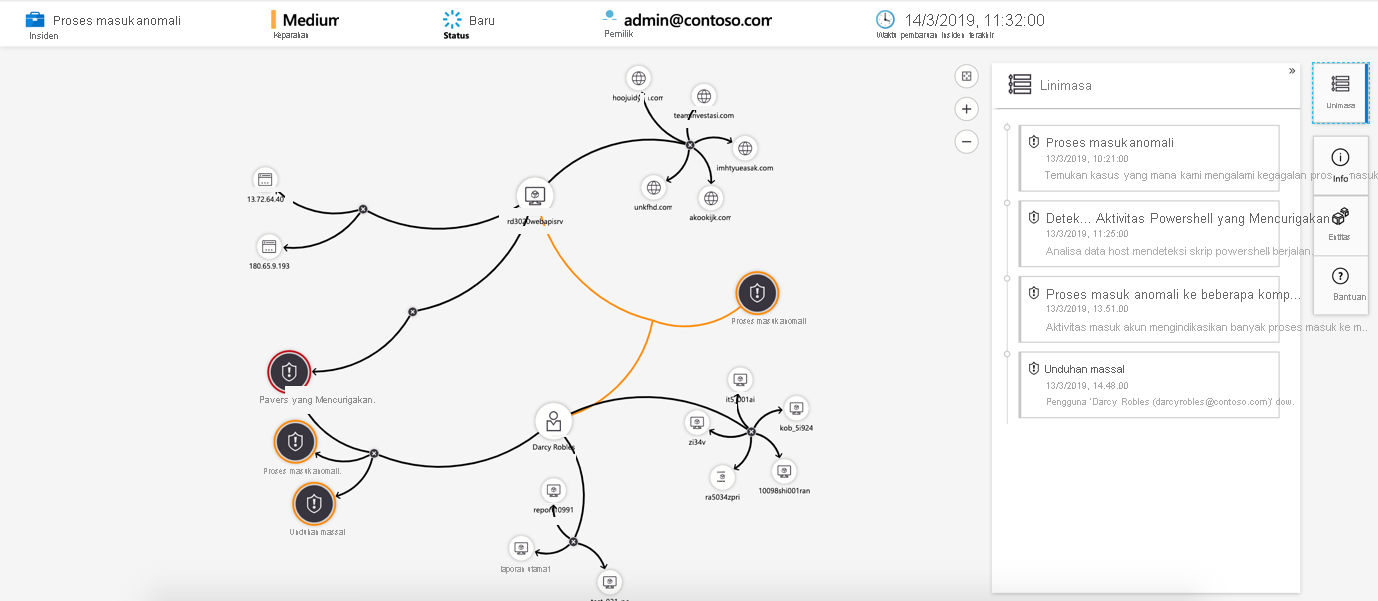

Insiden dan investigasi

Insiden dibuat saat peringatan yang telah Anda aktifkan dipicu. Di Microsoft Sentinel, Anda dapat mengerjakan tugas pengelolaan insiden standar seperti mengubah status atau menetapkan insiden kepada individu untuk penyelidikan. Microsoft Sentinel juga memiliki fungsionalitas penyelidikan, sehingga Anda dapat menyelidiki insiden secara visual dengan memetakan entitas di seluruh data log di sepanjang linimasa.

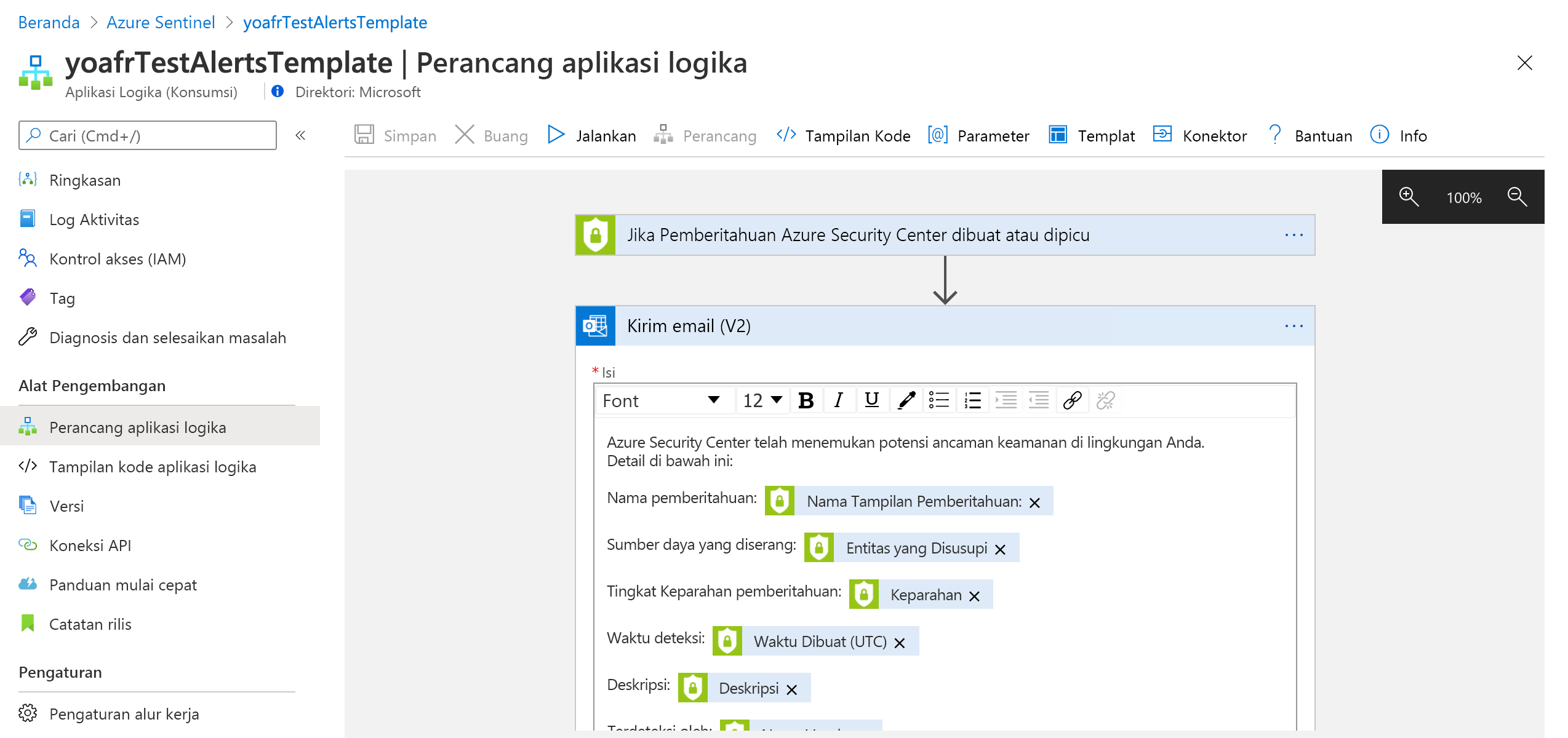

Automasi playbook

Dengan kemampuan untuk merespons insiden secara otomatis, Anda dapat mengotomatiskan beberapa operasi keamanan Anda dan membuat SOC Anda lebih produktif. Microsoft Azure Sentinel memungkinkan Anda membuat alur kerja otomatis, atau playbook, sebagai respons terhadap peristiwa. Fungsi ini dapat digunakan untuk manajemen insiden, pengayaan, investigasi, atau remediasi. Kemampuan ini sering disebut sebagai orkestrasi keamanan, otomatisasi, dan respons (SOAR).

Sebagai Analis SOC, kini Anda mulai memahami bahwa Microsoft Sentinel mungkin membantu Anda mencapai tujuan. Misalnya, Anda dapat:

- Menyerap data dari lingkungan cloud dan lokal Anda.

- Menjalankan analisis pada data tersebut.

- Mengelola dan menginvestigasi insiden yang terjadi.

- Bahkan mungkin merespons secara otomatis dengan menggunakan playbook.

Dengan kata lain, Microsoft Sentinel memberi Anda solusi end-to-end untuk operasi keamanan.