Cara kerja Azure Web Application Firewall

Anda mengenal fitur dasar dan manfaat Azure Web Application Firewall. Sekarang mari kita periksa cara kerja Azure Web Application Firewall. Secara khusus, mari kita pertimbangkan bagaimana fitur seperti seperangkat aturan dan grup aturan memungkinkan Azure Web Application Firewall untuk membantu melindungi aplikasi web dari eksploitasi umum. Informasi ini membantu Anda mengevaluasi apakah Azure Web Application Firewall adalah solusi yang tepat untuk perusahaan Anda.

Opsi penyebaran

Anda dapat menyebarkan Azure Web Application Firewall sebagai bagian dari solusi front-end Azure untuk aplikasi web Anda. Anda akan mulai dengan membuat kebijakan Azure Web Application Firewall, yang mencakup pengaturan berikut:

- Integrasi produk mana yang ingin Anda gunakan

- Seperangkat aturan terkelola mana yang ingin Anda gunakan

- Aturan kustom apa pun yang ingin Anda tambahkan

- Mode mana yang ingin Anda gunakan

Seperangkat aturan, grup aturan, dan aturan terkelola Microsoft

Azure Web Application Firewall menggagalkan eksploitasi yang diketahui dengan menerapkan aturan untuk permintaan HTTP/HTTPS masuk pada aplikasi. Aturan adalah kode firewall yang dirancang untuk mengenali dan mencegah ancaman tertentu.

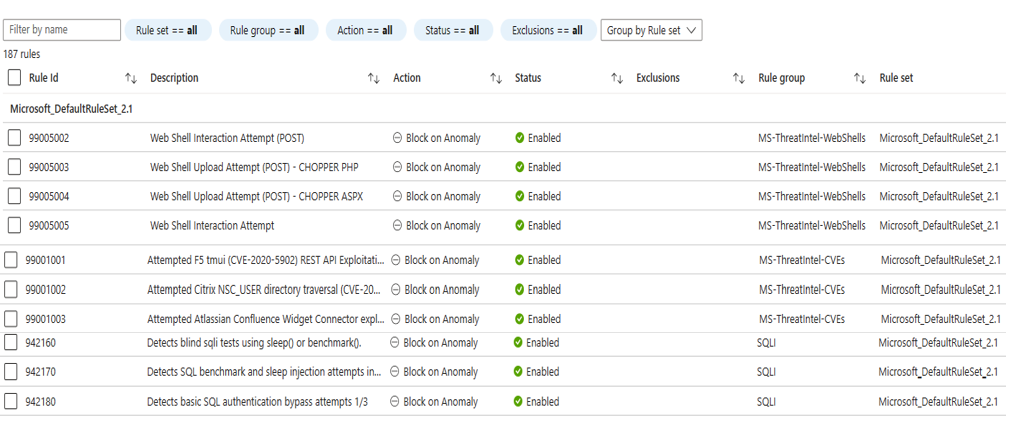

Aturan yang digunakan Azure Web Application Firewall untuk mendeteksi dan memblokir kerentanan umum sebagian besar adalah aturan terkelola yang termasuk dalam berbagai grup aturan. Setiap grup aturan adalah kumpulan aturan dan seperangkat aturan terkelola adalah kumpulan grup aturan. Seperangkat aturan terkelola mencakup grup aturan berbasis Inteligensi Ancaman Microsoft, grup aturan CVE (Common Vulnerabilities and Exposures), dan grup aturan inti (CRS).

Aturan CRS ditentukan oleh Open Web Application Security Project (OWASP). Tim pakar keamanan Microsoft membuat kode, memelihara, dan memperbarui aturan terkelola. Aturan dimodifikasi atau ditambahkan ke sesuai kebutuhan. Saat aturan terkelola berubah, Microsoft memperbarui Azure Web Application Firewall secara otomatis dan tanpa memiliki waktu henti aplikasi.

Cuplikan layar berikut menunjukkan beberapa aturan dan grup aturan di Aturan Default Microsoft set 2.1 (DRS2.1). Ini akan memberi Anda rasa kedalaman perlindungan yang ditawarkan oleh Azure Web Application Firewall.

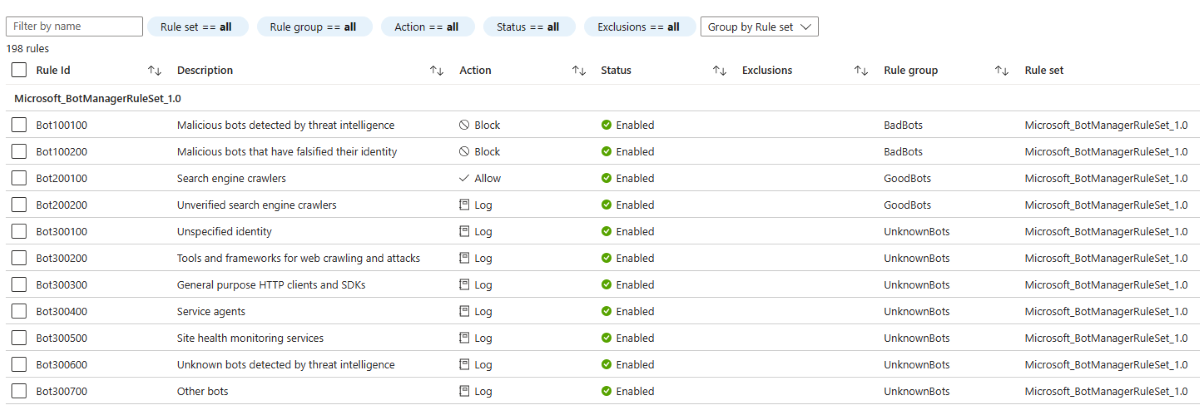

Aturan bot

Aturan bot mengidentifikasi bot yang buruk, bot yang baik, dan bot yang tidak diketahui berdasarkan Inteligensi Ancaman Microsoft dan aturan WAF kepemilikan.

Aturan kustom

Aturan terkelola yang ditawarkan Azure Web Application Firewall mungkin tidak mencakup ancaman tertentu yang dialami aplikasi web Anda. Jika demikian, Anda dapat membuat aturan kustom. Anda dapat membuat aturan kustom dengan membuat kondisi yang menyertakan komponen berikut:

- Jenis pencocokan seperti lokasi geografis, alamat IP, ukuran, string

- Mencocokkan variabel seperti RequestHeader, QueryString, RequestUri, RequestBody, Cookies, atau PostArgs

- Metode permintaan HTTP/HTTPS seperti POST atau PUT

- Operator seperti EqualContains, Regex, Begins with, Any, Ends with

- Tindakan seperti Izinkan, Blokir, Log, atau Alihkan

Filter geografis

Secara default, WAF menanggapi semua permintaan pengguna terlepas dari lokasi asal permintaan. Dalam beberapa skenario, Anda mungkin ingin membatasi akses ke aplikasi web Anda berdasarkan negara/wilayah. Aturan kustom pemfilteran geografis memungkinkan Anda menentukan jalur tertentu di titik akhir Anda untuk mengizinkan atau memblokir akses dari negara/wilayah tertentu. Aturan pemfilteran geografis menggunakan kode kepentingan negara/wilayah dua huruf.

Untuk aturan pemfilteran geografis, variabel kecocokan adalah RemoteAddr atau SocketAddr. RemoteAddr adalah alamat IP klien asli yang biasanya dikirim melalui header permintaan X-Forwarded-For. SocketAddr adalah alamat IP sumber yang dilihat WAF. Jika pengguna Anda berada di belakang proksi, SocketAddr sering kali merupakan alamat server proksi.

Anda dapat menggabungkan kondisi GeoMatch dan kondisi pencocokan untai REQUEST_URI untuk membuat aturan pemfilteran lokasi geografis berbasis jalur.

Batasan IP

Aturan kustom Azure Web Application Firewall mengontrol akses ke aplikasi web dengan menentukan daftar alamat IP atau rentang alamat IP.

Aturan kustom pembatasan IP memungkinkan Anda mengontrol akses ke aplikasi web Anda. Ini dilakukan dengan menentukan alamat IP atau rentang alamat IP dalam format Classless Inter-Domain Routing (CIDR).

Secara default, aplikasi web Anda dapat diakses dari internet. Namun terkadang, Anda ingin membatasi akses ke klien dari daftar alamat IP atau rentang alamat IP yang diketahui. Anda dapat mencapai ini dengan membuat aturan pencocokan IP yang memblokir akses ke aplikasi web Anda dari alamat IP yang tidak tercantum dalam aturan kustom.

Pembatasan tarif

Aturan kustom Azure Web Application Firewall mendukung pembatasan tarif untuk mengontrol akses berdasarkan kondisi yang cocok dan tingkat permintaan masuk.

Aturan kustom ini memungkinkan Anda mendeteksi tingkat lalu lintas yang sangat tinggi dan memblokir beberapa jenis penolakan lapisan aplikasi serangan layanan. Pembatasan laju juga melindungi Anda dari klien yang secara tidak sengaja salah dikonfigurasi untuk mengirim permintaan dalam jumlah besar dalam waktu singkat. Aturan kustom ditentukan oleh durasi penghitungan batas laju (baik interval satu menit atau lima menit) dan ambang batas tarif (jumlah maksimum permintaan yang diizinkan dalam durasi batas tarif).

Mode deteksi vs mode pencegahan

Azure Web Application Firewall dapat beroperasi dalam salah satu dari dua mode. Mode yang Anda pilih bergantung pada bagaimana Anda ingin firewall menangani permintaan HTTP/HTTPS masuk yang sesuai dengan salah satu aturannya:

- Mode deteksi: Mencatat permintaan tetapi memungkinkan permintaan untuk dilalui.

- Mode pencegahan: Mencatat permintaan tetapi tidak mengizinkan permintaan untuk dilalui.

Skenario umum yang terjadi adalah menjalankan Azure Web Application Firewall dalam mode deteksi saat Anda menguji aplikasi. Dalam mode deteksi, Anda dapat memeriksa dua jenis masalah:

- Positif palsu: Permintaan sah yang ditandai firewall sebagai berbahaya.

- Negatif palsu: Permintaan berbahaya yang diizinkan firewall.

Setelah aplikasi siap disebarkan, Anda beralih ke mode pencegahan.

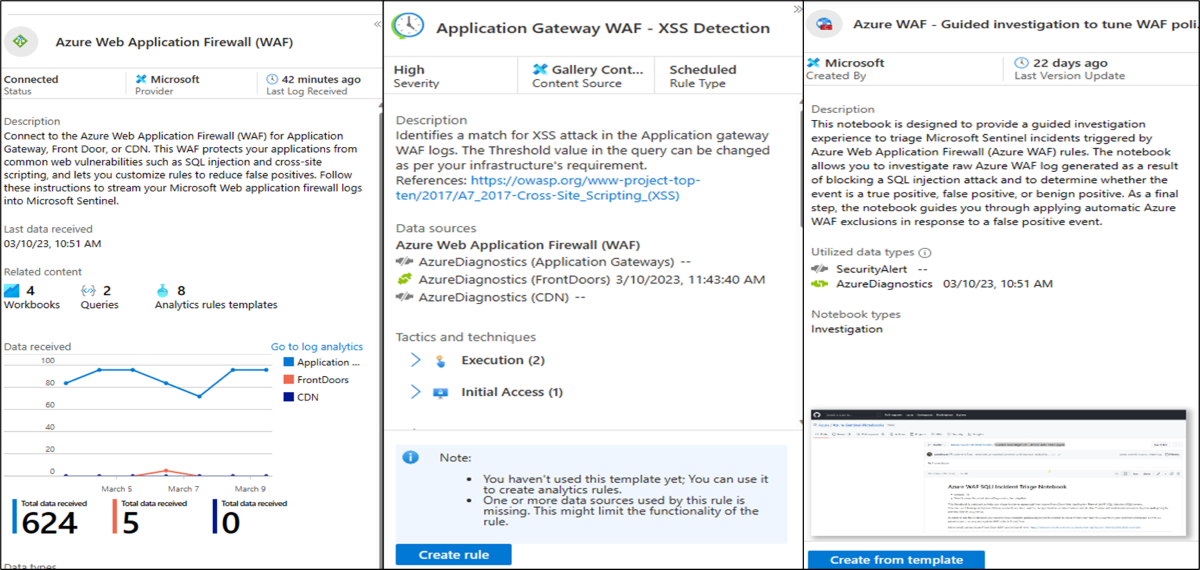

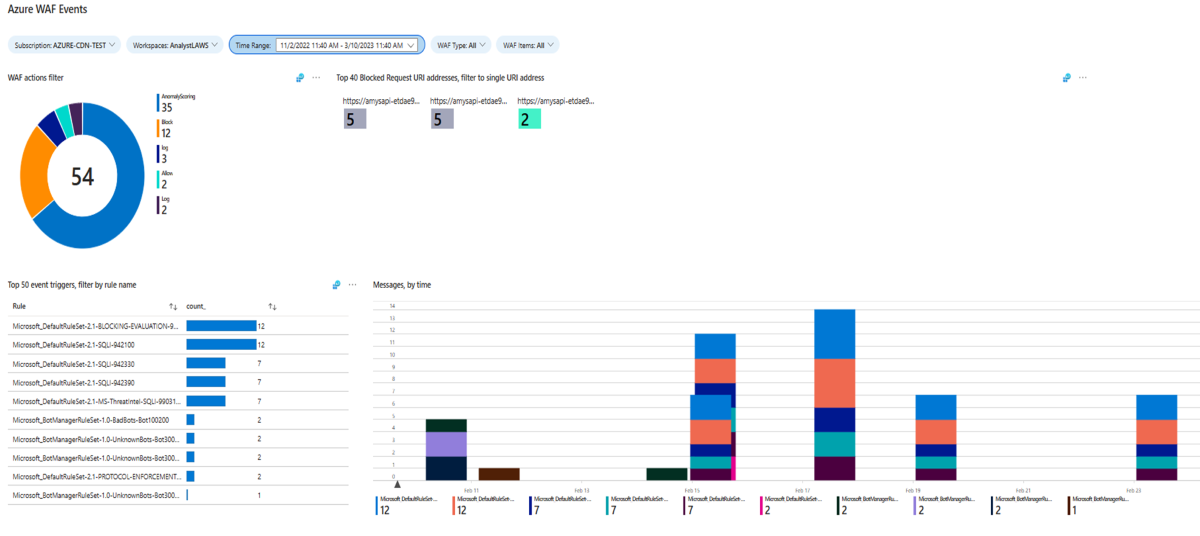

Menggunakan Microsoft Azure Sentinel dengan Azure WAF

Azure WAF yang dikombinasikan dengan Microsoft Sentinel dapat menyediakan manajemen peristiwa informasi keamanan untuk sumber daya WAF. Dengan menggunakan Microsoft Azure Sentinel, Anda dapat mengakses konektor data WAF ke Sentinel menggunakan Log Analytics. Buku kerja WAF memperlihatkan analitik untuk WAF di Azure Front Door dan WAF di Application Gateway. Aturan analitik WAF mendeteksi serangan SQLi dan XSS dari log AFD dan Application Gateway. Notebook WAF memungkinkan penyelidikan insiden injeksi SQL di Azure Front Door.