Menjelajahi kasus penggunaan tanggapan Deteksi dan Respons yang Diperluas (XDR)

Berikut adalah contoh deteksi dan mitigasi kasus penggunaan.

Deteksi Ancaman

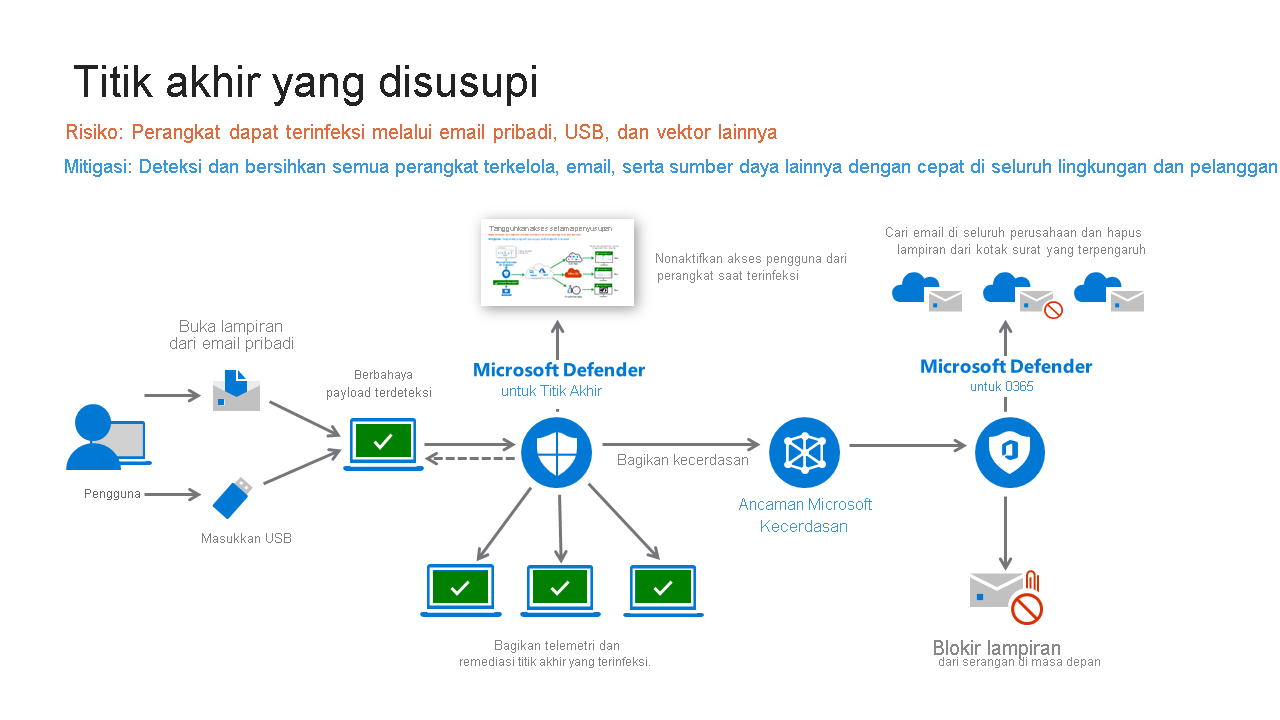

Skenario ini menggambarkan kasus di mana Pertahanan Microsoft untuk Titik Akhir mendeteksi payload berbahaya (yang dapat berasal dari sumber mana saja, termasuk email pribadi atau drive USB).

Korban menerima email berbahaya di akun email pribadi yang tidak dilindungi oleh Microsoft Defender untuk Office 365 (MDO) atau drive USB dan membuka lampiran. Setelah lampiran terbuka, perangkat lunak jahat menginfeksi komputer. Pengguna tidak menyadari bahwa serangan terjadi. Tetapi Pertahanan Microsoft untuk Titik Akhir (MDE) mendeteksi serangan, memunculkan pemberitahuan ke operasi keamanan, dan menyediakan detail ancaman ke tim Keamanan. Nonaktifkan akses pengguna dari perangkat saat terinfeksi - MDE berkomunikasi ke Intune bahwa tingkat risiko pada titik akhir ini telah berubah. Kebijakan Kepatuhan Intune yang dikonfigurasi dengan tingkat keparahan risiko MDE dipicu dan menandai akun sebagai tidak mematuhi kebijakan organisasi. Akses Bersyarah yang dibuat di MICROSOFT Entra ID memblokir akses pengguna ke aplikasi.

Remediasi

MDE memulihkan ancaman - baik melalui remediasi otomatis, persetujuan analis keamanan dari remediasi otomatis, atau penyelidikan ancaman manual analis.

MDE juga memulihkan ancaman ini di seluruh perusahaan Anda dan di seluruh pelanggan Microsoft MDE kami dengan menambahkan informasi tentang serangan ini ke sistem Inteligensi Ancaman Microsoft

Membagikan Akses Kecerdasan dan Pemulihan

Pulihkan Akses – Setelah perangkat yang terinfeksi diperbaiki, MDE memberi sinyal Intune untuk mengubah status risiko perangkat dan Akses Bersyarat MICROSOFT Entra ID kemudian memungkinkan akses ke sumber daya perusahaan (lebih lanjut di slide berikutnya). Remediasi Varian Ancaman di MDO dan lainnya - Sinyal ancaman dalam Inteligensi Ancaman Microsoft digunakan oleh alat Microsoft yang mengamankan bagian lain dari permukaan serangan organisasi Anda. MDO dan Microsoft Defender untuk Cloud menggunakan sinyal untuk mendeteksi dan memulihkan ancaman dalam email, kolaborasi kantor, Azure, dan lainnya.

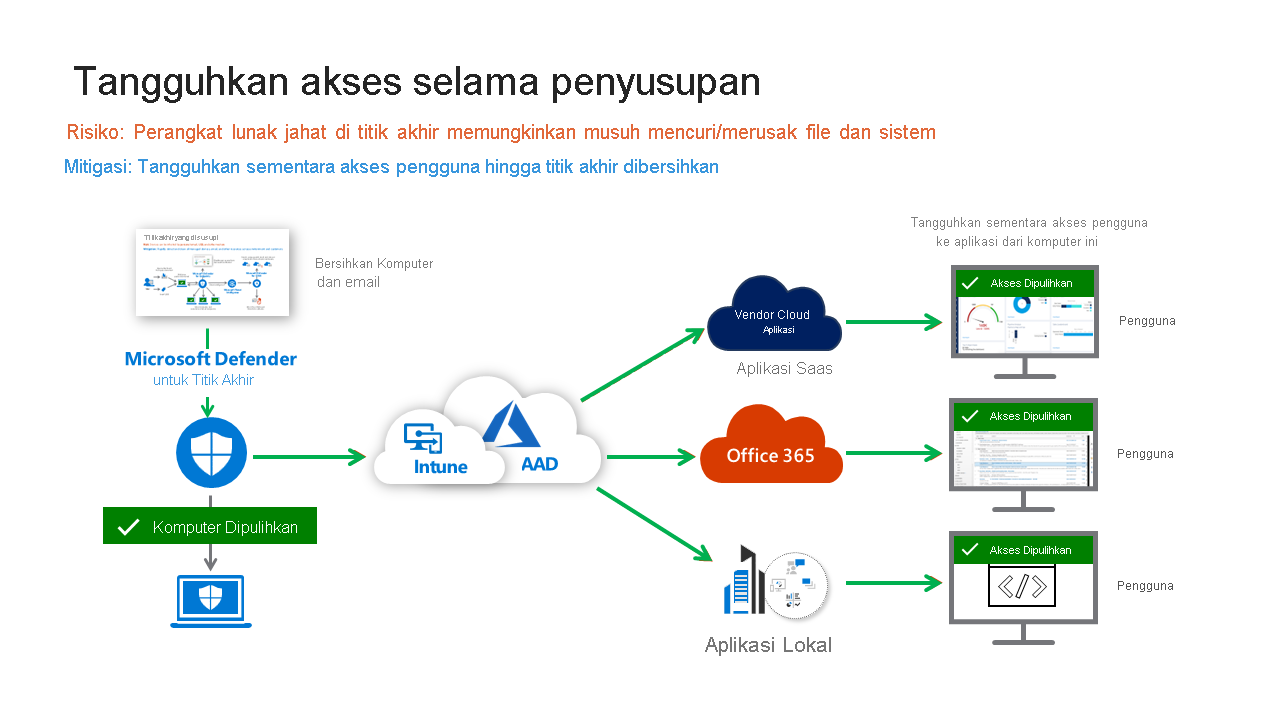

dari grafik sebelumnya ketika perangkat pengguna masih disusupi

Akses Dibatasi

Akses Bersyarah tahu tentang risiko perangkat karena Microsoft Defender untuk Titik Akhir (MDE) memberi tahu Intune, yang kemudian memperbarui status kepatuhan perangkat di ID Microsoft Entra.

Selama waktu ini, pengguna dibatasi untuk mengakses sumber daya perusahaan. Ini berlaku untuk semua permintaan sumber daya baru dan memblokir akses saat ini ke sumber daya yang mendukung evaluasi akses berkelanjutan (CAE). Orang dapat melakukan tugas produktivitas internet umum, seperti penelitian YouTube, Wikipedia, dan hal lain yang tidak memerlukan autentikasi perusahaan, tetapi tidak akan memiliki akses ke sumber daya perusahaan.

Akses Dipulihkan

Setelah ancaman diperbaiki dan dibersihkan, MDE memicu Intune untuk memperbarui ID Microsoft Entra, dan Akses Bersyar memulihkan akses pengguna ke sumber daya perusahaan.

Ini mengurangi risiko bagi organisasi dengan memastikan penyerang yang mungkin memegang kendali perangkat ini tidak dapat mengakses sumber daya perusahaan, sambil meminimalkan dampak pada produktivitas pengguna untuk meminimalkan gangguan proses bisnis.