Memahami Microsoft Defender XDR di Security Operations Center (SOC)

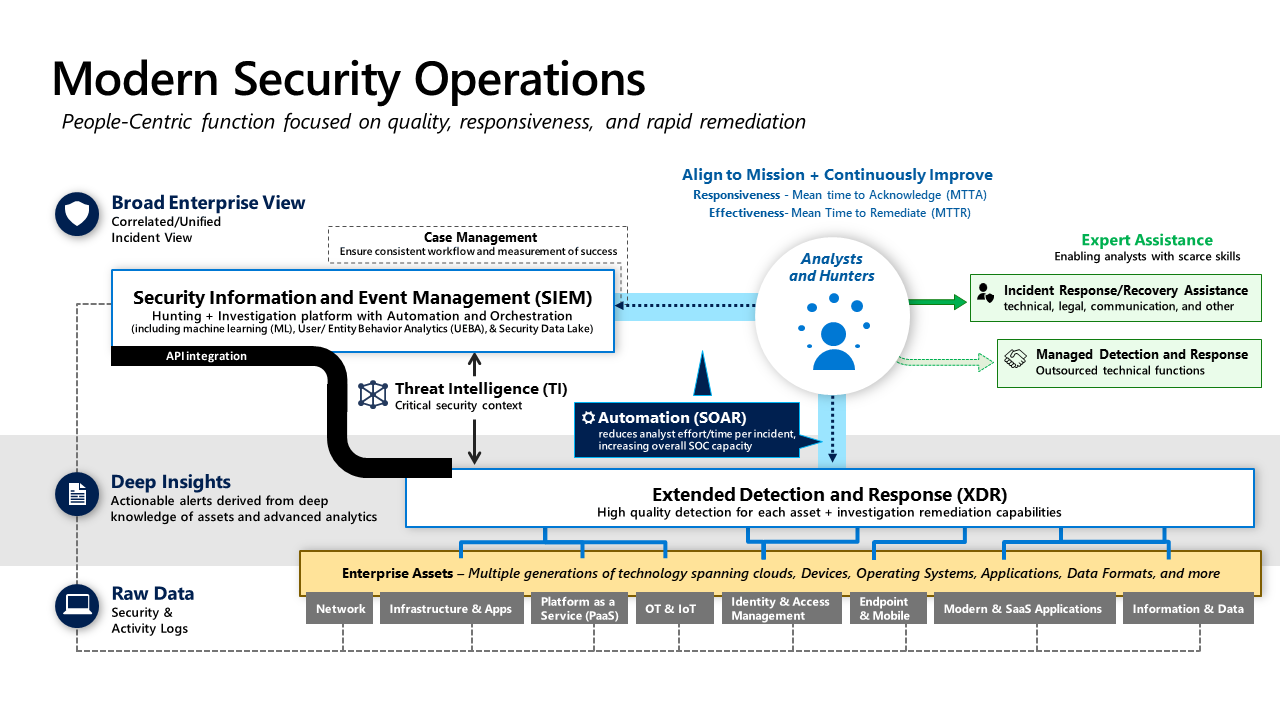

Grafik berikut ini memberikan gambaran umum tentang bagaimana Microsoft Defender XDR dan Microsoft Sentinel terintegrasi dalam Modern Security Operations Center (SOC).

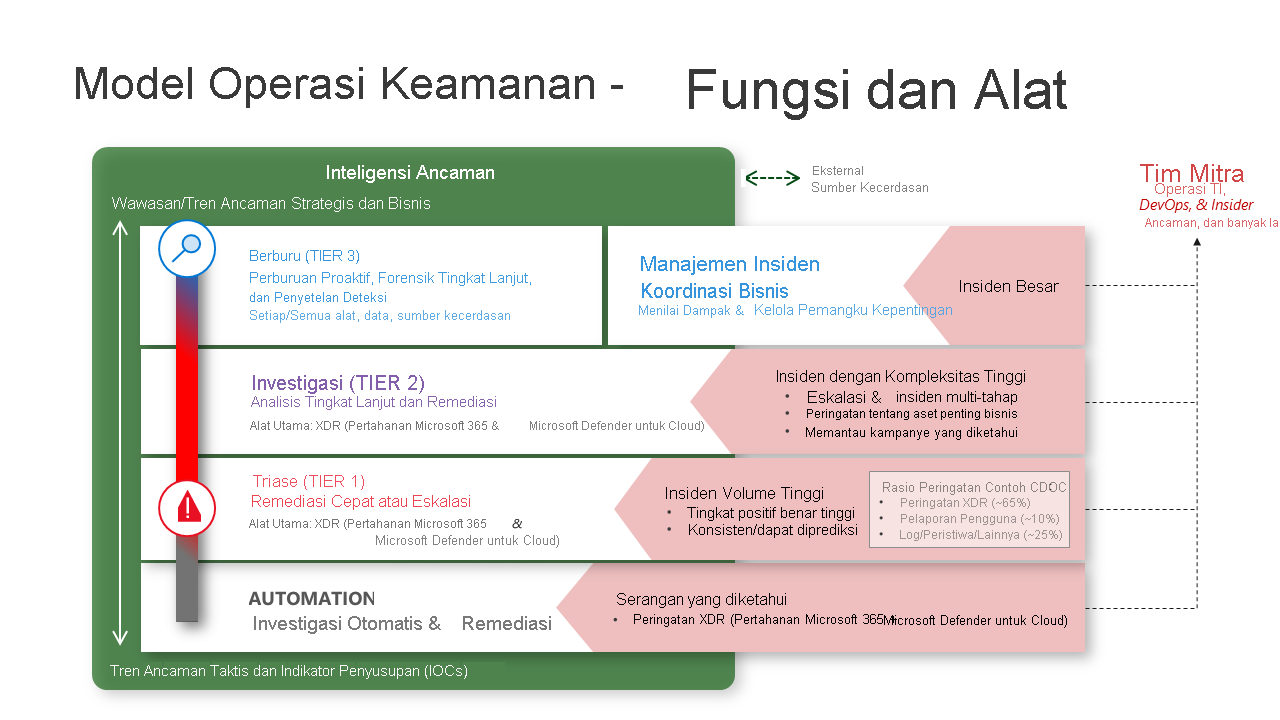

Model Operasi Keamanan - Fungsi dan Alat

Meskipun penugasan tanggung jawab kepada individu orang dan tim bervariasi berdasarkan ukuran organisasi dan faktor lainnya, operasi keamanan terdiri dari beberapa fungsi yang berbeda. Setiap fungsi/tim memiliki area fokus utama dan juga berkolaborasi erat dengan fungsi dan tim luar lainnya agar efektif. Diagram ini menggambarkan model secara lengkap dengan tim yang penuh dengan staf. Dalam organisasi dengan skala yang lebih kecil, fungsi ini sering dikombinasikan dengan peran tunggal atau tim yang dilakukan oleh Operasi TI (untuk peran teknis), atau dilakukan sebagai fungsi sementara oleh kepemimpinan/delegasi (untuk manajemen insiden)

Catatan

Utamanya, kami merujuk pada analis berdasarkan nama tim, bukan angka Tingkat karena setiap tim memiliki kemampuan khusus yang unik, yang secara harfiah bukan merupakan nilai pangkat/hierarkis.

Triase dan Automasi

Kami akan mulai dengan menangani peringatan reaktif – yang dimulai dengan:

Automasi – Resolusi hampir real-time dari jenis insiden yang diketahui dengan automasi. Insiden ini merupakan serangan yang terdefinisi dengan baik dan telah banyak dialami oleh organisasi.

Triase (Tingkat 1) – Analis triase fokus pada remediasi cepat pada volume besar jenis insiden yang diketahui yang masih memerlukan penilaian (cepat) manusia. Hal ini sering ditugaskan untuk menyetujui alur kerja remediasi otomatis dan mengidentifikasi apa pun yang anomali atau menarik yang menjamin eskalasi atau konsultasi dengan tim investigasi (Tingkat 2).

Pembelajaran utama untuk Triase dan Automasi:

- 90% benar positif - Sebaiknya tetapkan standar kualitas 90% positif sejati untuk setiap umpan pemberitahuan yang memerlukan analis untuk merespons sehingga analis tidak diharuskan untuk menanggapi volume tinggi alarm palsu.

- Rasio Pemberitahuan – Dalam pengalaman Microsoft dari Pusat Operasi Pertahanan Cyber kami, pemberitahuan XDR menghasilkan sebagian besar pemberitahuan berkualitas tinggi, dengan sisanya berasal dari masalah yang dilaporkan pengguna, pemberitahuan berbasis kueri log klasik, dan sumber lainnya

- Automasi adalah pengaktif kunci untuk tim triase karena membantu mendukung analis dan mengurangi beban upaya manual (misalnya, menyediakan penyelidikan otomatis, lalu meminta peninjauan manual sebelum menyetujui urutan remediasi yang secara otomatis dibangun untuk insiden ini).

- Integrasi Alat - Salah satu teknologi penghematan waktu paling kuat yang meningkatkan waktu untuk remediasi di CDOC Microsoft adalah integrasi alat XDR bersama-sama ke dalam Microsoft Defender XDR sehingga analis memiliki satu konsol untuk titik akhir, email, identitas, dan banyak lagi. Integrasi ini memungkinkan analis dengan cepat menemukan dan menuntaskan email phishing penyerang, perangkat lunak jahat, dan akun yang disusupi sebelum serangan tersebut membuat kerusakan yang signifikan.

- Fokus - Tim ini tidak dapat mempertahankan kecepatan resolusi mereka untuk semua jenis teknologi dan skenario, sehingga mereka hanya fokus pada area teknis dan/atau skenario tertentu. Hal ini sering kali terjadi di ranah produktivitas pengguna seperti email, pemberitahuan AV titik akhir (dibandingkan EDR dalam penyelidikan), dan tanggapan pertama untuk laporan pengguna.

Investigasi dan Manajemen Insiden (Tingkat 2)

Tim ini berfungsi sebagai titik eskalasi untuk masalah dari Triage (Tingkat 1), dan langsung memantau pemberitahuan yang menunjukkan penyerang yang lebih canggih. Khususnya pemberitahuan yang memicu pemberitahuan perilaku, peringatan kasus khusus yang terkait dengan aset penting bisnis, dan pemantauan untuk kampanye serangan yang sedang berlangsung. Secara proaktif, tim ini juga secara berkala meninjau antrean pemberitahuan tim Triage dan dapat secara proaktif berburu menggunakan alat XDR di waktu luang mereka.

Tim ini memberikan penyelidikan yang lebih dalam tentang volume serangan yang lebih rendah, yang umumnya adalah serangan multi-tahap yang dilakukan oleh operator serangan manusia. Tim ini menguji coba jenis pemberitahuan baru/tidak dikenal untuk mendokumentasikan proses bagi tim Triase dan automasi. Pemberitahuan yang dihasilkan sering kali berasal dari Microsoft Defender untuk Cloud pada aplikasi yang dihosting cloud, VM, kontainer dan Kubernetes, database SQL, dsb.

Manajemen Insiden - Tim ini mengambil aspek nonteknis dalam mengelola insiden termasuk koordinasi dengan tim lain seperti komunikasi, hukum, kepemimpinan, dan pemangku kepentingan bisnis lainnya.

Manajemen Perburuan dan Insiden (Tingkat 3)

Ini adalah tim multi-disiplin yang berfokus pada identifikasi penyerang yang dapat tergelincir melalui deteksi reaktif dan menangani peristiwa besar yang berdampak pada bisnis.

- Berburu – Tim ini secara proaktif memburu ancaman yang tidak terdeteksi, membantu eskalasi dan forensik lanjutan untuk penyelidikan reaktif, dan menyempurnakan peringatan/automasi. Tim-tim ini beroperasi dalam lebih banyak model berbasis hipotesis daripada model peringatan reaktif dan juga merupakan tempat tim merah/ungu terhubung dengan operasi keamanan.

Bagaimana Cara Kerjanya

Agar Anda dapat memahami cara kerjanya, ikuti siklus hidup insiden umum

- Analis Triage (Tier 1) mengklaim pemberitahuan malware dari antrean dan menyelidiki (misalnya, dengan konsol Microsoft Defender XDR)

- Meskipun sebagian besar kasus Triage diperbaiki dan ditutup dengan cepat, kali ini analis mengamati bahwa malware mungkin memerlukan remediasi yang lebih terlibat/canggih (misalnya, isolasi dan pembersihan perangkat). Triase mengeskalasikan kasus ke analis Investigasi (Tingkat 2), yang memimpin penyelidikan. Tim Triage memiliki opsi untuk tetap terlibat dan mempelajari lebih lanjut (Tim investigasi mungkin menggunakan Microsoft Sentinel atau SIEM lain untuk konteks yang lebih luas)

- Investigasi memverifikasi kesimpulan investigasi (atau mempelajari lebih lanjut), melanjutkannya dengan remediasi, lalu menutup kasus.

- Kemudian, Hunt (Tingkat 3) mungkin melihat kasus ini saat meninjau insiden tertutup untuk memindai kesamaan atau anomali yang layak untuk digali:

- Deteksi yang mungkin memenuhi syarat untuk remediasi otomatis

- Beberapa insiden serupa yang mungkin memiliki akar penyebab umum

- Potensi peningkatan proses/alat/peringatan lainnya. Dalam satu kasus, Tingkat 3 meninjau kasus dan menemukan bahwa pengguna telah mengalami penipuan teknologi. Deteksi ini kemudian ditandai dengan bendera sebagai pemberitahuan prioritas yang berpotensi lebih tinggi karena scammer berhasil mendapatkan akses tingkat admin di titik akhir. Paparan risiko yang lebih tinggi.

Inteligensi ancaman

Tim Inteligensi Ancaman memberikan konteks dan pengetahuan untuk mendukung semua fungsi lain (menggunakan platform inteligensi ancaman (TIP) di organisasi yang lebih besar). Ini dapat mencakup berbagai faset termasuk

- Penelitian teknis reaktif untuk insiden aktif

- Penelitian teknis proaktif tentang kelompok penyerang, tren serangan, serangan profil tinggi, teknik yang muncul, dll.

- Analisis, penelitian, dan insight strategis untuk menginformasikan prioritas dan proses bisnis dan teknis.

- Dan banyak lagi