Memahami perbedaan antara peran Azure dan peran Microsoft Entra

Sumber daya Azure dan ID Microsoft Entra memiliki sistem izin independen. Anda menggunakan peran Azure untuk mengelola akses ke komputer virtual, penyimpanan, dan sumber daya Azure lainnya. Anda menggunakan peran Microsoft Entra untuk mengelola akses ke sumber daya Microsoft Entra, seperti akun pengguna dan kata sandi.

Di unit ini, Anda akan melihat aspek penting peran Azure dan peran Microsoft Entra. Anda akan menjelajahi berbagai ruang lingkup yang tersedia untuk Anda. Anda kemudian akan mengidentifikasi peran yang tepat untuk ditetapkan, tergantung skenarionya.

Peran Azure

Kontrol akses berbasis peran Azure (Azure RBAC) adalah sistem yang memungkinkan kontrol atas siapa yang memiliki akses ke sumber daya Azure mana dan apa yang dapat dilakukan orang-orang tersebut dengan sumber daya tersebut. Anda dapat mencapai kontrol dengan menetapkan peran kepada pengguna, grup, atau aplikasi pada cakupan tertentu. Peran mungkin digambarkan sebagai kumpulan izin.

Dengan Azure RBAC, Anda dapat mengizinkan satu pengguna atau sekumpulan pengguna untuk mengakses sumber daya dalam langganan. Anda juga dapat memisahkan tanggung jawab untuk sumber daya tertentu sesuai dengan spesialisasi dalam tim Anda. Misalnya, Anda mungkin ingin memberi ilmuwan data organisasi Anda akses ke Azure Pembelajaran Mesin dan sumber daya terkait, seperti Azure SQL Database, atau Anda mungkin ingin memberikan akses ke penyimpanan Azure Blob dalam grup sumber daya Pembelajaran Mesin khusus. Dengan memberikan akses khusus, Anda mengisolasi sumber daya ini dari anggota tim yang tidak memiliki keterampilan atau kebutuhan sumber daya yang diperlukan.

Anda dapat menentukan izin yang sangat mendetail untuk aplikasi sehingga aplikasi web pemasaran hanya memiliki akses ke database pemasaran dan akun penyimpanan terkait. Untuk manajer atau anggota tim yang lebih tinggi di organisasi, Anda dapat memberikan akses ke semua sumber daya dalam grup sumber daya, langganan untuk tujuan manajemen, dan gambaran umum penagihan dan konsumsi.

Azure RBAC memiliki banyak peran bawaan, dan Anda dapat membuat peran kustom.

Berikut adalah empat contoh peran bawaan:

- Pemilik: Memiliki akses penuh ke semua sumber daya, termasuk kemampuan untuk mendelegasikan akses ke pengguna lain

- Kontributor: Dapat membuat dan mengelola sumber daya Azure

- Pembaca: Hanya dapat melihat sumber daya Azure yang sudah ada

- Administrator Akses Pengguna: Dapat mengelola akses ke sumber daya Azure

Mengidentifikasi cakupan yang tepat

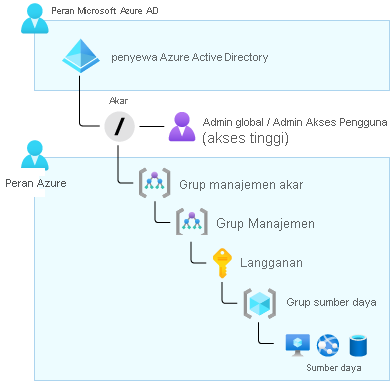

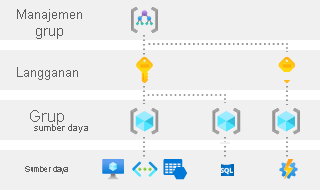

Anda dapat menerapkan peran Azure di empat tingkat lingkup: grup manajemen, langganan, grup sumber daya, dan sumber daya. Diagram berikut mengilustrasikan hierarki dari empat tingkat ini.

Grup manajemen Azure membantu Anda mengelola langganan Azure dengan mengelompokkannya bersama-sama. Jika organisasi Anda memiliki banyak langganan, Anda mungkin memerlukan cara untuk mengelola akses, kebijakan, dan kepatuhan untuk langganan tersebut secara efisien. Grup manajemen Azure memberikan tingkat cakupan di atas langganan.

Langganan Azure membantu Anda menata akses ke sumber daya Azure dan menentukan bagaimana penggunaan sumber daya dilaporkan, ditagih, dan dibayar. Setiap langganan dapat memiliki penyiapan tagihan dan pembayaran yang berbeda, sehingga Anda dapat memiliki langganan dan paket yang berbeda berdasarkan kantor, departemen, proyek, dan sebagainya.

Grup sumber daya adalah kontainer yang menyimpan sumber daya terkait untuk solusi Azure. Grup sumber daya menyertakan sumber daya yang ingin Anda kelola sebagai grup. Anda dapat memutuskan sumber daya mana yang termasuk dalam grup sumber daya berdasarkan apa yang paling masuk akal bagi organisasi Anda.

Cakupan penting, dan menetapkan sumber daya mana yang harus memiliki jenis akses tertentu yang diterapkan padanya. Bayangkan bahwa seseorang di organisasi Anda membutuhkan akses ke komputer virtual. Anda dapat menggunakan peran Kontributor Komputer Virtual, yang memungkinkan orang tersebut mengelola komputer virtual hanya dalam grup sumber daya tertentu. Anda dapat membatasi cakupan peran ke tingkat grup sumber daya, grup sumber daya, langganan, atau manajemen tertentu.

Dengan menggabungkan peran Azure dan cakupan, Anda dapat mengatur izin yang disesuaikan dengan baik untuk sumber daya Azure Anda.

Peran Microsoft Entra

ID Microsoft Entra juga memiliki serangkaian perannya sendiri yang sebagian besar berlaku untuk pengguna, kata sandi, dan domain. Peran ini memiliki tujuan yang berbeda. Berikut adalah sedikit contohnya:

Administrator Global: Dapat mengelola akses ke fitur administratif di ID Microsoft Entra. Seseorang dalam peran ini dapat memberikan peran administrator kepada pengguna lain, dan mereka dapat mengatur ulang kata sandi untuk pengguna atau administrator mana pun. Secara default, siapa pun yang mendaftar untuk direktori secara otomatis akan diberikan peran ini.

Administrator Pengguna: Dapat mengelola semua aspek pengguna dan grup, termasuk tiket dukungan, memantau kondisi layanan, dan mengatur ulang kata sandi untuk jenis pengguna tertentu.

Administrator Penagihan: Dapat melakukan pembelian, mengelola langganan dan tiket dukungan, serta memantau kondisi layanan. Azure memiliki izin penagihan mendetail selain izin Azure RBAC. Izin penagihan yang tersedia bergantung pada perjanjian yang Anda miliki dengan Microsoft.

Perbedaan antara peran Azure dan peran Microsoft Entra

Perbedaan utama antara peran Azure dan peran Microsoft Entra adalah area yang mereka bahas. Peran Azure berlaku untuk sumber daya Azure, dan peran Microsoft Entra berlaku untuk sumber daya Microsoft Entra (terutama pengguna, grup, dan domain). Selain itu, ID Microsoft Entra hanya memiliki satu cakupan: direktori. Lingkup RBAC Azure mencakup grup manajemen, langganan, grup sumber daya, dan sumber daya.

Peran berbagi area kunci yang tumpang tindih. Administrator Global Microsoft Entra dapat meningkatkan akses mereka untuk mengelola semua langganan Azure dan grup manajemen. Akses yang lebih besar ini memberi mereka peran Administrator Akses Pengguna Azure RBAC untuk semua langganan direktori mereka. Melalui peran Administrator Akses Pengguna, Administrator Global dapat memberi pengguna lain akses ke sumber daya Azure.

Dalam skenario kami, Anda perlu memberikan izin manajemen dan penagihan Azure RBAC penuh kepada manajer baru. Untuk mencapai hal ini, Anda akan meningkatkan akses untuk menyertakan peran Administrator Akses Pengguna untuk sementara waktu. Anda kemudian dapat memberikan peran Pemilik kepada manajer baru sehingga mereka dapat membuat dan mengelola sumber daya. Anda juga akan mengatur cakupan ke tingkat langganan sehingga manajer dapat melakukan ini untuk semua sumber daya dalam langganan.

Diagram berikut ini memperlihatkan sumber daya apa yang bisa dilihat Administrator Global saat izin mereka ditinggikan menjadi Administrator Akses Pengguna.