Menerapkan kontrol dan penetapan kebijakan Akses Bersyarat

Visual Studio App Center mendukung Microsoft Entra Conditional Access, fitur lanjutan id Microsoft Entra yang memungkinkan Anda menentukan kebijakan terperinci yang mengontrol siapa yang dapat mengakses sumber daya Anda. Menggunakan Akses Bersyarat, Anda dapat melindungi aplikasi dengan membatasi akses pengguna berdasarkan hal-hal seperti grup, jenis perangkat, lokasi, dan peran.

Menyiapkan Akses Bersyarat

Ini adalah panduan singkat untuk menyiapkan Akses Bersyarat. Dokumentasi lengkap tersedia di Apa itu Akses Bersyarat?.

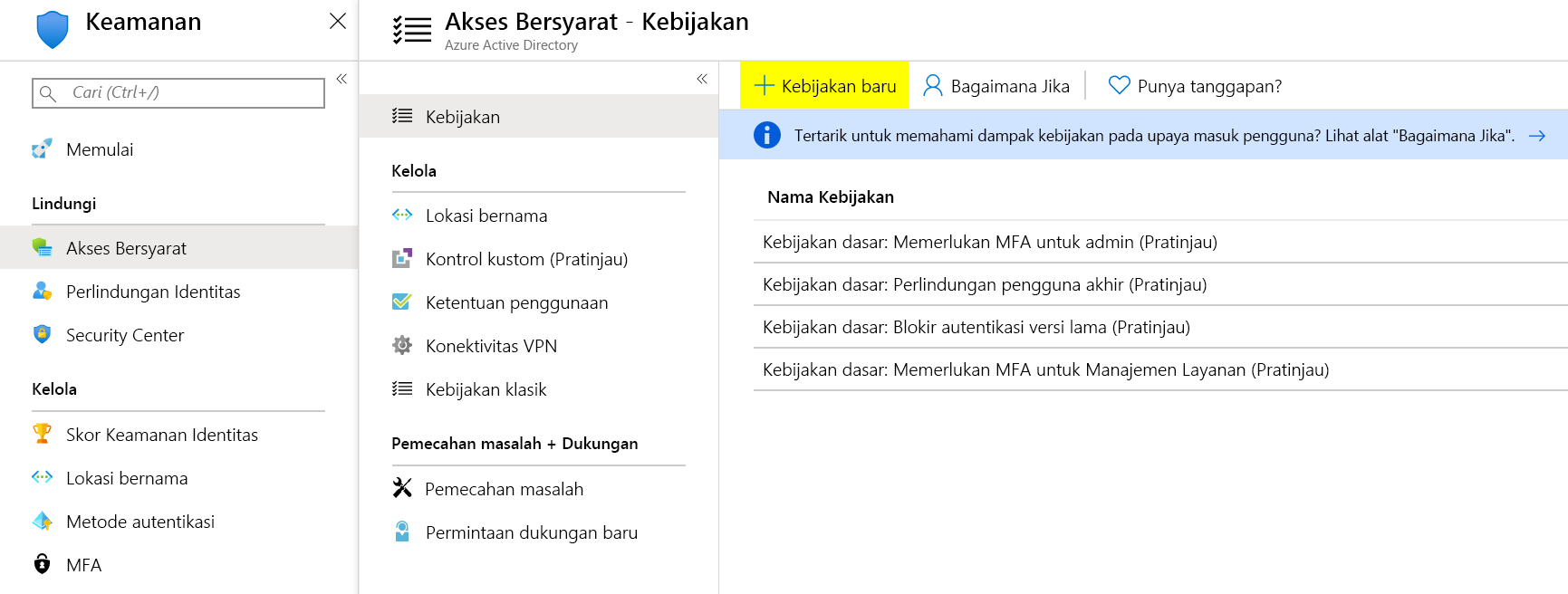

Di portal Microsoft Azure, buka penyewa Active Directory Anda, lalu buka pengaturan Keamanan, dan pilih Akses Bersyarat.

Di pengaturan Akses Bersyarat, pilih Kebijakan baru untuk membuat kebijakan.

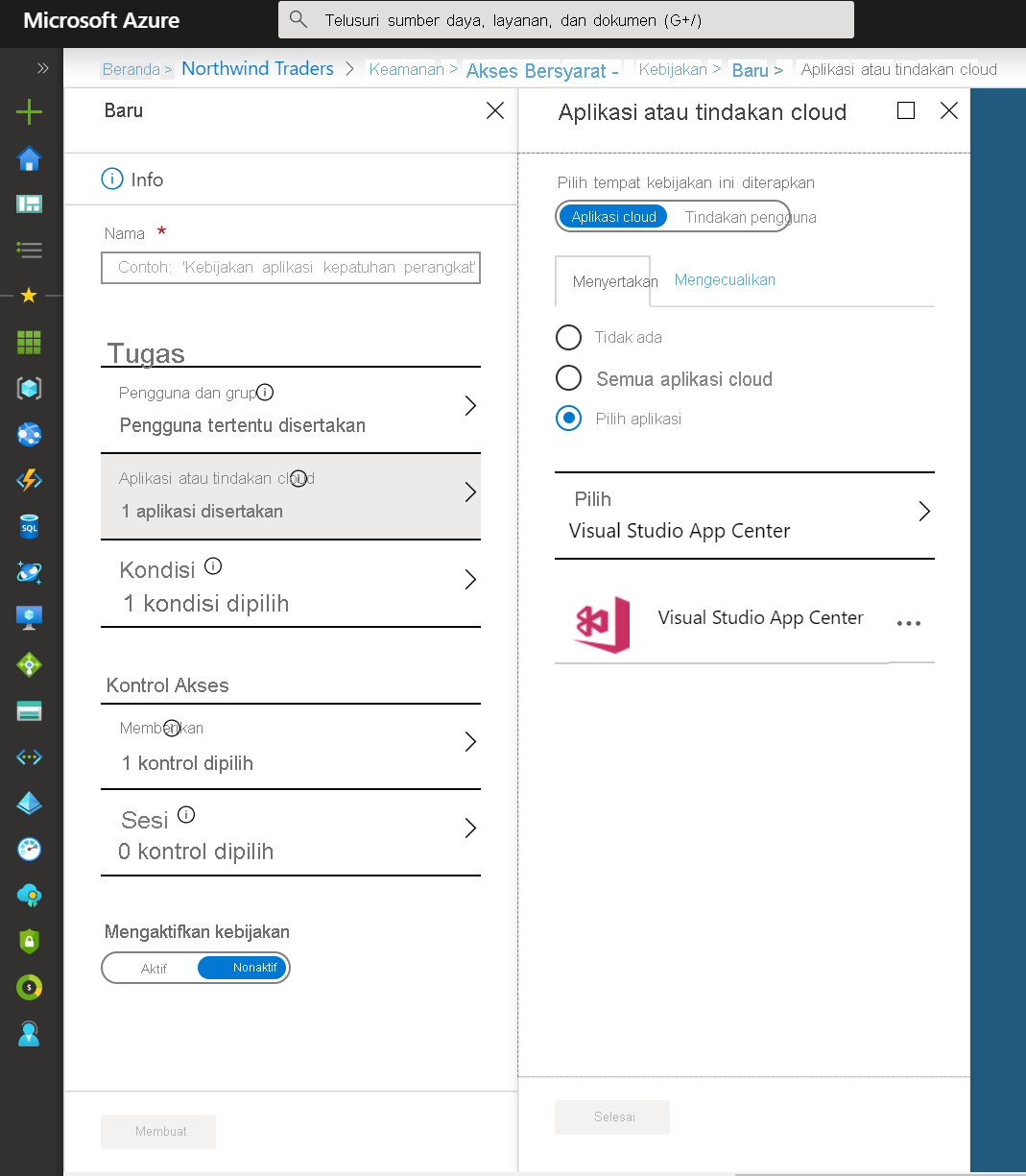

Di pengaturan Kebijakan baru, pilih Aplikasi atau tindakan cloud dan pilih Visual Studio App Center sebagai target kebijakan. Kemudian pilih kondisi lain yang ingin Anda terapkan, aktifkan kebijakan, dan pilih Buat untuk menyimpannya.

Akses Bersyarat berbasis Risiko rincian masuk

Sebagian besar pengguna memiliki perilaku normal yang dapat dilacak. Jika pengguna berada di luar aturan ini, mungkin berisiko jika mengizinkan pengguna masuk begitu saja. Anda ingin memblokir pengguna tersebut atau meminta mereka untuk melakukan autentikasi multifaktor untuk membuktikan bahwa mereka benar-benar siapa yang mereka katakan.

Risiko proses masuk menunjukkan ada kemungkinan bahwa permintaan autentikasi tertentu tidak diizinkan oleh pemilik identitas. Organisasi dengan lisensi Microsoft Entra ID Premium P2 dapat membuat kebijakan Akses Bersyarat yang menggabungkan deteksi risiko masuk Microsoft Entra Identity Protection.

Kebijakan ini dapat ditetapkan baik melalui Akses Bersyarah itu sendiri atau melalui Microsoft Entra Identity Protection. Organisasi harus memilih salah satu dari dua opsi untuk mengaktifkan kebijakan Akses Bersyarat berbasis risiko masuk yang memerlukan perubahan kata sandi yang aman.

Akses Bersyarat berbasis risiko pengguna

Microsoft bekerja sama dengan peneliti, penegak hukum, berbagai tim keamanan di Microsoft, serta sumber terpercaya lainnya untuk menemukan pasangan nama pengguna dan sandi yang bocor. Organisasi dengan lisensi Microsoft Entra ID Premium P2 dapat membuat kebijakan Akses Bersyar yang menggabungkan deteksi risiko pengguna Microsoft Entra Identity Protection.

Seperti Akses Bersyarat berbasis risiko masuk, kebijakan ini dapat ditetapkan baik melalui Akses Bersyarat itu sendiri atau melalui Microsoft Entra Identity Protection.

Mengamankan pendaftaran info keamanan

Mengamankan kapan dan bagaimana pengguna mendaftar untuk autentikasi multifaktor dan pengaturan ulang kata sandi mandiri sekarang dimungkinkan dengan tindakan pengguna dalam kebijakan Akses Bersyarkat. Fitur pratinjau ini tersedia untuk organisasi yang telah mengaktifkan pratinjau pendaftaran gabungan. Fungsionalitas ini mungkin diaktifkan di organisasi di mana mereka ingin menggunakan kondisi seperti lokasi jaringan tepercaya untuk membatasi akses untuk mendaftar autentikasi multifaktor dan pengaturan ulang kata sandi mandiri (SSPR).

Membuat kebijakan untuk mewajibkan pendaftaran dari lokasi tepercaya

Kebijakan berikut berlaku untuk semua pengguna terpilih yang mencoba mendaftar menggunakan pengalaman pendaftaran gabungan, dan memblokir akses kecuali mereka tersambung dari lokasi yang ditandai sebagai jaringan tepercaya.

Di pusat admin Microsoft Entra, telusuri identitas, lalu Perlindungan, lalu Akses Bersyarah.

Pilih + Buat kebijakan baru.

Di Nama, Masukkan Nama untuk kebijakan ini. Misalnya, Pendaftaran Info Keamanan Gabungan pada Jaringan Tepercaya.

Pada Penugasan, pilih Pengguna dan grup, lalu pilih pengguna dan grup yang harus mematuhi kebijakan ini.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

Pada Tindakan atau aplikasi cloud, pilih Tindakan pengguna, centang Daftarkan informasi keamanan.

Di bagian Ketentuan, pilih Lokasi.

- Konfigurasikan Ya.

- Sertakan Lokasi mana pun.

- Mengecualikan Semua lokasi tepercaya.

- Pilih Selesai pada layar Lokasi.

- Pilih Selesai pada layar Ketentuan.

Di bagian Ketentuan, di Aplikasi klien (Pratinjau), atur Konfigurasi ke Ya, dan pilih Selesai.

Di bawah Kontrol akses, pilih Beri.

- Pilih Blokir akses.

- Kemudian gunakan opsi Pilih.

Tetapkan Aktifkan kebijakan ke Aktif.

Kemudian pilih Simpan.

Pada langkah 6 dalam kebijakan ini, organisasi memiliki pilihan yang dapat mereka buat. Kebijakan di atas memerlukan pendaftaran dari lokasi jaringan tepercaya. Organisasi dapat memilih untuk memanfaatkan kondisi apa pun yang tersedia sebagai ganti Lokasi. Perlu diingat bahwa kebijakan ini adalah kebijakan blokir, jadi apa pun yang disertakan akan diblokir.

Anda dapat memilih untuk menggunakan status perangkat alih-alih lokasi pada langkah 6 di atas:

- Di bagian Ketentuan, pilih Status perangkat (Pratinjau).

- Konfigurasikan Ya.

- Sertakan Semua status perangkat.

- Kecualikan Perangkat yang bergabung dengan Microsoft Entra Hibrid dan/atau Perangkat yang ditandai sebagai sesuai.

- Pilih Selesai pada layar Lokasi.

- Pilih Selesai pada layar Ketentuan.

Memblokir akses menurut lokasi

Dengan kondisi lokasi di Akses Bersyarat, Anda dapat mengontrol akses ke aplikasi cloud berdasarkan lokasi jaringan pengguna. Syarat lokasi umumnya digunakan untuk memblokir akses dari negara/wilayah tempat organisasi Anda ketahui lalu lintas tidak boleh datang.

Tentukan lokasi

Masuk ke portal admin Microsoft Entra sebagai Administrator Global, Administrator Keamanan, atau Administrator Akses Bersyarat.

Telusuri ke Identitas, lalu Perlindungan, lalu Akses Bersyar, lalu Lokasi bernama.

Pilih Lokasi baru.

Beri nama lokasi Anda.

Pilih rentang IP jika Anda mengetahui rentang alamat IPv4 spesifik yang dapat diakses secara eksternal yang membentuk lokasi atau Negara/Wilayah tersebut.

- Berikan rentang IP atau pilih Negara/Wilayah untuk lokasi yang Anda tentukan.

- Jika Memilih Negara/Wilayah, Anda dapat memilih untuk menyertakan area yang tidak dikenal secara opsional.

Pilih Simpan.

Membuat kebijakan Akses Bersyarat

Masuk ke pusat admin Microsoft Entra sebagai Administrator Global, Administrator Keamanan, atau Administrator Akses Bersyarat.

Telusuri ke Identitas, lalu Perlindungan, lalu Akses Bersyar.

Pilih + Buat kebijakan baru.

Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

Di bawah Penugasan, pilih Pengguna dan grup.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

Di bagian Aplikasi atau tindakan cloud, lalu Sertakan, dan pilih Semua aplikasi cloud.

Di bagian Ketentuan, lalu Lokasi.

- Atur Konfigurasikan ke Ya.

- Di bawah Sertakan, pilih Lokasi yang dipilih.

- Pilih lokasi yang diblokir yang Anda buat untuk organisasi Anda.

- Memilih Pilih.

Di bagian Kontrol akses, lalu pilih Blokir Akses, dan pilih Pilih.

Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Aktif.

Pilih Buat untuk membuat Kebijakan Akses Bersyarat.

Perlu perangkat yang sesuai

Organisasi yang telah menyebarkan Intune dapat menggunakan informasi yang dihasilkan dari perangkat untuk mengidentifikasi perangkat yang memenuhi persyaratan kepatuhan, seperti:

- Memerlukan PIN untuk membuka kunci.

- Membutuhkan enkripsi perangkat.

- Memerlukan versi sistem operasi minimum atau maksimum.

- Membutuhkan perangkat yang tidak di-jailbreak atau di-root.

Informasi kepatuhan kebijakan ini diteruskan ke ID Microsoft Entra di mana Akses Bersyar dapat membuat keputusan untuk memberikan atau memblokir akses ke sumber daya.

Membuat kebijakan Akses Bersyarat

Langkah-langkah berikut akan membantu membuat kebijakan Akses Bersyarat untuk mengharuskan perangkat yang mengakses sumber daya ditandai sesuai dengan kebijakan kepatuhan Intune organisasi Anda.

Masuk ke pusat admin Microsoft Entra sebagai Administrator Global, Administrator Keamanan, atau Administrator Akses Bersyarat.

Telusuri ke Identitas, lalu Perlindungan, lalu Akses Bersyar.

Pilih + Buat kebijakan baru.

Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

Di bawah Penugasan, pilih Pengguna dan grup.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

Di bagian Aplikasi atau tindakan cloud, lalu Sertakan, dan pilih Semua aplikasi cloud.

- Jika Anda harus mengecualikan aplikasi tertentu dari kebijakan Anda, Anda dapat memilihnya dari tab Kecualikan di bawah Pilih aplikasi cloud yang dikecualikan dan pilih Pilih.

- Pilih Selesai.

Di bagian Ketentuan, lalu Aplikasi klien (Pratinjau), lalu Pilih aplikasi klien yang akan diterapkan kebijakan ini, biarkan semua pengaturan default dipilih dan pilih Selesai.

Di bagian Kontrol akses, lalu Izin, pilih Memerlukan perangkat ditandai sebagai sesuai.

- Pilih Pilih.

Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Aktif.

Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Catatan

Anda dapat mendaftarkan perangkat baru ke Intune meskipun Anda memilih Perangkat perlu ditandai sebagai sesuai untuk semua pengguna dan Semua aplikasi cloud menggunakan langkah-langkah di atas. Kontrol Perangkat perlu ditandai sebagai sesuai tidak memblokir pendaftaran Intune.

Perilaku yang diketahui

Di Windows 7, iOS, Android, macOS, dan beberapa browser web pihak ketiga, MICROSOFT Entra ID mengidentifikasi perangkat menggunakan sertifikat klien yang disediakan saat perangkat terdaftar dengan ID Microsoft Entra. Saat pengguna pertama kali masuk melalui browser, pengguna akan diminta untuk memilih sertifikat. Pengguna akhir harus memilih sertifikat ini sebelum mereka bisa melanjutkan menggunakan browser.

Akses blok

Untuk organisasi dengan pendekatan migrasi cloud konservatif, memblokir semua kebijakan adalah opsi yang dapat digunakan.

Peringatan

Kesalahan konfigurasi kebijakan blok dapat menyebabkan organisasi dikunci dari portal Microsoft Azure.

Kebijakan seperti ini dapat memiliki efek samping yang tidak diinginkan. Pengujian dan validasi yang tepat sangat penting sebelum mengaktifkan. Administrator harus menggunakan alat seperti mode hanya laporan Akses Bersyarat dan alat Bagaimana Jika dalam Akses Bersyarat.

Pengecualian pengguna

Kebijakan Akses Bersyarat adalah alat yang kuat. Kami menyarankan untuk mengecualikan akun berikut dari kebijakan Anda:

Akses darurat atau akun pemecah kaca untuk mencegah penguncian akun di seluruh penyewa. Dalam skenario yang tidak mungkin bahwa semua administrator terkunci dari penyewa Anda, akun administratif akses darurat Anda dapat digunakan untuk masuk ke penyewa dan mengambil langkah-langkah untuk memulihkan akses.

Akun layanan dan perwakilan layanan, seperti Akun Sinkronisasi Microsoft Entra Connect. Akun layanan adalah akun non-interaktif yang tidak terikat dengan pengguna tertentu. Akses darurat biasanya digunakan oleh layanan ujung belakang yang memungkinkan akses terprogram ke aplikasi, tetapi juga digunakan untuk masuk ke sistem untuk tujuan administratif. Akun layanan seperti ini harus dikecualikan karena MFA tidak dapat diselesaikan secara terprogram. Panggilan yang dilakukan oleh perwakilan layanan tidak diblokir oleh Akses Bersyarat.

- Jika organisasi Anda memiliki akun ini yang digunakan dalam skrip atau kode, pertimbangkan untuk menggantinya dengan identitas terkelola. Sebagai solusi sementara, Anda dapat mengecualikan akun tertentu seperti ini dari kebijakan dasar.

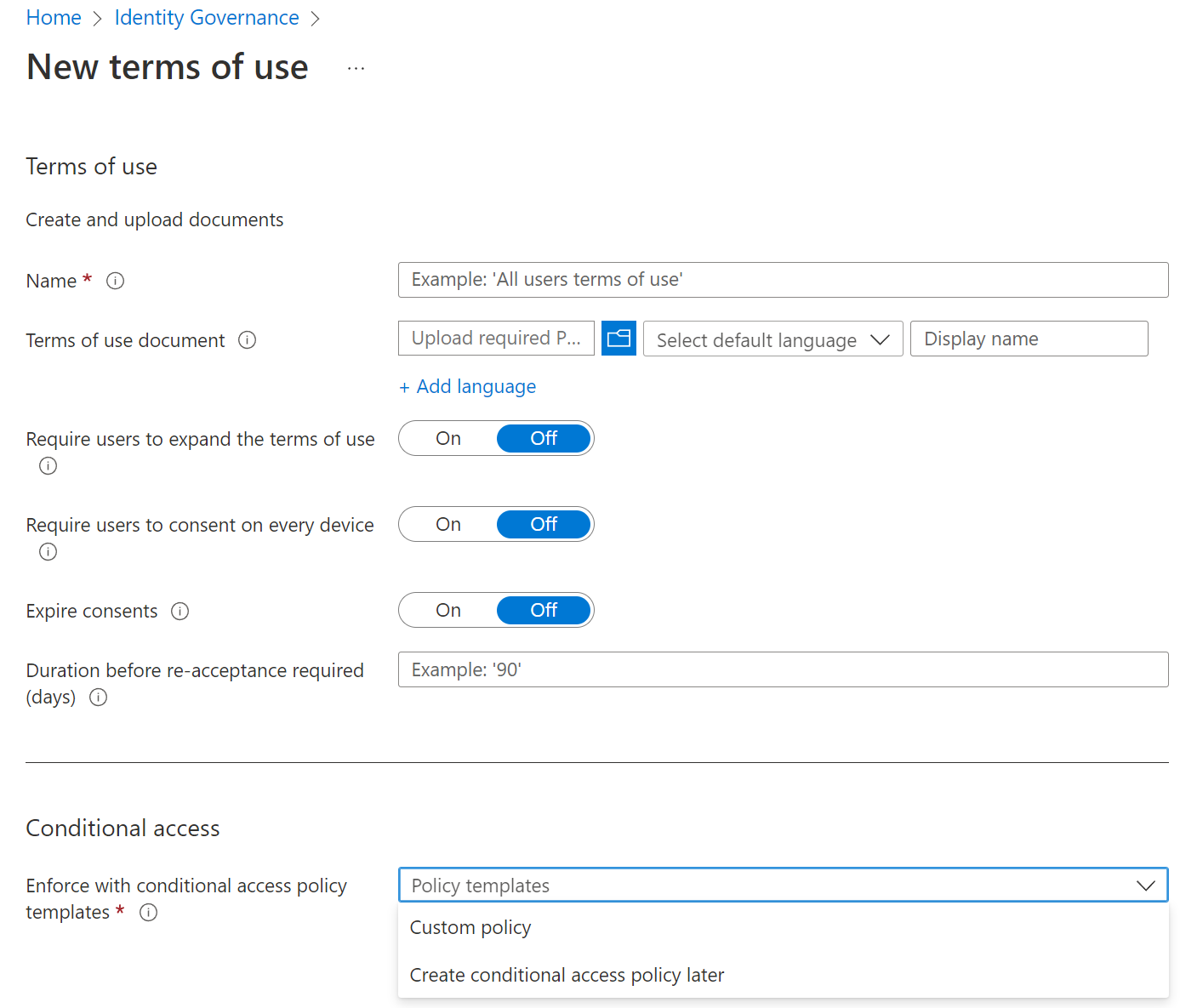

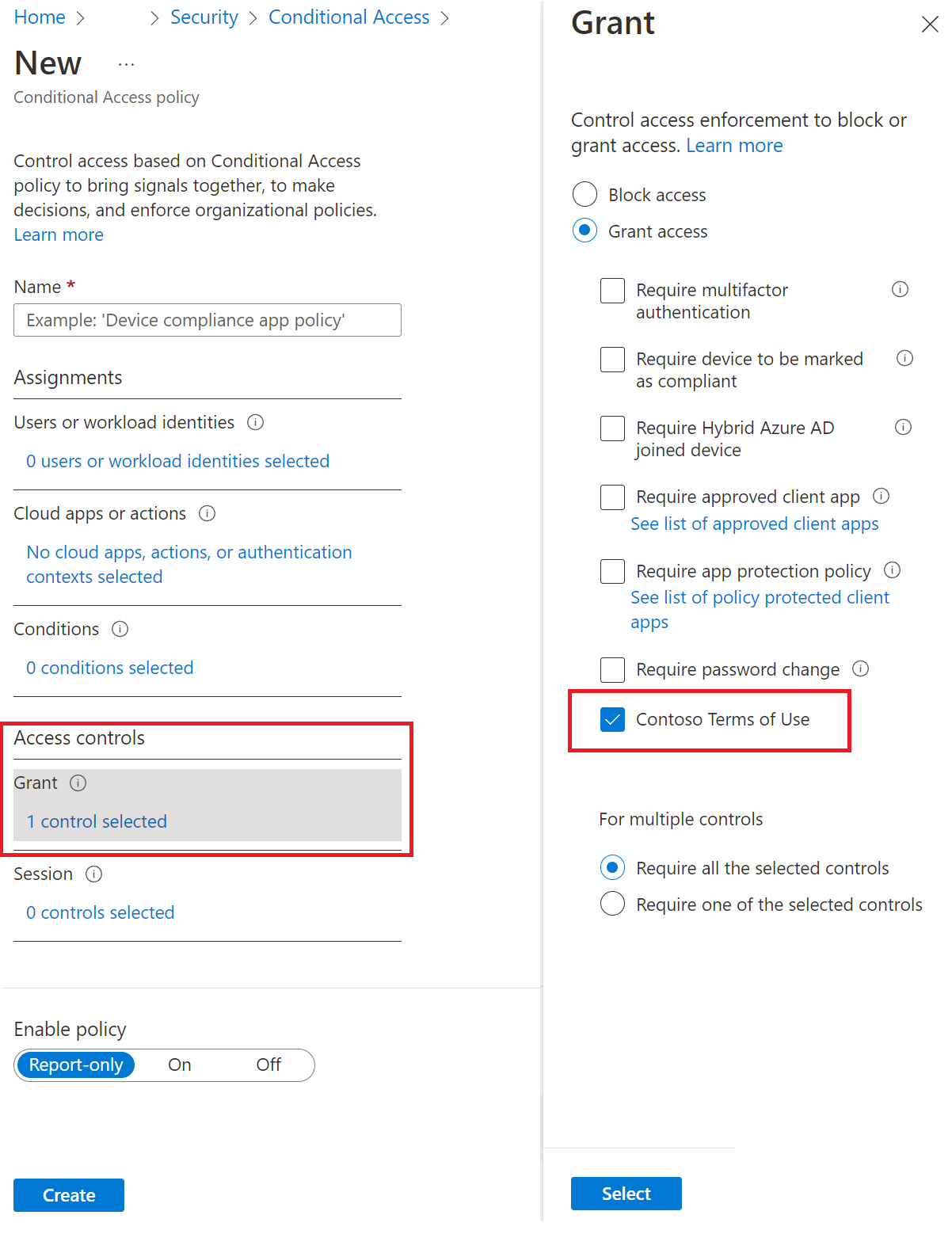

Ketentuan Penggunaan Akses Bersyarat (TOU)

Anda dapat membuat Ketentuan Penggunaan (TOU) untuk situs Anda di alat Tata Kelola Identitas. Luncurkan aplikasi tata kelola identitas, dan pilih Ketentuan penggunaan pada menu. Anda harus menyediakan file PDF dengan persyaratan untuk pengguna. Anda dapat mengatur beberapa aturan seperti kapan ketentuan akan kedaluwarsa, atau apakah pengguna harus membukanya sebelum menerima. Setelah dibuat, Anda dapat membuat aturan kondisional kustom tepat di tata kelola identitas. Atau Anda dapat menyimpan istilah dan menggunakan Akses Bersyar di ID Microsoft Entra. Untuk membuat Ketentuan penggunaan baru Anda harus mengisi dialog di atas.

Penautan persetujuan (terima ketentuan sebelum akses) dan akses bersyarat semakin menarik. Organisasi mendapatkan kemampuan untuk memaksa pengguna agar menyetujui ketentuan penggunaan. Selain itu, organisasi dapat mengakhiri persetujuan yang diberikan atau mengubah persyaratan penggunaan, dan meminta pengguna membuktikannya lagi.

Sebelum mengakses aplikasi cloud tertentu di lingkungan, Anda mungkin ingin mendapatkan persetujuan dari pengguna dalam bentuk menerima ketentuan penggunaan (ToU) Anda. Microsoft Entra Conditional Access memberi Anda:

- Metode sederhana untuk mengonfigurasi ToU

- Opsi untuk meminta menerima persyaratan penggunaan Anda melalui kebijakan Akses Bersyarat