Mengonfigurasi metode autentikasi multifaktor

Seperti disebutkan sebelumnya dalam modul, kami sarankan pengguna untuk dapat memilih lebih dari satu metode autentikasi jika metode utama mereka tidak tersedia.

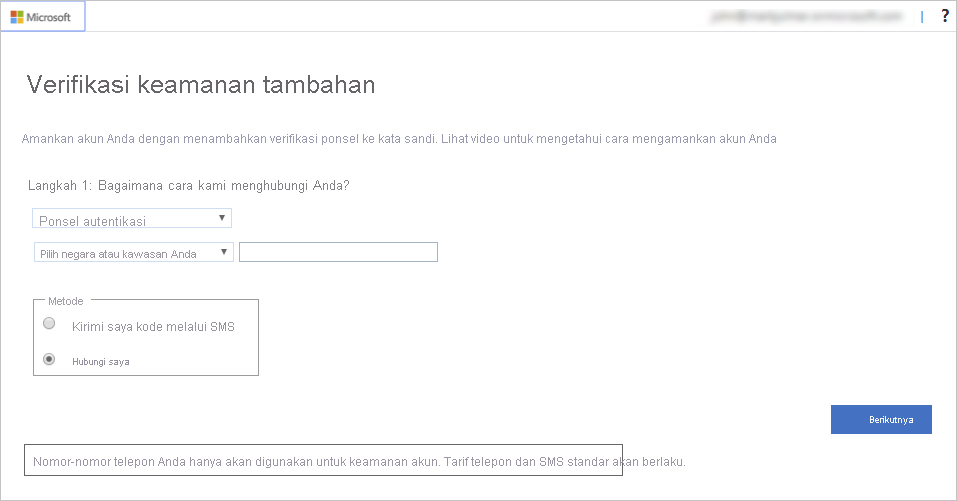

Saat pengguna masuk ke layanan yang memerlukan MFA untuk pertama kalinya, mereka diminta untuk mendaftarkan metode autentikasi multifaktor pilihan mereka seperti yang ditunjukkan pada cuplikan layar berikut:

Tip

Jika Anda mengikuti latihan sebelumnya dan mengaktifkan MFA untuk akun dan aplikasi, Anda dapat mencoba mengakses aplikasi tersebut dengan akun pengguna yang diberikan. Anda akan melihat alur sebelumnya.

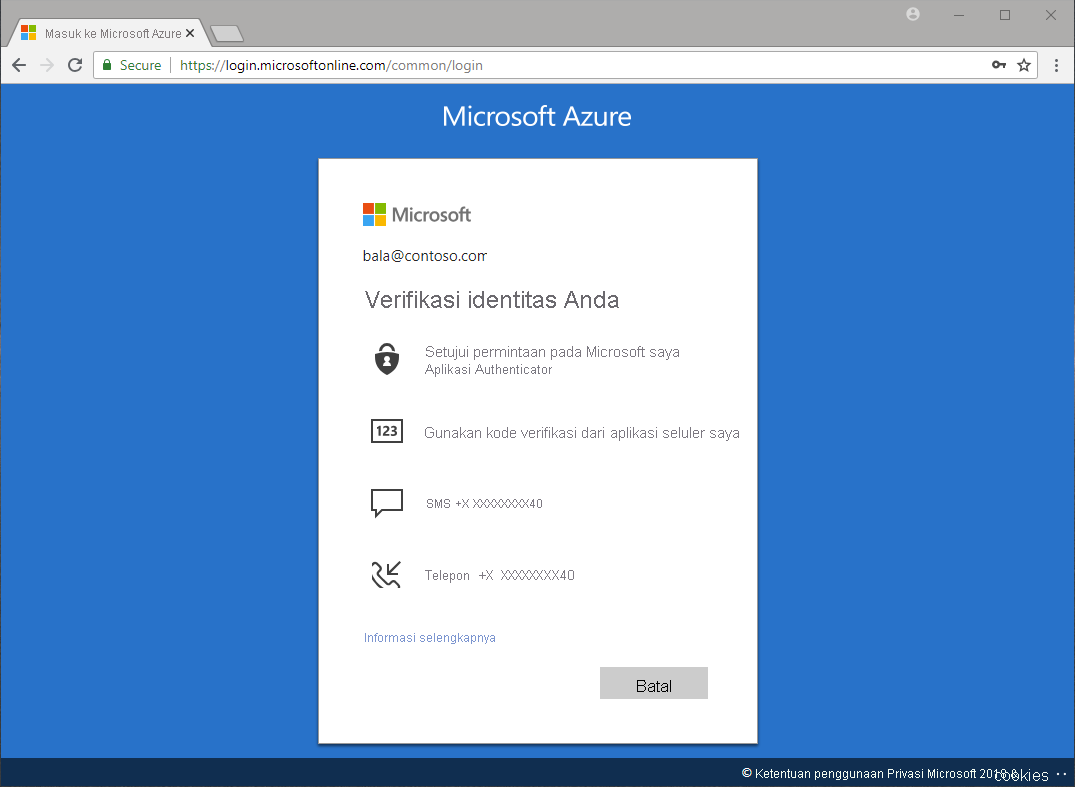

Setelah mereka mendaftar, setiap kali pengguna masuk ke layanan atau aplikasi yang memerlukan MFA, proses masuk Azure meminta informasi autentikasi seperti yang ditunjukkan pada gambar berikut:

Metode Autentikasi Azure

Seperti yang Anda lihat sebelumnya, ada beberapa metode autentikasi yang mungkin dapat disiapkan administrator. Beberapa di antaranya juga mendukung Pengaturan Ulang Kata Sandi Mandiri (SSPR), yang memungkinkan pengguna untuk mengatur ulang kata sandi mereka dengan menyediakan bentuk autentikasi sekunder. Anda dapat menggabungkan layanan ini dengan autentikasi multifaktor Microsoft Entra untuk meringankan beban staf IT.

Tabel berikut ini mencantumkan metode autentikasi dan layanan yang bisa menggunakannya.

| Metode autentikasi | Layanan |

|---|---|

| Password | Autentikasi multifaktor Microsoft Entra dan SSPR |

| Pertanyaan keamanan | SSPR |

| Alamat email | SSPR |

| Windows Hello for Business | Autentikasi multifaktor Microsoft Entra dan SSPR |

| Kunci Keamanan FIDO2 | Autentikasi multifaktor Microsoft Entra dan SSPR |

| Aplikasi Microsoft Authenticator | Autentikasi multifaktor Microsoft Entra dan SSPR |

| Token perangkat keras OATH | Autentikasi multifaktor Microsoft Entra dan SSPR |

| Token perangkat lunak OATH | Autentikasi multifaktor Microsoft Entra dan SSPR |

| Pesan teks | Autentikasi multifaktor Microsoft Entra dan SSPR |

| Panggilan suara | Autentikasi multifaktor Microsoft Entra dan SSPR |

| Kata sandi aplikasi | Autentikasi multifaktor Microsoft Entra dalam kasus tertentu |

Kata sandi

Metode ini adalah satu-satunya yang tidak dapat Anda nonaktifkan.

Pertanyaan keamanan

Metode ini hanya tersedia untuk akun nonadministratif yang menggunakan Pengaturan Ulang Kata Sandi Layanan Mandiri.

Azure menyimpan pertanyaan keamanan secara privat dan dengan keamanan yang ditingkatkan pada objek pengguna di direktori. Hanya pengguna yang dapat menjawab pertanyaan, dan hanya selama pendaftaran. Administrator tidak dapat membaca atau mengubah pertanyaan atau jawaban pengguna.

Azure menyediakan 35 pertanyaan yang telah ditentukan sebelumnya, semuanya diterjemahkan dan dilokalkan berdasarkan lokal browser.

Anda dapat menyesuaikan pertanyaan dengan menggunakan antarmuka administratif. Azure menampilkannya dalam bahasa yang dimasukkan. Panjang maksimum adalah 200 karakter.

Alamat email

Metode ini hanya tersedia di SSPR. Kami menyarankan agar Anda menghindari penggunaan akun email yang tidak mengharuskan pengguna kata sandi Microsoft Entra untuk mengaksesnya.

Windows Hello for Business

Windows Hello untuk Bisnis menyediakan autentikasi biometrik yang andal dan terintegrasi penuh berdasarkan pengenalan wajah atau pencocokan sidik jari. Windows Hello untuk Bisnis, kunci keamanan FIDO2, dan Microsoft Authenticator adalah solusi tanpa kata sandi.

Kunci keamanan FIDO2

Kunci keamanan FIDO2 adalah metode autentikasi tanpa kata sandi berbasis standar yang tidak dapat dipastikan yang dapat datang dalam bentuk apa pun. Fast Identity Online (FIDO) adalah standar terbuka untuk autentikasi tanpa kata sandi.

Pengguna dapat mendaftar, kemudian memilih kunci keamanan FIDO2 di antarmuka masuk sebagai sarana autentikasi utama mereka. Kunci keamanan FIDO2 ini biasanya adalah perangkat USB, tetapi juga dapat menggunakan Bluetooth atau NFC.

Kunci keamanan FIDO2 dapat digunakan untuk masuk ke id Microsoft Entra atau perangkat Windows 10 yang bergabung dengan Microsoft Entra dan mendapatkan akses menyeluruh ke sumber daya cloud dan lokal mereka. Pengguna juga dapat masuk ke browser yang didukung.

Aplikasi Microsoft Authenticator

Metode ini tersedia untuk Android dan iOS. Pengguna dapat mendaftarkan aplikasi seluler mereka di https://aka.ms/mfasetup.

Aplikasi Microsoft Authenticator membantu mencegah akses tanpa izin ke akun dan membantu menghentikan transaksi penipuan dengan mendorong pemberitahuan ke ponsel cerdas atau tablet Anda. Pengguna melihat pemberitahuan dan mengonfirmasi atau menolak permintaan.

Pengguna dapat menggunakan aplikasi Microsoft Authenticator atau aplikasi pihak ketiga sebagai token perangkat lunak untuk menghasilkan kode verifikasi OATH. Setelah pengguna memasukkan nama pengguna dan kata sandi, pengguna memasukkan kode yang disediakan oleh aplikasi di layar masuk. Kode verifikasi menyediakan bentuk autentikasi kedua. Pengguna juga dapat mengatur aplikasi Microsoft Authenticator untuk mengirimkan pemberitahuan push yang mereka pilih dan setujui untuk masuk.

Token perangkat keras OATH

OATH adalah standar terbuka yang menentukan cara menghasilkan kode kata sandi satu kali. MICROSOFT Entra ID mendukung penggunaan token OATH-TOTP SHA-1 dari variasi 30 detik atau 60 detik. Pelanggan bisa mendapatkan token ini dari vendor pilihan mereka. Kunci rahasia terbatas pada 128 karakter, yang mungkin tidak kompatibel dengan semua token.

Token perangkat lunak OATH

Token OATH Perangkat lunak biasanya merupakan aplikasi seperti aplikasi Microsoft Authenticator dan aplikasi autentikator lainnya. Microsoft Entra ID membuat kunci rahasia, atau nilai awal, yang dimasukkan ke dalam aplikasi dan digunakan untuk membuat setiap OTP.

Pesan teks

Azure mengirim kode verifikasi ke ponsel menggunakan SMS. Pengguna harus memasukkan kode ke browser dalam periode waktu tertentu untuk melanjutkan.

Panggilan suara

Azure menggunakan sistem suara otomatis untuk memanggil nomor tersebut dan pemilik menggunakan keypad untuk mengonfirmasi autentikasi. Opsi ini tidak tersedia untuk tingkat Microsoft Entra gratis/uji coba.

Kata sandi aplikasi

Aplikasi nonbrowser tertentu tidak mendukung autentikasi multifaktor Microsoft Entra. Jika pengguna diaktifkan untuk autentikasi multifaktor Microsoft Entra dan mencoba menggunakan aplikasi nonbrowser, mereka tidak dapat mengautentikasi. Kata sandi aplikasi memungkinkan pengguna terus mengautentikasi.

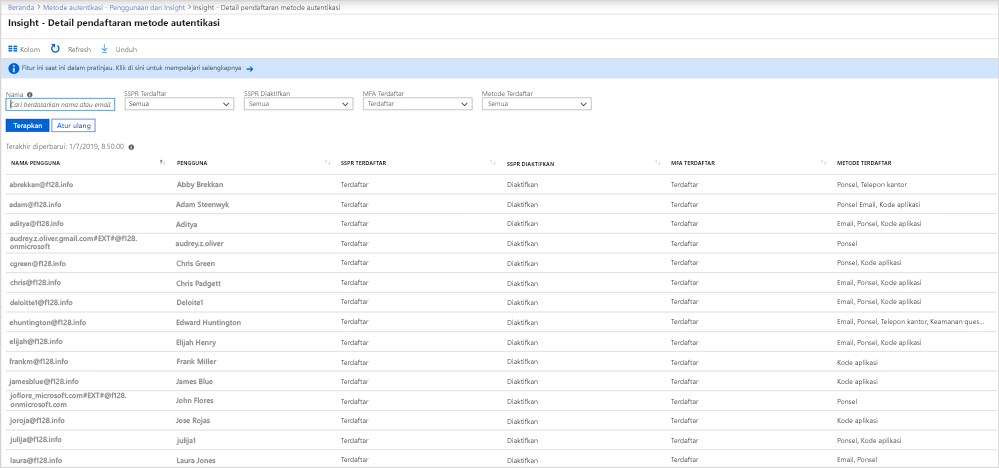

Pemantauan adopsi

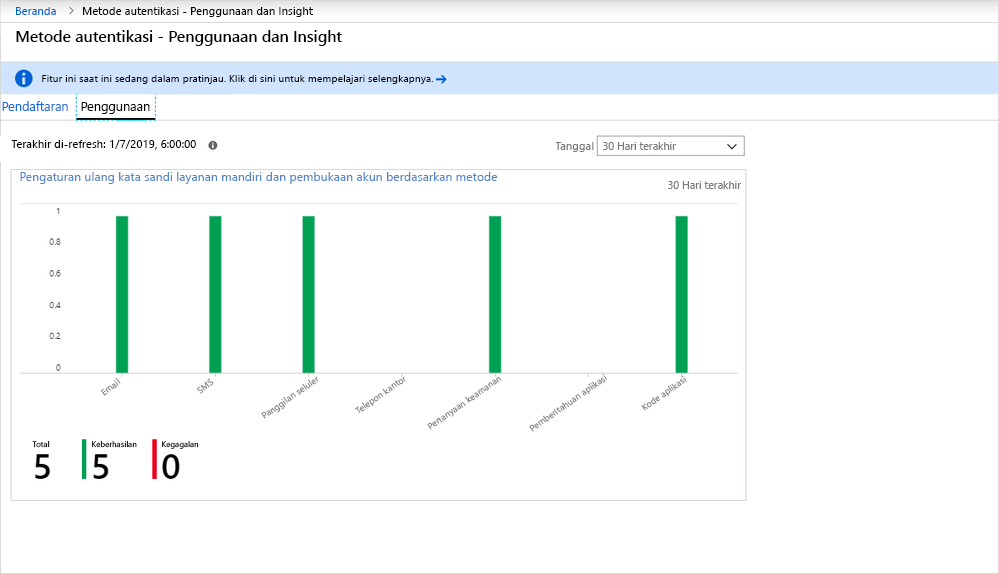

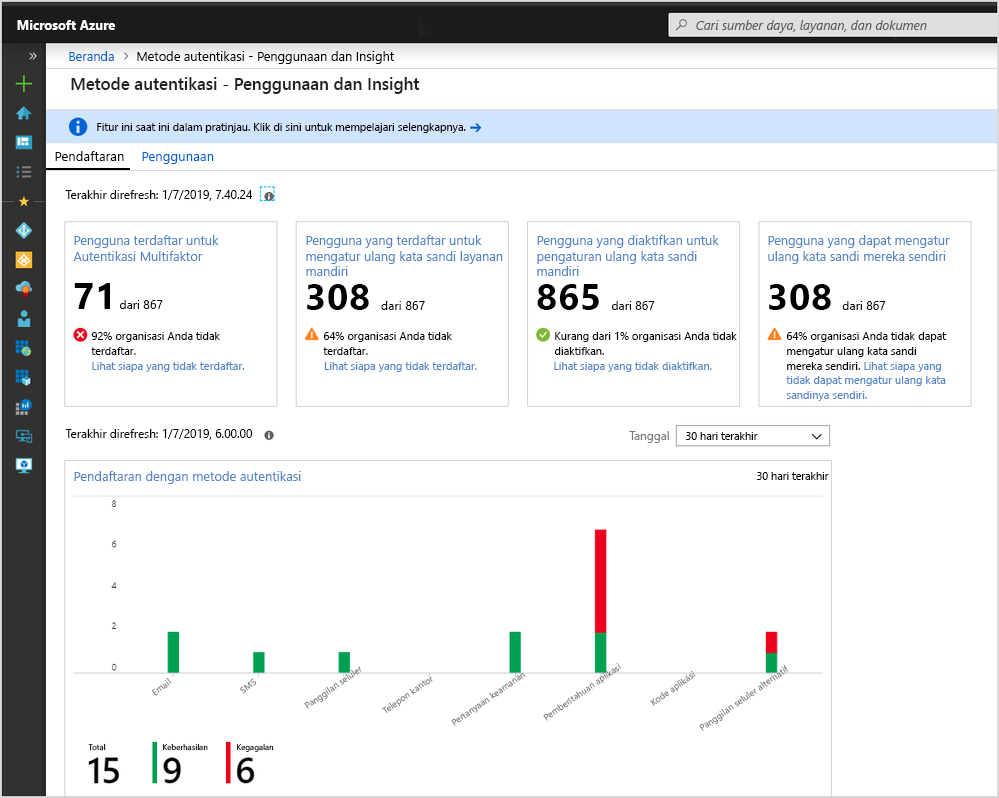

ID Microsoft Entra menyertakan tampilan Penggunaan & wawasan di bagian Pemantauan tempat Anda dapat memantau aktivitas metode autentikasi. Dari sini Anda dapat melihat adopsi MFA dan SSPR:

Selain jumlah pendaftaran secara keseluruhan, Anda juga dapat melihat keberhasilan dan kegagalan pendaftaran per metode autentikasi. Fakta ini memungkinkan Anda untuk memahami metode autentikasi mana yang paling umum didaftarkan pengguna Anda dan mana yang mudah bagi mereka untuk mendaftar. Data ini dihitung menggunakan 30 hari terakhir log audit dari gabungan pendaftaran info keamanan dan pengalaman pendaftaran SSPR.

Anda dapat menelusuri dengan terperinci dan melihat informasi audit pendaftaran terbaru untuk tiap pengguna dengan mengeklik bagan.

Anda juga dapat mempelajari selengkapnya tentang penggunaan SSPR di organisasi Anda melalui tab Penggunaan pada tampilan utama, seperti yang ditunjukkan pada gambar berikut: