Menerapkan DNSSEC

Mencegat dan merusak respons kueri DNS organisasi adalah metode serangan yang umum. Jika peretas jahat dapat mengubah respons dari server DNS Contoso, atau mengirim respons palsu untuk mengarahkan komputer klien ke server mereka sendiri, mereka dapat memperoleh akses ke informasi sensitif Contoso. Layanan apa pun yang mengandalkan DNS untuk koneksi awal—seperti server web e-niaga dan server email—rentan.

Apa itu DNSSEC?

DNSSEC melindungi klien yang membuat kueri DNS agar tidak menerima respons DNS palsu. Ketika server DNS yang menghosting zona yang ditandatangani secara digital menerima kueri, server mengembalikan tanda tangan digital bersama dengan catatan yang diminta. Penyelesai atau server lain dapat memperoleh kunci publik dari pasangan kunci publik/pribadi dari jangkar tepercaya, dan kemudian memvalidasi bahwa responsnya asli dan belum dirusak. Untuk melakukannya, Anda harus mengonfigurasi pemecah masalah atau server dengan jangkar tepercaya untuk zona bertanda tangan atau induk dari zona bertanda tangan.

Langkah-langkah tingkat tinggi untuk menyebarkan DNSSEC adalah:

- Tanda tangani zona DNS.

- Konfigurasikan distribusi jangkar tepercaya.

- Konfigurasikan tabel kebijakan resolusi nama (NRPT) di komputer klien.

Catatan sumber daya

Validasi respons DNS dicapai dengan mengaitkan pasangan kunci pribadi/publik (seperti yang dibuat oleh administrator) dengan zona DNS, lalu menentukan catatan sumber daya DNS tambahan untuk menandatangani dan menerbitkan kunci.

Catatan sumber daya mendistribusikan kunci publik, sedangkan kunci pribadi tetap berada di server. Saat klien meminta validasi, DNSSEC menambahkan data ke respons yang memungkinkan klien mengautentikasi respons.

Tabel berikut menjelaskan catatan sumber daya tambahan yang digunakan dengan DNSSEC.

| Catatan sumber daya | Tujuan |

|---|---|

| RRSIG | Memegang tanda tangan untuk satu set catatan DNS. Klien DNS dapat menggunakannya untuk memeriksa otoritas respons. Saat catatan sumber daya diselesaikan, catatan Tanda Tangan Catatan Sumber Daya (RRSIG) dikirim untuk verifikasi. |

| DNSKEY | Menerbitkan kunci publik untuk zona tersebut. Tindakan ini memungkinkan klien untuk memvalidasi tanda tangan yang dibuat oleh kunci pribadi yang dipegang oleh server DNS. |

| NSEC | Ketika respons DNS tidak memiliki data untuk diberikan kepada klien, catatan Next Secure (NSEC) mengautentikasi bahwa host tidak ada. |

| NSEC3 | Versi hash dari catatan NSEC, yang mencegah serangan dengan menghitung zona. |

| DS | Catatan delegasi yang berisi hash kunci publik zona turunan. Catatan ini ditandatangani oleh kunci pribadi zona induk. Jika zona turunan dari induk yang ditandatangani juga ditandatangani, Anda harus secara manual menambahkan catatan Delegation Signer (DS) dari turunan ke induk untuk membuat rantai kepercayaan. |

Menandatangani zona DNS

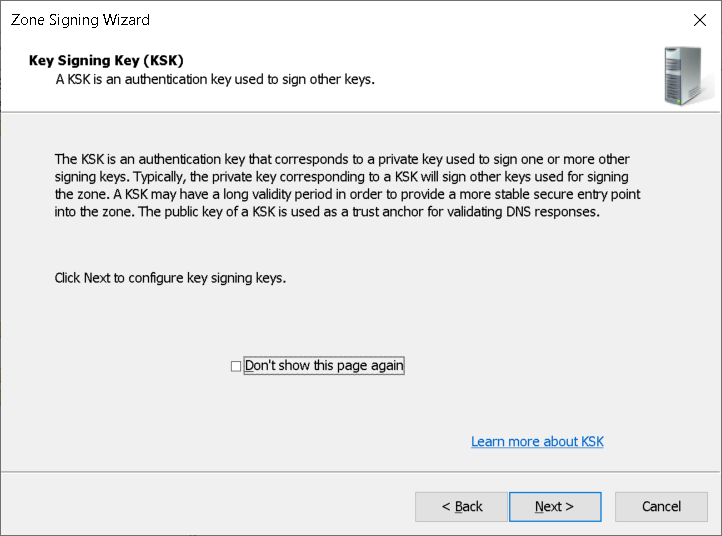

Windows Server menyertakan Wizard Penandatanganan Zona di pengelola DNS untuk menyederhanakan konfigurasi dan proses penandatanganan, dan untuk mengaktifkan penandatanganan online. Wizard memungkinkan Anda memilih parameter penandatanganan zona. Jika Anda memilih untuk mengonfigurasi pengaturan penandatanganan zona dan tidak menggunakan parameter dari zona yang ada atau menggunakan nilai default, Anda dapat menggunakan wizard untuk mengonfigurasi pengaturan seperti berikut ini:

- Penandatanganan Opsi Penandatanganan Kunci.

- Opsi Penandatanganan Kunci Zona.

- Opsi distribusi jangkar tepercaya.

- Parameter penandatanganan dan penjajakan pendapat.

Distribusi jangkar tepercaya

Jangkar tepercaya adalah entitas otoritatif yang diwakili oleh kunci publik. Zona TrustAnchors menyimpan kunci publik yang telah dikonfigurasi sebelumnya yang terkait dengan zona tertentu. Di DNS, jangkar tepercaya adalah catatan sumber daya DNSKEY atau DS. Komputer klien menggunakan catatan ini untuk membangun rantai kepercayaan. Anda harus mengonfigurasi jangkar tepercaya dari zona di setiap server DNS domain untuk memvalidasi respons dari zona yang ditandatangani tersebut. Semua server DNS yang menghosting zona harus memiliki catatan kunci DNSKEY yang sama untuk memberikan informasi yang diperlukan untuk memvalidasi catatan RRSIG.

Tabel Kebijakan Resolusi Nama

NRPT berisi aturan yang mengontrol perilaku klien DNS untuk mengirim kueri DNS dan memproses respons dari kueri tersebut. Misalnya, aturan DNSSEC meminta komputer klien untuk memeriksa validasi respons untuk akhiran domain DNS tertentu. Sebagai praktik terbaik, Kebijakan Grup adalah metode pilihan untuk mengonfigurasi NRPT. Jika tidak ada NRPT, komputer klien menerima respons tanpa memvalidasinya.

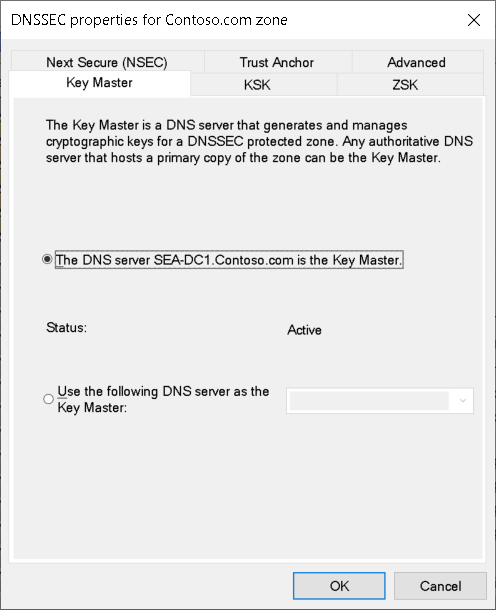

Meninjau atau mengubah pengaturan

Setelah menyelesaikan penandatanganan zona, Anda dapat meninjau atau mengubah pengaturan dengan menggunakan prosedur ini:

- Di Pengelola DNS, klik kanan atau aktifkan menu konteks untuk zona, pilih DNSSEC, lalu pilih Properti.

- Gunakan kotak dialog Properti DNSSEC untuk zonename zone untuk meninjau dan mengedit pengaturan.

- Pilih OKE bila selesai.

Demonstrasi

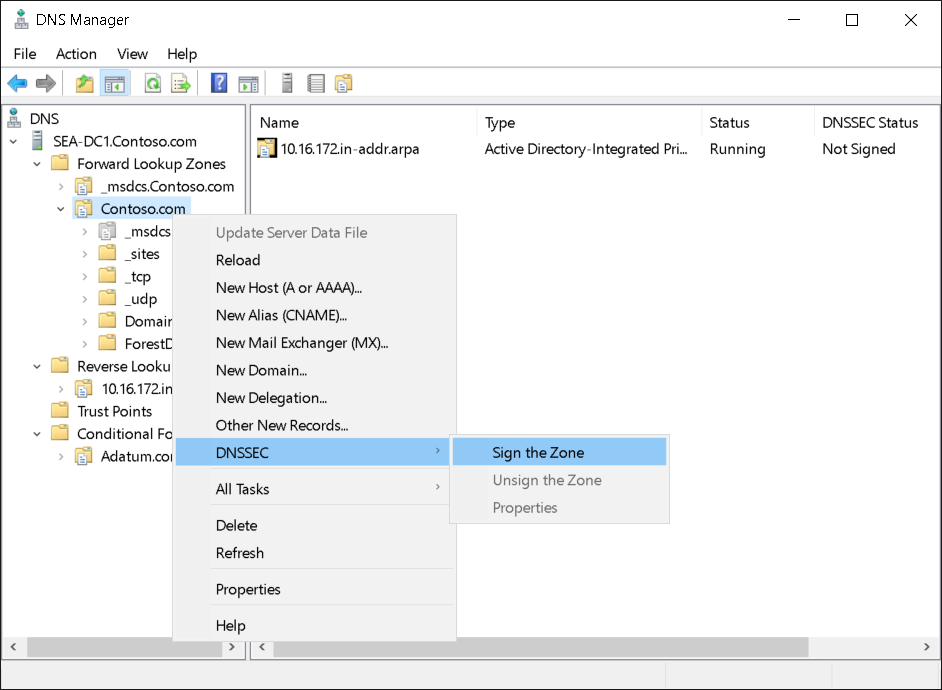

Video berikut menunjukkan cara mengonfigurasi DNSSEC di Windows Server DNS menggunakan konsol DNS. Langkah-langkah utama dalam proses adalah:

- Membuka Server Manager, lalu buka Pengelola DNS.

- Temukan zona pencarian ke depan yang sesuai, klik kanan zona atau aktifkan menu konteksnya, pilih DNSSEC, lalu pilih Tanda tangani Zona.

- Gunakan Wizard Penandatanganan Zona untuk menyelesaikan proses.

- Di Pengelola DNS, luaskan Poin Kepercayaan. Pastikan bahwa catatan sumber daya DNSKEY ada dan statusnya valid.

- Buka Pengelola Kebijakan Grup.

- Membuka GPO yang cocok untuk diedit.

- Di Editor Pengelola Kebijakan Grup, di bagian Konfigurasi Komputer, navigasikan ke Kebijakan>Pengaturan Windows>Kebijakan Resolusi Nama.

- Di bagian Buat Aturan, di kotak teks Akhiran, masukkan akhiran domain yang sesuai.

- Pilih Aktifkan DNSSEC dalam aturan ini, pilih Wajibkan klien DNS untuk memeriksa apakah nama dan data alamat telah divalidasi oleh server DNS, lalu pilih Buat .