Latihan - Memantau database Anda

Bayangkan Anda menerima pemberitahuan dari administrator keamanan perusahaan Anda. Potensi pelanggaran keamanan telah terdeteksi pada jaringan Anda. Individu yang tidak sah mungkin telah mengakses database Anda melalui aktivitas berbahaya. Bagaimana Anda melacak ini?

Anda tahu bahwa Anda perlu secara aktif memantau database Anda untuk aktivitas yang mencurigakan. Apa yang dapat Anda lakukan untuk tidak hanya mendapatkan visibilitas tentang apa yang terjadi dalam database Anda, tetapi juga untuk mencegah aktivitas berbahaya terjadi?

Azure SQL Database memiliki fitur bawaan yang dapat membantu Anda melacak apa yang terjadi di database Anda. Ini dapat memantau dan memberi tahu Anda jika mengidentifikasi aktivitas berbahaya.

Pengauditan Azure SQL Database

Dengan mengaktifkan pengauditan, operasi yang terjadi pada database akan disimpan untuk inspeksi nanti atau dianalisisi oleh alat otomatis. Pengauditan juga digunakan untuk manajemen kepatuhan atau memahami bagaimana database Anda digunakan. Pengauditan juga diperlukan jika Anda ingin menggunakan deteksi ancaman Azure di Azure SQL Database Anda.

Anda dapat menggunakan pengauditan database SQL untuk:

- Mempertahankan jejak audit dari peristiwa yang dipilih. Anda dapat menentukan kategori tindakan database yang akan diaudit.

- Laporan aktivitas database. Dengan adanya laporan yang telah dikonfigurasi sebelumnya dan dasbor, Anda dapat membuat laporan aktivitas dan kejadian dengan mudah.

- Menganalisis laporan. Anda dapat menemukan peristiwa mencurigakan, aktivitas yang tidak biasa, dan tren.

Log audit ditulis ke Tambahkan Blob di akun Azure Blob Storage yang Anda tetapkan. Kebijakan audit dapat diterapkan di tingkat server atau tingkat database. Setelah diaktifkan, Anda dapat menggunakan portal Azure untuk melihat log, atau mengirimkannya ke Analitik Log atau Event Hubs untuk pemrosesan dan analisis lebih lanjut.

Pengauditan dalam praktiknya

Sebagai praktik terbaik, hindari mengaktifkan pengauditan blob server dan pengauditan blob database bersama-sama, kecuali:

- Anda ingin menggunakan akun penyimpanan atau periode retensi yang berbeda untuk database tertentu.

- Anda ingin mengaudit jenis peristiwa atau kategori untuk database tertentu yang berbeda dari database lainnya di server. Misalnya, Anda mungkin memiliki sisipan tabel yang perlu diaudit tetapi hanya untuk database tertentu.

Jika tidak, kami sarankan Anda hanya mengaktifkan audit blob tingkat server dan membiarkan audit tingkat database dinonaktifkan untuk semua database.

Ikuti langkah-langkah ini untuk menyiapkan audit pada sistem Anda.

Masuk ke portal Microsoft Azure menggunakan akun yang sama dengan yang Anda aktifkan dengan kotak pasir.

Di bilah pencarian di bagian atas portal, cari serverNNNNN, lalu pilih server di portal. Ganti NNNNN dengan nomor dari nama server Anda.

Di panel menu sebelah kiri, di bawah Keamanan, pilih Pengauditan.

Pengauditan dinonaktifkan secara default. Untuk mengaktifkannya di server database Anda, alihkan Aktifkan Audit Azure AQL ke AKTIF.

Setelah tombol AKTIF dipilih, centang kotak Penyimpanan.

Pilih langganan Anda.

Anda dapat memilih akun penyimpanan yang ada, atau membuat akun penyimpanan baru untuk menyimpan audit Anda. Akun penyimpanan harus dikonfigurasi untuk menggunakan wilayah yang sama dengan server Anda.

Dalam hal ini, tentukan akun penyimpanan baru. Di bawah Akun penyimpanan, pilih Buat baru. Panel Buat akun penyimpanan ditampilkan. Beri nama server akun penyimpananNNNNNauditing, mengganti NNNNN dengan nomor dari nama server logis Anda.

Tinggalkan opsi lainnya sebagai default dan pilih OKE. Kembali ke panel Pengaturan penyimpanan, biarkan opsi yang default, dan pilih OKE.

Pilih Simpan untuk menyimpan perubahan Anda dan mengaktifkan audit di server database Anda.

Sekarang buat beberapa catatan audit dan lihat apa yang dapat Anda harapkan.

Masuk kembali ke database sebagai pengguna ApplicationUser .

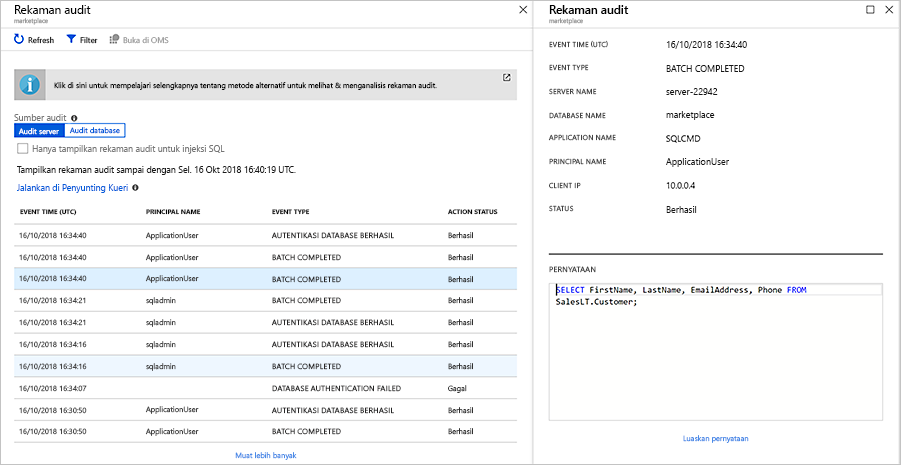

sqlcmd -S tcp:serverNNNNN.database.windows.net,1433 -d marketplaceDb -U 'ApplicationUser' -P '[password]' -N -l 30Jalankan kueri berikut:

SELECT FirstName, LastName, EmailAddress, Phone FROM SalesLT.Customer; GOKembali ke portal Azure, di server SQL Anda, pilih database SQL di panel menu kiri, dan pilih database marketplace.

Di panel menu sebelah kiri pada database marketplace Anda, di bawah Keamanan, pilih Pengauditan.

Karena Anda mengaktifkan audit di tingkat server, Anda akan melihat bahwa audit diaktifkan di sini. Pilih Tampilkan log audit di bilah menu teratas untuk melihat log.

Anda akan melihat satu atau beberapa catatan audit dengan NAMA UTAMA dari ApplicationUser dan JENIS PERISTIWA dari BATCH SELESAI. Salah satunya harus berisi detail kueri yang Anda jalankan. Anda mungkin juga melihat peristiwa lain seperti kegagalan dan keberhasilan autentikasi. Pilih catatan apa pun untuk melihat detail lengkap peristiwa.

Tindakan ini mengonfigurasi audit di tingkat server database. Audit berlaku untuk semua database di server. Anda juga dapat mengonfigurasi audit di tingkat database.

Lihat fitur lain yang menggunakan log ini untuk meningkatkan keamanan database Anda.

Advanced Data Security untuk Azure SQL Database

Advanced Data Security (ADS) menyediakan serangkaian kemampuan keamanan SQL tingkat lanjut, termasuk penemuan & klasifikasi data, penilaian kerentanan, dan Advanced Threat Protection (ATP).

- Penemuan & klasifikasi data (saat ini dalam pratinjau) menyediakan kemampuan yang disertakan dalam Azure SQL Database untuk menemukan, mengklasifikasikan, memberi label, dan melindungi data sensitif dalam database Anda. Ini dapat digunakan untuk memberikan visibilitas ke status klasifikasi database Anda, dan untuk melacak akses ke data sensitif dalam database dan di luar batasnya.

- Penilaian kerentanan adalah cara mudah untuk mengonfigurasi layanan yang dapat menemukan, melacak, dan membantu Anda meremediasi potensi kerentanan database. Ini memberikan visibilitas untuk status keamanan Anda, dan menyertakan langkah-langkah yang dapat dilakukan untuk mengatasi masalah keamanan, dan meningkatkan pertahanan database Anda.

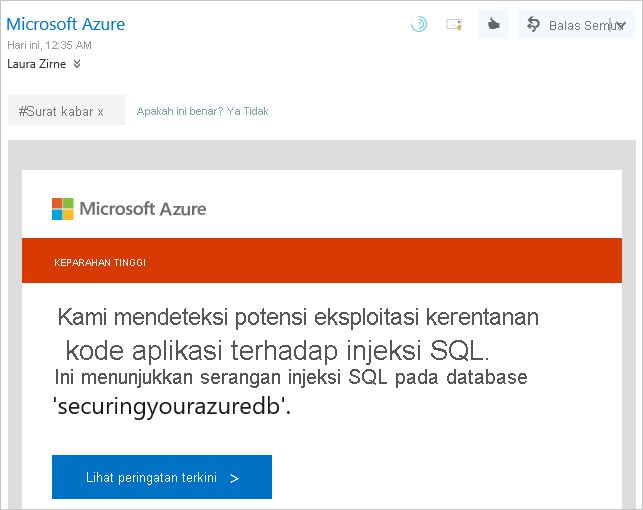

- Advanced Threat Protection mendeteksi aktivitas ganjil yang menunjukkan upaya yang tidak biasa dan berpotensi berbahaya untuk mengakses atau mengeksploitasi database Anda. Ini terus memantau database Anda untuk aktivitas yang mencurigakan, dan memberikan peringatan keamanan langsung tentang potensi kerentanan, serangan injeksi SQL, dan pola akses database yang ganjil. Pemberitahuan Advanced Threat Protection memberikan detail aktivitas yang mencurigakan dan merekomendasikan tindakan tentang cara menyelidiki dan mengurangi ancaman.

Penyiapan dan konfigurasi

Aktifkan ADS di database Anda. ADS adalah pengaturan tingkat server, jadi mulailah di sana.

Kembali ke portal Azure, buka server SQL Anda. Di bilah pencarian di bagian atas halaman, cari serverNNNNN, lalu pilih server.

Di panel menu sebelah kiri, di bagian Keamanan, pilih Pertahanan Microsoft untuk Cloud.

Pilih Aktifkan Microsoft Defender for SQL.

Pilih Konfigurasikan di samping pesan Diaktifkan di tingkat langganan. Panel Pengaturan server ditampilkan.

Pemindaian berulang berkala diaktifkan secara bawaan. Saat pemindaian mingguan dipicu, ringkasan hasil pemindaian dikirim ke alamat email yang Anda berikan. Dalam hal ini, matikan ini. Kirim juga pemberitahuan email ke admin dan pemilik langganan diaktifkan secara default untuk mengirim ancaman ke administrator layanan. Pilih Simpan di bagian atas halaman untuk menyimpan pengaturan Anda.

Di bawah Pengaturan Perlindungan Ancaman Tingkat Lanjut, pilih Tambahkan detail kontak Anda... untuk membuka panel Pemberitahuan Email Defender for Cloud. Di sini, Anda dapat secara opsional menentukan di mana email pemberitahuan dikirimkan untuk penilaian kerentanan dan Perlindungan Ancaman Tingkat Lanjut sebagai daftar alamat email yang dipisahkan titik koma. Kirim juga pemberitahuan email ke admin dan pemilik langganan diaktifkan secara default untuk mengirim ancaman ke administrator layanan.

Anda juga dapat memilih Aktifkan Audit... . untuk mengaktifkan Azure SQL Audit.

Lalu pilih Simpan untuk menerapkan perubahan.

Anda menerima pemberitahuan email karena kerentanan terdeteksi. Email menguraikan apa yang terjadi dan tindakan yang harus diambil.

Penemuan & klasifikasi data

Buka database marketplace Anda. Di bilah pencarian di bagian atas portal Azure, cari marketplace, lalu pilih database.

Di panel menu kiri, di bawah Keamanan, pilih Penemuan & Klasifikasi Data.

Tab Klasifikasi menampilkan kolom dalam tabel Anda yang perlu dilindungi. Beberapa kolom mungkin memiliki informasi sensitif atau mungkin dianggap diklasifikasikan di berbagai negara atau wilayah.

Pesan muncul jika kolom memerlukan proteksi yang dikonfigurasi. Pesan ini diformat seperti 15 kolom dengan rekomendasi klasifikasi. Anda dapat memilih teks untuk melihat rekomendasi.

Pilih kolom yang ingin Anda klasifikasikan dengan memilih tanda centang di samping kolom, atau pilih kotak centang di sebelah kiri header skema. Pilih tombol Terima rekomendasi yang dipilih untuk menerapkan rekomendasi klasifikasi.

Selanjutnya, edit kolom lalu tentukan jenis informasi dan label sensitivitas untuk database. Pilih Simpan untuk menyimpan perubahan.

Tidak ada rekomendasi aktif yang harus dicantumkan setelah Anda berhasil mengelola rekomendasi.

Kerentanan keamanan

Di panel menu sebelah kiri, di bagian Keamanan, pilih Pertahanan Microsoft untuk Cloud.

Bagian Rekomendasi mencantumkan masalah konfigurasi pada basis data Anda dan risiko terkait.

Memilih rekomendasi. Pada panel rekomendasi, Anda akan melihat detailnya, seperti tingkat risiko, database mana yang diterapkannya, deskripsi kerentanan, dan remediasi yang direkomendasikan untuk memperbaiki masalah. Terapkan remediasi untuk memperbaiki masalah. Pastikan untuk mengatasi semua kerentanan.

Insiden dan peringatan keamanan

Bagian ini menampilkan daftar ancaman yang terdeteksi.

Atasi masalah apa pun dengan mengikuti rekomendasi. Untuk masalah seperti peringatan injeksi SQL, Anda dapat melihat kueri dan bekerja mundur ke tempat kueri dijalankan dalam kode. Setelah ditemukan, Anda harus menulis ulang kode sehingga tidak lagi memiliki masalah.