Latihan - Membuat playbook Microsoft Sentinel

Latihan Membuat playbook Microsoft Sentinel dalam modul ini adalah unit opsional. Namun, jika Anda ingin melakukan latihan ini, Anda memerlukan akses ke langganan Azure tempat Anda dapat membuat sumber daya Azure. Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

Untuk menyebarkan prasyarat untuk latihan, lakukan tugas berikut.

Catatan

Jika Anda memilih untuk melakukan latihan dalam modul ini, ketahuilah bahwa Anda mungkin dikenakan biaya di Langganan Azure Anda. Untuk memperkirakan biaya, buka Harga Microsoft Sentinel.

Tugas 1: Menyebarkan Microsoft Sentinel

Pilih tautan di bawah:

Anda diminta untuk masuk ke Azure.

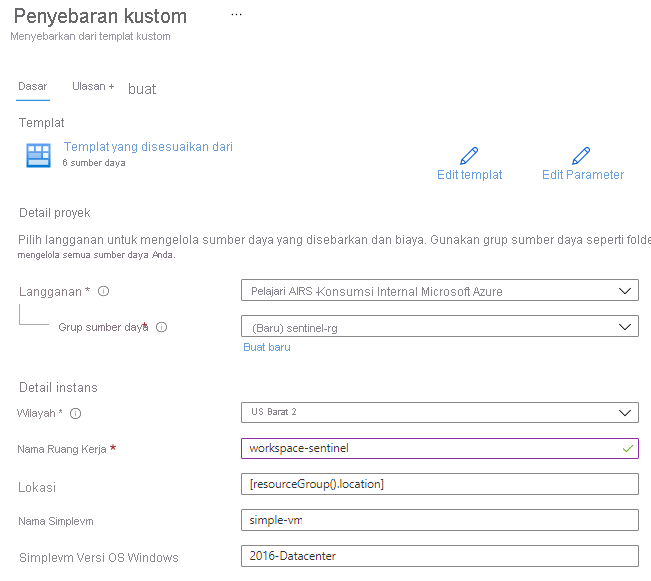

Pada halaman Penyebaran kustom, berikan informasi berikut ini:

Label Deskripsi Langganan Pilih langganan Azure Anda. Grup Sumber Daya Pilih Buat baru dan berikan nama untuk grup sumber daya seperti azure-sentinel-rg.Wilayah Dari menu drop-down, pilih kawasan tempat Anda ingin menyebarkan Microsoft Sentinel. Nama ruang kerja Berikan nama unik untuk ruang kerja Microsoft Sentinel, seperti <yourName>-Sentinel, dengan <yourName> mewakili nama ruang kerja yang Anda pilih di tugas sebelumnya.Lokasi Terima nilai default [resourceGroup().location]. Nama Simplevm Terima nilai default simple-vm. Simplevm Versi OS Windows Terima nilai default 2016-Datacenter.

Pilih Tinjau + buat, lalu, ketika data telah divalidasi, pilih Buat.

Catatan

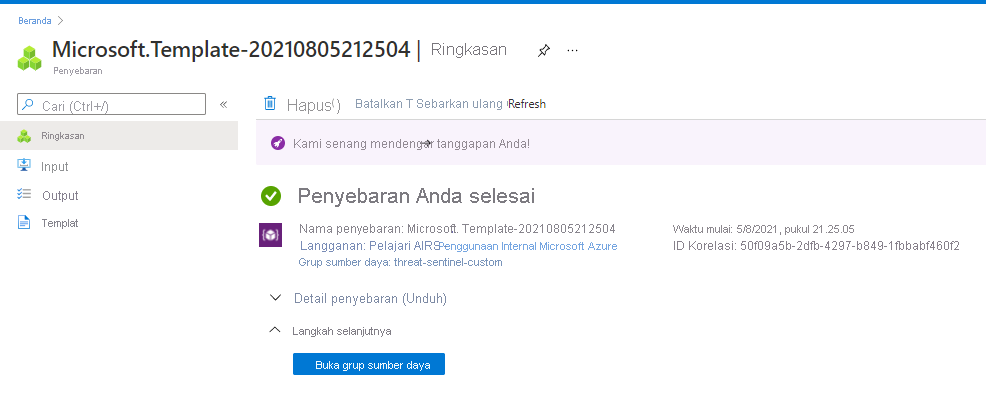

Tunggu hingga penerapan selesai. Penyebaran harus memakan waktu kurang dari lima menit.

Tugas 2: Periksa sumber daya yang dibuat

Pada halaman Ringkasan Penyebaran, pilih Buka grup sumber daya. Sumber daya untuk penyebaran kustom Anda muncul.

Pilih Beranda dan di Layanan Azure, telusuri dan pilih Grup sumber daya.

Pilih azure-sentinel-rg.

Mengurutkan daftar sumber daya menurut Jenis.

Grup sumber daya harus berisi sumber daya yang ditampilkan dalam tabel berikut.

Nama Tipe Deskripsi <yourName>-SentinelRuang kerja Analitik Log Ruang kerja Analitik Log yang digunakan oleh Microsoft Sentinel, dengan <namaAnda> mewakili nama ruang kerja yang Anda pilih di tugas sebelumnya. simple-vmNetworkInterfaceAntarmuka jaringan Antarmuka jaringan untuk VM. SecurityInsights(<yourName>-Sentinel)Solution Wawasan keamanan untuk Microsoft Sentinel. st1<xxxxx>Akun Penyimpanan Akun penyimpanan yang digunakan oleh komputer virtual. simple-vmKomputer virtual Komputer virtual (VM) yang digunakan dalam demonstrasi. vnet1Jaringan virtual Jaringan virtual untuk VM.

Catatan

Sumber daya yang digunakan dan langkah-langkah konfigurasi yang diselesaikan dalam latihan ini diperlukan dalam latihan berikutnya. Jika Anda bermaksud menyelesaikan latihan berikutnya, jangan menghapus sumber daya dari latihan ini.

Tugas 3: Mengonfigurasikan konektor Microsoft Sentinel

Di portal Microsoft Azure, cari Microsoft Sentinel, lalu pilih ruang kerja Microsoft Sentinel yang dibuat sebelumnya.

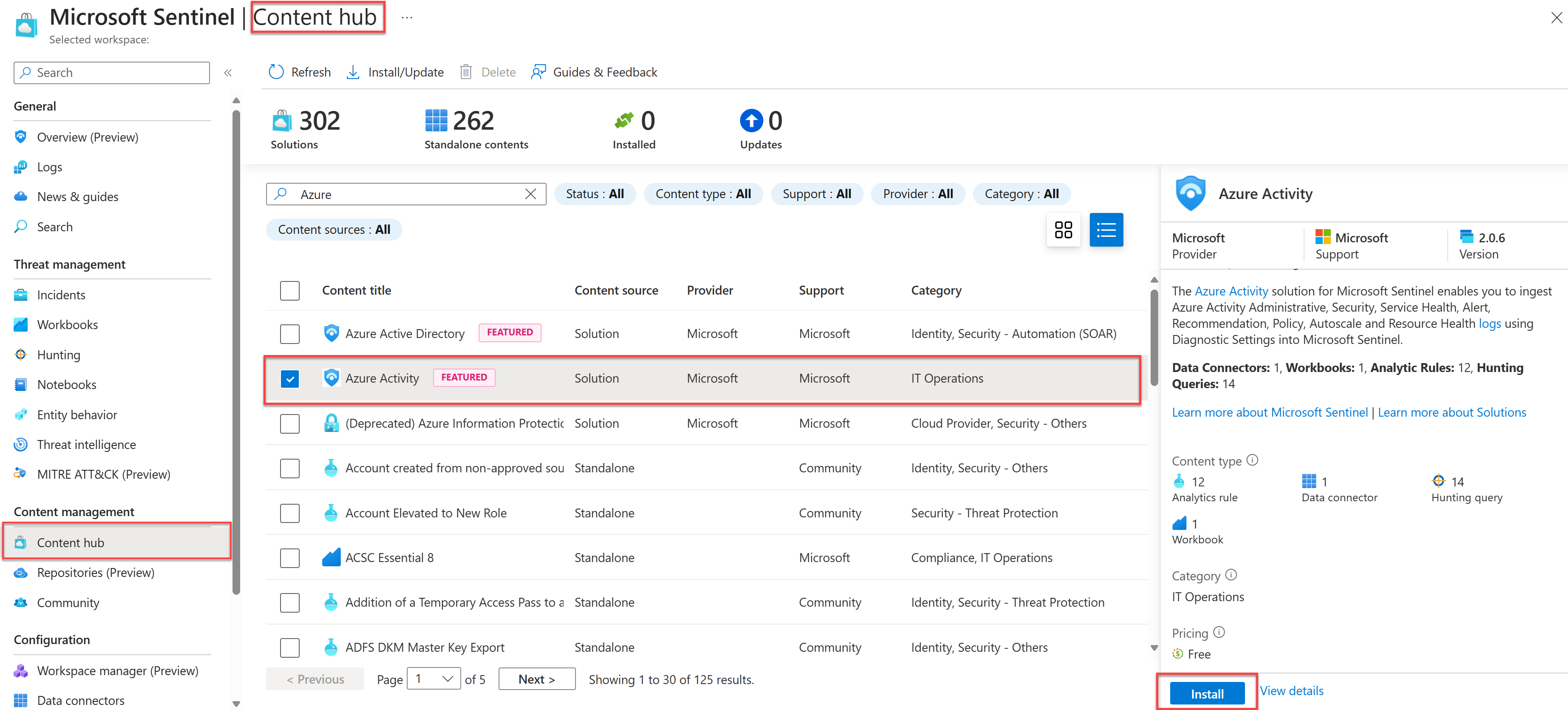

Di Microsoft Azure Sentinel | Panel gambaran umum, di menu sebelah kiri, gulir ke bawah ke Manajemen Konten dan pilih Hub Konten.

Di halaman Hub Konten, ketik Aktivitas Azure ke dalam formulir Pencarian , dan pilih solusi Aktivitas Azure.

Di panel detail solusi Aktivitas Azure, pilih Instal.

Di kolom Nama konten tengah, pilih konektor Data Aktivitas Azure.

Catatan

Solusi ini menginstal jenis Konten ini: 12 Aturan analitik, 14 kueri Berburu, 1 Buku Kerja, dan konektor Data Aktivitas Azure.

Pilih Buka halaman konektor.

Di area Instruksi/Konfigurasi, gulir ke bawah dan di bawah 2. Koneksi langganan Anda... pilih Luncurkan Wizard Penetapan Azure Policy.

Di tab Dasar wizard, pilih elipsis ... di bawah Cakupan. Pada panel Cakupan , pilih langganan Anda lalu pilih Pilih.

Pilih tab Parameter , dan pilih ruang kerja Microsoft Azure Sentinel Anda dari daftar drop-down ruang kerja Analitik Log Utama.

Pilih tab Remediasi , dan pilih kotak centang Buat tugas remediasi. Tindakan ini menerapkan penetapan kebijakan ke sumber daya Azure yang sudah ada.

Pilih tombol Tinjau + Buat untuk meninjau konfigurasi, lalu pilih Buat.

Catatan

Konektor untuk Aktivitas Azure menggunakan penetapan kebijakan, Anda harus memiliki izin peran yang memungkinkan Anda membuat penetapan kebijakan. Dan, biasanya perlu waktu 15 menit untuk menampilkan status Koneksi. Saat konektor disebarkan, Anda dapat terus melakukan langkah-langkah lainnya di unit ini dan unit berikutnya dalam modul ini.

Tugas 4: Membuat aturan analitik

Di Portal Azure, cari dan pilih Microsoft Sentinel, lalu pilih ruang kerja Microsoft Sentinel yang dibuat sebelumnya.

Pada halaman Microsoft Sentinel, pada bilah menu, di bagian Konfigurasi, pilih Analitik.

Di Microsoft Azure Sentinel | Halaman Analitik, pilih Buat lalu pilih Aturan Kueri NRT (Pratinjau).

Pada halaman Umum, berikan input dalam tabel berikut ini, lalu pilih Berikutnya: Atur logika aturan >.

Label Deskripsi Nama Berikan nama deskriptif, seperti Hapus Virtual Machines, untuk menjelaskan jenis aktivitas mencurigakan yang dideteksi oleh pemberitahuan. Deskripsi Masukkan deskripsi terperinci yang membantu analis keamanan lain memahami apa yang dilakukan aturan. Taktik dan Teknik Dari menu drop-down Taktik dan Teknik, pilih kategori Akses Awal untuk mengklasifikasikan aturan mengikuti taktik MITRE. Tingkat keparahan Pilih menu drop-down Tingkat Keparahan untuk mengkategorikan tingkat pentingnya peringatan sebagai salah satu dari empat opsi: Tinggi, Sedang, Rendah, atau Informasi. Status Tentukan status aturan. Secara default, status diaktifkan . Anda dapat memilih Dinonaktifkan untuk menonaktifkan aturan jika menghasilkan sejumlah besar positif palsu. Pada halaman Atur logika aturan, di bagian Kueri aturan, masukkan kueri berikut ini:

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressTerima nilai default untuk semua pengaturan lain lalu pilih Berikutnya: Pengaturan insiden.

Pada tab Pengaturan insiden, pastikan bahwa Diaktifkan dipilih untuk pembuatan insiden dari pemberitahuan yang dipicu oleh aturan analitik ini. Lalu pilih Berikutnya: Respons otomatis.

Pada tab Respons otomatis, Anda dapat memilih playbook untuk berjalan secara otomatis saat peringatan dibuat. Hanya playbook berisi konektor Logic App Microsoft Sentinel yang akan ditampilkan.

Pilih Berikutnya: Tinjauan.

Pada halaman Tinjau dan Buat, verifikasi bahwa validasi berlalu, lalu pilih Buat.

Catatan

Anda dapat mempelajari selengkapnya tentang aturan analitik Microsoft Sentinel dalam modul "Deteksi ancaman dengan analitik Microsoft Sentinel".