Memahami perburuan ancaman keamanan cyber

Istilah "perburuan ancaman" didefinisikan secara berbeda oleh orang yang berbeda. Definisi yang paling umum digunakan adalah gagasan bahwa Anda secara proaktif berburu melalui lingkungan Anda untuk ancaman atau serangkaian aktivitas yang belum pernah Anda deteksi sebelumnya. Bagian "tidak terdeteksi sebelumnya" inilah yang membedakan perburuan ancaman dari respons insiden atau triase pemberitahuan.

Kegunaan lain dari istilah berburu termasuk mencari ancaman dengan indikator yang baru diperoleh. Jika Umpan Inteligensi Ancaman memberikan Alamat IP baru yang dianggap berbahaya, analis kemudian dapat mengambil Alamat IP dan mencari log untuk menemukan apakah indikator baru terlihat di masa lalu. Secara teknis ini bukan berburu ancaman karena Anda menggunakan yang dikenal buruk seperti Alamat IP. Microsoft Azure Sentinel sudah menyediakan kueri perburuan untuk memudahkan proses ini. Selanjutnya, cari lebih banyak ancaman berbasis bukti dari Insiden atau Pemberitahuan saat ini sebagai bagian dari proses Analisis Insiden. Sangat penting untuk mengeksplorasi data berdasarkan bukti yang ditemukan dalam insiden saat ini. Microsoft Sentinel dan Microsoft Defender XDR menyediakan jenis kemampuan berburu ini.

Semua pendekatan ini memiliki satu kesamaan: menggunakan kueri KQL untuk menemukan ancaman.

Pertahanan Microsoft dan Titik Akhir Pertahanan Microsoft lebih fokus pada jenis indikator dan analisis berburu. Microsoft Azure Sentinel dilengkapi dengan lebih banyak fitur untuk mengelola proses perburuan ancaman.

Perburuan proaktif

Mengapa berburu proaktif? Saat Anda berburu ancaman "tidak terdeteksi sebelumnya", kekhawatirannya adalah jika Anda menunggu ancaman terdeteksi, dampak serangan dapat menjadi lebih signifikan. Jika kita tidak memiliki indikator yang diketahui, lalu apa yang kita buru? Kita berburu berdasarkan Hipotesis. Hipotesis mungkin dimulai dengan "Inteligensi Ancaman Operasional," dan kemudian mencantumkan taktik dan teknik penyerang. Hipotesis dapat mencari teknik tertentu, bukan indikator seperti alamat IP. Jika aktivitas berbahaya teridentifikasi, kita mungkin telah menemukan penyerang lebih awal dalam proses serangan sebelum mereka memiliki kesempatan untuk mengekstrak data.

Proses untuk berburu ancaman

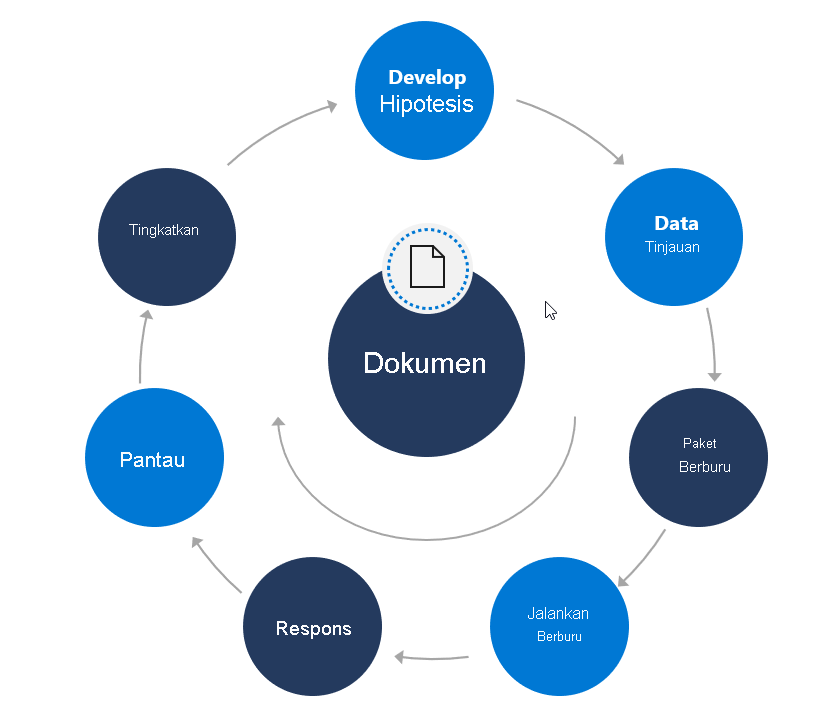

Perburuan ancaman harus menjadi proses yang berkesinambungan. Kita mulai di bagian atas siklus dengan Hipotesis kita. Hipotesis kami membantu kami merencanakan apa yang akan kami buru, yang mengharuskan kami memahami di mana kami akan berburu dan bagaimana kami akan melakukannya. Ini berarti kita perlu memahami data yang kita miliki, alat yang kita miliki, keahlian yang kita miliki, dan cara bekerja dengan semua itu. Siklus berburu tidak berhenti saat kita menjalankan perburuan. Masih ada beberapa fase yang perlu kita lakukan sepanjang siklus hidup, termasuk merespons anomali. Bahkan jika kita tidak menemukan ancaman aktif, akan ada aktivitas yang harus dilakukan.

Tugas rutin harus mencakup:

Menyiapkan pemantauan baru.

Meningkatkan kemampuan deteksi kita.

Segala sesuatu yang dilakukan di Perburuan Ancaman harus didokumentasikan. Dokumentasi untuk berburu harus mencakup:

Apa, Bagaimana, dan Mengapa

Input dan Output

Cara mereplikasi perburuan

Langkah berikutnya