Isolasi dan keamanan jaringan

Berlaku untuk: Windows Server 2022, Windows Server 2019, Windows Server 2016

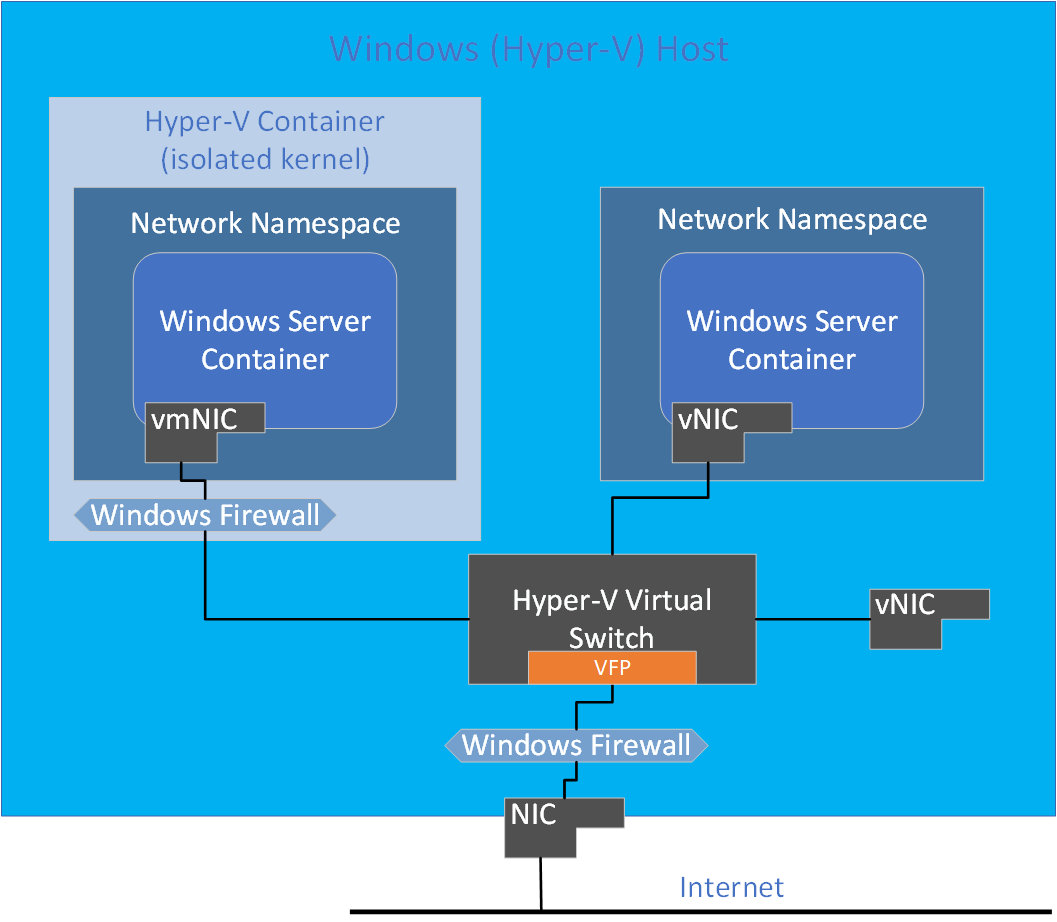

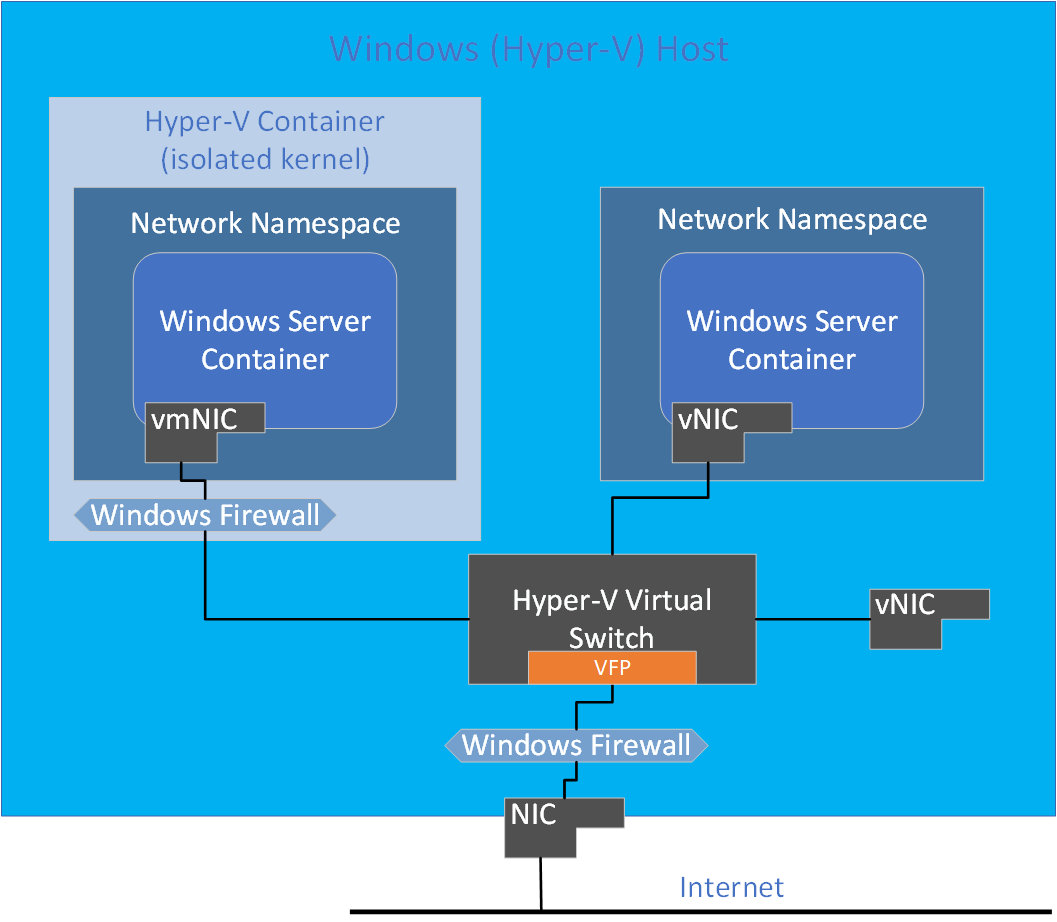

Isolasi dengan namespace jaringan

Setiap titik akhir kontainer ditempatkan di namespace jaringannya sendiri. Adaptor jaringan virtual host manajemen dan tumpukan jaringan host terletak di namespace jaringan default. Untuk memberlakukan isolasi jaringan antara kontainer pada host yang sama, namespace jaringan dibuat untuk setiap kontainer dan kontainer Windows Server yang dijalankan di bawah isolasi Hyper-V tempat adaptor jaringan untuk kontainer diinstal. Kontainer Windows Server menggunakan adaptor jaringan virtual host untuk melampirkan ke sakelar virtual. Isolasi Hyper-V menggunakan adaptor jaringan VM sintetis (tidak terekspos ke VM utilitas) untuk melampirkan ke sakelar virtual.

Jalankan cmdlet Powershell berikut untuk mendapatkan semua kompartemen jaringan di tumpukan protokol:

Get-NetCompartment

Keamanan jaringan

Bergantung pada kontainer dan driver jaringan mana yang digunakan, ACL port diberlakukan oleh kombinasi Windows Firewall dan Azure Virtual Filtering Platform (VFP).

Kontainer Windows Server

Nilai berikut menggunakan firewall host Windows (dicerahkan dengan namespace jaringan) serta VFP:

- Keluar Default: IZINKAN SEMUA

- Masuk Default: IZINKAN SEMUA (TCP, UDP, ICMP, IGMP) lalu lintas jaringan yang tidak diminta

- TOLAK SEMUA lalu lintas jaringan lainnya bukan dari protokol ini

Catatan

Sebelum Windows Server versi 1709 dan Windows 10 Fall Creators Update, aturan masuk default adalah TOLAK semua. Pengguna yang menjalankan rilis lama ini dapat membuat aturan ALLOW masuk dengan docker run -p (penerusan port).

Isolasi Hyper-V

Kontainer yang berjalan dalam isolasi Hyper-V memiliki kernel terisolasi mereka sendiri, dan oleh karena itu, jalankan instans Windows Firewall mereka sendiri dengan konfigurasi berikut:

- DEFAULT ALLOW ALL di Windows Firewall (berjalan di utilitas VM) dan VFP.

Pod Kubernetes

Dalam pod Kubernetes, kontainer infrastruktur pertama kali dibuat di mana titik akhir dilampirkan. Kontainer yang termasuk dalam pod yang sama, termasuk infrastruktur dan kontainer pekerja, berbagi namespace jaringan umum (seperti IP dan ruang port yang sama).

Menyesuaikan ACL port default

Jika Anda ingin mengubah ACL port default, tinjau topik Layanan Jaringan Host sebelum mengubah port. Anda harus memperbarui kebijakan di dalam komponen berikut:

Catatan

Untuk isolasi Hyper-V dalam mode Transparan dan NAT, saat ini Anda tidak dapat mengonfigurasi ulang ACL port default, yang direfleksikan oleh "X" dalam tabel di bawah ini:

| Driver jaringan | Kontainer Windows Server | Isolasi Hyper-V |

|---|---|---|

| Transparan | Windows Firewall | X |

| NAT | Windows Firewall | X |

| L2Bridge | Keduanya | VFP |

| L2Tunnel | Keduanya | VFP |

| Overlay | Keduanya | VFP |