Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Enkripsi drive BitLocker menyediakan data offline dan perlindungan sistem operasi dengan memastikan bahwa drive tidak dirusak saat sistem operasi offline. Enkripsi drive BitLocker menggunakan TPM, baik diskrit atau firmware, yang mendukung Pengukuran Akar Kepercayaan Statis seperti yang didefinisikan oleh Grup Komputasi Tepercaya.

Enkripsi perangkat otomatis BitLocker

Enkripsi perangkat otomatis BitLocker menggunakan teknologi enkripsi drive BitLocker untuk mengenkripsi drive internal secara otomatis setelah pengguna menyelesaikan Out Of Box Experience (OOBE) pada perangkat yang memenuhi persyaratan perangkat keras.

Catatan

Enkripsi perangkat otomatis BitLocker dimulai selama pengalaman Out-of-box (OOBE). Namun, perlindungan diaktifkan (dipersenjatai) hanya setelah pengguna masuk dengan Akun Microsoft atau akun Azure Active Directory. Sampai saat itu, perlindungan ditangguhkan dan data tidak dilindungi. Enkripsi perangkat otomatis BitLocker tidak diaktifkan dengan akun lokal, dalam hal ini BitLocker dapat diaktifkan secara manual menggunakan bitLocker Panel Kontrol.

Persyaratan perangkat keras enkripsi perangkat otomatis BitLocker

Catatan

Mulai dari Windows 11 versi 24H2, Microsoft telah mengurangi persyaratan perangkat keras untuk Enkripsi Perangkat Otomatis (Auto-DE) di Windows:

- Auto-DE tidak bergantung pada Hardware Security Test Interface (HSTI) / Modern Standby lagi

- DE otomatis diaktifkan meskipun bus /antarmuka Akses Memori Langsung (DMA) yang tidak tepercaya terdeteksi

Ini berarti OEM tidak perlu menambahkan antarmuka DMA ke kunci registri AllowedBuses: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Persyaratan baru yang dikurangi secara otomatis tercermin dalam pengujian HLK, dan tidak ada tindakan lebih lanjut yang diperlukan dari OEM.

Perubahan ini tidak berlaku untuk edisi Windows IoT.

Enkripsi perangkat otomatis BitLocker diaktifkan ketika:

- Perangkat berisi TPM (Modul Platform Tepercaya), baik TPM 1.2 atau TPM 2.0.

- Boot Aman UEFI diaktifkan. Lihat Boot Aman untuk informasi selengkapnya.

- Boot Aman Platform diaktifkan

- Platform mematuhi Siaga Modern atau HSTI (persyaratan ini telah dihapus sejak Windows 11 24H2)

- Tidak ada antarmuka akses memori Langsung (DMA) yang tidak diizinkan (persyaratan ini telah dihapus sejak Windows 11 24H2)

Pengujian berikut harus lulus sebelum Windows 11 akan mengaktifkan enkripsi perangkat BitLocker Otomatis. Jika Anda ingin membuat perangkat keras yang mendukung kemampuan ini, Anda harus memverifikasi bahwa perangkat Anda lulus pengujian ini.

TPM: Perangkat harus menyertakan TPM dengan dukungan PCR 7. Lihat System.Fundamentals.TPM20.TPM20.

- Jika kehadiran kartu yang dapat diperluas menghasilkan driver OROM UEFI yang dimuat oleh UEFI BIOS selama boot, BitLocker TIDAK akan menggunakan pengikatan PCR7.

- Jika Anda menjalankan perangkat yang tidak mengikat PCR7 dan Bitlocker diaktifkan, tidak ada kelemahan keamanan karena BitLocker masih aman saat menggunakan profil PCR UEFI biasa (0,2,4,11).

- Hash CA tambahan (bahkan Windows Prod CA) sebelum bootmgr akhir Windows Prod CA akan mencegah BitLocker memilih untuk menggunakan PCR7. Tidak masalah jika hash atau hash tambahan berasal dari UEFI CA (alias. Microsoft 3rd Party CA) atau beberapa CA lainnya.

Boot aman: Boot Aman UEFI diaktifkan. Lihat System.Fundamentals.Firmware.UEFISecureBoot.

Persyaratan Siaga Modern atau validasi HSTI . (dihapus sejak Windows 11 24H2)

Persyaratan ini dipenuhi oleh salah satu hal berikut:- Persyaratan Siaga Modern diimplementasikan. Ini termasuk persyaratan untuk Boot Aman UEFI dan perlindungan dari DMA yang tidak sah.

- Dimulai dengan Windows 10, versi, 1703, persyaratan ini dapat dipenuhi melalui pengujian HSTI:

- Uji mandiri Boot Aman Platform (atau pengujian mandiri tambahan seperti yang dikonfigurasi dalam registri) harus dilaporkan oleh HSTI seperti yang diimplementasikan dan diteruskan.

- Tidak termasuk Thunderbolt, HSTI tidak boleh melaporkan bus DMA yang tidak diizinkan.

- Jika Ada Thunderbolt, HSTI harus melaporkan bahwa Thunderbolt dikonfigurasi dengan aman (tingkat keamanan harus SL1 – "Otorisasi Pengguna" atau lebih tinggi).

Anda harus memiliki ruang kosong 250MB di atas semua yang Anda butuhkan untuk boot (dan memulihkan Windows, jika Anda menempatkan WinRE pada partisi sistem). Untuk informasi selengkapnya, lihat Partisi sistem dan utilitas.

Ketika persyaratan seperti yang tercantum di atas terpenuhi, Informasi Sistem menunjukkan sistem mendukung enkripsi perangkat otomatis BitLocker. Fungsionalitas ini tersedia di Windows 10, versi 1703 atau setelahnya. Berikut cara memeriksa Informasi Sistem.

- Klik Mulai, dan ketik informasi Sistem

- Klik kanan aplikasi Informasi Sistem dan klik Buka sebagai Administrator. Izinkan aplikasi membuat perubahan pada perangkat Anda dengan mengklik Ya. Beberapa perangkat mungkin memerlukan izin yang ditingkatkan untuk melihat pengaturan enkripsi.

- Di Ringkasan Sistem, lihat Dukungan Enkripsi Perangkat. Nilai akan menyatakan apakah perangkat dienkripsi, atau jika tidak, alasan mengapa perangkat dinonaktifkan.

Bus/perangkat berkemampuan DMA yang tidak diizinkan terdeteksi

Status Informasi Sistem dalam Dukungan Enkripsi Perangkat ini berarti Windows mendeteksi setidaknya satu kemungkinan bus atau perangkat berkemampuan DMA eksternal yang dapat mengekspos ancaman DMA.

Untuk mengatasi masalah ini, hubungi IHV untuk menentukan apakah perangkat ini tidak memiliki port DMA eksternal. Jika dikonfirmasi oleh IHV bahwa bus atau perangkat hanya memiliki DMA internal, maka OEM dapat menambahkan ini ke daftar yang diizinkan.

Untuk menambahkan bus atau perangkat ke daftar yang diizinkan, Anda perlu menambahkan nilai ke kunci registri. Untuk melakukan ini, Anda perlu mengambil kepemilikan kunci registri AllowedBuses terlebih dahulu. Ikuti langkah-langkah ini:

Navigasi ke kunci registri HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses .

Klik kanan kunci registri dan pilih Izin....

Klik Tingkat Lanjut, klik tautan Ubah di bidang Pemilik , masukkan nama akun pengguna Anda, klik Periksa Nama, lalu klik OK tiga kali untuk menutup semua dialog izin.

Klik kanan kunci registri dan pilih Izin... lagi.

Klik tombol Tambahkan... , tambahkan akun pengguna Anda, klik Periksa Nama, lalu klik OK. lalu pilih kotak centang di bawah Izinkan Kontrol Penuh. Lalu klik OK.

Kemudian, di bawah kunci AllowedBuses , tambahkan pasangan nama/nilai string (REG_SZ) untuk setiap bus berkemampuan DMA berbendera yang ditentukan aman:

- Kunci: deskripsi nama /yang mudah diingat perangkat

- Nilai: PCI\VEN_ID&DEV_ID.

Pastikan ID cocok dengan output dari pengujian HLK. Misalnya, jika Anda memiliki perangkat yang aman dengan nama ramah "Contoso PCI Express Root Port", ID vendor 1022 dan ID Perangkat 157C, Anda akan membuat entri Registri bernama Contoso PCI Express Root Port sebagai REG_SZ jenis data di: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Di mana nilai = "PCI\VEN_1022&DEV_157C"

Catatan: kunci registri ini diabaikan mulai dari Windows 11 24H2.

Tata letak partisi enkripsi drive BitLocker

Enkripsi drive BitLocker menggunakan partisi sistem yang terpisah dari partisi Windows. Partisi sistem BitLocker harus memenuhi persyaratan berikut.

- Partisi sistem BitLocker dikonfigurasi sebagai partisi aktif.

- Partisi sistem BitLocker tidak boleh dienkripsi.

- Partisi sistem BitLocker harus memiliki setidaknya 250 MB ruang kosong, di atas dan di luar ruang apa pun yang digunakan oleh file yang diperlukan. Partisi sistem tambahan ini dapat digunakan untuk menghosting alat Windows Recovery Environment (RE) dan OEM (disediakan oleh OEM), selama partisi masih memenuhi persyaratan ruang kosong 250 MB.

Untuk informasi selengkapnya, lihat Partisi sistem dan utilitas, serta Hard drive dan partisi.

Menonaktifkan enkripsi perangkat otomatis BitLocker

OEM dapat memilih untuk menonaktifkan enkripsi perangkat dan sebaliknya menerapkan teknologi enkripsi mereka sendiri pada perangkat. Menonaktifkan enkripsi di luar skenario ini dilarang karena melanggar persyaratan lisensi Windows 11 dan prinsip keamanan default Windows 11 . Untuk menonaktifkan enkripsi perangkat otomatis BitLocker, Anda dapat menggunakan file Tidak Diawasi dan mengatur PreventDeviceEncryption ke True.

Secara bergantian, Anda dapat memperbarui kunci registri HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker :

Nilai: PreventDeviceEncryption sama dengan True (1).

Kami tidak menyarankan pengaturan kunci registri ini pada perangkat dengan fitur Pengenalan."

Pemecahan Masalah Pengujian HLK BitLocker

Prasyarat yang Direkomendasikan

Triase jauh lebih sederhana ketika Anda mengetahui bagian informasi berikut tentang perangkat yang sedang diuji:

- Spesifikasi TPM (misalnya 1.2, 2.0)

- Profil PCR BitLocker (misalnya 7, 11 atau 0, 2, 4, 11)

- Apakah komputer non-AOAC atau AOAC (misalnya perangkat Surface adalah mesin AOAC)

Info ini disarankan tetapi tidak diperlukan untuk melakukan triase.

Masalah HLK BitLocker biasanya terkait dengan salah satu hal berikut: salah menafsirkan hasil pengujian, atau masalah pengikatan PCR7.

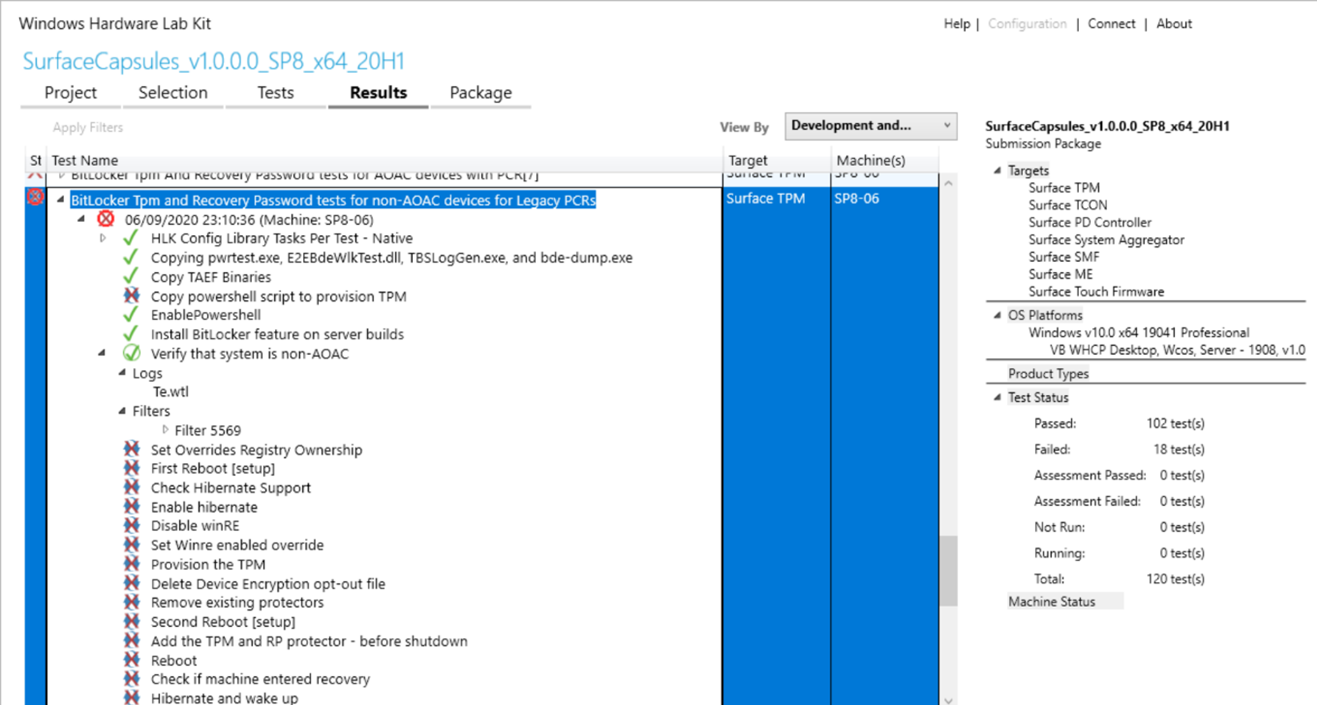

Hasil pengujian yang salah menafsirkan

Pengujian HLK terdiri dari beberapa langkah pengujian. Beberapa langkah pengujian mungkin gagal tanpa memengaruhi keberhasilan/kegagalan pengujian keseluruhan. Lihat di sini untuk informasi selengkapnya tentang menginterpretasikan halaman hasil. Jika beberapa langkah pengujian gagal tetapi pengujian keseluruhan lolos (seperti yang ditunjukkan oleh pemeriksaan hijau di samping nama pengujian), hentikan di sini. Pengujian berhasil dijalankan dan tidak ada lagi tindakan yang diperlukan di bagian Anda.

Langkah-langkah triaging:

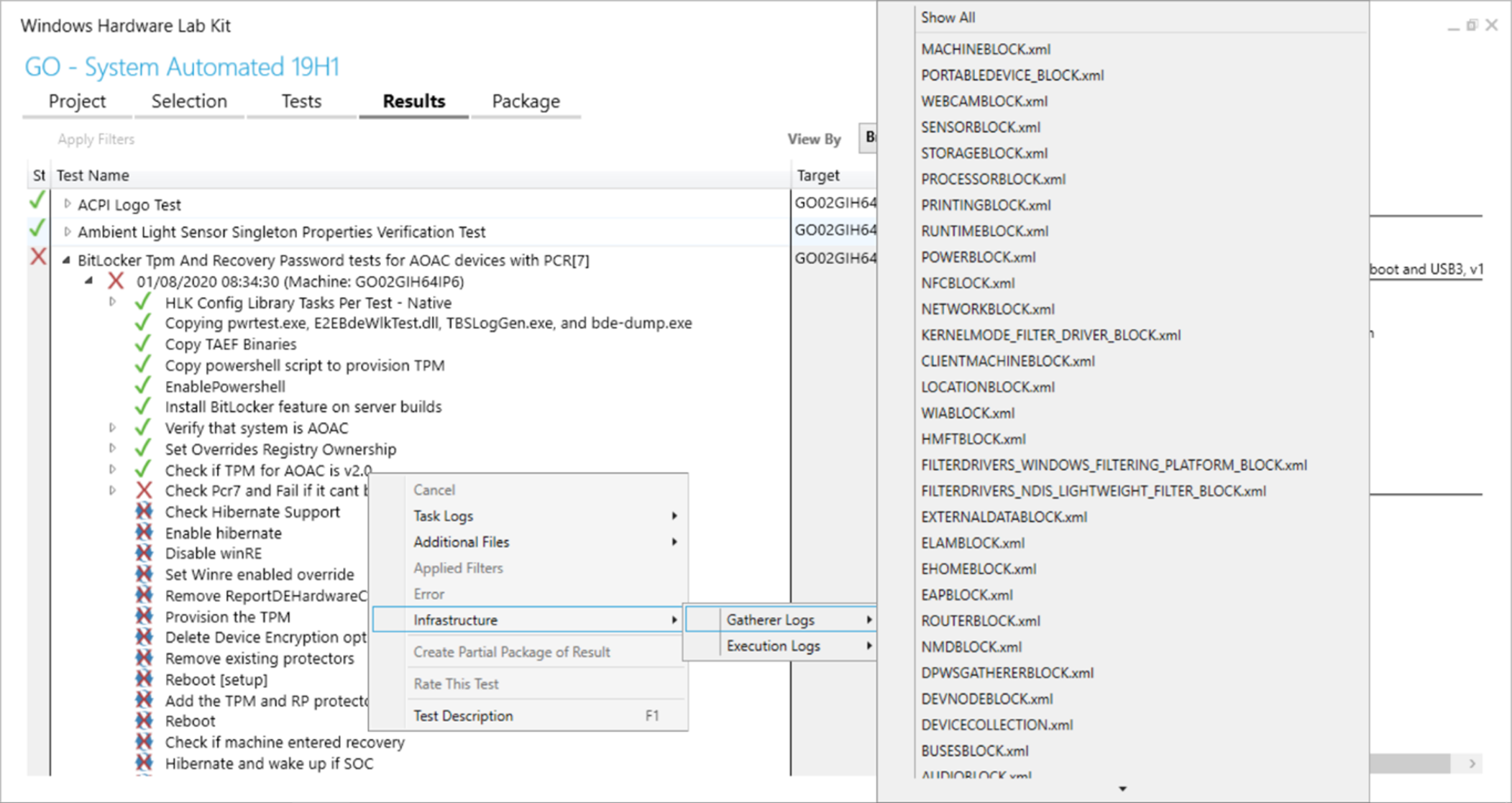

Konfirmasikan bahwa Anda menjalankan pengujian yang tepat terhadap komputer. Klik kanan pada langkah apa pun dari log > Pengumpul Infrastruktur > pengujian > yang gagal, lihat di dalam RUNTIMEBLOCK.xml untuk item IsAOAC. Jika IsAOAC=true dan Anda menjalankan pengujian non-AOAC, abaikan kegagalan dan jangan jalankan pengujian ini terhadap komputer. Jika perlu, hubungi tim Dukungan Microsoft untuk mendapatkan errata untuk meneruskan daftar putar.

Tentukan apakah filter sedang diterapkan ke pengujian. HLK dapat secara otomatis menyarankan filter untuk pengujian yang salah dipetakan. Filter muncul sebagai tanda centang hijau di dalam lingkaran di samping langkah pengujian. (Perhatikan bahwa beberapa filter mungkin menunjukkan bahwa langkah-langkah pengujian berikutnya gagal atau dibatalkan.) Periksa informasi yang diperluas tentang filter dengan memperluas langkah pengujian dengan ikon khusus. Jika filter mengatakan untuk mengabaikan kegagalan pengujian, berhenti di sini.

Masalah PCR7

Masalah BitLocker umum yang khusus untuk dua tes PCR7 adalah kegagalan untuk mengikat PCR7.

Langkah-langkah triaging:

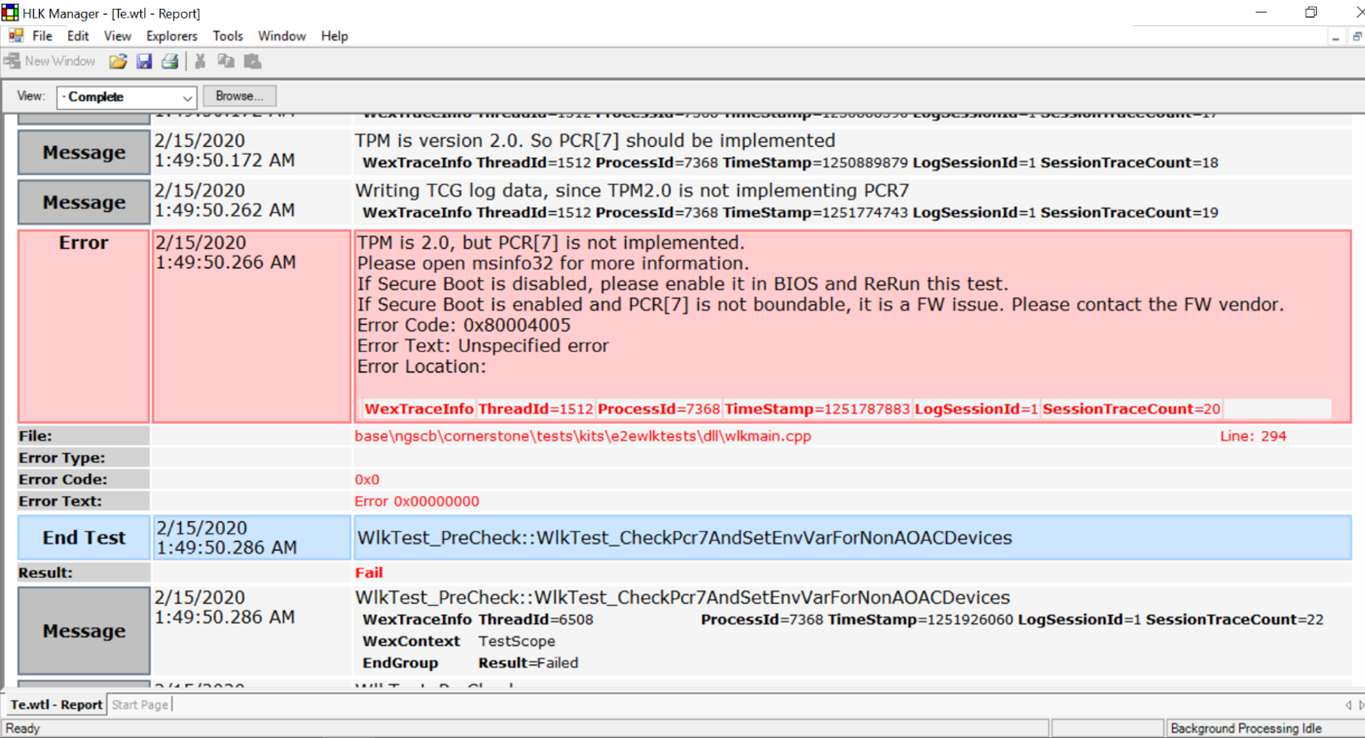

Temukan pesan kesalahan di log HLK. Perluas langkah pengujian yang gagal dan periksa log Te.wtl. (Anda juga dapat mengakses log ini dengan mengklik kanan pada >) Lanjutkan mengikuti langkah-langkah triase jika Anda > melihat kesalahan ini:

Jalankan msinfo32 sebagai administrator dan periksa Konfigurasi Status Boot Aman/PCR7. Pengujian harus dijalankan dengan Boot Aman aktif. Jika pengikatan PCR7 tidak didukung, jalankan pengujian HLK PCR Warisan yang sesuai sebagai gantinya. Jika pengikatan PCR7 tidak dimungkinkan, lanjutkan mengikuti langkah-langkah triase.

Periksa log kesalahan. Klik kanan pada tugas > pengujian File tambahan. Biasanya, masalah pengikatan PCR7 adalah akibat dari pengukuran yang salah ke PCR7.

- Log peristiwa. Log Microsoft-BitLocker-Management berisi informasi kesalahan yang berharga tentang mengapa PCR7 tidak dapat digunakan. Pengujian BitLocker HLK hanya boleh berjalan pada komputer dengan BitLocker terinstal. Log peristiwa harus diperiksa pada mesin yang menghasilkannya.

- Log boot terukur. Ini juga dapat ditemukan di C:\Windows\Logs\MeasuredBoot

Uraikan log boot terukur menggunakan TBSLogGenerator.exe atau setara. Pada pengontrol HLK, TBSLogGenerator.exe ditemukan di bawah direktori pengujian HLK tempat Anda telah menginstal HLK, misalnya C:\Program Files (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe."

- TBSLogGenerator.exe -lf <jalur ke log>> boot terukur OutputLog.txt

- Dalam OutputLog.txt, cari "PCR[07]" dan periksa pengukuran, yang tercantum secara berurutan. Pengukuran pertama akan terlihat seperti ini:

BitLocker mengharapkan akar statis pengukuran kepercayaan statis pengukuran kepercayaan dalam PCR7, dan variasi apa pun dalam pengukuran ini sering melarang pengikatan pcr7. Nilai-nilai berikut harus diukur (secara berurutan, dan tanpa pengukuran asing di antaranya) ke dalam PCR7:

- Konten variabel SecureBoot

- Konten variabel PK

- Isi variabel KEK

- Konten variabel EFI_IMAGE_SECURITY_DATABASE (DB)

- Konten variabel EFI_IMAGE_SECURITY_DATABASE1 (DBX)

- (EV_SEPARATOR opsional tetapi umum)

- Entri dalam EFI_IMAGE_SECURITY_DATABASE yang digunakan untuk memvalidasi Driver EFI atau Aplikasi Boot EFI di jalur boot. BitLocker hanya mengharapkan satu entri di sini.

Masalah umum dengan log boot yang diukur:

- Mode debug UEFI aktif

- Variabel PK atau KEK yang hilang: Pengukuran PK/KEK tidak memiliki data (misalnya 4 byte dari 0)

- Penanda tangan CA UEFI yang tidak tepercaya

Beberapa masalah boot terukur, seperti berjalan dengan mode debug UEFI aktif, dapat diperbaiki oleh penguji. Masalah lain mungkin memerlukan errata, dalam hal ini Anda harus menghubungi tim Dukungan Microsoft untuk mendapatkan panduan.

Menerapkan pembaruan firmware ke perangkat

Selain menjalankan pengujian HLK, OEM perlu menguji pembaruan firmware dengan BitLocker diaktifkan. Untuk mencegah perangkat memulai pemulihan secara tidak perlu, ikuti panduan ini untuk menerapkan pembaruan firmware:

- Tangguhkan BitLocker (diperlukan untuk perangkat yang terikat ke PCR[07] hanya jika pembaruan firmware mengubah kebijakan Boot Aman)

- Menerapkan pembaruan

- Hidupkan ulang perangkat

- Lanjutkan BitLocker

Pembaruan firmware harus mengharuskan perangkat untuk menangguhkan Bitlocker hanya untuk waktu yang singkat, dan perangkat harus memulai ulang sesegera mungkin. BitLocker dapat ditangguhkan secara terprogram tepat sebelum dimatikan dengan menggunakan metode DisableKeyProtectors dalam Instrumentasi Manajemen Windows (WMI).