Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dokumen ini menyediakan langkah-langkah untuk memulihkan pengaturan konfigurasi PC secured-core dalam skenario di mana pelanggan Enterprise menggambar ulang PC Secured-core, dan kemudian perlu mengaktifkan kembali semua fitur PC Secured-core. Singkatnya, dokumen ini akan membahas langkah-langkah untuk mengaktifkan fitur PC Secured-core berikut, yang juga dapat ditemukan di halaman web PC Windows 11 Secured-core:

- Perlindungan Mode Manajemen Sistem (SMM)

- Perlindungan Akses Memori diaktifkan

- Keamanan Masuk yang Disempurnakan yang Mampu

- Integritas Memori (HVCI) diaktifkan

- Modul Platform Tepercaya 2.0

- Layanan Perangkat Modern

- Boot Aman UEFI diaktifkan

- Firmware Virtualization diaktifkan

Mengelola pengaturan PC secured-core

Secara luas, pengaturan untuk PC Secured-core dapat dipecah menjadi dua kategori: yang dapat dikonfigurasi melalui Windows, dan yang dikonfigurasi melalui firmware UEFI perangkat. Namun, bahkan dalam kategori ini, beberapa pengaturan Windows mengharuskan firmware perangkat memiliki pengaturan tertentu. Dokumen ini akan menjelaskan cara mengelola pengaturan ini dari dua perspektif ini dan akan memanggil pengaturan firmware apa pun yang diperlukan untuk mendukung pengaturan tersebut.

Pengaturan Windows

Pertahanan Windows System Guard dan Perlindungan SMM

Untuk melindungi sumber daya penting seperti tumpukan autentikasi Windows, token akses menyeluruh, tumpukan biometrik Windows Hello, dan Modul Platform Tepercaya Virtual, firmware dan perangkat keras sistem harus dapat dipercaya. Pertahanan Windows System Guard (WDSG) mengatur ulang fitur integritas sistem Windows 11 yang ada di bawah satu atap dan menyiapkan serangkaian investasi berikutnya dalam keamanan Windows. Ini dirancang untuk membuat jaminan keamanan ini:

- Melindungi dan menjaga integritas sistem saat dimulai

- Validasi bahwa integritas sistem telah benar-benar dipertahankan melalui pengesahan lokal dan jarak jauh

Selain itu, WDSG juga melindungi dari serangan Mode Manajemen Sistem (SMM). SMM adalah mode CPU tujuan khusus dalam mikrokontroler x86 yang menangani manajemen daya, konfigurasi perangkat keras, pemantauan termal, dan apa pun yang dianggap berguna oleh produsen. Setiap kali salah satu operasi sistem ini diminta, interupsi yang tidak dapat ditutupi (SMI) dipanggil saat runtime, yang menjalankan kode SMM yang diinstal oleh BIOS. Kode SMM dijalankan dalam tingkat hak istimewa tertinggi dan tidak terlihat oleh OS, yang menjadikannya target yang menarik untuk aktivitas berbahaya. Bahkan jika System Guard Secure Launch digunakan untuk keterlambatan peluncuran, kode SMM berpotensi mengakses memori hypervisor dan mengubah hypervisor.

Untuk mempertahankan ini, dua teknik digunakan:

- Perlindungan halaman untuk mencegah akses yang tidak pantas ke kode dan data

- Pengawasan dan pengesahan perangkat keras SMM

Perlindungan halaman dapat diimplementasikan untuk mengunci tabel kode tertentu menjadi baca-saja untuk mencegah perubahan. Ini mencegah akses ke memori apa pun yang belum ditetapkan secara khusus.

Fitur prosesor yang diberlakukan perangkat keras yang dikenal sebagai penangan SMI supervisor dapat memantau SMM dan memastikannya tidak mengakses bagian mana pun dari ruang alamat yang tidak seharusnya.

Perlindungan SMM dibangun di atas teknologi Peluncuran Aman dan mengharuskannya berfungsi. Di masa depan, Windows 11 juga akan mengukur perilaku Handler SMI ini dan membuktikan bahwa tidak ada memori milik OS yang telah diubah.

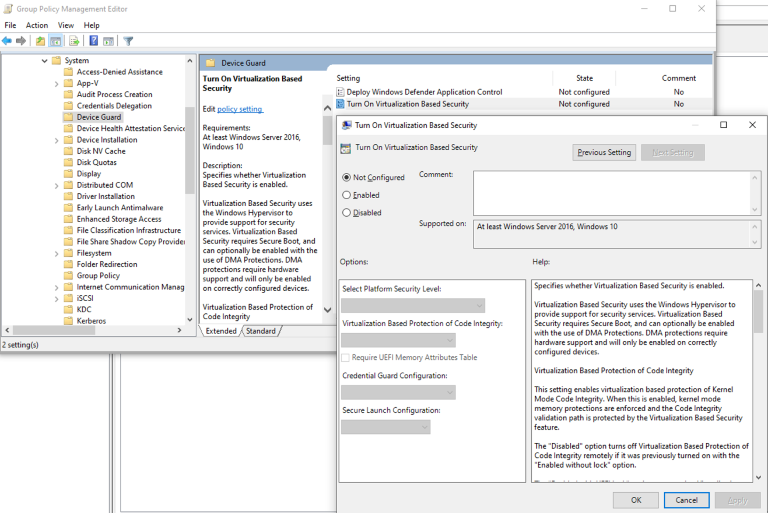

Mengaktifkan kembali perlindungan WDSG dapat dilakukan dengan beberapa cara. Misalnya, untuk mengaktifkan perlindungan WDSG menggunakan GPO, Anda akan menyebarkan templat "Aktifkan Keamanan Berbasis Virtualisasi" dan mengatur Konfigurasi Peluncuran Aman:

Informasi lebih lanjut tentang cara mengaktifkan System Guard Secure Launch tercakup di bawah ini:

Perlindungan Akses Memori

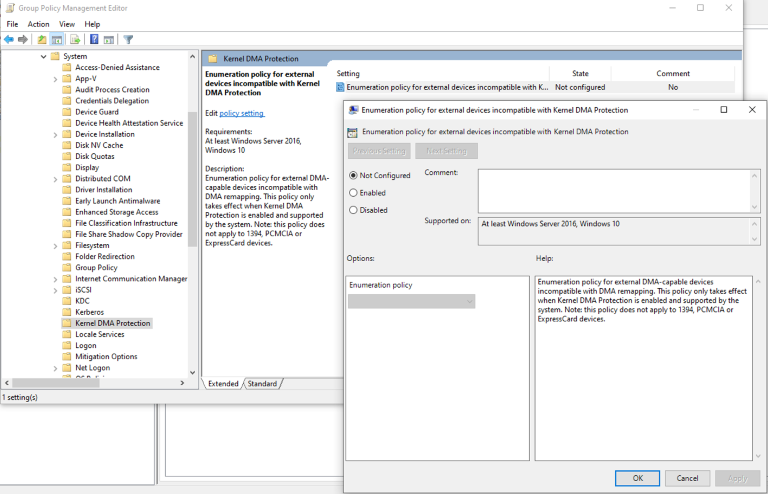

Windows memanfaatkan Sistem Unit Manajemen Memori Input/Output (IOMMU) untuk memblokir periferal eksternal agar tidak memulai dan melakukan DMA kecuali driver untuk periferal ini mendukung isolasi memori (seperti remapping DMA). Periferal dengan DMA Remapping driver yang kompatibel akan secara otomatis dijumlahkan, dimulai, dan diizinkan untuk melakukan remapping DMA ke wilayah memori yang ditetapkan.

Secara default, periferal dengan DMA Remapping driver yang tidak kompatibel akan diblokir agar tidak memulai dan melakukan DMA hingga pengguna yang berwenang masuk ke sistem atau membuka kunci layar. Administrator TI dapat memastikan bahwa perilaku default ini diterapkan ke perangkat dengan DMA Remapping driver yang tidak kompatibel menggunakan kebijakan DMAGuard MDM dan memilih bahwa kebijakan diaktifkan.

Keamanan Masuk yang Ditingkatkan (ESS)

Windows Hello memungkinkan pengguna untuk mengautentikasi menggunakan biometrik atau PIN mereka yang menghilangkan kebutuhan akan kata sandi. Autentikasi biometrik menggunakan pengenalan wajah atau sidik jari untuk membuktikan identitas pengguna dengan cara yang aman, pribadi, dan nyaman. Keamanan Masuk yang Ditingkatkan memberikan tingkat keamanan tambahan dengan memanfaatkan komponen perangkat keras dan perangkat lunak khusus, seperti Virtualization Based Security (VBS) dan Modul Platform Tepercaya untuk mengisolasi dan melindungi data autentikasi pengguna dan mengamankan saluran tempat data tersebut dikomunikasikan.

Untuk mengaktifkan ESS dalam gambar kustom, Anda harus memastikan bahwa:

- Autentikasi wajah

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureBiometrics diatur ke 1

- Driver Kamera Aman OEM diinstal

- Autentikasi sidik jari

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureBiometrics diatur ke 1

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureFingerprint diatur ke 1

- Driver Sidik Jari Aman OEM diinstal.

Integritas Memori (HVCI)

Integritas Memori, juga dikenal sebagai Hypervisor-Protected Code Integrity (HVCI), adalah fitur Virtualization Based Security (VBS) yang memberikan perlindungan penting dan pengerasan kernel Windows. Ini menggunakan virtualisasi untuk mengisolasi fungsi pengambilan keputusan Code Integrity (CI) dari sistem operasi Windows lainnya, mengelola memori kernel dengan aman dan proses yang berjalan di lingkungan hak istimewa tinggi ini. Untuk mengaktifkan HVCI pada perangkat Windows 11 dengan perangkat keras pendukung di seluruh perusahaan, gunakan salah satu opsi berikut:

- aplikasi Keamanan Windows

- Microsoft Intune (atau penyedia MDM lain)

- Kebijakan Grup

- Microsoft Endpoint Configuration Manager

- Registri

Modul Platform Tepercaya

Teknologi Trusted Platform Module (TPM) dirancang untuk menyediakan fungsi berbasis perangkat keras dan terkait keamanan. Chip TPM adalah prosesor kripto aman yang dirancang untuk melakukan operasi kriptografi. Chip ini mencakup beberapa mekanisme keamanan fisik untuk membuatnya tahan terhadap perubahan, dan perangkat lunak berbahaya tidak dapat mengubah fungsi keamanan TPM. Beberapa keuntungan utama menggunakan TPM adalah:

- Hasilkan, simpan, dan batasi penggunaan kunci kriptografi.

- Gunakan teknologi TPM untuk autentikasi perangkat platform dengan menggunakan kunci RSA unik TPM.

- Membantu memastikan integritas platform dengan mengambil dan menyimpan pengukuran keamanan.

Fungsi TPM yang paling umum digunakan untuk pengukuran integritas sistem dan untuk pembuatan dan penggunaan kunci. Selama proses boot sistem, kode boot yang dimuat (termasuk firmware dan komponen sistem operasi) dapat diukur dan dicatat dalam TPM. Pengukuran integritas dapat digunakan sebagai bukti tentang bagaimana sistem dimulai dan untuk memastikan bahwa kunci berbasis TPM hanya digunakan ketika perangkat lunak yang benar digunakan untuk mem-boot sistem.

Tinjau Pengaturan Kebijakan Grup TPM informasi konfigurasi untuk detail tentang cara mengonfigurasi TPM melalui GPO. Selain itu, Anda dapat menggunakan cmdlet TPM untuk mengonfigurasi TPM.

Keduanya mengharuskan TPM diaktifkan di firmware perangkat.

Layanan Perangkat Modern

Windows Update mendukung Layanan Perangkat Modern, dan OEM perangkat akan menyediakan Windows Update dengan driver dan firmware yang sesuai. Administrator perusahaan hanya perlu memastikan bahwa perangkat mereka dapat dilayankan dengan Windows Update.

Pengaturan Firmware UEFI

Saat melakukan reimage OS, pengaturan UEFI tidak dimodifikasi; namun, dalam skenario di mana pengguna mungkin telah memodifikasi pengaturan UEFI itu sendiri sebelum penarikan ulang, berikut ini akan membantu menentukan apakah pengaturan sudah benar.

Alat Penyebaran Pengaturan Firmware OEM

Karena beberapa pengaturan PC Windows Secured-core memerlukan pengaktifan pengaturan firmware tertentu, Administrator Perusahaan harus mengonfigurasinya baik secara langsung pada perangkat target atau dengan menyebarkan pengaturan firmware melalui Alat Penyebaran OEM.

Alat-alat ini tersedia langsung dari OEM dan berada di luar lingkup dokumen ini. Microsoft menyediakan informasi tentang cara melakukan ini untuk perangkat Microsoft Surface di Mengelola dan menyebarkan pembaruan driver surface dan firmware.

Boot Aman UEFI

Boot aman adalah standar keamanan yang dikembangkan oleh anggota industri PC untuk membantu memastikan bahwa perangkat boot hanya menggunakan perangkat lunak yang dipercaya oleh Original Equipment Manufacturer (OEM). Ketika PC dimulai, firmware memeriksa tanda tangan setiap bagian perangkat lunak boot, termasuk driver firmware UEFI (juga dikenal sebagai Option ROMs), aplikasi EFI, dan sistem operasi. Jika tanda tangan valid, boot PC, dan firmware memberikan kontrol ke sistem operasi.

OEM dapat menggunakan instruksi dari produsen firmware untuk membuat kunci boot Aman dan menyimpannya di firmware PC. Administrator Perusahaan harus menggunakan alat distribusi pengaturan firmware OEM mereka untuk menyebarkan pengaturan firmware Boot Aman yang diperlukan. Untuk deskripsi umum tentang cara mengaktifkan dan menonaktifkan Boot Aman di firmware, harap tinjau Mengaktifkan Boot Aman.

Virtualisasi Firmware

Untuk mendukung berjalannya Virtual Machines dan beberapa layanan keamanan Windows, perangkat harus mengaktifkan virtualisasi di firmware perangkat. Opsi dalam firmware bergantung pada apakah perangkat memiliki platform Intel atau AMD. Untuk perangkat yang menggunakan platform Intel, Anda harus mengaktifkan "Intel Virtualization Technology (Intel VT)", dan untuk perangkat yang menggunakan platform AMD, Anda harus mengaktifkan "teknologi AMD Virtualization (AMD-V)".