Manajemen AD DS Tingkat Lanjut Menggunakan Pusat Administratif Direktori Aktif (Tingkat 200)

Artikel ini membahas Pusat Administratif Direktori Aktif yang diperbarui dengan Keranjang Sampah Direktori Aktif baru, kebijakan Kata Sandi terperinci, dan Penampil Riwayat Windows PowerShell secara lebih rinci, termasuk arsitektur, contoh untuk tugas umum, dan informasi pemecahan masalah. Untuk pengenalan, lihat Pengantar Penyempurnaan Pusat Administratif Direktori Aktif (Tingkat 100).

Arsitektur Pusat Administratif Direktori Aktif

Executable, DLL Pusat Administratif Direktori Aktif

Modul dan arsitektur mendasar Pusat Administratif Direktori Aktif belum berubah dengan kemampuan keranjang sampah, FGPP, dan penampil riwayat baru.

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

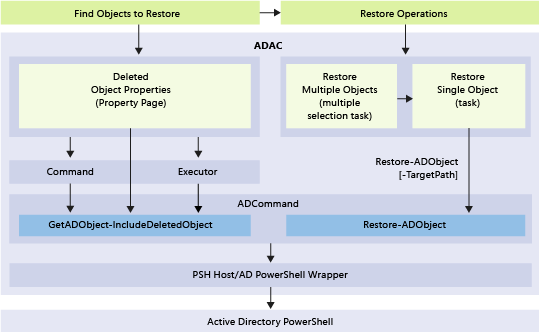

Windows PowerShell dan lapisan operasi yang mendasar untuk fungsionalitas Keranjang Sampah baru diilustrasikan di bawah ini:

Mengaktifkan dan Mengelola Keranjang Sampah Direktori Aktif Menggunakan Pusat Administratif Direktori Aktif

Kemampuan

- Windows Server 2012 atau Pusat Administratif Direktori Aktif yang lebih baru memungkinkan Anda mengonfigurasi dan mengelola Keranjang Sampah Direktori Aktif untuk partisi domain apa pun di forest. Tidak ada lagi persyaratan untuk menggunakan Windows PowerShell atau Ldp.exe untuk mengaktifkan Keranjang Sampah Direktori Aktif atau memulihkan objek di partisi domain.

- Pusat Administratif Direktori Aktif memiliki kriteria pemfilteran tingkat lanjut, membuat pemulihan yang ditargetkan lebih mudah di lingkungan besar dengan banyak objek yang sengaja dihapus.

Batasan

Karena Pusat Administratif Direktori Aktif hanya dapat mengelola partisi domain, Pusat Administratif Direktori Aktif tidak dapat memulihkan objek yang dihapus dari partisi Konfigurasi, DNS Domain, atau DNS Hutan (Anda tidak dapat menghapus objek dari partisi Skema). Untuk memulihkan objek dari partisi non-domain, gunakan Restore-ADObject.

Pusat Administratif Direktori Aktif tidak dapat memulihkan sub-pohon objek dalam satu tindakan. Misalnya, jika Anda menghapus unit organisasi dengan OU berlapis, pengguna, grup, dan komputer, memulihkan unit organisasi dasar tidak memulihkan objek anak.

Catatan

Operasi pemulihan batch Pusat Administratif Direktori Aktif melakukan semacam "upaya terbaik" dari objek yang dihapus dalam pilihan saja sehingga orang tua diurutkan sebelum anak-anak untuk daftar pemulihan. Dalam kasus pengujian sederhana, sub-pohon objek dapat dipulihkan dalam satu tindakan. Tetapi kasus sudut, seperti pilihan yang berisi pohon parsial - pohon dengan beberapa simpul induk yang dihapus hilang - atau kasus kesalahan, seperti melewatkan objek turunan ketika pemulihan induk gagal, mungkin tidak berfungsi seperti yang diharapkan. Untuk alasan ini, Anda harus selalu memulihkan sub-pohon objek sebagai tindakan terpisah setelah Anda memulihkan objek induk.

Keranjang Sampah Direktori Aktif memerlukan Tingkat Fungsional Forest Windows Server 2008 R2 dan Anda harus menjadi anggota grup Admin Perusahaan. Setelah diaktifkan, Anda tidak dapat menonaktifkan Keranjang Sampah Direktori Aktif. Keranjang Sampah Direktori Aktif meningkatkan ukuran database Direktori Aktif (NTDS. DIT) pada setiap pengendali domain di forest. Ruang disk yang digunakan oleh keranjang sampah terus meningkat dari waktu ke waktu karena mempertahankan objek dan semua data atributnya.

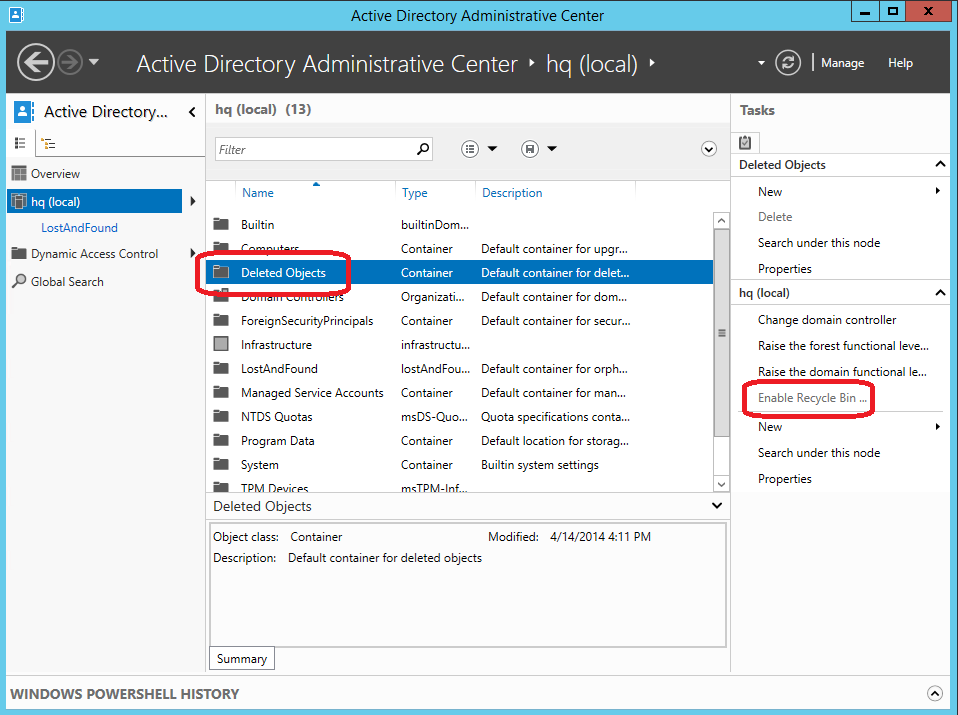

Mengaktifkan Keranjang Sampah Direktori Aktif menggunakan Pusat Administratif Direktori Aktif

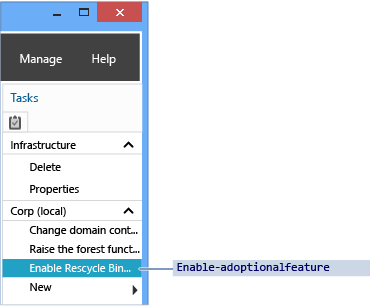

Untuk mengaktifkan Keranjang Sampah Direktori Aktif, buka Pusat Administratif Direktori Aktif dan pilih nama forest Anda di panel navigasi. Dari panel Tugas, pilih Aktifkan Keranjang Sampah.

Pusat Administratif Direktori Aktif memperlihatkan dialog Aktifkan Konfirmasi Keranjang Sampah. Dialog ini memperingatkan Anda bahwa mengaktifkan keranjang sampah tidak dapat diubah. Pilih OK untuk mengaktifkan Keranjang Sampah Direktori Aktif. Pusat Administratif Direktori Aktif memperlihatkan dialog lain untuk mengingatkan Anda bahwa Keranjang Sampah Direktori Aktif tidak berfungsi penuh hingga semua pengontrol domain mereplikasi perubahan konfigurasi.

Penting

Opsi untuk mengaktifkan Keranjang Sampah Direktori Aktif tidak tersedia jika:

- Tingkat fungsi forest kurang dari Windows Server 2008 R2

- Ini sudah diaktifkan

Cmdlet Windows PowerShell Direktori Aktif yang setara adalah:

Enable-ADOptionalFeature

Untuk informasi selengkapnya tentang menggunakan Windows PowerShell untuk mengaktifkan Keranjang Sampah Direktori Aktif, lihat Panduan Langkah demi Langkah Keranjang Sampah Direktori Aktif.

Mengelola Keranjang Sampah Direktori Aktif menggunakan Pusat Administratif Direktori Aktif

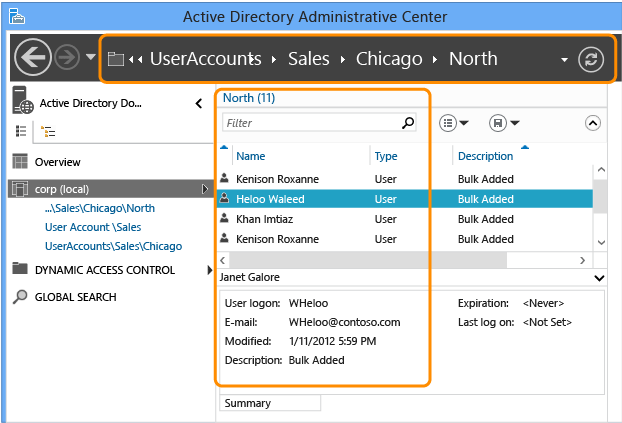

Bagian ini menggunakan contoh domain yang sudah ada bernama corp.contoso.com. Domain ini mengatur pengguna ke dalam unit organisasi induk bernama UserAccounts. OU UserAccounts berisi tiga OU anak yang dinamai menurut departemen, yang masing-masing berisi OU, pengguna, dan grup lebih lanjut.

Penyimpanan dan Pemfilteran

Keranjang Sampah Direktori Aktif mempertahankan semua objek yang dihapus di forest. Ini menyimpan objek ini sesuai dengan atribut msDS-deletedObjectLifetime , yang secara default diatur agar sesuai dengan atribut tombstoneLifetime forest. Di forest apa pun yang dibuat menggunakan Windows Server 2003 SP1 atau yang lebih baru, nilai tombstoneLifetime diatur ke 180 hari secara default. Di forest apa pun yang ditingkatkan dari Windows 2000 atau diinstal dengan Windows Server 2003 (tanpa paket layanan), atribut tombstoneLifetime default TIDAK DIATUR dan Windows oleh karena itu menggunakan default internal 60 hari. Semua ini dapat dikonfigurasi. Anda dapat menggunakan Pusat Administratif Direktori Aktif untuk memulihkan objek apa pun yang dihapus dari partisi domain forest. Anda harus terus menggunakan cmdlet Restore-ADObject untuk memulihkan objek yang dihapus dari partisi lain, seperti Konfigurasi. Mengaktifkan Keranjang Sampah Direktori Aktif membuat kontainer Objek Dihapus terlihat di bawah setiap partisi domain di Pusat Administratif Direktori Aktif.

Kontainer Objek Yang Dihapus menunjukkan kepada Anda semua objek yang dapat di-restorable di partisi domain tersebut. Objek yang dihapus yang lebih lama dari msDS-deletedObjectLifetime dikenal sebagai objek daur ulang. Pusat Administratif Direktori Aktif tidak menampilkan objek daur ulang dan Anda tidak dapat memulihkan objek ini menggunakan Pusat Administratif Direktori Aktif.

Untuk penjelasan yang lebih mendalam tentang arsitektur dan aturan pemrosesan keranjang sampah, lihat Keranjang Sampah AD: Memahami, Menerapkan, Praktik Terbaik, dan Pemecahan Masalah.

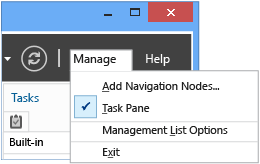

Pusat Administratif Direktori Aktif secara artifisial membatasi jumlah default objek yang dikembalikan dari kontainer menjadi 20.000 objek. Anda dapat menaikkan batas ini setinggi 100.000 objek dengan mengklik menu Kelola , lalu Opsi Daftar Manajemen.

Pemulihan

Filter

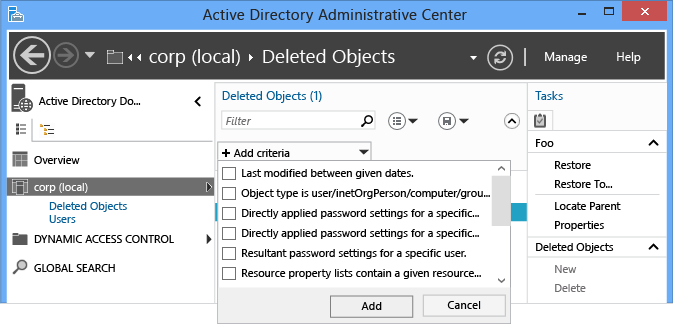

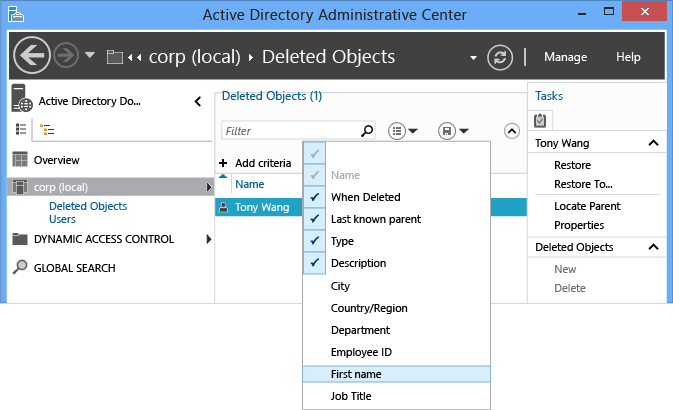

Pusat Administratif Direktori Aktif menawarkan kriteria yang kuat dan opsi pemfilteran yang harus Anda kenal sebelum Anda perlu menggunakannya dalam pemulihan kehidupan nyata. Domain sengaja menghapus banyak objek selama masa pakainya. Dengan masa pakai objek yang kemungkinan dihapus selama 180 hari, Anda tidak dapat memulihkan semua objek saat kecelakaan terjadi.

Daripada menulis filter LDAP yang kompleks dan mengonversi nilai UTC menjadi tanggal dan waktu, gunakan menu Filter dasar dan tingkat lanjut untuk mencantumkan hanya objek yang relevan. Jika Anda mengetahui hari penghapusan, nama objek, atau data kunci lainnya, gunakan itu untuk keuntungan Anda saat memfilter. Alihkan opsi filter tingkat lanjut dengan mengklik chevron di sebelah kanan kotak pencarian.

Operasi pemulihan mendukung semua opsi kriteria filter standar, sama seperti pencarian lainnya. Dari filter bawaan, yang penting untuk memulihkan objek biasanya:

- ANR (resolusi nama ambigu - tidak tercantum di menu, tetapi apa yang digunakan saat Anda mengetik di kotak Filter )

- Terakhir dimodifikasi antara tanggal yang diberikan

- Objek adalah unit pengguna/inetorgperson/komputer/grup/organisasi

- Nama

- Ketika dihapus

- Induk terakhir yang diketahui

- Tipe

- Deskripsi

- Kota

- Negara/wilayah

- Departemen

- ID Karyawan

- Nama depan

- Judul pekerjaan

- Nama belakang

- Nama akun SAM

- Negara Bagian/Provinsi

- Nomor telepon

- UPN

- Kode Pos/ZIP

Anda dapat menambahkan beberapa kriteria. Misalnya, Anda dapat menemukan semua objek pengguna yang dihapus pada 24 September 2012 dari Chicago, Illinois dengan jabatan pekerjaan Manajer.

Anda juga dapat menambahkan, memodifikasi, atau menyusun ulang header kolom untuk memberikan detail selengkapnya saat mengevaluasi objek mana yang akan dipulihkan.

Untuk informasi selengkapnya tentang Resolusi Nama Ambigu (ANR), lihat Atribut ANR.

Objek Tunggal

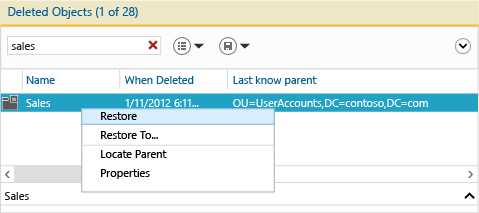

Memulihkan objek yang dihapus selalu menjadi satu operasi. Pusat Administratif Direktori Aktif mempermudah operasi tersebut. Untuk memulihkan objek yang dihapus, seperti satu pengguna:

- Pilih nama domain di panel navigasi Pusat Administratif Direktori Aktif.

- Klik dua kali Objek Yang Dihapus di daftar manajemen.

- Klik kanan objek lalu pilih Pulihkan, atau pilih Pulihkan dari panel Tugas.

Objek dipulihkan ke lokasi aslinya.

Pilih Pulihkan Ke... untuk mengubah lokasi pemulihan. Ini berguna jika kontainer induk objek yang dihapus juga dihapus tetapi Anda tidak ingin memulihkan induk.

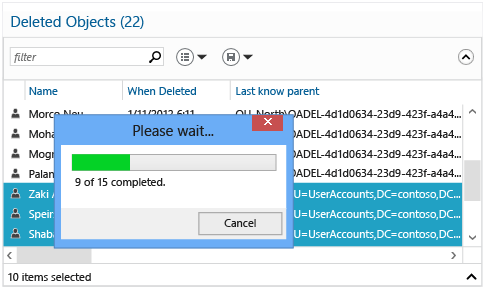

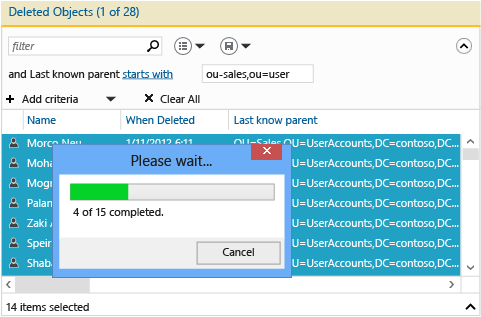

Beberapa Objek Serekan

Anda dapat memulihkan beberapa objek tingkat serekan, seperti semua pengguna dalam unit organisasi. Tahan tombol CTRL dan pilih satu atau beberapa objek yang dihapus yang ingin Anda pulihkan. Pilih Pulihkan dari panel Tugas. Anda juga dapat memilih semua objek yang ditampilkan dengan menahan tombol CTRL dan A, atau rentang objek menggunakan SHIFT dan mengklik.

Beberapa Objek Induk dan Anak

Sangat penting untuk memahami proses pemulihan untuk pemulihan multi-induk-anak karena Pusat Administratif Direktori Aktif tidak dapat memulihkan pohon berlapis objek yang dihapus dengan satu tindakan.

- Pulihkan objek paling banyak dihapus di pohon.

- Pulihkan turunan langsung dari objek induk tersebut.

- Pulihkan turunan langsung dari objek induk tersebut.

- Ulangi seperlunya hingga semua objek dipulihkan.

Anda tidak dapat memulihkan objek turunan sebelum memulihkan induknya. Mencoba pemulihan ini mengembalikan kesalahan berikut:

The operation could not be performed because the object's parent is either uninstantiated or deleted.

Atribut Induk Terakhir yang Diketahui menunjukkan hubungan induk setiap objek. Atribut Induk Terakhir yang Diketahui berubah dari lokasi yang dihapus ke lokasi yang dipulihkan saat Anda me-refresh Pusat Administratif Direktori Aktif setelah memulihkan induk. Oleh karena itu, Anda dapat memulihkan objek anak tersebut ketika lokasi objek induk tidak lagi menunjukkan nama khusus kontainer objek yang dihapus.

Pertimbangkan skenario di mana administrator secara tidak sengaja menghapus Unit Organisasi Penjualan, yang berisi OU dan pengguna anak.

Pertama, amati nilai atribut Induk Terakhir yang Diketahui untuk semua pengguna yang dihapus dan bagaimana ia membaca kontainer OU=Sales\0ADEL:<guid+deleted objects distinguished name>:

Filter pada nama ambigu Sales untuk mengembalikan OU yang dihapus, yang kemudian Anda pulihkan:

Refresh Pusat Administratif Direktori Aktif untuk melihat perubahan atribut Induk Terakhir diketahui objek pengguna yang dihapus ke nama khusus Sales OU yang dipulihkan:

Filter pada semua pengguna Penjualan. Tahan CTRL + A untuk memilih semua pengguna Penjualan yang dihapus. Pilih Pulihkan untuk memindahkan objek dari kontainer Objek Yang Dihapus ke Unit Organisasi Penjualan dengan keanggotaan grup dan atributnya utuh.

Jika Unit Organisasi Penjualan berisi OU anak sendiri, maka Anda akan memulihkan OU anak terlebih dahulu sebelum memulihkan anak-anak mereka, dan sebagainya.

Untuk memulihkan semua objek yang dihapus berlapis dengan menentukan kontainer induk yang dihapus, lihat Lampiran B: Memulihkan Beberapa Objek Direktori Aktif Yang Dihapus (Contoh Skrip).

Cmdlet Windows PowerShell Direktori Aktif untuk memulihkan objek yang dihapus adalah:

Restore-ADObject

Fungsionalitas Restore-ADObject cmdlet tidak berubah antara Windows Server 2008 R2 dan Windows Server 2012.

Pemfilteran sisi server

Ada kemungkinan bahwa dari waktu ke waktu, kontainer Objek Yang Dihapus akan menumpuk lebih dari 20.000 (atau bahkan 100.000) objek di perusahaan menengah dan besar dan mengalami kesulitan menunjukkan semua objek. Karena mekanisme filter di Pusat Administratif Direktori Aktif bergantung pada pemfilteran sisi klien, mekanisme ini tidak dapat menampilkan objek tambahan ini. Untuk mengatasi batasan ini, gunakan langkah-langkah berikut untuk melakukan pencarian sisi server:

- Klik kanan kontainer Objek Yang Dihapus dan pilih Cari di bawah simpul ini.

- Pilih chevron untuk mengekspos menu +Tambahkan kriteria, pilih +Tambahkan dan tambahkan Terakhir diubah di antara tanggal tertentu. Waktu Terakhir Diubah ( atribut whenChanged ) adalah perkiraan waktu penghapusan yang dekat; di sebagian besar lingkungan, mereka identik. Kueri ini melakukan pencarian sisi server.

- Temukan objek yang dihapus untuk dipulihkan dengan menggunakan pemfilteran tampilan lebih lanjut, pengurutan, dan sebagainya dalam hasil, lalu pulihkan secara normal.

Mengonfigurasi dan Mengelola Kebijakan Kata Sandi Terperintah Menggunakan Pusat Administratif Direktori Aktif

Mengonfigurasi Kebijakan Kata Sandi Terperindas

Pusat Administratif Direktori Aktif memungkinkan Anda membuat dan mengelola objek Kebijakan Kata Sandi Terperinci (FGPP). Windows Server 2008 memperkenalkan fitur FGPP tetapi Windows Server 2012 memiliki antarmuka manajemen grafis pertama untuk fitur tersebut. Anda menerapkan Kebijakan Kata Sandi Terperindar pada tingkat domain dan memungkinkan penimpaan kata sandi domain tunggal yang diperlukan oleh Windows Server 2003. Dengan membuat FGPP yang berbeda dengan pengaturan yang berbeda, pengguna atau grup individual mendapatkan kebijakan kata sandi yang berbeda di domain.

Untuk informasi tentang Kebijakan Kata Sandi Terperinci, lihat Panduan Langkah demi Langkah Kebijakan Penguncian Akun dan Kata Sandi Terperinci AD DS (Windows Server 2008 R2).

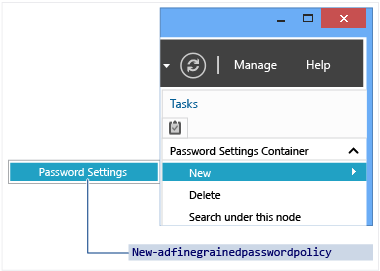

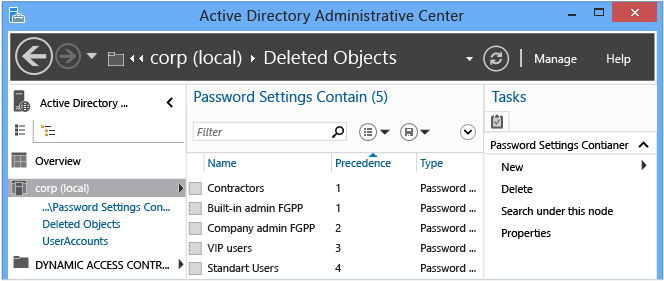

Di panel Navigasi, pilih Tampilan Pohon, pilih domain Anda, pilih Sistem, pilih Kontainer Pengaturan Kata Sandi, di panel Tugas, pilih Baru, lalu pilih Pengaturan Kata Sandi.

Mengelola Kebijakan Kata Sandi Terperindas

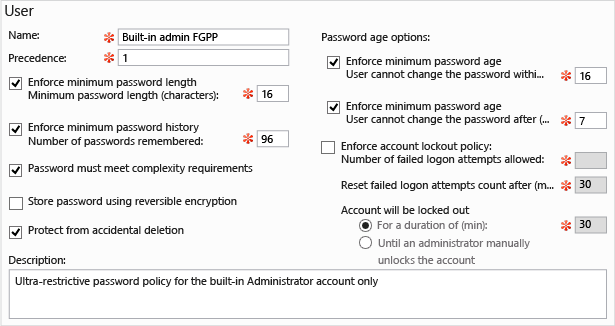

Membuat FGPP baru atau mengedit yang sudah ada memunculkan editor Pengaturan Kata Sandi. Dari sini, Anda mengonfigurasi semua kebijakan kata sandi yang diinginkan, seperti yang Anda miliki di Windows Server 2008 atau Windows Server 2008 R2, hanya sekarang dengan editor yang dibuat khusus.

Isi semua bidang (tanda bintang merah) yang diperlukan dan bidang opsional apa pun, lalu pilih Tambahkan untuk mengatur pengguna atau grup yang menerima kebijakan ini. FGPP mengambil alih pengaturan kebijakan domain default untuk prinsip keamanan yang ditentukan. Pada gambar di atas, kebijakan pembatasan hanya berlaku untuk akun Administrator bawaan, untuk mencegah kompromi. Kebijakan ini terlalu kompleks untuk dipatuhi pengguna standar, tetapi sangat cocok untuk akun berisiko tinggi yang hanya digunakan oleh profesional TI.

Anda juga menetapkan prioritas dan pengguna dan grup mana kebijakan berlaku dalam domain tertentu.

Cmdlet Windows PowerShell Direktori Aktif untuk Kebijakan Kata Sandi Terperinci adalah:

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

Fungsionalitas cmdlet Kebijakan Kata Sandi Terperintah tidak berubah antara Windows Server 2008 R2 dan Windows Server 2012. Sebagai kenyamanan, diagram berikut mengilustrasikan argumen terkait untuk cmdlet:

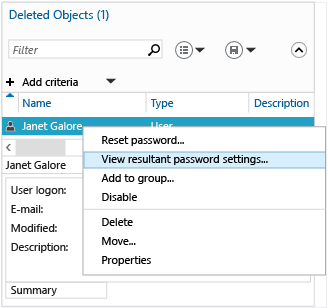

Pusat Administratif Direktori Aktif juga memungkinkan Anda menemukan kumpulan FGPP yang diterapkan yang dihasilkan untuk pengguna tertentu. Klik kanan pengguna mana pun dan pilih Tampilkan pengaturan kata sandi yang dihasilkan... untuk membuka halaman Pengaturan Kata Sandi yang berlaku untuk pengguna tersebut melalui penetapan implisit atau eksplisit:

Memeriksa Properti pengguna atau grup apa pun menunjukkan Pengaturan Kata Sandi Terkait Langsung, yang merupakan FGP yang ditetapkan secara eksplisit:

Penetapan FGPP implisit tidak ditampilkan di sini; untuk itu, Anda harus menggunakan opsi Lihat pengaturan kata sandi yang dihasilkan... .

Menggunakan Penampil Riwayat Windows PowerShell Pusat Administratif Direktori Aktif

Masa depan manajemen Windows adalah Windows PowerShell. Dengan melapisi alat grafis di atas kerangka kerja otomatisasi tugas, manajemen sistem terdistribusi yang paling kompleks menjadi konsisten dan efisien. Anda perlu memahami cara kerja Windows PowerShell untuk mencapai potensi penuh Anda dan memaksimalkan investasi komputasi Anda.

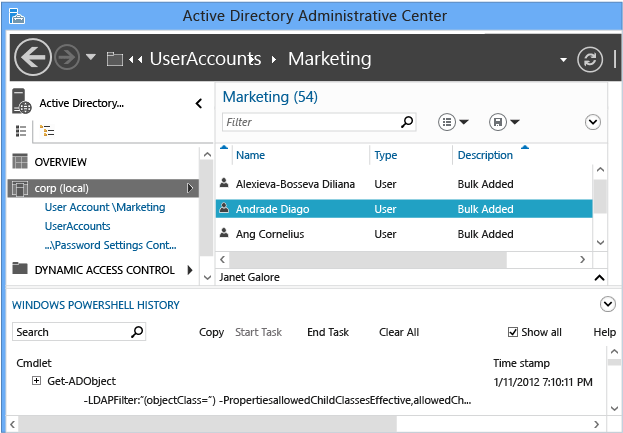

Pusat Administratif Direktori Aktif sekarang menyediakan riwayat lengkap semua cmdlet Windows PowerShell yang dijalankannya serta argumen dan nilainya. Anda dapat menyalin riwayat cmdlet di tempat lain untuk belajar atau memodifikasi dan menggunakan kembali. Anda bisa membuat catatan Tugas untuk membantu mengisolasi perintah Pusat Administratif Direktori Aktif Anda yang menghasilkan Windows PowerShell. Anda juga dapat memfilter riwayat untuk menemukan tempat menarik.

Tujuan Penampil Riwayat Windows PowerShell Pusat Administratif Direktori Aktif adalah untuk Anda pelajari melalui pengalaman praktis.

Pilih chevron (panah) untuk memperlihatkan Penampil Riwayat Windows PowerShell.

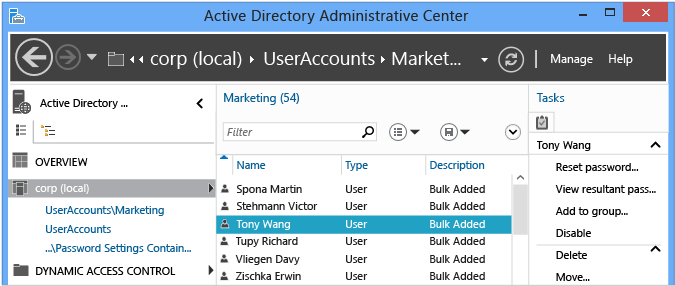

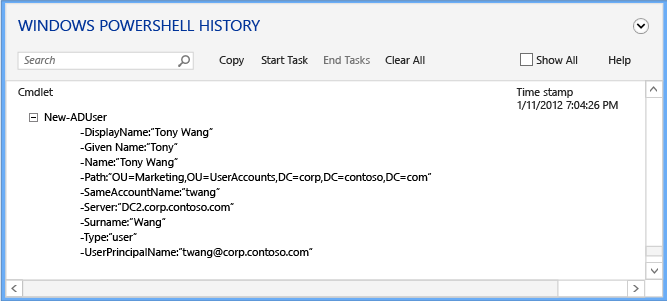

Kemudian, buat pengguna atau ubah keanggotaan grup. Penampil riwayat terus memperbarui dengan tampilan yang diciutkan dari setiap cmdlet yang dijalankan Pusat Administratif Direktori Aktif dengan argumen yang ditentukan.

Perluas item baris yang menarik untuk melihat semua nilai yang disediakan untuk argumen cmdlet:

Pilih menu Mulai Tugas untuk membuat notasi manual sebelum Anda menggunakan Pusat Administratif Direktori Aktif untuk membuat, mengubah, atau menghapus objek. Ketik apa yang Anda lakukan. Setelah selesai dengan perubahan Anda, pilih Akhiri Tugas. Catatan tugas mengelompokkan semua tindakan yang dilakukan ke dalam catatan yang dapat diciutkan yang dapat Anda gunakan untuk pemahaman yang lebih baik.

Misalnya, untuk melihat perintah Windows PowerShell yang digunakan untuk mengubah kata sandi pengguna dan menghapus pengguna tersebut dari grup:

Memilih kotak centang Perlihatkan Semua juga memperlihatkan cmdlet Windows PowerShell kata kerja Get-* yang hanya mengambil data.

Penampil riwayat menunjukkan perintah harfiah yang dijalankan oleh Pusat Administratif Direktori Aktif dan Anda mungkin mencatat bahwa beberapa cmdlet tampaknya berjalan secara tidak perlu. Misalnya, Anda dapat membuat pengguna baru dengan:

New-ADUser

Desain Pusat Administratif Direktori Aktif memerlukan penggunaan kode dan modularitas minimal. Oleh karena itu, alih-alih sekumpulan fungsi yang membuat pengguna baru dan set lain yang memodifikasi pengguna yang ada, itu minimal melakukan setiap fungsi dan kemudian menautkannya bersama dengan cmdlet. Ingatlah hal ini saat Anda mempelajari Active Directory Windows PowerShell. Anda juga dapat menggunakannya sebagai teknik pembelajaran, di mana Anda melihat betapa sederhananya Anda dapat menggunakan Windows PowerShell untuk menyelesaikan satu tugas.

Mengelola Domain Yang Berbeda di Pusat Administratif Direktori Aktif

Saat Anda membuka Administratif Direktori Aktif, domain yang saat ini Anda masuki di komputer ini (domain lokal) muncul di panel navigasi Pusat Administratif Direktori Aktif (panel kiri). Bergantung pada hak sekumpulan kredensial masuk Anda saat ini, Anda dapat melihat atau mengelola objek Direktori Aktif di domain lokal ini.

Anda juga dapat menggunakan serangkaian kredensial masuk yang sama dan instans Pusat Administratif Direktori Aktif yang sama untuk melihat atau mengelola objek Direktori Aktif di domain lain di forest yang sama, atau domain di forest lain yang memiliki kepercayaan mapan dengan domain lokal. Kepercayaan satu arah dan kepercayaan dua arah didukung. Tidak ada keanggotaan grup minimum yang diperlukan untuk menyelesaikan prosedur ini.

Catatan

Jika ada kepercayaan satu arah antara Domain A dan Domain B di mana pengguna di Domain A dapat mengakses sumber daya di Domain B tetapi pengguna di Domain B tidak dapat mengakses sumber daya di Domain A, jika Anda menjalankan Pusat Administratif Direktori Aktif di komputer tempat Domain A adalah domain lokal Anda, Anda dapat tersambung ke Domain B dengan serangkaian kredensial masuk saat ini dan dalam instans yang sama dari Pusat Administratif Direktori Aktif.

Tetapi jika Anda menjalankan Pusat Administratif Direktori Aktif di komputer tempat Domain B adalah domain lokal Anda, Anda tidak dapat tersambung ke Domain A dengan serangkaian kredensial yang sama dalam instans yang sama dari Pusat Administratif Direktori Aktif.

Windows Server 2012: Untuk mengelola domain asing dalam instans Pusat Administratif Direktori Aktif yang dipilih menggunakan kumpulan kredensial masuk saat ini

Untuk membuka Pusat Administratif Direktori Aktif, di Manajer Server, pilih Alat, lalu pilih Pusat Administratif Direktori Aktif.

Untuk membuka Tambahkan Simpul Navigasi, pilih Kelola, lalu pilih Tambahkan Simpul Navigasi.

Di Tambahkan Simpul Navigasi, pilih Sambungkan ke domain lain.

Di Sambungkan ke, ketik nama domain asing yang ingin Anda kelola (misalnya,

contoso.com), lalu pilih OK.Saat Anda berhasil tersambung ke domain asing, telusuri kolom di jendela Tambahkan Simpul Navigasi, pilih kontainer atau kontainer untuk ditambahkan ke panel navigasi Pusat Administratif Direktori Aktif Anda, lalu pilih OK.

Windows Server 2008 R2: Untuk mengelola domain asing dalam instans Pusat Administratif Direktori Aktif yang dipilih menggunakan kumpulan kredensial masuk saat ini

Untuk membuka Pusat Administratif Direktori Aktif, pilih Mulai, pilih Alat Administratif, lalu pilih Pusat Administratif Direktori Aktif.

Tip

Cara lain untuk membuka Pusat Administratif Direktori Aktif adalah dengan mengklik Mulai, klik Jalankan, lalu ketik dsac.exe.

Kemudian buka Tambahkan Simpul Navigasi, di dekat bagian atas jendela Pusat Administratif Direktori Aktif, dan pilih Tambahkan Simpul Navigasi.

Tip

Cara lain untuk membuka Tambahkan Simpul Navigasi adalah dengan mengklik kanan di mana saja di ruang kosong di panel navigasi Pusat Administratif Direktori Aktif, lalu klik Tambahkan Simpul Navigasi.

Di Tambahkan Simpul Navigasi, pilih Sambungkan ke domain lain seperti yang diperlihatkan dalam ilustrasi berikut.

Di Sambungkan ke, ketik nama domain asing yang ingin Anda kelola (misalnya,

contoso.com), lalu pilih OK.Saat Anda berhasil tersambung ke domain asing, telusuri kolom di jendela Tambahkan Simpul Navigasi, pilih kontainer atau kontainer untuk ditambahkan ke panel navigasi Pusat Administratif Direktori Aktif Anda, lalu pilih OK.

Mengelola domain menggunakan kredensial masuk yang berbeda dari kumpulan kredensial masuk saat ini

Buka Pusat Administratif Direktori Aktif pada prompt perintah, ketik perintah berikut, lalu tekan ENTER:

runas /user:<domain\user> dsac

Di mana <domain\user> kumpulan kredensial yang ingin Anda buka Pusat Administratif Direktori Aktif dengan dan dsac merupakan nama file yang dapat dieksekusi Pusat Administratif Direktori Aktif.

Saat Pusat Administratif Direktori Aktif terbuka, telusuri panel navigasi untuk melihat atau mengelola domain Direktori Aktif Anda.

Pemecahan Masalah Manajemen AD DS

Karena kebaruannya yang relatif dan kurangnya penggunaan di lingkungan pelanggan yang ada, Pusat Administratif Direktori Aktif memiliki opsi pemecahan masalah terbatas.

Opsi Pemecahan Masalah

Opsi Pengelogan

Pusat Administratif Direktori Aktif sekarang berisi pengelogan bawaan, sebagai bagian dari file konfigurasi pelacakan. Buat/ubah file berikut di folder yang sama dengan dsac.exe:

dsac.exe.config

Buat konten berikut:

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

Tingkat verbositas untuk DsacLogLevel adalah None, Error, Warning, Info, dan Verbose. Nama file output dapat dikonfigurasi dan menulis ke folder yang sama dengan dsac.exe. Output dapat memberi tahu Anda lebih lanjut tentang bagaimana ADAC beroperasi, pengontrol domain mana yang dihubunginya, perintah Windows PowerShell apa yang dijalankan, apa responsnya, dan detail lebih lanjut.

Misalnya, saat menggunakan tingkat INFO, yang mengembalikan semua hasil kecuali verbositas tingkat jejak:

DSAC.exe dimulai

Pengelogan dimulai

Pengendali Domain diminta untuk mengembalikan informasi domain awal

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullPengendali domain DC1 dikembalikan dari domain Corp

Drive virtual PS AD dimuat

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49Mendapatkan Informasi Domain Root DSE

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49Mendapatkan informasi keranjang sampah AD domain

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50Dapatkan forest AD

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50Mendapatkan informasi Skema untuk jenis enkripsi yang didukung, FGPP, informasi pengguna tertentu

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50Dapatkan semua informasi tentang objek domain yang akan ditampilkan kepada administrator yang mengklik kepala domain.

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

Mengatur tingkat Verbose juga menunjukkan tumpukan .NET untuk setiap fungsi, tetapi ini tidak menyertakan cukup data untuk berguna kecuali saat memecahkan masalah Dsac.exe mengalami pelanggaran akses atau crash. Dua kemungkinan penyebab masalah ini adalah:

- Layanan ADWS tidak berjalan pada pengontrol domain yang dapat diakses.

- Komunikasi jaringan diblokir ke layanan ADWS dari komputer yang menjalankan Pusat Administratif Direktori Aktif.

Penting

Ada juga versi layanan di luar band yang disebut Gateway Manajemen Direktori Aktif, yang berjalan pada Windows Server 2008 SP2 dan Windows Server 2003 SP2.

Kesalahan berikut ditampilkan ketika tidak ada instans Layanan Web Direktori Aktif yang tersedia:

| Kesalahan | Operasi |

|---|---|

| "Tidak dapat tersambung ke domain apa pun. Refresh atau coba lagi ketika koneksi tersedia" | Ditampilkan di awal aplikasi Pusat Administratif Direktori Aktif |

| "Tidak dapat menemukan server yang tersedia di <domain nama> domain NetBIOS yang menjalankan Layanan Web Direktori Aktif (ADWS)" | Ditampilkan saat mencoba memilih simpul domain di aplikasi Pusat Administratif Direktori Aktif |

Untuk memecahkan masalah ini, gunakan langkah-langkah berikut:

Validasi layanan Layanan Web Direktori Aktif dimulai pada setidaknya satu pengendali domain di domain (dan sebaiknya semua pengontrol domain di forest). Pastikan bahwa ini diatur untuk memulai secara otomatis di semua pengontrol domain juga.

Dari komputer yang menjalankan Pusat Administratif Direktori Aktif, validasi bahwa Anda dapat menemukan server yang menjalankan ADWS dengan menjalankan perintah NLTest.exe ini:

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceJika pengujian tersebut gagal meskipun layanan ADWS berjalan, masalahnya adalah dengan resolusi nama atau LDAP dan bukan ADWS atau Pusat Administratif Direktori Aktif. Pengujian ini gagal dengan kesalahan "1355 0x54B ERROR_NO_SUCH_DOMAIN" jika ADWS tidak berjalan pada pengendali domain apa pun, jadi periksa kembali sebelum mencapai kesimpulan apa pun.

Pada pengendali domain yang dikembalikan oleh NLTest, buang daftar port mendengarkan dengan perintah:

Netstat -anob > ports.txtPeriksa file ports.txt dan validasi bahwa layanan ADWS mendengarkan port 9389. Contoh:

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]Jika mendengarkan, validasi aturan Windows Firewall dan pastikan aturan tersebut mengizinkan 9389 TCP masuk. Secara default, pengendali domain mengaktifkan aturan firewall "Active Directory Web Services (TCP-in)". Jika tidak mendengarkan, validasi lagi bahwa layanan berjalan di server ini dan mulai ulang. Validasi bahwa tidak ada proses lain yang sudah mendengarkan pada port 9389.

Instal NetMon atau utilitas penangkapan jaringan lain di komputer yang menjalankan Pusat Administratif Direktori Aktif dan pada pengendali domain yang dikembalikan oleh NLTEST. Kumpulkan tangkapan jaringan simultan dari kedua komputer, tempat Anda memulai Pusat Administratif Direktori Aktif dan melihat kesalahan sebelum menghentikan pengambilan. Validasi bahwa klien dapat mengirim dan menerima dari pengendali domain pada port TCP 9389. Jika paket dikirim tetapi tidak pernah tiba, atau tiba dan pengendali domain membalas tetapi mereka tidak pernah mencapai klien, kemungkinan ada firewall di antara komputer pada jaringan yang menjatuhkan paket pada port tersebut. Firewall ini mungkin perangkat lunak atau perangkat keras, dan mungkin merupakan bagian dari perangkat lunak perlindungan titik akhir (antivirus) pihak ketiga.