Virtualisasi Active Directory Domain Services (AD DS) dengan aman

Dimulai dengan Windows Server 2012, AD DS memberikan dukungan yang lebih besar untuk memvirtualisasi pengontrol domain dengan memperkenalkan kemampuan yang aman virtualisasi. Artikel ini menjelaskan peran USN dan InvocationIDs dalam replikasi Pengendali Domain dan membahas beberapa potensi masalah yang dapat terjadi.

Memperbarui nomor urut dan InvocationID

Lingkungan virtual menghadirkan tantangan unik untuk beban kerja terdistribusi yang bergantung pada skema replikasi berbasis jam logis. Replikasi AD DS, misalnya, menggunakan nilai yang meningkat secara monoton (dikenal sebagai USN atau Perbarui Nomor Urutan) yang ditetapkan untuk transaksi pada setiap pengontrol domain. Setiap instans database pengendali domain juga diberi identitas, yang dikenal sebagai InvocationID. InvocationID pengendali domain dan USN-nya bersama-sama berfungsi sebagai pengidentifikasi unik yang terkait dengan setiap transaksi tulis yang dilakukan pada setiap pengontrol domain dan harus unik di dalam forest.

Replikasi AD DS menggunakan InvocationID dan USN pada setiap pengendali domain untuk menentukan perubahan apa yang perlu direplikasi ke pengontrol domain lain. Jika pengendali domain digulung balik tepat waktu di luar kesadaran pengendali domain dan USN digunakan kembali untuk transaksi yang sama sekali berbeda, replikasi tidak akan bertemu karena pengendali domain lain akan percaya bahwa mereka telah menerima pembaruan yang terkait dengan USN yang digunakan kembali di bawah konteks InvocationID tersebut.

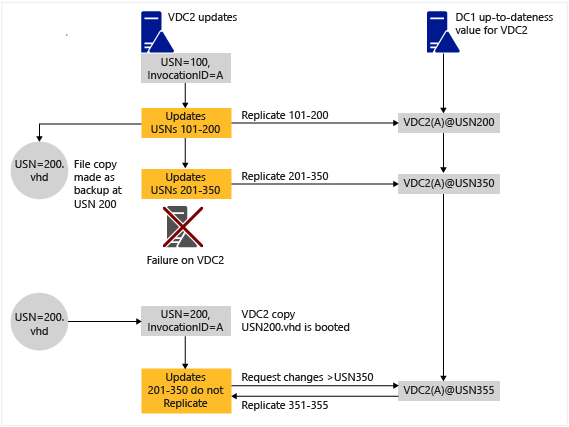

Misalnya, ilustrasi berikut menunjukkan urutan peristiwa yang terjadi di Windows Server 2008 R2 dan sistem operasi sebelumnya ketika pemutaran kembali USN terdeteksi pada VDC2, pengontrol domain tujuan yang berjalan pada komputer virtual. Dalam ilustrasi ini, deteksi pembatalan USN terjadi pada VDC2 ketika mitra replikasi mendeteksi bahwa VDC2 telah mengirim nilai USN terbaru yang terlihat sebelumnya oleh mitra replikasi, yang menunjukkan bahwa database VDC2 telah digulirkan kembali tepat waktu.

Komputer virtual (VM) memudahkan administrator hypervisor untuk mengembalikan USN pengendali domain (jam logisnya) dengan, misalnya, menerapkan rekam jepret di luar kesadaran pengendali domain. Untuk informasi selengkapnya tentang pembatalan USN dan USN, termasuk ilustrasi lain untuk menunjukkan instans pembatalan USN yang tidak terdeteksi, lihat Usn dan USN Rollback.

Dimulai dengan Windows Server 2012 , pengontrol domain virtual AD DS yang dihosting pada platform hypervisor yang mengekspos pengidentifikasi yang disebut ID Generasi VM dapat mendeteksi dan menggunakan langkah-langkah keamanan yang diperlukan untuk melindungi lingkungan AD DS jika komputer virtual digulung balik tepat waktu oleh aplikasi rekam jepret VM. Desain VM-GenerationID menggunakan mekanisme independen hypervisor-vendor untuk mengekspos pengidentifikasi ini di ruang alamat komputer virtual tamu, sehingga pengalaman virtualisasi yang aman tersedia secara konsisten dari hypervisor apa pun yang mendukung VM-GenerationID. Pengidentifikasi ini dapat diambil sampelnya oleh layanan dan aplikasi yang berjalan di dalam komputer virtual untuk mendeteksi apakah komputer virtual telah digulung balik tepat waktu.

Efek pembatalan USN

Ketika pembatalan USN terjadi, modifikasi pada objek dan atribut tidak masuk direplikasi oleh pengontrol domain tujuan yang sebelumnya telah melihat USN.

Karena pengontrol domain tujuan ini percaya bahwa mereka sudah diperbarui, tidak ada kesalahan replikasi yang dilaporkan dalam log peristiwa Layanan Direktori atau dengan memantau dan alat diagnostik.

Putar kembali USN dapat memengaruhi replikasi objek atau atribut apa pun dalam partisi apa pun. Efek samping yang paling sering diamati adalah bahwa akun pengguna dan akun komputer yang dibuat pada pengontrol domain putar kembali tidak ada pada satu atau beberapa mitra replikasi. Atau, pembaruan kata sandi yang berasal dari pengontrol domain putar kembali tidak ada di mitra replikasi.

Pemutaran kembali USN dapat mencegah jenis objek apa pun dalam partisi Direktori Aktif apa pun mereplikasi. Jenis objek ini mencakup yang berikut ini:

- Topologi dan jadwal replikasi Direktori Aktif

- Keberadaan pengendali domain di forest dan peran yang dimiliki pengendali domain ini

- Keberadaan partisi domain dan aplikasi di forest

- Keberadaan kelompok keamanan dan keanggotaan grup mereka saat ini

- Pendaftaran rekaman DNS di zona DNS terintegrasi Direktori Aktif

Ukuran lubang USN dapat mewakili ratusan, ribuan, atau bahkan puluhan ribu perubahan pada pengguna, komputer, kepercayaan, kata sandi, dan kelompok keamanan. Lubang USN didefinisikan oleh perbedaan antara angka USN tertinggi yang ada ketika cadangan status sistem yang dipulihkan dibuat dan jumlah perubahan asal yang dibuat pada pengontrol domain rolled-back sebelum diambil offline.

Mendeteksi pemutaran kembali USN

Karena pemutaran kembali USN sulit dideteksi, pengendali domain mencatat peristiwa 2095 ketika pengontrol domain sumber mengirim nomor USN yang diakui sebelumnya ke pengontrol domain tujuan tanpa perubahan yang sesuai dalam ID pemanggilan.

Untuk mencegah pembaruan asal unik ke Direktori Aktif dibuat pada pengontrol domain yang salah dipulihkan, layanan Net Logon dijeda. Saat layanan Net Logon dijeda, akun pengguna dan komputer tidak dapat mengubah kata sandi pada pengendali domain yang tidak akan mereplikasi perubahan tersebut. Demikian pula, alat administrasi Direktori Aktif akan mendukung pengontrol domain yang sehat ketika mereka membuat pembaruan pada objek di Direktori Aktif.

Pada pengendali domain, pesan peristiwa yang menyerupai berikut ini direkam jika kondisi berikut ini benar:

- Pengontrol domain sumber mengirimkan nomor USN yang diakui sebelumnya ke pengontrol domain tujuan.

- Tidak ada perubahan yang sesuai dalam ID pemanggilan.

Peristiwa ini dapat diambil di log peristiwa Layanan Direktori. Namun, mereka mungkin ditimpa sebelum diamati oleh administrator.

Jika Anda menduga pembatalan USN telah terjadi tetapi tidak melihat peristiwa yang sesuai di log peristiwa, periksa entri DSA Tidak Dapat Ditulis di registri. Entri ini memberikan bukti forensik bahwa pembatalan USN telah terjadi.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NTDS\Parameters

Registry entry: Dsa Not Writable

Value: 0x4

Peringatan

Menghapus atau mengubah nilai entri registri Dsa Not Writable secara manual menempatkan pengontrol domain putar kembali dalam status tidak didukung secara permanen. Oleh karena itu, perubahan tersebut tidak didukung. Secara khusus, memodifikasi nilai menghapus perilaku karantina yang ditambahkan oleh kode deteksi pembatalan USN. Partisi Direktori Aktif pada pengontrol domain putar kembali akan secara permanen tidak konsisten dengan mitra replikasi langsung dan transitif di forest Direktori Aktif yang sama.

Informasi selengkapnya tentang langkah-langkah kunci dan resolusi registri ini dapat ditemukan di artikel dukungan Kesalahan Replikasi Direktori Aktif 8456 atau 8457: "Sumber | server tujuan saat ini menolak permintaan replikasi".

Perlindungan berbasis virtualisasi

Selama penginstalan pengontrol domain, AD DS awalnya menyimpan pengidentifikasi VM GenerationID sebagai bagian dari atribut msDS-GenerationID pada objek komputer pengendali domain dalam databasenya (sering disebut sebagai pohon informasi direktori, atau DIT). VM GenerationID dilacak secara independen oleh driver Windows di dalam komputer virtual.

Ketika administrator memulihkan komputer virtual dari rekam jepret sebelumnya, nilai VM GenerationID saat ini dari driver komputer virtual dibandingkan dengan nilai di DIT.

Jika kedua nilai berbeda, invocationID diatur ulang dan kumpulan RID dibuang sehingga mencegah penggunaan kembali USN. Jika nilainya sama, transaksi dilakukan seperti biasa.

AD DS juga membandingkan nilai VM GenerationID saat ini dari komputer virtual dengan nilai di DIT setiap kali pengontrol domain di-boot ulang dan, jika berbeda, ia mengatur ulang invocationID, membuang kumpulan RID dan memperbarui DIT dengan nilai baru. Ini juga secara non-otoritatif menyinkronkan folder SYSVOL untuk menyelesaikan pemulihan yang aman. Ini memungkinkan perlindungan untuk memperluas ke aplikasi rekam jepret pada VM yang dimatikan. Perlindungan yang diperkenalkan di Windows Server 2012 ini memungkinkan administrator AD DS mendapatkan manfaat dari keuntungan unik penyebaran dan pengelolaan pengendali domain di lingkungan virtual.

Ilustrasi berikut menunjukkan bagaimana perlindungan virtualisasi diterapkan ketika pemutaran kembali USN yang sama terdeteksi pada pengendali domain virtual yang menjalankan Windows Server 2012 pada hypervisor yang mendukung VM-GenerationID.

Dalam hal ini, ketika hypervisor mendeteksi perubahan pada nilai VM-GenerationID, perlindungan virtualisasi dipicu, termasuk reset InvocationID untuk DC virtual (dari A ke B dalam contoh sebelumnya) dan memperbarui nilai VM-GenerationID yang disimpan pada VM agar sesuai dengan nilai baru (G2) yang disimpan oleh hypervisor. Perlindungan memastikan bahwa replikasi berkonversi untuk kedua pengontrol domain.

Dengan Windows Server 2012, AD DS menggunakan perlindungan pada pengontrol domain virtual yang dihosting pada hypervisor sadar VM-GenerationID dan memastikan bahwa aplikasi rekam jepret yang tidak disengaja atau mekanisme berkemampuan hypervisor lainnya yang dapat mengembalikan status komputer virtual tidak mengganggu lingkungan AD DS (dengan mencegah masalah replikasi seperti gelembung USN atau objek yang berlama-lama).

Memulihkan pengontrol domain dengan menerapkan rekam jepret komputer virtual tidak disarankan sebagai mekanisme alternatif untuk mencadangkan pengendali domain. Disarankan agar Anda terus menggunakan Windows Server Backup atau solusi pencadangan berbasis penulis VSS lainnya.

Perhatian

Jika pengendali domain di lingkungan produksi secara tidak sengaja dikembalikan ke rekam jepret, disarankan agar Anda berkonsultasi dengan vendor untuk aplikasi, dan layanan yang dihosting di komputer virtual tersebut, untuk panduan tentang memverifikasi status program ini setelah pemulihan rekam jepret.

Untuk informasi selengkapnya, lihat Arsitektur pemulihan aman pengontrol domain virtual.

Memulihkan dari pembatalan USN

Ada dua pendekatan untuk pulih dari putar kembali USN:

- Menghapus Pengendali Domain dari domain

- Memulihkan status sistem pencadangan yang baik

Menghapus Pengendali Domain dari domain

- Hapus Direktori Aktif dari Pengendali Domain untuk memaksanya menjadi server yang berdiri sendiri.

- Matikan server yang diturunkan.

- Pada Pengendali Domain yang sehat, bersihkan metadata Pengendali Domain yang diturunkan.

- Jika Pengendali Domain yang dipulihkan salah menghosting peran master operasi, transfer peran ini ke Pengendali Domain yang sehat.

- Mulai ulang server yang diturunkan.

- Jika Anda diharuskan, instal Direktori Aktif di server mandiri lagi.

- Jika pengendali domain sebelumnya adalah katalog global, konfigurasikan pengendali domain untuk menjadi katalog global.

- Jika Pengendali Domain sebelumnya menghosting peran master operasi, transfer peran master operasi kembali ke Pengendali Domain.

Memulihkan status sistem pencadangan yang baik

Mengevaluasi apakah cadangan status sistem yang sahih ada untuk pengendali domain ini. Jika cadangan status sistem yang valid dibuat sebelum kontroler domain yang digulirkan-kembali salah dipulihkan, dan cadangan berisi perubahan terbaru yang dibuat pada pengendali domain, pulihkan status sistem dari cadangan terbaru.

Anda juga dapat menggunakan rekam jejak sebagai sumber cadangan. Atau Anda dapat mengatur database untuk memberikan ID pemanggilan baru menggunakan prosedur di bagian Memulihkan pengontrol domain virtual saat cadangan data status sistem yang sesuai tidak tersedia

Langkah berikutnya

- Untuk informasi pemecahan masalah selengkapnya tentang pengontrol domain virtual, lihat Pemecahan Masalah Pengendali Domain Virtual.

- Informasi terperinci tentang Windows Time Service (W32Time)