Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dokumen ini menyediakan praktik terbaik untuk perencanaan dan penyebaran Layanan Federasi Direktori Aktif (AD FS) dan Web Proksi Aplikasi (WAP) yang aman. Ini berisi rekomendasi untuk konfigurasi keamanan tambahan, kasus penggunaan tertentu, dan persyaratan keamanan.

Dokumen ini berlaku untuk Layanan Federasi Direktori Aktif dan WAP di Windows Server 2012 R2, 2016, dan 2019. Rekomendasi ini dapat digunakan untuk jaringan lokal atau di lingkungan yang dihosting cloud seperti Microsoft Azure.

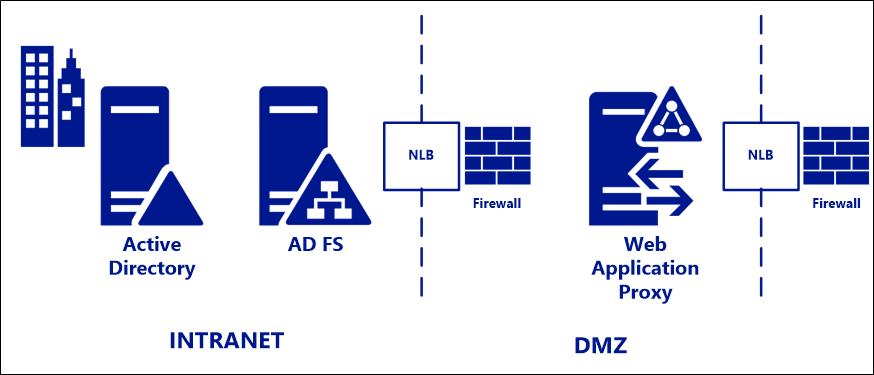

Topologi penyebaran standar

Untuk penyebaran di lingkungan lokal, kami merekomendasikan topologi penyebaran standar yang terdiri dari:

- Satu atau beberapa server AD FS pada jaringan perusahaan internal.

- Satu atau beberapa server Web Proksi Aplikasi (WAP) di jaringan DMZ atau ekstranet.

Pada setiap lapisan, AD FS dan WAP, load balancer perangkat keras atau perangkat lunak ditempatkan di depan farm server, dan menangani perutean lalu lintas. Firewall ditempatkan di depan alamat IP eksternal dari load balancer sesuai kebutuhan.

Catatan

Layanan Federasi Direktori Aktif memerlukan Pengendali Domain dengan akses tulis penuh untuk berfungsi dibandingkan dengan Pengendali Domain Baca-Saja. Jika topologi yang direncanakan menyertakan pengendali Domain Baca-Saja, pengendali domain Baca-Saja dapat digunakan untuk autentikasi tetapi pemrosesan klaim LDAP akan memerlukan koneksi ke pengendali domain yang bisa ditulis.

Memperkuat server AD FS (Active Directory Federation Services) Anda dengan aman

Berikut ini adalah daftar praktik terbaik dan rekomendasi untuk memperkuat dan mengamankan penerapan Layanan Federasi Direktori Aktif (AD FS) Anda:

- Pastikan hanya Admin Direktori Aktif dan Admin Layanan Federasi Direktori Aktif yang memiliki hak admin untuk sistem Layanan Federasi Direktori Aktif.

- Kurangi keanggotaan grup Administrator lokal di semua server AD FS.

- Mengharuskan semua admin cloud menggunakan autentikasi multifaktor (MFA).

- Kemampuan administrasi minimal melalui agen.

- Batasi akses di jaringan melalui firewall host.

- Pastikan Admin AD FS menggunakan Komputer Kerja Admin untuk melindungi kredensial mereka.

- Tempatkan objek komputer server AD FS di unit organisasi tingkat atas yang tidak menampung server lain.

- Semua GPO yang diterapkan pada server AD FS seharusnya hanya diterapkan pada mereka dan tidak pada server lain. Ini membatasi potensi eskalasi hak istimewa melalui modifikasi GPO.

- Pastikan sertifikat yang diinstal dilindungi dari pencurian (jangan menyimpannya di drive jaringan) dan atur pengingat kalender untuk memastikan sertifikat diperbarui sebelum kedaluwarsa (sertifikat yang kedaluwarsa dapat mengganggu autentikasi federasi). Selain itu, lindungi kunci/sertifikat penandatanganan dalam modul keamanan perangkat keras (HSM) yang dilampirkan ke layanan federasi direktori aktif.

- Atur pengelogan ke tingkat tertinggi dan kirim log Layanan Federasi Active Directory serta keamanan ke SIEM untuk dikorelasikan dengan autentikasi AD serta Azure AD (atau serupa).

- Hapus protokol yang tidak perlu & fitur Windows.

- Gunakan kata sandi yang panjang (>25 karakter) dan kompleks untuk akun layanan AD FS. Sebaiknya gunakan Akun Layanan Terkelola Grup (gMSA) sebagai akun layanan, karena menghapus kebutuhan untuk mengelola kata sandi akun layanan dari waktu ke waktu dengan mengelolanya secara otomatis.

- Perbarui ke versi Layanan Federasi Direktori Aktif terbaru untuk peningkatan keamanan dan pengelogan (seperti biasa, uji terlebih dahulu).

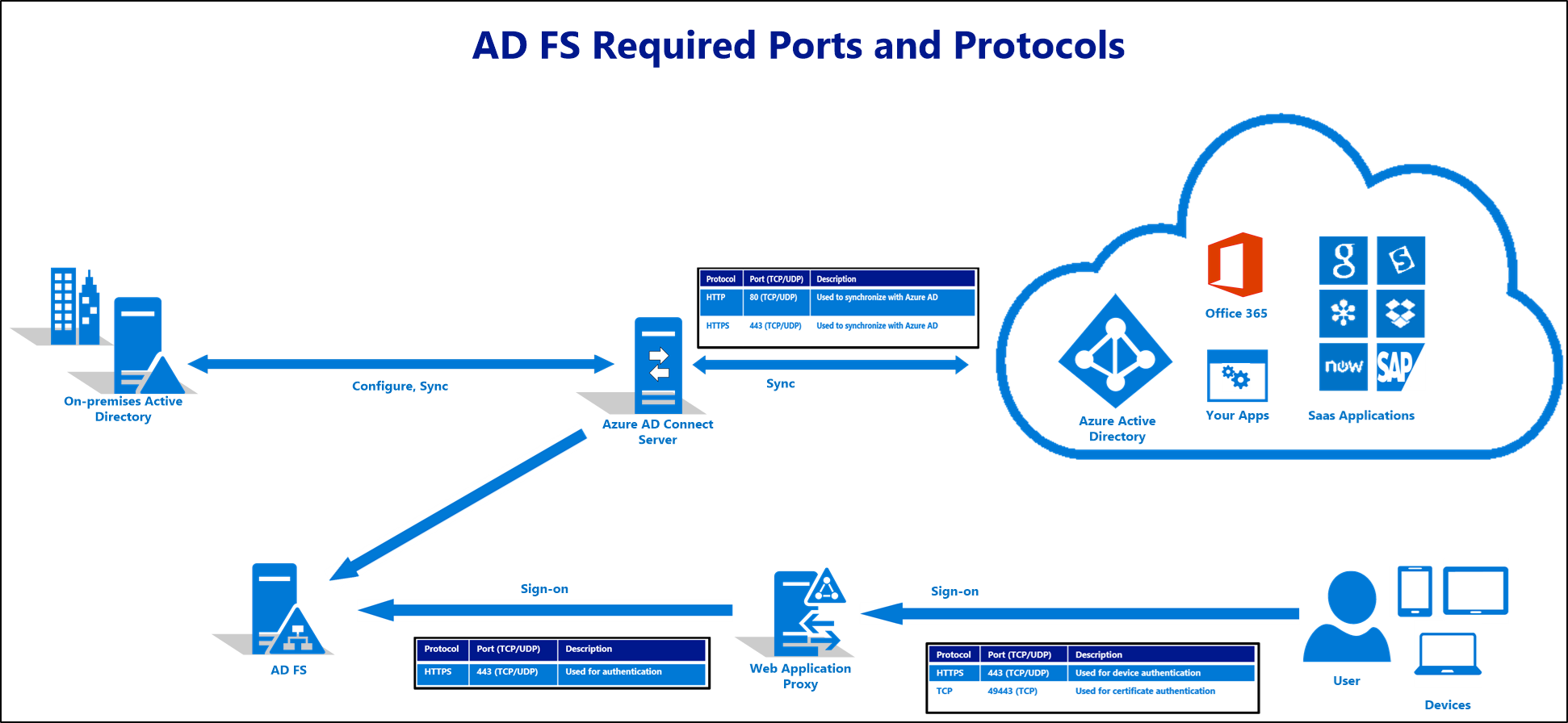

Port diperlukan

Diagram di bawah ini menggambarkan port firewall yang harus diaktifkan di antara komponen penyebaran Active Directory Federation Services (AD FS) dan WAP. Jika penyebaran tidak menyertakan MICROSOFT Entra ID/Office 365, persyaratan sinkronisasi dapat diabaikan.

Catatan

Port 49443 hanya diperlukan jika autentikasi sertifikat pengguna digunakan, yang bersifat opsional untuk ID Microsoft Entra dan Office 365.

Catatan

Port 808 (Windows Server 2012R2) atau port 1501 (Windows Server 2016+) adalah Net. AD FS menggunakan port TCP untuk titik akhir WCF lokal guna mentransfer data konfigurasi ke proses layanan dan PowerShell. Port ini dapat dilihat dengan menjalankan Get-AdfsProperties | pilih NetTcpPort. Ini adalah port lokal yang tidak perlu dibuka di firewall tetapi akan ditampilkan dalam pemindaian port.

Komunikasi antar Server Federasi

Server federasi di farm AD FS berkomunikasi dengan server lain di farm dan server Proksi Aplikasi Web (WAP) melalui port HTTP 80 untuk sinkronisasi konfigurasi. Pastikan bahwa hanya server ini yang dapat berkomunikasi satu sama lain dan tidak ada yang merupakan ukuran pertahanan secara mendalam.

Organisasi dapat mencapai status ini, dengan menyiapkan aturan firewall di setiap server. Aturan hanya boleh mengizinkan komunikasi masuk dari alamat IP server di farm dan server WAP. Beberapa Network Load Balancer (NLB) menggunakan port HTTP 80 untuk memeriksa kesehatan pada server federasi individual. Pastikan Anda menyertakan alamat IP NLB dalam aturan firewall yang dikonfigurasi.

Microsoft Entra Connect dan Server Federasi/WAP

Tabel ini menjelaskan port dan protokol yang diperlukan untuk komunikasi antara server Microsoft Entra Connect dan server Federasi/WAP.

| Protokol | Pelabuhan | Deskripsi |

|---|---|---|

| HTTP | 80 (TCP/UDP) | Digunakan untuk mengunduh CRL (Daftar Pencabutan Sertifikat) untuk memverifikasi sertifikat SSL. |

| HTTPS | 443 (TCP / UDP) | Digunakan untuk menyinkronkan dengan ID Microsoft Entra. |

| Manajemen Jarak Jauh Windows (WinRM) | 5985 | Pendengar WinRM. |

Server WAP dan Federasi

Tabel ini menjelaskan port dan protokol yang diperlukan untuk komunikasi antara server Federasi dan server WAP.

| Protokol | Pelabuhan | Deskripsi |

|---|---|---|

| HTTPS | 443 (TCP / UDP) | Digunakan untuk autentikasi. |

WAP dan Pengguna

Tabel ini menjelaskan port dan protokol yang diperlukan untuk komunikasi antara pengguna dan server WAP.

| Protokol | Pelabuhan | Deskripsi |

|---|---|---|

| HTTPS | 443 (TCP / UDP) | Digunakan untuk autentikasi perangkat. |

| TCP | 49443 (TCP) | Digunakan untuk autentikasi sertifikat |

Untuk informasi tentang port dan protokol yang diperlukan untuk penyebaran hibrid, lihat Port koneksi referensi hibrid.

Untuk informasi tentang port dan protokol yang diperlukan untuk penyebaran ID Microsoft Entra dan Office 365, lihat dokumen URL Office 365 dan rentang alamat IP.

Titik akhir telah diaktifkan

AD FS dan WAP diinstal, titik akhir default AD FS diaktifkan pada layanan federasi serta proksi. Default ini dipilih berdasarkan skenario yang paling umum diperlukan dan digunakan dan tidak perlu mengubahnya.

Set minim proksi endpoint yang diaktifkan untuk Microsoft Entra ID / Office 365 (opsional)

Organisasi yang menerapkan AD FS dan WAP hanya untuk skenario Microsoft Entra ID dan Office 365 dapat membatasi lebih lanjut jumlah titik akhir AD FS yang diaktifkan pada proksi untuk meminimalkan permukaan serangan. Di bawah ini adalah daftar titik akhir yang harus diaktifkan pada proksi dalam skenario ini:

| Titik akhir | Tujuan |

|---|---|

| /adfs/ls/ | Alur autentikasi berbasis browser dan versi Microsoft Office saat ini menggunakan titik akhir ini untuk ID Microsoft Entra dan autentikasi Office 365 |

| /adfs/services/trust/2005/usernamemixed | Digunakan untuk Exchange Online dengan Klien Office yang versinya lebih lama dari pembaruan Office 2013 Mei 2015. Klien selanjutnya menggunakan endpoint \adfs\ls pasif. |

| /adfs/services/trust/13/usernamemixed | Digunakan untuk Exchange Online dengan Klien Office yang versinya lebih lama dari pembaruan Office 2013 Mei 2015. Klien selanjutnya menggunakan endpoint \adfs\ls pasif. |

| /adfs/oauth2/ | Digunakan pada aplikasi modern apa pun (lokal atau di cloud) yang telah Anda konfigurasikan untuk mengautentikasi langsung ke Layanan Federasi Direktori Aktif (yaitu bukan melalui ID Microsoft Entra) |

| /adfs/layanan/trust/mex | Digunakan untuk Exchange Online dengan Klien Office yang versinya lebih lama dari pembaruan Office 2013 Mei 2015. Klien selanjutnya menggunakan endpoint \adfs\ls pasif. |

| /federationmetadata/2007-06/federationmetadata.xml | Persyaratan untuk alur pasif apa pun digunakan oleh Office 365 / Microsoft Entra ID untuk memeriksa sertifikat AD FS. |

Titik akhir AD FS dapat dinonaktifkan pada proksi menggunakan cmdlet PowerShell berikut:

Set-AdfsEndpoint -TargetAddressPath <address path> -Proxy $false

Set-AdfsEndpoint -TargetAddressPath /adfs/services/trust/13/certificatemixed -Proxy $false

Perlindungan yang diperluas untuk autentikasi

Perlindungan yang diperluas untuk autentikasi adalah fitur yang mengurangi serangan man in the middle (MITM) dan diaktifkan secara default dengan AD FS (Active Directory Federation Services). Pengaturan dapat diverifikasi menggunakan cmdlet PowerShell di bawah ini:

Get-ADFSProperties

Propertinya adalah ExtendedProtectionTokenCheck. Pengaturan default adalah Izinkan, sehingga manfaat keamanan dapat dicapai tanpa masalah kompatibilitas dengan browser yang tidak mendukung kemampuan.

Kontrol kemacetan untuk melindungi layanan federasi

Proksi layanan federasi (bagian dari WAP) menyediakan kontrol kemacetan untuk melindungi layanan AD FS dari banjir permintaan. Web Proksi Aplikasi akan menolak permintaan autentikasi klien eksternal jika server federasi kelebihan beban seperti yang terdeteksi oleh latensi antara Proksi Aplikasi Web dan server federasi. Fitur ini dikonfigurasi secara default dengan tingkat ambang latensi yang direkomendasikan. Untuk memverifikasi pengaturan, Anda bisa melakukan hal berikut:

- Di komputer Proksi Aplikasi Web Anda, mulai jendela perintah yang ditingkatkan.

- Navigasikan ke direktori Ad FS, di %WINDIR%\adfs\config.

- Ubah pengaturan kontrol kemacetan dari nilai defaultnya menjadi

<congestionControl latencyThresholdInMSec="8000" minCongestionWindowSize="64" enabled="true" />. - Simpan dan tutup file.

- Mulai ulang layanan Layanan Federasi Direktori Aktif dengan menjalankan

net stop adfssrvlalunet start adfssrv.

Untuk panduan tentang fitur ini, lihat Konfigurasi akses ekstranet untuk AD FS di Windows Server 2012 R2.

Pemeriksaan permintaan HTTP standar di proksi

Proksi juga melakukan pemeriksaan standar berikut terhadap semua lalu lintas:

- FS-P sendiri mengautentikasi ke AD FS melalui sertifikat yang berumur pendek. Dalam skenario dugaan penyusupan server DMZ, Active Directory Federation Services (AD FS) dapat "mencabut kepercayaan proksi" sehingga tidak lagi mempercayai permintaan masuk dari proksi yang berpotensi disusupi. Mencabut kepercayaan proxy juga mencabut sertifikat masing-masing proxy sehingga tidak dapat berhasil mengautentikasi untuk tujuan apa pun ke server Layanan Federasi Active Directory.

- FS-P mengakhiri semua koneksi dan membuat koneksi HTTP baru ke layanan AD FS di jaringan internal. Ini menyediakan buffer tingkat sesi antara perangkat eksternal dan layanan AD FS. Perangkat eksternal tidak pernah terhubung langsung ke layanan AD FS.

- FS-P melakukan validasi permintaan HTTP yang secara khusus memfilter header HTTP yang tidak diperlukan oleh layanan AD FS.

Konfigurasi keamanan yang direkomendasikan

Pastikan semua server AD FS dan WAP mendapatkan pembaruan terbaru. Rekomendasi keamanan terpenting untuk infrastruktur Layanan Federasi Direktori Aktif Anda adalah memastikan Anda memiliki sarana untuk menjaga layanan federasi direktori aktif dan server WAP Anda tetap terkini dengan semua pembaruan keamanan, serta pembaruan opsional yang ditentukan sebagai penting untuk Layanan Federasi Direktori Aktif di halaman ini.

Cara yang disarankan bagi pelanggan Microsoft Entra untuk memantau dan memperbarui infrastruktur mereka adalah melalui Microsoft Entra Connect Health untuk Layanan Federasi Direktori Aktif, fitur Microsoft Entra ID P1 atau P2. Microsoft Entra Connect Health mencakup pemantauan dan pemberitahuan yang memicu jika mesin AD FS atau WAP kehilangan salah satu pembaruan penting khusus untuk AD FS dan WAP.

Untuk mempelajari selengkapnya tentang pemantauan kesehatan untuk Layanan Federasi Direktori Aktif (AD FS), lihat penginstalan agen Microsoft Entra Connect Health.

Praktik terbaik untuk mengamankan dan memantau kepercayaan AD FS dengan Microsoft Entra ID

Saat Anda menggabungkan Layanan Federasi Direktori Aktif Anda dengan ID Microsoft Entra, sangat penting bahwa konfigurasi federasi (hubungan kepercayaan yang dikonfigurasi antara LAYANAN Federasi Direktori Aktif dan ID Microsoft Entra) dipantau dengan cermat, dan aktivitas yang tidak biasa atau mencurigakan ditangkap. Untuk melakukannya, sebaiknya atur pemberitahuan dan dapatkan pemberitahuan setiap kali ada perubahan yang dilakukan pada konfigurasi federasi. Untuk mempelajari cara menyiapkan pemberitahuan, lihat Memantau perubahan pada konfigurasi federasi.

Konfigurasi keamanan tambahan

Kemampuan tambahan berikut dapat dikonfigurasi untuk memberikan perlindungan lebih lanjut.

Perlindungan penguncian akses "lunak" untuk akun ekstranet

Dengan fitur penguncian akses dari luar jaringan di Windows Server 2012 R2, administrator AD FS dapat mengatur jumlah maksimum permintaan autentikasi gagal yang diizinkan (ExtranetLockoutThreshold) dan periode waktu (ExtranetObservationWindow). Ketika jumlah maksimum permintaan autentikasi (ExtranetLockoutThreshold) tercapai, AD FS berhenti mencoba mengautentikasi kredensial akun yang diberikan terhadap AD FS selama periode waktu yang ditetapkan (ExtranetObservationWindow). Tindakan ini melindungi akun ini dari penguncian akun AD. Dengan kata lain, tindakan ini melindungi akun dari kehilangan akses ke sumber daya perusahaan yang bergantung pada AD FS untuk autentikasi pengguna. Pengaturan ini berlaku untuk semua domain yang dapat diautentikasi oleh layanan AD FS.

Anda dapat menggunakan perintah Windows PowerShell berikut untuk mengatur penguncian ekstranet LAYANAN Federasi Direktori Aktif (misalnya):

Set-AdfsProperties -EnableExtranetLockout $true -ExtranetLockoutThreshold 15 -ExtranetObservationWindow ( new-timespan -Minutes 30 )

Untuk referensi, lihat Mengonfigurasi Penguncian Ekstranet AD FS untuk mempelajari lebih lanjut tentang fitur ini.

Nonaktifkan titik akhir WS-Trust Windows pada proksi dari ekstranet

Titik akhir Windows WS-Trust (/adfs/services/trust/2005/windowstransport dan /adfs/services/trust/13/windowstransport) dimaksudkan hanya ditujukan untuk titik akhir yang menghadap intranet yang menggunakan pengikatan WIA pada HTTPS. Mengekspos mereka ke ekstranet dapat memungkinkan permintaan ke endpoint ini untuk melewati perlindungan penguncian. Titik akhir ini harus dinonaktifkan pada proksi (yaitu dinonaktifkan dari ekstranet) untuk melindungi penguncian akun AD dengan menggunakan perintah PowerShell berikut. Tidak ada dampak pengguna akhir yang diketahui dengan menonaktifkan titik akhir ini pada proksi.

Set-AdfsEndpoint -TargetAddressPath /adfs/services/trust/2005/windowstransport -Proxy $false

Set-AdfsEndpoint -TargetAddressPath /adfs/services/trust/13/windowstransport -Proxy $false

Catatan

Jika farm AD FS Anda berjalan pada Windows Internal Databases (WID) dan memiliki server AD FS sekunder, setelah menonaktifkan endpoints di server utama, tunggu hingga sinkronisasi terjadi pada simpul sekunder sebelum memulai ulang layanan AD FS pada server tersebut. Gunakan perintah PowerShell Get-AdfsSyncProperties pada simpul sekunder untuk melacak proses SINKRONISASI terakhir.

Membedakan kebijakan akses untuk akses intranet dan ekstranet

AD FS memiliki kemampuan untuk membedakan kebijakan akses antara permintaan yang datang dari jaringan perusahaan lokal dan permintaan yang masuk dari internet melalui proksi. Diferensiasi ini dapat dilakukan per aplikasi atau secara global. Untuk aplikasi atau aplikasi bernilai bisnis tinggi dengan informasi sensitif, pertimbangkan untuk memerlukan autentikasi multifaktor. Autentikasi multifaktor dapat disiapkan melalui snap-in manajemen AD FS.

Mewajibkan autentikasi multifaktor (MFA)

Layanan Federasi Direktori Aktif dapat dikonfigurasi untuk memerlukan autentikasi yang kuat (seperti autentikasi multifaktor) khusus untuk permintaan yang masuk melalui proksi, untuk aplikasi individual, dan untuk akses bersyarat ke ID Microsoft Entra / Office 365 dan sumber daya lokal. Metode MFA yang didukung mencakup Microsoft Azure MF dan penyedia pihak ketiga. Pengguna diminta untuk memberikan informasi tambahan (seperti teks SMS yang berisi kode satu kali), dan AD FS bekerja sama dengan plug-in yang spesifik penyedia untuk mengizinkan akses.

Penyedia MFA eksternal yang didukung termasuk yang terdaftar di halaman Mengonfigurasi metode autentikasi tambahan untuk AD FS.

Mengaktifkan perlindungan untuk mencegah lewatnya autentikasi multifaktor Microsoft Entra cloud saat digabungkan dengan ID Microsoft Entra

Aktifkan perlindungan untuk mencegah pengabaian autentikasi multifaktor cloud Microsoft Entra ketika terfederasi dengan Microsoft Entra ID dan menggunakan autentikasi multifaktor Microsoft Entra sebagai autentikasi multifaktor bagi pengguna federasi Anda.

Mengaktifkan perlindungan untuk domain federasi di penyewa Microsoft Entra Anda akan memastikan bahwa autentikasi multifaktor Microsoft Entra selalu dilakukan ketika pengguna federasi mengakses aplikasi yang diatur oleh kebijakan akses bersyarat yang memerlukan MFA. Ini termasuk melakukan autentikasi multifaktor Microsoft Entra bahkan ketika penyedia identitas federasi telah menunjukkan (melalui klaim token gabungan) bahwa MFA lokal telah dilakukan. Memberlakukan autentikasi multifaktor Microsoft Entra setiap kali memastikan bahwa akun lokal yang disusupi tidak dapat melewati autentikasi multifaktor Microsoft Entra dengan meniru bahwa autentikasi multifaktor telah dilakukan oleh penyedia identitas, dan sangat disarankan kecuali Anda melakukan MFA untuk pengguna federasi Anda menggunakan penyedia MFA pihak ketiga.

Perlindungan dapat diaktifkan menggunakan pengaturan keamanan baru, federatedIdpMfaBehavior, yang diekspos sebagai bagian dari federasi internal MS Graph API atau MS Graph PowerShell cmdlet.

federatedIdpMfaBehavior Pengaturan menentukan apakah MICROSOFT Entra ID menerima MFA yang dilakukan oleh penyedia identitas federasi ketika pengguna federasi mengakses aplikasi yang diatur oleh kebijakan akses bersyarat yang memerlukan MFA.

Administrator dapat memilih salah satu nilai berikut:

| Properti | Deskripsi |

|---|---|

| acceptJikaMfaDilakukanOlehFederatedIdp | Microsoft Entra ID menerima Otentikasi Multi-Faktor (MFA) jika dilakukan oleh penyedia identitas. Jika tidak, lakukan autentikasi multifaktor Microsoft Entra. |

| menerapkan MFA oleh IdP Terfederasi | Microsoft Entra ID menerima Otentikasi Multi-Faktor (MFA) jika dilakukan oleh penyedia identitas. Jika tidak, ia mengalihkan permintaan ke Penyedia Identitas untuk melakukan MFA. |

| menolakMfaByFederatedIdp | MICROSOFT Entra ID selalu melakukan autentikasi multifaktor Microsoft Entra dan menolak MFA jika dilakukan oleh penyedia identitas. |

Anda dapat mengaktifkan perlindungan dengan mengatur federatedIdpMfaBehavior untuk rejectMfaByFederatedIdp menggunakan perintah berikut.

MS GRAPH API

PATCH /domains/{domainsId}/federationConfiguration/{internalDomainFederationId}

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Contoh:

PATCH /domains/contoso.com/federationConfiguration/2a8ce608-bb34-473f-9e0f-f373ee4cbc5a

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

Contoh:

Update-MgDomainFederationConfiguration -DomainId <domainsId> -InternalDomainFederationId <internalDomainFederationId> federatedIdpMfaBehavior "rejectMfaByFederatedIdp"

Contoh:

Update-MgDomainFederationConfiguration -DomainId “contoso.com” -InternalDomainFederationId “2a8ce608-bb34-473f-9e0f-f373ee4cbc5a” federatedIdpMfaBehavior "rejectMfaByFederatedIdp"

Modul Keamanan Perangkat Keras (HSM)

Dalam konfigurasi defaultnya, kunci yang digunakan AD FS untuk menandatangani token tidak pernah meninggalkan server federasi di intranet. Mereka tidak pernah ada di DMZ atau pada komputer proksi. Opsional, untuk memberikan perlindungan lebih lanjut, kami merekomendasikan untuk melindungi kunci ini dalam modul keamanan perangkat keras (HSM) yang terpasang pada AD FS. Microsoft tidak memproduksi produk HSM, namun ada beberapa di pasaran yang mendukung AD FS. Untuk menerapkan rekomendasi ini, ikuti panduan vendor untuk membuat sertifikat X509 untuk penandatanganan dan enkripsi, lalu gunakan cmdlet PowerShell penginstalan Active Directory Federation Services, dengan menentukan sertifikat kustom Anda sebagai berikut:

Install-AdfsFarm -CertificateThumbprint <String> -DecryptionCertificateThumbprint <String> -FederationServiceName <String> -ServiceAccountCredential <PSCredential> -SigningCertificateThumbprint <String>

di mana:

-

CertificateThumbprintadalah sertifikat SSL Anda -

SigningCertificateThumbprintadalah sertifikat penandatanganan Anda (dengan kunci yang dilindungi HSM) -

DecryptionCertificateThumbprintadalah sertifikat enkripsi Anda (dengan kunci yang dilindungi HSM)