Acara

29 Apr, 14 - 30 Apr, 19

Bergabunglah dengan acara virtual Windows Server utama 29-30 April untuk sesi teknis mendalam dan tanya jawab langsung dengan teknisi Microsoft.

Daftar sekarangBrowser ini sudah tidak didukung.

Mutakhirkan ke Microsoft Edge untuk memanfaatkan fitur, pembaruan keamanan, dan dukungan teknis terkini.

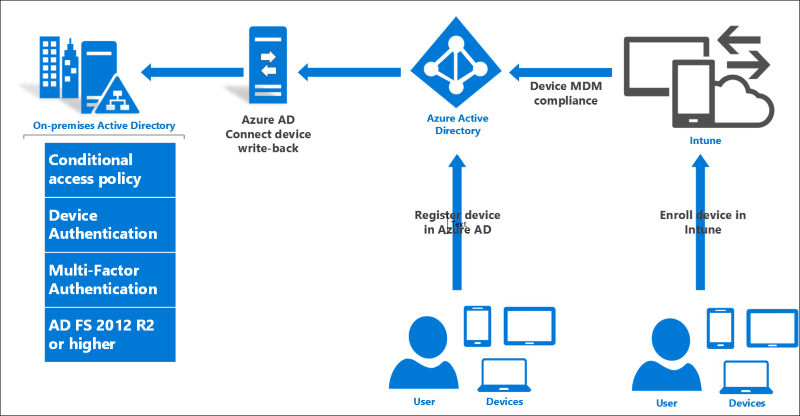

Dokumen ini menjelaskan kebijakan akses bersyariah berdasarkan perangkat dalam skenario hibrid tempat direktori lokal tersambung ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi.

Layanan Federasi Direktori Aktif menyediakan komponen lokal kebijakan akses bersyariah dalam skenario hibrid. Saat Anda mendaftarkan perangkat dengan ID Microsoft Entra untuk akses bersuhidan ke sumber daya cloud, kemampuan write-back perangkat Microsoft Entra Koneksi membuat informasi pendaftaran perangkat tersedia di tempat untuk kebijakan AD FS untuk digunakan dan diberlakukan. Dengan cara ini, Anda memiliki pendekatan yang konsisten untuk mengakses kebijakan kontrol untuk sumber daya lokal dan cloud.

Ada tiga jenis perangkat terdaftar, yang semuanya direpresentasikan sebagai objek Perangkat di ID Microsoft Entra dan juga dapat digunakan untuk akses kondisional dengan Layanan Federasi Direktori Aktif lokal.

| Deskripsi | Tambahkan Akun Kerja atau Sekolah | Gabungan Microsoft Entra | Gabungan Domain Windows 10 |

|---|---|---|---|

| Deskripsi | Pengguna menambahkan akun kerja atau sekolah mereka ke perangkat BYOD mereka secara interaktif. Catatan: Tambahkan Akun Kerja atau Sekolah adalah pengganti Untuk Workplace Join di Windows 8/8.1 | Pengguna menggabungkan perangkat kerja Windows 10 mereka ke ID Microsoft Entra. | Perangkat yang bergabung dengan domain Windows 10 secara otomatis mendaftar dengan ID Microsoft Entra. |

| Cara pengguna masuk ke perangkat | Tidak ada masuk ke Windows sebagai akun kerja atau sekolah. Masuk menggunakan akun Microsoft. | Masuk ke Windows sebagai akun (kerja atau sekolah) yang mendaftarkan perangkat. | Masuk menggunakan akun AD. |

| Cara perangkat dikelola | Kebijakan MDM (dengan pendaftaran Intune tambahan) | Kebijakan MDM (dengan pendaftaran Intune tambahan) | Kebijakan Grup, Manajer Konfigurasi |

| Jenis Kepercayaan ID Microsoft Entra | Tempat kerja bergabung | Gabungan Microsoft Entra | Domain bergabung |

| Lokasi W10 Pengaturan | > Pengaturan Akun > Anda Menambahkan akun > kerja atau sekolah | > Sistem > Pengaturan Tentang > Bergabung dengan ID Microsoft Entra | > Sistem > Pengaturan Tentang > Bergabung dengan domain |

| Juga tersedia untuk Perangkat iOS dan Android? | Ya | No | Tidak |

Untuk informasi selengkapnya tentang berbagai cara untuk mendaftarkan perangkat, lihat juga:

Untuk Windows 10 dan AD FS 2016, ada beberapa aspek baru pendaftaran dan autentikasi perangkat yang harus Anda ketahui (terutama jika Anda terbiasa dengan pendaftaran perangkat dan "gabungan tempat kerja" dalam rilis sebelumnya).

Pertama, di Windows 10 dan Layanan Federasi Direktori Aktif di Windows Server 2016, pendaftaran dan autentikasi perangkat tidak lagi hanya didasarkan pada sertifikat pengguna X509. Ada protokol baru dan lebih kuat yang memberikan keamanan yang lebih baik dan pengalaman pengguna yang lebih mulus. Perbedaan utamanya adalah bahwa, untuk Gabungan Domain Windows 10 dan gabungan Microsoft Entra, ada sertifikat komputer X509 dan kredensial baru yang disebut PRT. Anda dapat membaca semua tentang hal itu di sini dan di sini.

Kedua, Windows 10 dan AD FS 2016 mendukung autentikasi pengguna menggunakan Windows Hello untuk Bisnis, yang dapat Anda baca di sini dan di sini.

Layanan Federasi Direktori Aktif 2016 menyediakan perangkat dan SSO pengguna yang mulus berdasarkan kredensial PRT dan Paspor. Dengan menggunakan langkah-langkah dalam dokumen ini, Anda dapat mengaktifkan kemampuan ini dan melihatnya berfungsi.

Perangkat dapat digunakan dalam aturan kontrol akses Layanan Federasi Direktori Aktif sederhana seperti:

Aturan ini kemudian dapat dikombinasikan dengan faktor lain seperti lokasi akses jaringan dan autentikasi multifaktor, menciptakan kebijakan akses bersyar yang kaya seperti:

Dengan LAYANAN Federasi Direktori Aktif 2016, kebijakan ini dapat dikonfigurasi secara khusus untuk memerlukan tingkat kepercayaan perangkat tertentu juga: baik yang diautentikasi, dikelola, atau sesuai.

Untuk informasi selengkapnya tentang mengonfigurasi kebijakan kontrol akses Layanan Federasi Direktori Aktif, lihat Kebijakan kontrol akses di Layanan Federasi Direktori Aktif.

Perangkat yang diautentikasi adalah perangkat terdaftar yang tidak terdaftar di MDM (Intune dan MDM pihak ketiga untuk Windows 10, Intune hanya untuk iOS dan Android).

Perangkat yang diautentikasi akan memiliki klaim Layanan Federasi Direktori Aktif terkelola dengan nilai FALSE. (Sedangkan perangkat yang tidak terdaftar sama sekali tidak akan kekurangan klaim ini.) Perangkat yang diautentikasi (dan semua perangkat terdaftar) akan memiliki klaim AD FS isKnown dengan nilai TRUE.

Perangkat terkelola adalah perangkat terdaftar yang terdaftar dengan MDM.

Perangkat terkelola akan memiliki klaim Layanan Federasi Direktori Aktif terkelola dengan nilai TRUE.

Perangkat yang sesuai adalah perangkat terdaftar yang tidak hanya terdaftar di MDM tetapi mematuhi kebijakan MDM. (Informasi kepatuhan berasal dari MDM dan ditulis ke MICROSOFT Entra ID.)

Perangkat yang sesuai akan memiliki klaim Layanan Federasi Direktori Aktif yang Sesuai dengan nilai TRUE.

Untuk daftar lengkap perangkat AD FS 2016 dan klaim akses bersyarkat, lihat Referensi.

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethodAcara

29 Apr, 14 - 30 Apr, 19

Bergabunglah dengan acara virtual Windows Server utama 29-30 April untuk sesi teknis mendalam dan tanya jawab langsung dengan teknisi Microsoft.

Daftar sekarangPelatihan

Modul

Merencanakan, mengimplementasikan, dan mengelola Akses Bersyarat - Training

Akses Bersyarat memberikan perincian kontrol yang baik atas pengguna mana yang dapat melakukan aktivitas tertentu, mengakses sumber daya mana, dan bagaimana memastikan data dan sistem aman.

Sertifikasi

Microsoft Certified: Identitas dan Akses Administrator Associate - Certifications

Menunjukkan fitur ID Microsoft Entra untuk memodernisasi solusi identitas, menerapkan solusi hibrid, dan menerapkan tata kelola identitas.

Dokumentasi

Praktik Terbaik untuk mengamankan Layanan Federasi Direktori Aktif dan Proksi Aplikasi Web

Praktik terbaik untuk perencanaan dan penyebaran Layanan Federasi Direktori Aktif (AD FS) dan Proksi Aplikasi Web yang aman.

Pembaruan yang Diperlukan untuk Layanan Federasi Direktori Aktif (AD FS)

Pelajari selengkapnya tentang: Pembaruan yang Diperlukan untuk Layanan Federasi Direktori Aktif (AD FS) dan Proksi Aplikasi Web (WAP)

Memahami Konsep Layanan Federasi Direktori Aktif Utama

Pelajari selengkapnya tentang: Memahami Konsep Layanan Federasi Direktori Aktif Utama