Mengonfigurasi pengaturan kebijakan untuk Windows LAPS

Windows Local Administrator Password Solution (Windows LAPS) mendukung berbagai pengaturan yang dapat Anda kontrol dengan menggunakan kebijakan. Pelajari tentang pengaturan dan cara mengelolanya.

Akar kebijakan yang didukung

Meskipun kami tidak merekomendasikannya, Anda dapat mengelola perangkat dengan menggunakan beberapa mekanisme manajemen kebijakan. Untuk mendukung skenario ini dengan cara yang dapat dimengerti dan dapat diprediksi, setiap mekanisme kebijakan Windows LAPS diberi kunci akar registri yang berbeda:

| Nama Azure Policy | Akar kunci registri kebijakan |

|---|---|

| LAPS CSP | HKLM\Software\Microsoft\Policies\LAPS |

| Kebijakan Grup LAPS | HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\LAPS |

| Konfigurasi Lokal LAPS | HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\Config |

| Warisan Microsoft LAPS | HKLM\Software\Policies\Microsoft Services\AdmPwd |

Windows LAPS mengkueri semua akar kebijakan kunci registri yang diketahui, dimulai dari bagian atas dan berpindah ke bawah. Jika tidak ada pengaturan yang ditemukan di bawah akar, akar tersebut dilewati dan kueri melanjutkan ke akar berikutnya. Ketika akar yang memiliki setidaknya satu pengaturan yang ditentukan secara eksplisit ditemukan, akar tersebut digunakan sebagai kebijakan aktif. Jika akar yang dipilih tidak memiliki pengaturan apa pun, pengaturan diberi nilai defaultnya.

Pengaturan kebijakan tidak pernah dibagikan atau diwariskan di seluruh akar kunci kebijakan.

Tip

Kunci Konfigurasi Lokal LAPS disertakan dalam tabel sebelumnya untuk kelengkapan. Anda dapat menggunakan kunci ini jika perlu, tetapi kunci terutama dimaksudkan untuk digunakan untuk pengujian dan pengembangan. Tidak ada alat manajemen atau mekanisme kebijakan yang menargetkan kunci ini.

Pengaturan kebijakan yang didukung oleh BackupDirectory

Windows LAPS mendukung beberapa pengaturan kebijakan yang dapat Anda kelola melalui berbagai solusi manajemen kebijakan, atau bahkan langsung melalui registri. Beberapa pengaturan ini hanya berlaku saat mencadangkan kata sandi ke Direktori Aktif, dan beberapa pengaturan umum untuk skenario AD dan Microsoft Entra.

Tabel berikut menentukan pengaturan mana yang berlaku untuk perangkat yang memiliki pengaturan yang ditentukan BackupDirectory :

| Nama pengaturan | Berlaku saat BackupDirectory=Microsoft Entra ID? | Berlaku saat BackupDirectory=AD? |

|---|---|---|

| AdministratorAccountName | Ya | Ya |

| PasswordAgeDays | Ya | Ya |

| PasswordLength | Ya | Ya |

| PassphraseLength | Ya | Ya |

| PasswordComplexity | Ya | Ya |

| PostAuthenticationResetDelay | Ya | Ya |

| PostAuthenticationActions | Ya | Ya |

| ADPasswordEncryptionEnabled | Tidak | Ya |

| ADPasswordEncryptionPrincipal | Tidak | Ya |

| ADEncryptedPasswordHistorySize | Tidak | Ya |

| ADBackupDSRMPassword | Tidak | Ya |

| PasswordExpirationProtectionEnabled | Tidak | Ya |

| AutomaticAccountManagementEnabled | Ya | Ya |

| AutomaticAccountManagementTarget | Ya | Ya |

| AutomaticAccountManagementNameOrPrefix | Ya | Ya |

| AutomaticAccountManagementEnableAccount | Ya | Ya |

| AutomaticAccountManagementRandomizeName | Ya | Ya |

Jika BackupDirectory diatur ke Dinonaktifkan, semua pengaturan lain diabaikan.

Anda dapat mengelola hampir semua pengaturan dengan menggunakan mekanisme manajemen kebijakan apa pun. Penyedia layanan konfigurasi (CSP) Windows LAPS memiliki dua pengecualian untuk aturan ini. Windows LAPS CSP mendukung dua pengaturan yang tidak ada dalam tabel sebelumnya: ResetPassword dan ResetPasswordStatus. Selain itu, Windows LAPS CSP tidak mendukung ADBackupDSRMPassword pengaturan (pengendali domain tidak pernah dikelola melalui CSP). Untuk informasi selengkapnya, lihat dokumentasi LAPS CSP.

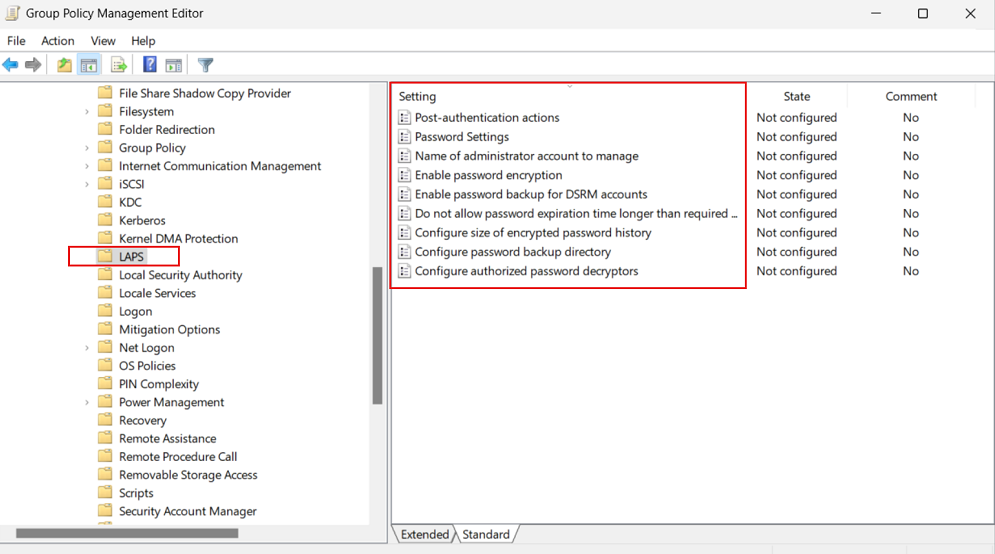

Kebijakan Grup Windows LAPS

Windows LAPS menyertakan Objek Kebijakan Grup baru yang dapat Anda gunakan untuk mengelola pengaturan kebijakan pada perangkat yang bergabung dengan domain Active Directory. Untuk mengakses Kebijakan Grup Windows LAPS, di Editor Manajemen Kebijakan Grup, buka LAPS Sistem>Templat>Administratif Konfigurasi>Komputer. Gambar berikut ini memperlihatkan contoh:

Templat untuk objek Kebijakan Grup baru ini diinstal sebagai bagian dari Windows di %windir%\PolicyDefinitions\LAPS.admx.

Penyimpanan Pusat Objek Kebijakan Grup

Penting

File templat Windows LAPS GPO TIDAK secara otomatis disalin ke penyimpanan pusat GPO Anda sebagai bagian dari operasi patching Windows Update, dengan asumsi Anda telah memilih untuk menerapkan pendekatan tersebut. Sebagai gantinya , Anda harus menyalin LAPS.admx secara manual ke lokasi penyimpanan pusat GPO. Lihat Membuat dan Mengelola Penyimpanan Pusat.

Windows LAPS CSP

Windows LAPS menyertakan CSP tertentu yang dapat Anda gunakan untuk mengelola pengaturan kebijakan pada perangkat yang bergabung dengan Microsoft Entra. Kelola Windows LAPS CSP dengan menggunakan Microsoft Intune.

Menerapkan pengaturan kebijakan

Bagian berikut menjelaskan cara menggunakan dan menerapkan berbagai pengaturan kebijakan untuk Windows LAPS.

BackupDirectory

Gunakan pengaturan ini untuk mengontrol direktori mana kata sandi untuk akun terkelola dicadangkan.

| Nilai | Deskripsi pengaturan |

|---|---|

| 0 | Dinonaktifkan (kata sandi tidak dicadangkan) |

| 1 | Mencadangkan kata sandi ke Microsoft Entra-only |

| 2 | Cadangkan kata sandi ke Direktori Aktif Windows Server saja |

Jika tidak ditentukan, pengaturan ini default ke 0 (Dinonaktifkan).

AdministratorAccountName

Gunakan pengaturan ini untuk mengonfigurasi nama akun administrator lokal terkelola.

Jika tidak ditentukan, pengaturan ini default untuk mengelola akun administrator lokal bawaan.

Penting

Jangan tentukan pengaturan ini kecuali Anda ingin mengelola akun selain akun administrator lokal bawaan. Akun administrator lokal secara otomatis diidentifikasi oleh pengidentifikasi relatif (RID) yang terkenal.

Penting

Anda dapat mengonfigurasi akun yang ditentukan (bawaan atau kustom) sebagai diaktifkan atau dinonaktifkan. Windows LAPS akan mengelola kata sandi akun tersebut dalam salah satu status. Namun, jika dibiarkan dalam status dinonaktifkan, akun jelas harus diaktifkan terlebih dahulu agar benar-benar digunakan.

Penting

Jika Anda mengonfigurasi Windows LAPS untuk mengelola akun administrator lokal kustom, Anda harus memastikan bahwa akun dibuat. Windows LAPS tidak membuat akun.

Penting

Pengaturan ini diabaikan ketika AutomaticAccountManagementEnabled diaktifkan.

PasswordAgeDays

Pengaturan ini mengontrol usia kata sandi maksimum akun administrator lokal terkelola. Nilai yang didukung adalah:

- Minimum: 1 hari (Ketika direktori cadangan dikonfigurasi menjadi ID Microsoft Entra, minimumnya adalah 7 hari.)

- Maksimum: 365 hari

Jika tidak ditentukan, pengaturan ini default ke 30 hari.

Penting

Perubahan pada PasswordAgeDays pengaturan kebijakan tidak berpengaruh pada waktu kedaluwarsa kata sandi saat ini. Demikian pula, perubahan pada PasswordAgeDays pengaturan kebijakan tidak akan menyebabkan perangkat terkelola memulai rotasi kata sandi.

PasswordLength

Gunakan pengaturan ini untuk mengonfigurasi panjang kata sandi akun administrator lokal terkelola. Nilai yang didukung adalah:

- Minimum: 8 karakter

- Maksimum: 64 karakter

Jika tidak ditentukan, pengaturan ini default ke 14 karakter.

Penting

Jangan mengonfigurasi PasswordLength ke nilai yang tidak kompatibel dengan kebijakan kata sandi lokal perangkat terkelola. Ini akan mengakibatkan Windows LAPS gagal membuat kata sandi baru yang kompatibel (cari peristiwa 10027 di log peristiwa Windows LAP).

Pengaturan PasswordLength diabaikan kecuali PasswordComplexity dikonfigurasi ke salah satu opsi kata sandi.

PassphraseLength

Gunakan pengaturan ini untuk mengonfigurasi jumlah kata dalam frasa sandi akun administrator lokal terkelola. Nilai yang didukung adalah:

- Minimum: 3 kata

- Maksimum: 10 kata

Jika tidak ditentukan, pengaturan ini default ke 6 kata.

Pengaturan PassphraseLength diabaikan kecuali PasswordComplexity dikonfigurasi ke salah satu opsi frasa sandi.

PasswordComplexity

Gunakan pengaturan ini untuk mengonfigurasi kompleksitas kata sandi yang diperlukan dari akun administrator lokal terkelola, atau untuk menentukan bahwa frasa sandi dibuat.

| Nilai | Deskripsi pengaturan |

|---|---|

| 1 | Huruf besar |

| 2 | Huruf besar + huruf kecil |

| 3 | Huruf besar + huruf kecil + angka |

| 4 | Huruf besar + huruf kecil + angka + karakter khusus |

| 5 | Huruf besar + huruf kecil + angka + karakter khusus (keterbacaan yang ditingkatkan) |

| 6 | Frase sandi (kata panjang) |

| 7 | Frase sandi (kata-kata pendek) |

| 8 | Frase sandi (kata pendek dengan awalan unik) |

Jika tidak ditentukan, pengaturan ini default ke 4.

Penting

Windows mendukung pengaturan kompleksitas kata sandi yang lebih rendah (1, 2, dan 3) hanya untuk kompatibilitas mundur dengan Microsoft LAPS warisan. Kami menyarankan agar Anda selalu mengonfigurasi pengaturan ini ke 4.

Penting

Jangan konfigurasikan PasswordComplexity ke pengaturan yang tidak kompatibel dengan kebijakan kata sandi lokal perangkat terkelola. Ini akan mengakibatkan Windows LAPS gagal membuat kata sandi baru yang kompatibel (cari peristiwa 10027 di log peristiwa Windows LAPS).

PasswordExpirationProtectionEnabled

Gunakan pengaturan ini untuk mengonfigurasi penerapan usia kata sandi maksimum untuk akun administrator lokal terkelola.

Nilai yang didukung adalah 1 (Benar) atau 0 (Salah).

Jika tidak ditentukan, pengaturan ini default ke 1 (True).

Tip

Dalam mode Microsoft LAPS warisan, pengaturan ini default ke False untuk kompatibilitas mundur.

ADPasswordEncryptionEnabled

Gunakan pengaturan ini untuk mengaktifkan enkripsi kata sandi di Direktori Aktif.

Nilai yang didukung adalah 1 (Benar) atau 0 (Salah).

Penting

Mengaktifkan pengaturan ini mengharuskan domain Direktori Aktif Anda berjalan di Domain Functional Level 2016 atau yang lebih baru.

ADPasswordEncryptionPrincipal

Gunakan pengaturan ini untuk mengonfigurasi nama atau pengidentifikasi keamanan (SID) pengguna atau grup yang dapat mendekripsi kata sandi yang disimpan di Direktori Aktif.

Pengaturan ini diabaikan jika kata sandi saat ini disimpan di Azure.

Jika tidak ditentukan, hanya anggota grup Admin Domain di domain perangkat yang dapat mendekripsi kata sandi.

Jika ditentukan, pengguna atau grup yang ditentukan dapat mendekripsi kata sandi yang disimpan di Direktori Aktif.

Penting

String yang disimpan dalam pengaturan ini adalah SID dalam bentuk string atau nama pengguna atau grup yang sepenuhnya memenuhi syarat. Contoh yang valid meliputi:

S-1-5-21-2127521184-1604012920-1887927527-35197contoso\LAPSAdminslapsadmins@contoso.com

Prinsipal yang diidentifikasi (baik oleh SID atau berdasarkan nama pengguna atau grup) harus ada dan dapat diselesaikan oleh perangkat.

CATATAN: data yang ditentukan dalam pengaturan ini dimasukkan apa adanya; misalnya, jangan tambahkan tanda kutip atau tanda kurung penutup.

Pengaturan ini diabaikan kecuali ADPasswordEncryptionEnabled dikonfigurasi ke True dan semua prasyarat lainnya terpenuhi.

Pengaturan ini diabaikan ketika kata sandi akun Mode Perbaikan Layanan Direktori (DSRM) dicadangkan pada pengendali domain. Dalam skenario tersebut, pengaturan ini selalu default ke grup Admin Domain domain domain pengontrol.

ADEncryptedPasswordHistorySize

Gunakan pengaturan ini untuk mengonfigurasi berapa banyak kata sandi terenkripsi sebelumnya yang diingat di Direktori Aktif. Nilai yang didukung adalah:

- Minimum : 0 kata sandi

- Maksimum: 12 kata sandi

Jika tidak ditentukan, pengaturan ini default ke 0 kata sandi (dinonaktifkan).

Penting

Pengaturan ini diabaikan kecuali ADPasswordEncryptionEnabled dikonfigurasi ke True dan semua prasyarat lainnya terpenuhi.

Pengaturan ini juga berlaku pada pengendali domain yang mencadangkan kata sandi DSRM mereka.

ADBackupDSRMPassword

Gunakan pengaturan ini untuk mengaktifkan pencadangan kata sandi akun DSRM pada pengontrol domain Windows Server Active Directory.

Nilai yang didukung adalah 1 (Benar) atau 0 (Salah).

Pengaturan ini default ke 0 (False).

Penting

Pengaturan ini diabaikan kecuali ADPasswordEncryptionEnabled dikonfigurasi ke True dan semua prasyarat lainnya terpenuhi.

PostAuthenticationResetDelay

Gunakan pengaturan ini untuk menentukan jumlah waktu (dalam jam) untuk menunggu setelah autentikasi sebelum menjalankan tindakan pasca-autentikasi yang ditentukan (lihat PostAuthenticationActions). Nilai yang didukung adalah:

- Minimum : 0 jam (mengatur nilai ini ke 0 menonaktifkan semua tindakan pasca-autentikasi)

- Maksimum: 24 jam

Jika tidak ditentukan, pengaturan ini default ke 24 jam.

PostAuthenticationActions

Gunakan pengaturan ini untuk menentukan tindakan yang akan diambil setelah kedaluwarsa masa tenggang yang dikonfigurasi (lihat PostAuthenticationResetDelay).

Pengaturan ini bisa memiliki salah satu nilai berikut:

| Nilai | Nama | Tindakan yang diambil ketika masa tenggang kedaluwarsa | Komentar |

|---|---|---|---|

| 1 | Atur ulang kata sandi | Kata sandi akun terkelola diatur ulang. | |

| 3 | Atur ulang kata sandi dan keluar | Kata sandi akun terkelola diatur ulang, sesi masuk interaktif menggunakan akun terkelola dihentikan, dan sesi SMB menggunakan akun terkelola dihapus. | Sesi masuk interaktif menerima peringatan dua menit yang tidak dapat dikonfigurasi untuk menyimpan pekerjaan mereka dan keluar. |

| 5 | Reset kata sandi dan boot ulang | Kata sandi akun terkelola diatur ulang dan perangkat terkelola dimulai ulang. | Perangkat terkelola dimulai ulang setelah penundaan satu menit yang tidak dapat dikonfigurasi. |

| 11 | Atur ulang kata sandi dan keluar | Kata sandi akun terkelola diatur ulang, sesi masuk interaktif menggunakan akun terkelola dihentikan, sesi SMB yang menggunakan akun terkelola dihapus, dan proses yang tersisa yang berjalan di bawah identitas akun terkelola dihentikan. | Sesi masuk interaktif menerima peringatan dua menit yang tidak dapat dikonfigurasi untuk menyimpan pekerjaan mereka dan keluar. |

Jika tidak ditentukan, pengaturan ini default ke 3.

Penting

Tindakan pasca-autentikasi yang diizinkan dimaksudkan untuk membantu membatasi jumlah waktu kata sandi Windows LAPS dapat digunakan sebelum direset. Keluar dari akun terkelola atau memulai ulang perangkat adalah opsi yang membantu memastikan waktu terbatas. Menghentikan sesi masuk secara tiba-tiba atau memulai ulang perangkat dapat mengakibatkan kehilangan data.

Dari perspektif keamanan, pengguna jahat yang memperoleh hak istimewa administratif pada perangkat menggunakan kata sandi Windows LAPS yang valid memang memiliki kemampuan utama untuk mencegah atau menghindari mekanisme ini.

Penting

PostAuthenticationActions nilai 11 hanya didukung di Windows 11 24H2, Windows Server 2025 dan rilis yang lebih baru.

AutomaticAccountManagementEnabled

Gunakan pengaturan ini untuk mengaktifkan manajemen akun otomatis.

Nilai yang didukung adalah 1 (Benar) atau 0 (Salah).

Pengaturan ini default ke 0 (False).

AutomaticAccountManagementTarget

Gunakan pengaturan ini untuk menentukan apakah akun Administrator bawaan dikelola secara otomatis, atau akun kustom baru.

| Nilai | Deskripsi pengaturan |

|---|---|

| 0 | Mengelola akun Administrator bawaan secara otomatis |

| 1 | Mengelola akun kustom baru secara otomatis |

Pengaturan ini default ke 1.

Pengaturan ini diabaikan kecuali AutomaticAccountManagementEnabled diaktifkan.

AutomaticAccountManagementNameOrPrefix

Gunakan pengaturan ini untuk menentukan nama atau awalan nama akun yang dikelola secara otomatis.

Pengaturan ini default ke WLapsAdmin.

Pengaturan ini diabaikan kecuali AutomaticAccountManagementEnabled diaktifkan.

AutomaticAccountManagementEnableAccount

Gunakan pengaturan ini untuk mengaktifkan atau menonaktifkan akun terkelola secara otomatis.

| Nilai | Deskripsi pengaturan |

|---|---|

| 0 | Menonaktifkan akun terkelola secara otomatis |

| 1 | Mengaktifkan akun terkelola secara otomatis |

Pengaturan ini default ke 0.

Pengaturan ini diabaikan kecuali AutomaticAccountManagementEnabled diaktifkan.

AutomaticAccountManagementRandomizeName

Gunakan pengaturan ini untuk mengaktifkan pengacakan nama akun yang dikelola secara otomatis.

Ketika pengaturan ini diaktifkan, nama akun terkelola (ditentukan oleh AutomaticAccountManagementNameOrPrefix pengaturan) ditangguhkan dengan akhiran enam digit acak setiap kali kata sandi diputar.

Nama akun lokal Windows memiliki panjang maksimum 20 karakter, yang berarti komponen nama harus 14 karakter paling lama untuk memiliki ruang yang cukup untuk akhiran acak. Nama akun yang ditentukan oleh AutomaticAccountManagementNameOrPrefix yang lebih panjang dari 14 karakter dipotong.

| Nilai | Deskripsi pengaturan |

|---|---|

| 0 | Jangan acak nama akun yang dikelola secara otomatis |

| 1 | Mengacak nama akun yang dikelola secara otomatis |

Pengaturan ini default ke 0.

Pengaturan ini diabaikan kecuali AutomaticAccountManagementEnabled diaktifkan.

Nilai kebijakan default Windows LAPS

Semua pengaturan kebijakan Windows LAPS memiliki nilai default. Nilai default diterapkan setiap kali administrator tidak mengonfigurasi pengaturan tertentu. Nilai default juga diterapkan setiap kali administrator mengonfigurasi pengaturan tertentu dengan nilai yang tidak didukung.

| Nama pengaturan | Nilai default |

|---|---|

| BackupDirectory | Nonaktif |

| AdministratorAccountName | Null\empty |

| PasswordAgeDays | 30 |

| PasswordLength | 14 |

| PassphraseLength | 6 |

| PasswordComplexity | 4 |

| PostAuthenticationResetDelay | 24 |

| PostAuthenticationActions | 3 (Atur ulang kata sandi dan keluar) |

| ADPasswordEncryptionEnabled | Benar |

| ADPasswordEncryptionPrincipal | Admin Domain |

| ADEncryptedPasswordHistorySize | 0 |

| ADBackupDSRMPassword | Salah |

| PasswordExpirationProtectionEnabled | Benar |

| AutomaticAccountManagementEnabled | Salah |

| AutomaticAccountManagementTarget | Ya |

| AutomaticAccountManagementNameOrPrefix | Ya |

| AutomaticAccountManagementEnableAccount | Salah |

| AutomaticAccountManagementRandomizeName | Salah |

Penting

ADPasswordEncryptionPrincipal adalah pengecualian untuk aturan pengaturan yang salah dikonfigurasi. Pengaturan ini default ke 'Admin Domain' hanya ketika pengaturan tidak dikonfigurasi. Dalam kasus di mana nama pengguna atau grup yang tidak valid ditentukan, ini akan menyebabkan kegagalan pemrosesan kebijakan dan kata sandi akun terkelola tidak akan dicadangkan.

Ingatlah default ini saat mengonfigurasi fitur Windows LAPS baru, misalnya dukungan frase sandi. Jika Anda mengonfigurasi kebijakan dengan nilai PasswordComplexity 6 (frasa sandi kata panjang), maka terapkan kebijakan tersebut ke OS lama yang tidak mendukung nilai tersebut, OS target menggunakan nilai default 4. Untuk menghindari hasil ini, buat dua kebijakan berbeda: satu untuk OS yang lebih lama dan satu untuk OS yang lebih baru.