Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menyediakan gambaran umum Server Kebijakan Jaringan (NPS) di Windows Server. Anda dapat menggunakan NPS untuk membuat dan menerapkan kebijakan akses jaringan di seluruh organisasi untuk autentikasi dan otorisasi permintaan koneksi. Anda juga dapat mengonfigurasi NPS sebagai proksi Layanan Pengguna Dial-In Autentikasi Jarak Jauh (RADIUS). Saat Anda menggunakan NPS sebagai proksi RADIUS, NPS meneruskan permintaan koneksi ke server RADIUS NPS jarak jauh atau server RADIUS lainnya. Anda dapat menggunakan konfigurasi proksi untuk menyeimbangkan beban permintaan koneksi dan meneruskannya ke domain yang benar untuk autentikasi dan otorisasi. NPS diinstal ketika Anda menginstal peran Kebijakan Jaringan dan Layanan Akses (NPAS) di Windows Server.

NPS features

Anda dapat menggunakan NPS untuk mengonfigurasi dan mengelola autentikasi, otorisasi, dan akuntansi akses jaringan secara terpusat. NPS menawarkan fitur berikut untuk tujuan tersebut:

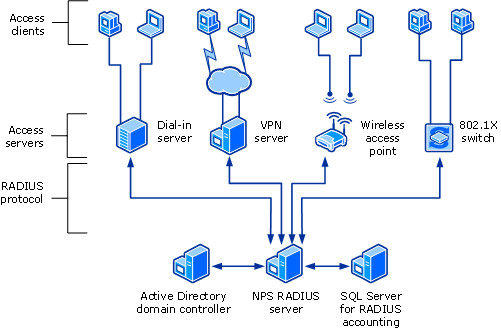

RADIUS server. NPS melakukan autentikasi terpusat, otorisasi, dan akuntansi koneksi untuk nirkabel, autentikasi sakelar, akses jarak jauh dial-up, dan jaringan privat virtual (VPN). Saat Anda menggunakan NPS sebagai server RADIUS, Anda mengonfigurasi komponen berikut:

- Server akses jaringan, seperti titik akses nirkabel dan server VPN. Anda mengonfigurasinya sebagai klien RADIUS di NPS.

- Kebijakan jaringan yang digunakan NPS untuk mengotorisasi permintaan koneksi.

- RADIUS accounting. Komponen ini bersifat opsional. Jika Anda mengonfigurasinya, NPS mencatat informasi akuntansi untuk mencatat file di hard disk lokal atau dalam database Microsoft SQL Server.

For more information, see RADIUS server.

RADIUS proxy. Saat Anda menggunakan NPS sebagai proksi RADIUS, Anda mengonfigurasi kebijakan permintaan koneksi yang memberi tahu NPS:

- Tentukan permintaan koneksi mana yang harus diteruskan ke server RADIUS lainnya.

- Tentukan server RADIUS target tempat permintaan koneksi ini diteruskan.

Selain itu, Anda dapat mengonfigurasi NPS untuk meneruskan data akuntansi untuk tujuan pengelogan ke satu atau beberapa komputer dalam grup server RADIUS jarak jauh. Untuk mengonfigurasi NPS sebagai server proksi RADIUS, lihat sumber daya berikut:

- Tentukan permintaan koneksi mana yang harus diteruskan ke server RADIUS lainnya.

RADIUS accounting. Anda dapat mengonfigurasi NPS untuk mencatat peristiwa ke file log lokal atau ke instans lokal atau jarak jauh SQL Server. For more information, see NPS logging.

Anda dapat mengonfigurasi NPS dengan kombinasi fitur-fitur ini. Misalnya, Anda dapat mengonfigurasi satu penyebaran NPS sebagai server RADIUS untuk koneksi VPN. Anda juga dapat mengonfigurasi penyebaran yang sama dengan proksi RADIUS untuk meneruskan permintaan koneksi tertentu. Secara khusus, ini dapat meneruskan beberapa permintaan ke anggota grup server RADIUS jarak jauh untuk autentikasi dan otorisasi di domain lain.

Important

Dalam versi Windows Server sebelumnya, NPAS menyertakan Network Access Protection (NAP), Health Registration Authority (HRA), dan Host Credential Authorization Protocol (HCAP). NAP, HRA, dan HCAP tidak digunakan lagi di Windows Server 2012 R2, dan tidak tersedia di Windows Server 2016 atau yang lebih baru. Jika Anda memiliki penyebaran NAP yang menggunakan sistem operasi yang lebih lama dari Windows Server 2016, Anda tidak dapat memigrasikan penyebaran NAP Anda ke Windows Server 2016 atau yang lebih baru.

Opsi penginstalan Windows Server dan NPS

Ketersediaan fungsionalitas NPS tergantung pada opsi yang Anda pilih saat menginstal Windows Server:

- Saat Anda menggunakan opsi penginstalan Server dengan Pengalaman Desktop, peran NPAS tersedia di Windows Server. Peran ini tersedia pada edisi Standar dan Pusat Data.

- Saat Anda menggunakan opsi penginstalan Server Core, peran NPAS tidak tersedia.

Server dan proksi RADIUS

Anda dapat menggunakan NPS sebagai server RADIUS, proksi RADIUS, atau keduanya. Bagian berikut ini menyediakan informasi terperinci tentang penggunaan ini.

RADIUS server

NPS is the Microsoft implementation of the RADIUS standard specified by the Internet Engineering Task Force (IETF) in Request for Comments (RFCs) 2865 and 2866. Sebagai server RADIUS, NPS melakukan autentikasi koneksi terpusat, otorisasi, dan akuntansi untuk banyak jenis akses jaringan. Contoh jenis akses jaringan termasuk koneksi nirkabel, sakelar autentikasi, dial-up, akses jarak jauh VPN, dan koneksi router-ke-router.

Note

Untuk informasi tentang menyebarkan NPS sebagai server RADIUS, lihat Menyebarkan Server Kebijakan Jaringan.

NPS mendukung penggunaan sekumpulan heterogen nirkabel, sakelar, akses jarak jauh, atau peralatan VPN. Anda dapat menggunakan NPS dengan layanan Akses Jarak Jauh, yang tersedia di Windows Server.

NPS menggunakan domain Active Directory Domain Services (AD DS) atau database akun pengguna Security Accounts Manager (SAM) lokal untuk mengautentikasi kredensial pengguna untuk upaya koneksi. Saat server yang menjalankan NPS adalah anggota domain AD DS, NPS menggunakan layanan direktori sebagai database akun penggunanya. Dalam hal ini, NPS adalah bagian dari solusi akses menyeluruh. Set kredensial yang sama digunakan untuk kontrol akses jaringan (mengautentikasi dan mengotorisasi akses ke jaringan) dan untuk masuk ke domain AD DS.

Note

NPS menggunakan properti dial-in dari akun pengguna dan kebijakan jaringan untuk mengotorisasi koneksi.

Penyedia layanan internet (ISP) dan organisasi yang mempertahankan akses jaringan memiliki tantangan yang meningkat. Mereka perlu mengelola semua jenis akses jaringan dari satu titik administrasi, terlepas dari jenis peralatan akses jaringan yang digunakan. Standar RADIUS mendukung fungsionalitas ini di lingkungan homogen dan heterogen. RADIUS adalah protokol server klien yang memungkinkan peralatan akses jaringan (digunakan sebagai klien RADIUS) untuk mengirimkan permintaan autentikasi dan akuntansi ke server RADIUS.

Server RADIUS memiliki akses ke informasi akun pengguna dan dapat memeriksa kredensial autentikasi akses jaringan. Jika kredensial pengguna diautentikasi dan upaya koneksi diotorisasi, server RADIUS mengotorisasi akses pengguna berdasarkan kondisi yang ditentukan. Kemudian server RADIUS mencatat koneksi akses jaringan dalam log akuntansi. Penggunaan RADIUS memungkinkan data untuk autentikasi, otorisasi, dan akuntansi pengguna akses jaringan dikumpulkan dan dikelola di lokasi pusat, bukan di setiap server akses.

Menggunakan NPS sebagai server RADIUS

Anda dapat menggunakan NPS sebagai server RADIUS dalam kasus berikut:

- Anda menggunakan domain AD DS atau database akun pengguna SAM lokal sebagai database akun pengguna Anda untuk mengakses klien.

- Anda menggunakan Akses Jarak Jauh pada beberapa server dial-up, server VPN, atau router dial-on-demand, dan Anda ingin memusatkan konfigurasi kebijakan jaringan serta pencatatan dan akuntansi koneksi.

- Anda melakukan outsourcing akses dial-up, VPN, atau nirkabel ke penyedia layanan. Server akses menggunakan RADIUS untuk mengautentikasi dan mengotorisasi koneksi yang dibuat oleh anggota organisasi Anda.

- Anda ingin mempusatkan autentikasi, otorisasi, dan akuntansi untuk sekumpulan server akses heterogen.

Diagram berikut menunjukkan NPS sebagai server RADIUS untuk berbagai klien akses.

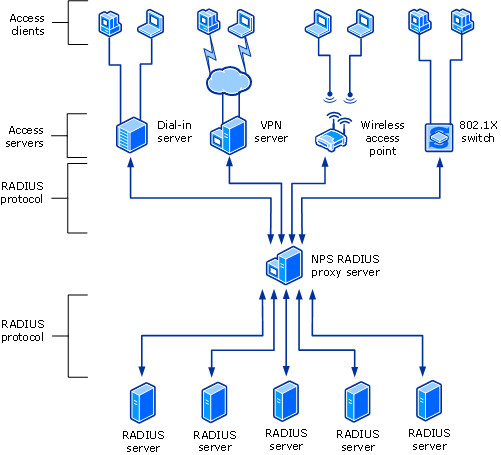

RADIUS proxy

Sebagai proksi RADIUS, NPS meneruskan pesan autentikasi dan akuntansi ke server NPS RADIUS dan server RADIUS lainnya. Saat Anda menggunakan NPS sebagai proksi RADIUS, NPS merutekan pesan RADIUS antara klien RADIUS dan server RADIUS. Klien RADIUS juga disebut server akses jaringan. Server RADIUS melakukan autentikasi, otorisasi, dan pencatatan pengguna untuk upaya koneksi.

Anda dapat mengonfigurasi jumlah klien RADIUS dan grup server RADIUS jarak jauh yang tidak terbatas di NPS. Anda juga dapat mengonfigurasi klien RADIUS dengan menentukan rentang alamat IP.

Saat Anda menggunakan NPS sebagai proksi RADIUS, NPS berfungsi sebagai titik pengalihan atau perutean pusat tempat akses RADIUS dan pesan akuntansi mengalir. NPS merekam informasi dalam log akuntansi tentang pesan yang diteruskan.

Menggunakan NPS sebagai proksi RADIUS

Anda dapat menggunakan NPS sebagai proksi RADIUS dalam kasus berikut:

Anda adalah penyedia layanan yang menawarkan layanan dial-up, VPN, atau akses jaringan nirkabel outsourcing ke beberapa pelanggan. Sistem penyimpanan terpasang jaringan (NAS) Anda mengirim permintaan koneksi ke proksi NPS RADIUS. Berdasarkan bagian realm nama pengguna dalam permintaan koneksi, proksi NPS RADIUS meneruskan permintaan koneksi ke server RADIUS. Pelanggan mempertahankan server tersebut, yang dapat mengautentikasi dan mengotorisasi upaya koneksi.

Anda ingin memberikan autentikasi dan otorisasi untuk akun pengguna yang bukan anggota salah satu domain berikut:

- Domain tempat penyebaran NPS adalah anggota.

- Domain yang memiliki kepercayaan dua arah dengan domain tempat penyebaran NPS adalah anggota.

Contoh akun pengguna termasuk akun di domain yang tidak tepercaya, domain tepercaya satu arah, dan hutan lainnya. Alih-alih mengonfigurasi server akses Anda untuk mengirim permintaan koneksi mereka ke server NPS RADIUS, Anda dapat mengonfigurasinya untuk mengirim permintaan koneksi mereka ke proksi RADIUS NPS. Proksi NPS RADIUS menggunakan bagian nama realm dari nama pengguna dan meneruskan permintaan ke server NPS RADIUS di domain atau forest yang benar. Upaya koneksi untuk akun pengguna dalam satu domain atau forest dapat diautentikasi untuk sistem NAS di domain atau forest lain.

Anda ingin melakukan autentikasi dan otorisasi dengan menggunakan database yang bukan database akun Windows. Dalam hal ini, permintaan koneksi yang cocok dengan nama realm tertentu diteruskan ke server RADIUS yang memiliki akses ke database akun pengguna dan data otorisasi yang berbeda. Contoh database pengguna lain termasuk database NetIQ eDirectory dan Structured Query Language (SQL).

Anda ingin memproses sejumlah besar permintaan koneksi. Dalam hal ini, alih-alih mengonfigurasi klien RADIUS Anda untuk mencoba menyeimbangkan permintaan koneksi dan akuntansi mereka di beberapa server RADIUS, Anda dapat mengonfigurasinya untuk mengirim permintaan koneksi dan akuntansi mereka ke proksi RADIUS NPS. Proksi NPS RADIUS secara dinamis menyeimbangkan beban permintaan koneksi dan akuntansi di beberapa server RADIUS dan meningkatkan pemrosesan sejumlah besar klien dan autentikasi RADIUS per detik.

Anda ingin menyediakan autentikasi dan otorisasi RADIUS untuk penyedia layanan outsourcing dan meminimalkan konfigurasi firewall intranet. Firewall intranet berada di antara jaringan intranet dan perimeter Anda (jaringan antara intranet dan internet Anda). Jika Anda menempatkan NPS di jaringan perimeter Anda, firewall antara jaringan perimeter dan intranet Anda harus memungkinkan lalu lintas mengalir antara NPS dan beberapa pengontrol domain. Jika Anda mengganti penyebaran NPS dengan proksi NPS, firewall hanya harus mengizinkan lalu lintas RADIUS mengalir antara proksi NPS dan satu atau beberapa penyebaran NPS dalam intranet Anda.

Important

NPS mendukung autentikasi di seluruh hutan tanpa menggunakan proksi RADIUS ketika tingkat fungsional hutan adalah Windows Server 2003 atau lebih tinggi, serta terdapat hubungan saling percaya dua arah antara hutan. Tetapi jika Anda menggunakan salah satu framework berikut dengan sertifikat sebagai metode autentikasi, Anda harus menggunakan proksi RADIUS untuk otentikasi di seluruh hutan.

- Keamanan Lapisan Protocol-Transport Autentikasi yang Dapat Diperluas (EAP-TLS)

- Lapisan Keamanan Autentikasi yang Dapat Diperluas TerlindungiProtocol-Transport (PEAP-TLS)

Diagram berikut menunjukkan NPS sebagai proksi RADIUS antara klien RADIUS dan server RADIUS.

Dengan NPS, organisasi juga dapat mengalihdayakan infrastruktur akses jarak jauh ke penyedia layanan sambil mempertahankan kontrol atas autentikasi, otorisasi, dan akuntansi pengguna.

Anda dapat membuat konfigurasi NPS untuk skenario berikut:

- Wireless access

- Akses jarak jauh untuk organisasi dengan dial-up atau VPN

- Akses dial-up atau nirkabel yang dialihdayakan

- Internet access

- Akses terautentikasi ke sumber daya ekstranet untuk mitra bisnis

Contoh konfigurasi server RADIUS dan proksi RADIUS

Contoh konfigurasi berikut menunjukkan bagaimana Anda dapat mengonfigurasi NPS sebagai server RADIUS dan proksi RADIUS.

NPS sebagai server RADIUS

Contoh ini menggunakan konfigurasi berikut:

- NPS dikonfigurasi sebagai server RADIUS.

- Kebijakan permintaan koneksi default adalah satu-satunya kebijakan yang dikonfigurasi.

- Server RADIUS NPS lokal memproses semua permintaan koneksi.

Server RADIUS NPS dapat mengautentikasi dan mengotorisasi akun pengguna yang berada di domain server RADIUS NPS dan di domain tepercaya.

NPS sebagai proksi RADIUS

Dalam contoh ini, NPS dikonfigurasi sebagai proksi RADIUS yang meneruskan permintaan koneksi. Permintaan diteruskan ke grup server RADIUS jarak jauh di dua domain yang tidak tepercaya.

Kebijakan permintaan koneksi default dihapus. Dua kebijakan permintaan koneksi baru dibuat untuk meneruskan permintaan ke masing-masing dari dua domain yang tidak tepercaya.

Dalam contoh ini, NPS tidak memproses permintaan koneksi apa pun di server lokal.

NPS sebagai server RADIUS dan proksi RADIUS

Contoh ini menggunakan dua kebijakan permintaan koneksi:

- Kebijakan permintaan koneksi default, yang menunjuk bahwa permintaan koneksi diproses secara lokal.

- Kebijakan permintaan koneksi baru. Ini meneruskan permintaan koneksi ke server NPS RADIUS atau server RADIUS lainnya di domain yang tidak tepercaya.

Kebijakan kedua diberi nama kebijakan Proksi. Ini muncul terlebih dahulu dalam daftar kebijakan yang diurutkan.

- Jika permintaan koneksi cocok dengan kebijakan Proksi, permintaan koneksi diteruskan ke server RADIUS di grup server RADIUS jarak jauh.

- Jika permintaan koneksi tidak cocok dengan kebijakan Proksi tetapi cocok dengan kebijakan permintaan koneksi default, NPS memproses permintaan koneksi di server lokal.

- Jika permintaan koneksi tidak cocok dengan salah satu kebijakan, permintaan tersebut akan dibuang.

NPS sebagai server RADIUS dengan server akuntansi jarak jauh

Dalam contoh ini, server RADIUS NPS lokal tidak dikonfigurasi untuk melakukan akuntansi. Kebijakan permintaan koneksi default direvisi sehingga pesan akuntansi RADIUS diteruskan ke server NPS RADIUS atau server RADIUS lainnya dalam grup server RADIUS jarak jauh.

Meskipun pesan akuntansi diteruskan dalam contoh ini, pesan autentikasi dan otorisasi tidak diteruskan. Server RADIUS NPS lokal melakukan fungsi autentikasi dan otorisasi untuk domain lokal dan semua domain tepercaya.

NPS dengan pemetaan antara pengguna RADIUS jarak jauh dan pengguna Windows lokal

Dalam contoh ini, NPS bertindak sebagai server RADIUS dan sebagai proksi RADIUS. NPS menangani setiap permintaan koneksi individu dengan cara berikut:

- Permintaan autentikasi diteruskan ke server RADIUS jarak jauh.

- Akun pengguna Windows lokal digunakan untuk otorisasi.

Untuk menerapkan konfigurasi ini, Anda mengonfigurasi atribut Remote RADIUS ke Windows User Mapping sebagai kondisi kebijakan permintaan koneksi. Anda juga membuat akun pengguna secara lokal di server RADIUS. Akun tersebut harus memiliki nama yang sama dengan akun pengguna jarak jauh tempat server RADIUS jarak jauh melakukan autentikasi.

Configuration

Untuk mengonfigurasi NPS sebagai server RADIUS, Anda dapat menggunakan konfigurasi standar atau konfigurasi lanjutan di konsol NPS atau di Manajer Server. Untuk mengonfigurasi NPS sebagai proksi RADIUS, Anda harus menggunakan konfigurasi tingkat lanjut.

Standard configuration

Dengan konfigurasi standar, wizard disediakan untuk membantu Anda mengonfigurasi NPS untuk skenario berikut:

- Server RADIUS untuk sambungan dial-up atau VPN

- Server RADIUS untuk koneksi nirkabel atau kabel 802.1X

Untuk mengonfigurasi NPS dengan menggunakan wizard, buka konsol NPS, pilih salah satu skenario sebelumnya, lalu pilih tautan untuk wizard.

Advanced configuration

Saat Anda menggunakan konfigurasi tingkat lanjut, Anda mengonfigurasi NPS secara manual sebagai server RADIUS atau proksi RADIUS.

To configure NPS by using the advanced configuration, open the NPS console, and then expand Advanced Configuration.

Bagian berikut menjelaskan item konfigurasi tingkat lanjut yang disediakan.

Mengonfigurasi server RADIUS

Untuk mengonfigurasi NPS sebagai server RADIUS, Anda harus mengonfigurasi klien RADIUS, kebijakan jaringan, dan akuntansi RADIUS.

Untuk petunjuk tentang membuat konfigurasi ini, lihat artikel berikut ini:

- Mengonfigurasi klien RADIUS

- Mengonfigurasi kebijakan jaringan

- Mengonfigurasi pencatatan Server Kebijakan Jaringan

Mengonfigurasi proksi RADIUS

Untuk mengonfigurasi NPS sebagai proksi RADIUS, Anda harus mengonfigurasi klien RADIUS, grup server RADIUS jarak jauh, dan kebijakan permintaan koneksi.

Untuk petunjuk tentang membuat konfigurasi ini, lihat artikel berikut ini:

- Mengonfigurasi klien RADIUS

- Mengonfigurasi grup server RADIUS jarak jauh

- Mengonfigurasi kebijakan permintaan koneksi

NPS logging

Pengelogan NPS juga disebut akuntansi RADIUS. Anda dapat mengonfigurasi pengelogan NPS untuk memenuhi persyaratan Anda apakah NPS digunakan sebagai server RADIUS, proksi, atau kombinasi konfigurasi ini.

Untuk mengonfigurasi pengelogan NPS, Anda harus mengonfigurasi peristiwa yang ingin Anda catat dan lihat dengan Penampil Peristiwa, lalu menentukan informasi lain mana yang ingin Anda catat. Selain itu, Anda harus memutuskan tempat untuk menyimpan autentikasi pengguna dan log informasi akuntansi. Opsi berikut ini tersedia:

- File log teks yang disimpan di komputer lokal

- Database SQL Server di komputer lokal atau komputer jarak jauh

Untuk informasi selengkapnya, lihat Mengonfigurasi akuntansi Server Kebijakan Jaringan.