Acara

29 Apr, 14 - 30 Apr, 19

Bergabunglah dengan acara virtual Windows Server utama 29-30 April untuk sesi teknis mendalam dan tanya jawab langsung dengan teknisi Microsoft.

Daftar sekarangBrowser ini sudah tidak didukung.

Mutakhirkan ke Microsoft Edge untuk memanfaatkan fitur, pembaruan keamanan, dan dukungan teknis terkini.

Dalam panduan cara ini, Anda akan mempelajari cara memberi pengguna VPN akses sumber daya Anda menggunakan Akses Bersyar Microsoft Entra. Dengan Microsoft Entra Conditional Access untuk konektivitas jaringan privat virtual (VPN), Anda dapat membantu melindungi koneksi VPN. Akses Bersyar adalah mesin evaluasi berbasis kebijakan yang memungkinkan Anda membuat aturan akses untuk aplikasi yang terhubung dengan Microsoft Entra apa pun.

Sebelum mulai mengonfigurasi Akses Bersyarat untuk VPN, Anda harus telah menyelesaikan prasyarat berikut:

Anda telah menyelesaikan Tutorial: Menyebarkan Always On VPN - Menyiapkan infrastruktur untuk AlwaysOn VPN atau Anda sudah menyiapkan infrastruktur AlwaysOn VPN di lingkungan Anda.

Komputer klien Windows Anda telah dikonfigurasi dengan koneksi VPN menggunakan Intune. Jika Anda tidak tahu cara mengonfigurasi dan menyebarkan Profil VPN dengan Intune, lihat Menyebarkan profil VPN AlwaysOn ke Windows 10 atau klien yang lebih baru dengan Microsoft Intune.

Klien EAP-TLS tidak dapat tersambung kecuali server NPS menyelesaikan pemeriksaan pencabutan rantai sertifikat (termasuk sertifikat akar). Sertifikat cloud yang dikeluarkan untuk pengguna oleh MICROSOFT Entra ID tidak memiliki CRL karena merupakan sertifikat berumur pendek dengan masa pakai satu jam. EAP pada NPS perlu dikonfigurasi untuk mengabaikan tidak adanya CRL. Karena metode autentikasi adalah EAP-TLS, nilai registri ini hanya diperlukan di bawah EAP\13. Jika metode autentikasi EAP lainnya digunakan, maka nilai registri juga harus ditambahkan di bawah metode tersebut.

Di bagian ini, Anda akan menambahkan IgnoreNoRevocationCheck dan NoRevocationCheck. Secara default, IgnoreNoRevocationCheck dan NoRevocationCheck diatur ke 0 (dinonaktifkan).

Untuk mempelajari selengkapnya tentang pengaturan registri NPS CRL, lihat Mengonfigurasi pengaturan registri pemeriksaan Daftar Pencabutan Sertifikat Server Kebijakan Jaringan.

Penting

Jika Windows Routing dan Remote Access Server (RRAS) menggunakan NPS untuk mem-proxy panggilan RADIUS ke NPS kedua, maka Anda harus mengatur IgnoreNoRevocationCheck=1 di kedua server.

Kegagalan untuk menerapkan perubahan registri ini akan menyebabkan koneksi IKEv2 menggunakan sertifikat cloud dengan PEAP gagal, tetapi koneksi IKEv2 menggunakan sertifikat Autentikasi Klien yang dikeluarkan dari CA lokal akan terus berfungsi.

Buka regedit.exe di server NPS.

Navigasi ke HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Pilih Edit > Baru dan pilih Nilai DWORD (32-bit) dan masukkan IgnoreNoRevocationCheck.

Klik ganda IgnoreNoRevocationCheck dan atur Data nilai ke 1.

Pilih Edit > Baru dan pilih Nilai DWORD (32-bit) dan masukkan NoRevocationCheck.

Klik ganda NoRevocationCheck dan atur Data nilai ke 1.

Pilih OK dan mulai ulang server. Memulai ulang layanan RRAS dan NPS tidak cukup.

| Jalur Registri | Ekstensi EAP |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Di bagian ini, Anda mengonfigurasi sertifikat akar akses bersuhidan untuk autentikasi VPN dengan ID Microsoft Entra, yang secara otomatis membuat aplikasi Cloud yang disebut VPN Server di penyewa. Untuk mengonfigurasi akses bersuhidan untuk konektivitas VPN, Anda perlu:

Penting

Setelah sertifikat VPN dibuat di portal Azure, ID Microsoft Entra akan segera mulai menggunakannya untuk mengeluarkan sertifikat berumur pendek ke klien VPN. Sangat penting bahwa sertifikat VPN segera disebarkan ke server VPN untuk menghindari masalah dengan validasi kredensial klien VPN.

Ketika pengguna mencoba koneksi VPN, klien VPN melakukan panggilan ke Manajer Akun Web (WAM) pada klien Windows 10. WAM melakukan panggilan ke aplikasi cloud VPN Server. Ketika Kondisi dan Kontrol dalam kebijakan Akses Bersyarkat terpenuhi, ID Microsoft Entra mengeluarkan token dalam bentuk sertifikat berumur pendek (1 jam) ke WAM. WAM menempatkan sertifikat di penyimpanan sertifikat pengguna dan meneruskan kontrol ke klien VPN.

Klien VPN kemudian mengirim sertifikat yang dikeluarkan oleh MICROSOFT Entra ID ke VPN untuk validasi kredensial.

Catatan

MICROSOFT Entra ID menggunakan sertifikat yang terakhir dibuat di bilah konektivitas VPN sebagai Penerbit. Sertifikat daun koneksi VPN Akses Bersyarat Microsoft Entra sekarang mendukung pemetaan sertifikat yang kuat, persyaratan autentikasi berbasis sertifikat yang diperkenalkan oleh KB5014754. Sertifikat daun koneksi VPN sekarang menyertakan ekstensi SID (1.3.6.1.4.1.311.25.2), yang berisi versi SID pengguna yang dikodekan yang diperoleh dari atribut onPremisesSecurityIdentifier.

Untuk membuat sertifikat akar:

Di bagian ini, Anda mengonfigurasi kebijakan akses bersyarkat untuk konektivitas VPN. Ketika sertifikat akar pertama dibuat di bilah 'konektivitas VPN', sertifikat akar secara otomatis membuat aplikasi cloud 'VPN Server' di penyewa.

Buat kebijakan Akses Bersyar yang ditetapkan ke grup pengguna VPN dan cakupan aplikasi Cloud ke VPN Server:

Prosedur: Langkah ini mencakup pembuatan kebijakan Akses Bersyar yang paling mendasar. Jika diinginkan, Kondisi dan Kontrol tambahan dapat digunakan.

Pada halaman Akses Bersyar, di toolbar di bagian atas, pilih Tambahkan.

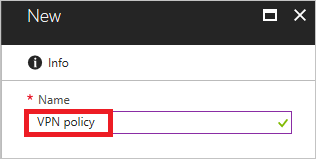

Pada halaman Baru , dalam kotak Nama , masukkan nama untuk kebijakan Anda. Misalnya, masukkan kebijakan VPN.

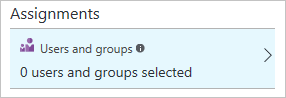

Di bagian Penugasan , pilih Pengguna dan grup.

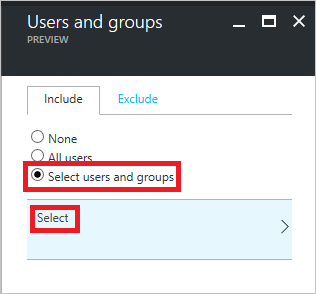

Pada halaman Pengguna dan grup , lakukan langkah-langkah berikut:

a. Pilih Pilih pengguna dan grup.

b. Pilih Pilih.

c. Pada halaman Pilih , pilih grup pengguna VPN, lalu pilih Pilih.

d. Pada halaman Pengguna dan grup , pilih Selesai.

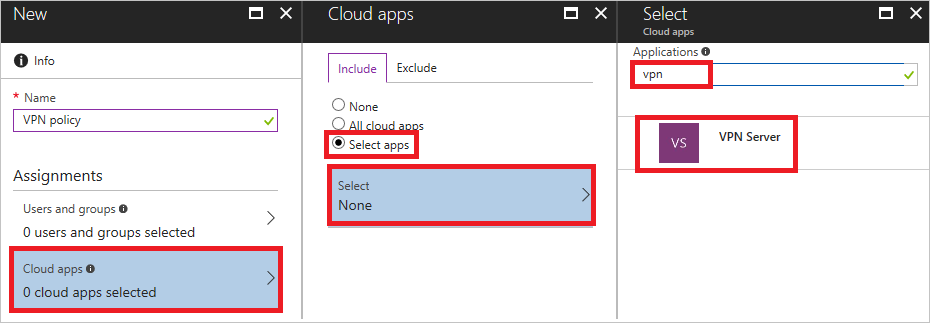

Pada halaman Baru , lakukan langkah-langkah berikut ini:

a. Di bagian Penugasan , pilih Aplikasi cloud.

b. Pada halaman Aplikasi cloud , pilih Pilih aplikasi.

d. Pilih Vpn Server.

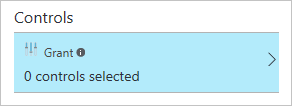

Pada halaman Baru , untuk membuka halaman Hibah , di bagian Kontrol , pilih Berikan.

Pada halaman Grant , lakukan langkah-langkah berikut:

a. Pilih Wajibkan autentikasi multifaktor.

b. Pilih Pilih.

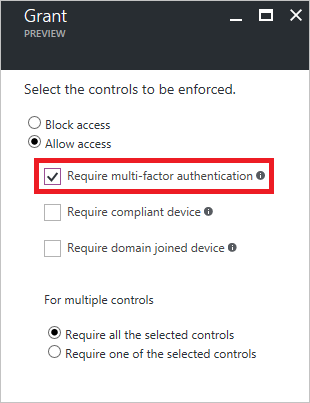

Pada halaman Baru , di bawah Aktifkan kebijakan, pilih Aktif.

Pada halaman Baru , pilih Buat.

Di bagian ini, Anda menyebarkan sertifikat akar tepercaya untuk autentikasi VPN ke AD lokal Anda.

Pada halaman konektivitas VPN, pilih Unduh sertifikat.

Catatan

Opsi Unduh sertifikat base64 tersedia untuk beberapa konfigurasi yang memerlukan sertifikat base64 untuk penyebaran.

Masuk ke komputer yang bergabung dengan domain dengan hak Admin Perusahaan dan jalankan perintah ini dari perintah Administrator untuk menambahkan sertifikat akar cloud ke penyimpanan Enterprise NTauth :

Catatan

Untuk lingkungan di mana server VPN tidak bergabung ke domain Direktori Aktif, sertifikat akar cloud harus ditambahkan ke penyimpanan Otoritas Sertifikasi Akar Tepercaya secara manual.

| Perintah | Deskripsi |

|---|---|

certutil -dspublish -f VpnCert.cer RootCA |

Membuat dua kontainer MICROSOFT VPN root CA gen 1 di bawah kontainer CN=AIA dan CN=Certification Authorities , dan menerbitkan setiap sertifikat akar sebagai nilai pada atribut cACertificate dari kedua kontainer CA gen 1 akar VPN Microsoft. |

certutil -dspublish -f VpnCert.cer NTAuthCA |

Membuat satu kontainer CN=NTAuthCertificates di bawah kontainer CN=AIA dan CN=Certification Authorities , dan menerbitkan setiap sertifikat akar sebagai nilai pada atribut cACertificate kontainer CN=NTAuthCertificates . |

gpupdate /force |

Mempercepat penambahan sertifikat akar ke server Windows dan komputer klien. |

Verifikasi bahwa sertifikat akar ada di penyimpanan Enterprise NTauth dan tampilkan sebagai tepercaya:

Catatan

Secara default , Alat Manajemen Otoritas Sertifikat diinstal server Otoritas Sertifikat. Mereka dapat diinstal di server anggota lain sebagai bagian dari Alat Administrasi Peran di Manajer Server.

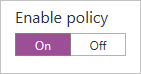

Di bagian ini, Anda akan membuat profil VPNv2 berbasis OMA-DM menggunakan Intune untuk menyebarkan kebijakan Konfigurasi Perangkat VPN.

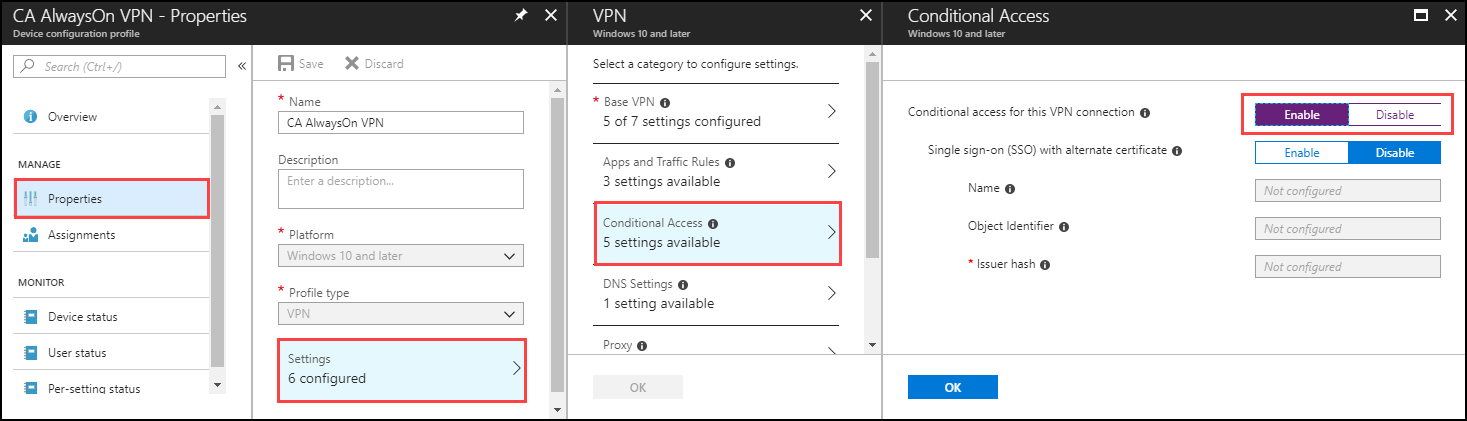

Di portal Azure, pilih Profil Konfigurasi>Perangkat Intune>dan pilih profil VPN yang Anda buat di Konfigurasi klien VPN dengan menggunakan Intune.

Di editor kebijakan, pilih PENGATURAN Properti>>VPN Dasar. Perluas Xml EAP yang ada untuk menyertakan filter yang memberi klien VPN logika yang diperlukan untuk mengambil sertifikat Akses Bersyar Microsoft Entra dari penyimpanan sertifikat pengguna alih-alih membiarkannya untuk memungkinkannya menggunakan sertifikat pertama yang ditemukan.

Catatan

Tanpa ini, klien VPN dapat mengambil sertifikat pengguna yang dikeluarkan dari otoritas sertifikat lokal, menghasilkan koneksi VPN yang gagal.

Temukan bagian yang diakhir dengan </AcceptServerName></EapType> dan masukkan string berikut di antara kedua nilai ini untuk memberi klien VPN logika untuk memilih Sertifikat Akses Bersyarkat Microsoft Entra:

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>

Pilih bilah Akses Bersyar dan alihkan Akses bersyarah untuk koneksi VPN ini ke Diaktifkan.

Mengaktifkan pengaturan ini mengubah <pengaturan DeviceCompliance><Enabled>true</Enabled> di XML Profil VPNv2.

Pilih OK.

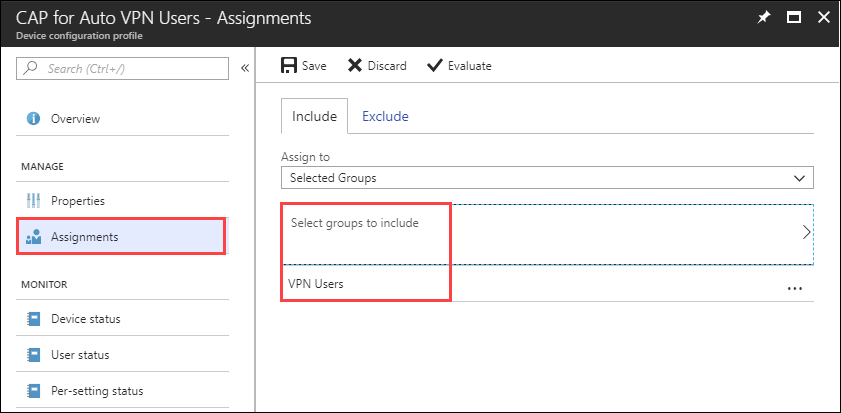

Pilih Penugasan, di bawah Sertakan, pilih Pilih grup untuk disertakan.

Pilih grup yang benar yang menerima kebijakan ini dan pilih Simpan.

Jika profil VPN tidak muncul di perangkat klien, di bawah Pengaturan\Jaringan & Internet\VPN, Anda dapat memaksa kebijakan MDM untuk disinkronkan.

Masuk ke komputer klien yang bergabung dengan domain sebagai anggota grup Pengguna VPN.

Pada menu Mulai, masukkan akun, dan tekan Enter.

Di panel navigasi kiri, pilih Akses kantor atau sekolah.

Di bawah Akses kantor atau sekolah, pilih Tersambung ke <\domain> MDM, lalu pilih Info.

Pilih Sinkronkan dan verifikasi profil VPN muncul di bawah Pengaturan\Jaringan & Internet\VPN.

Anda selesai mengonfigurasi profil VPN untuk menggunakan Microsoft Entra Conditional Access.

Untuk mempelajari selengkapnya tentang cara kerja akses bersyarat dengan VPN, lihat VPN dan akses bersyarat.

Untuk mempelajari selengkapnya tentang fitur VPN tingkat lanjut, lihat Fitur VPN Tingkat Lanjut.

Untuk melihat gambaran umum VPNv2 CSP, lihat VPNv2 CSP: Topik ini memberi Anda gambaran umum tentang VPNv2 CSP.

Acara

29 Apr, 14 - 30 Apr, 19

Bergabunglah dengan acara virtual Windows Server utama 29-30 April untuk sesi teknis mendalam dan tanya jawab langsung dengan teknisi Microsoft.

Daftar sekarangPelatihan

Modul

Mengaktifkan akses organisasi - Training

Modul ini menjelaskan bagaimana klien dapat dikonfigurasi untuk mengakses sumber daya organisasi menggunakan jaringan pribadi virtual (VPN).

Sertifikasi

Bersertifikat Microsoft 365: Rekan Administrator Titik Akhir - Certifications

Rencanakan dan jalankan strategi penyebaran titik akhir, menggunakan elemen penting dari manajemen modern, pendekatan manajemen bersama, dan integrasi Microsoft Intune.