Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Keamanan virtualisasi adalah area investasi utama di Hyper-V. Selain melindungi host atau komputer virtual lainnya dari komputer virtual yang menjalankan perangkat lunak berbahaya, kita juga perlu melindungi komputer virtual dari host yang disusupi. Ini adalah bahaya mendasar untuk setiap platform virtualisasi hari ini, baik Hyper-V, VMware atau lainnya. Jika komputer virtual keluar dari organisasi (baik berbahaya atau tidak sengaja), komputer virtual tersebut dapat dijalankan pada sistem lain. Melindungi aset bernilai tinggi di organisasi Anda, seperti pengendali domain, server file sensitif, dan sistem SDM, adalah prioritas utama.

Untuk membantu melindungi terhadap struktur virtualisasi yang disusupi, Windows Server 2016 Hyper-V memperkenalkan VM terlindungi. VM terlindungi adalah VM generasi 2 (didukung pada Windows Server 2012 dan yang lebih baru) yang memiliki TPM virtual, dienkripsi menggunakan BitLocker, dan hanya dapat berjalan pada host yang sehat dan disetujui dalam fabric. VM terlindungi dan fabric yang dijaga memungkinkan penyedia layanan cloud atau administrator cloud privat perusahaan untuk menyediakan lingkungan yang lebih aman untuk VM penyewa.

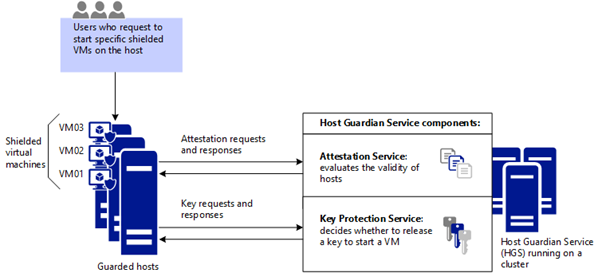

Kain terlindungi terdiri dari:

- 1 Host Guardian Service (HGS) (biasanya, kluster 3 node).

- 1 atau lebih server yang dijaga.

- Satu set mesin virtual terisolasi. Diagram di bawah ini menunjukkan bagaimana Layanan Wali Host menggunakan pengesahan untuk memastikan bahwa hanya host yang diketahui dan valid yang dapat memulai VM terlindungi, dan perlindungan kunci untuk melepaskan kunci dengan aman untuk VM terlindungi.

Ketika pengguna membuat VM terproteksi yang berjalan pada jaringan yang terjaga, host Hyper-V dan VM terproteksi itu sendiri dilindungi oleh HGS. HGS menyediakan dua layanan yang berbeda: pengesahan dan perlindungan kunci. Layanan Pengesahan memastikan hanya host Hyper-V tepercaya yang dapat menjalankan VM terlindungi sementara Layanan Perlindungan Kunci menyediakan kunci yang diperlukan untuk menyalakannya dan untuk langsung memigrasikannya ke host lain yang dijaga.

Untuk mempelajari lebih lanjut, lihat video ini tentang Pengenalan komputer virtual terlindungi.

Mode pengesahan dalam solusi Guarded Fabric

HGS mendukung berbagai mode otentikasi untuk fabric yang dilindungi.

- Pengesahan tepercaya TPM (berbasis perangkat keras)

- Pengesahan kunci host (berdasarkan pasangan kunci asimetris)

Pengesahan tepercaya TPM direkomendasikan karena menawarkan jaminan yang lebih kuat, seperti yang dijelaskan dalam tabel berikut, tetapi mengharuskan host Hyper-V Anda memiliki TPM 2.0. Jika saat ini Anda tidak memiliki TPM 2.0 atau TPM apa pun, Anda dapat menggunakan pengesahan kunci host. Jika Anda memutuskan untuk beralih ke pengesahan TPM yang tepercaya saat memperoleh perangkat keras baru, Anda dapat mengalihkan mode pengesahan pada Layanan Wali Host dengan sedikit gangguan atau bahkan tanpa gangguan pada jaringan Anda.

| Mode pengesahan yang Anda pilih untuk host | Host assurances |

|---|---|

| TPM-trusted attestation: Offers the strongest possible protections but also requires more configuration steps. Perangkat keras dan firmware host harus menyertakan TPM 2.0 dan UEFI 2.3.1 dengan Secure Boot diaktifkan. | Host yang dijaga disetujui berdasarkan identitas TPM mereka, urutan Boot Terukur, dan kebijakan integritas kode untuk memastikan mereka hanya menjalankan kode yang disetujui. |

| Pengesahan kunci host: Dimaksudkan untuk mendukung perangkat keras host yang ada di mana TPM 2.0 tidak tersedia. Memerlukan lebih sedikit langkah konfigurasi dan kompatibel dengan perangkat keras server umum. | Host yang dijaga disetujui berdasarkan kepemilikan kunci. |

Another mode named Admin-trusted attestation is deprecated beginning with Windows Server 2019. Mode ini didasarkan pada keanggotaan host yang dijaga dalam grup keamanan Active Directory Domain Services (AD DS) yang ditunjuk. Pengesahan kunci host menyediakan identifikasi host serupa dan lebih mudah disiapkan.

Jaminan yang disediakan oleh Layanan Wali Host

HGS, bersama dengan metode untuk membuat VM terlindungi, membantu memberikan jaminan berikut.

| Jenis jaminan untuk VM | Jaminan VM Terlindungi, dari Layanan Perlindungan Kunci dan dari metode pembuatan VM Terlindungi |

|---|---|

| Disk terenkripsi BitLocker (disk OS dan disk data) | VM terlindungi menggunakan BitLocker untuk melindungi disk mereka. Kunci BitLocker yang diperlukan untuk mem-boot VM dan mendekripsi disk dilindungi oleh TPM virtual VM yang terlindungi menggunakan teknologi yang sudah teruji di industri seperti boot aman terukur. Meskipun VM terlindungi hanya secara otomatis mengenkripsi dan melindungi disk sistem operasi, Anda juga dapat mengenkripsi drive data yang terpasang pada VM terlindungi. |

| Penyebaran mesin virtual terlindung baru dari disk/gambar templat "terpercaya" | Saat menyebarkan VM terlindung baru, penyewa dapat menentukan disk templat mana yang mereka percayai. Disk templat terlindungi memiliki tanda tangan yang dihitung pada titik waktu ketika kontennya dianggap dapat dipercaya. Tanda tangan disk kemudian disimpan dalam katalog tanda tangan, yang disediakan dengan aman oleh penyewa kepada fabric saat membuat VM yang dilindungi. Selama penyediaan mesin virtual terlindungi, tanda tangan disk dihitung ulang dan diverifikasi terhadap tanda tangan tepercaya dalam katalog. Jika tanda tangan cocok, VM yang terlindungi akan disebarkan. Jika tanda tangan tidak cocok, disk templat terlindungi dianggap tidak dapat dipercaya, dan penyebaran gagal. |

| Perlindungan kata sandi dan rahasia lain saat VM terlindungi dibuat | Saat membuat VM, perlu untuk memastikan bahwa rahasia VM, seperti tanda tangan disk tepercaya, sertifikat RDP, dan kata sandi akun Administrator lokal VM, tidak diungkapkan ke fabric. Rahasia ini disimpan dalam file terenkripsi yang disebut file data perisai (. File PDK), yang dilindungi oleh kunci penyewa dan diunggah ke fabric oleh penyewa. Ketika VM yang dilindungi dibuat, penyewa memilih data perlindungan untuk digunakan yang secara aman memberikan rahasia ini hanya kepada komponen tepercaya dalam infrastruktur yang terjaga. |

| Kontrol tenant atas lokasi di mana VM bisa dijalankan | Data pelindung juga berisi daftar fabrik yang dijaga tempat di mana VM tertentu yang terlindungi diizinkan untuk berjalan. Ini berguna, misalnya, dalam kasus di mana VM terlindungi biasanya berada di cloud privat lokal tetapi mungkin perlu dimigrasikan ke cloud lain (publik atau privat) untuk tujuan pemulihan bencana. Cloud atau fabric target harus mendukung VM terlindungi dan VM terlindungi harus mengizinkan fabric tersebut untuk menjalankannya. |

Apa itu melindungi data dan mengapa diperlukan?

File data perisai (juga disebut file data provisi atau file PDK) adalah file terenkripsi yang dibuat oleh penyewa atau pemilik VM untuk melindungi informasi konfigurasi VM penting, seperti kata sandi administrator, RDP dan sertifikat terkait identitas lainnya, kredensial gabungan domain, dan sebagainya. Administrator fabric menggunakan file data perisai saat membuat VM terlindungi, tetapi tidak dapat melihat atau menggunakan informasi yang terkandung dalam file.

Di antaranya, melindungi file data berisi rahasia seperti:

- Administrator credentials

- Berkas jawaban (unattend.xml)

- Kebijakan keamanan yang menentukan apakah VM yang dibuat menggunakan data perisai ini dikonfigurasi sebagai terlindungi atau enkripsi didukung

- Ingat, VM yang dikonfigurasi sebagai pelindung dilindungi dari admin fabric sedangkan VM dengan dukungan enkripsi tidak.

- Sertifikat RDP untuk mengamankan komunikasi desktop jarak jauh dengan VM

- Katalog tanda tangan volume yang berisi daftar tanda tangan template-disk tepercaya yang memungkinkan pembuatan VM baru

- Pelindung Kunci (atau KP) yang menentukan fabric terlindungi mana yang berwenang untuk menjalankan VM terlindungi.

File data perisai (file PDK) memberikan jaminan bahwa VM akan dibuat dengan cara yang diinginkan penyewa. Misalnya, ketika penyewa menempatkan file jawaban (unattend.xml) dalam file data perisai dan mengirimkannya ke penyedia hosting, penyedia hosting tidak dapat melihat atau membuat perubahan pada file jawaban tersebut. Demikian pula, penyedia hosting tidak dapat menggantikan VHDX yang berbeda saat membuat VM terlindungi, karena file data perisai berisi tanda tangan disk tepercaya yang dapat dibuat oleh VM terlindung.

Gambar berikut menunjukkan file data perisai dan elemen konfigurasi terkait.

Apa saja jenis mesin virtual yang dapat dijalankan oleh jaringan yang dijaga?

Kain yang dijaga mampu menjalankan VM dengan salah satu dari tiga cara yang mungkin:

- VM normal tidak menawarkan perlindungan di atas dan di luar versi Hyper-V sebelumnya

- VM yang didukung enkripsi yang perlindungannya dapat dikonfigurasi oleh admin fabric

- VM terlindungi yang perlindungannya semuanya diaktifkan dan tidak dapat dinonaktifkan oleh admin fabric

VM yang didukung enkripsi dimaksudkan untuk digunakan pada situasi di mana administrator fabric sepenuhnya dipercaya. Misalnya, perusahaan mungkin menyebarkan jaringan yang terlindungi untuk memastikan disk VM dienkripsi saat diam demi kepatuhan. Administrator Fabric dapat terus menggunakan fitur manajemen yang nyaman, koneksi konsol VM, PowerShell Direct, dan alat manajemen dan pemecahan masalah sehari-hari lainnya.

VM terlindungi dimaksudkan untuk digunakan dalam fabric di mana data dan status VM harus dilindungi dari administrator fabric dan perangkat lunak yang tidak tepercaya yang mungkin berjalan pada host Hyper-V. Misalnya, VM terlindungi tidak akan pernah mengizinkan koneksi konsol VM sedangkan administrator fabric dapat mengaktifkan atau menonaktifkan perlindungan ini untuk VM yang didukung enkripsi.

Tabel berikut ini meringkas perbedaan antara VM yang didukung enkripsi dan terlindungi.

| Capability | Enkripsi Generasi 2 Didukung | Generasi 2 Terlindungi |

|---|---|---|

| Secure Boot | Ya, diperlukan tetapi dapat dikonfigurasi | Ya, diperlukan dan diberlakukan |

| Vtpm | Ya, diperlukan tetapi dapat dikonfigurasi | Ya, diperlukan dan diberlakukan |

| Mengenkripsi status Mesin Virtual dan lalu lintas migrasi langsung | Ya, diperlukan tetapi dapat dikonfigurasi | Ya, diperlukan dan diberlakukan |

| Integration components | Dapat dikonfigurasi oleh admin jaringan fabric | Komponen integrasi tertentu diblokir (misalnya pertukaran data, PowerShell Direct) |

| Koneksi Komputer Virtual (Konsol), perangkat HID (misalnya keyboard, mouse) | Aktif, tidak dapat dinonaktifkan | Diaktifkan pada host yang dimulai dengan Windows Server versi 1803; Dinonaktifkan pada host sebelumnya |

| COM/Serial ports | Supported | Dinonaktifkan (tidak dapat diaktifkan) |

| Attach a debugger (to the VM process)1 | Supported | Dinonaktifkan (tidak dapat diaktifkan) |

1 Traditional debuggers that attach directly to a process, such as WinDbg.exe, are blocked for shielded VMs because the VM's worker process (VMWP.exe) is a protected process light (PPL). Teknik penelusuran kesalahan alternatif, seperti yang digunakan oleh LiveKd.exe, tidak diblokir. Tidak seperti VM yang dilindungi, proses kerja untuk enkripsi pada VM yang didukung tidak berjalan sebagai PPL sehingga debugger tradisional, seperti WinDbg.exe, akan terus berfungsi secara normal.

VM terlindungi dan VM yang didukung enkripsi terus mendukung kemampuan manajemen fabric umum, seperti Migrasi Langsung, replika Hyper-V, titik pemeriksaan VM, dan sebagainya.

Layanan Wali Host dalam aksi: Cara menyalakan VM yang terlindungi

VM01 dinyalakan. Sebelum host yang terlindungi dapat menyalakan VM yang terlindungi, pertama-tama mesti dipastikan bahwa VM tersebut dalam kondisi sehat. Untuk membuktikannya sehat, harus menunjukkan sertifikat kesehatan ke layanan Perlindungan Kunci (KPS). Sertifikat kesehatan diperoleh melalui proses pengesahan.

Host meminta pengesahan. Host yang dijaga meminta pengesahan. Mode pengesahan ditentukan oleh Layanan Wali Host:

TPM-trusted attestation: Hyper-V host sends information that includes:

Informasi identifikasi TPM (kunci pengesahan)

Informasi tentang proses yang dimulai pada urutan boot terbaru (log TCG)

Informasi tentang kebijakan Code Integrity (CI) yang diterapkan pada host.

Proses pengesahan terjadi ketika host menyala dan berulang setiap 8 jam. Jika karena alasan tertentu host tidak memiliki sertifikat pengesahan saat VM mencoba memulai, ini juga memicu pengesahan.

Pengesahan kunci host: host Hyper-V mengirimkan setengah bagian yang publik dari pasangan kunci. HGS memvalidasi bahwa kunci host telah tercatat.

Admin-trusted attestation: Hyper-V host sends a Kerberos ticket, which identifies the security groups that the host is in. HGS memvalidasi bahwa host termasuk dalam grup keamanan yang dikonfigurasi sebelumnya oleh admin HGS tepercaya.

Pengesahan berhasil (atau gagal). Mode pengesahan menentukan pemeriksaan mana yang diperlukan untuk berhasil membuktikan bahwa host sehat. Dengan atestasi tepercaya TPM, identitas TPM host, pengukuran boot, dan kebijakan integritas kode divalidasi. Dengan pengesahan kunci host, hanya pendaftaran kunci host yang divalidasi.

Sertifikat pengesahan dikirim ke host. Dengan asumsi pengesahan berhasil, sertifikat kesehatan dikirim ke host dan host dianggap "dijaga" (berwenang untuk menjalankan VM terlindung). Host menggunakan sertifikat kesehatan untuk mengotorisasi Layanan Perlindungan Kunci untuk melepaskan kunci yang diperlukan dengan aman untuk bekerja dengan VM terlindungi

Host meminta kunci VM. Host yang dijaga tidak memiliki kunci yang diperlukan untuk menyalakan VM terlindungi (VM01 dalam hal ini). Untuk mendapatkan kunci yang diperlukan, host yang dijaga harus memberikan yang berikut ini kepada KPS:

- Sertifikat kesehatan saat ini

- Rahasia terenkripsi (Key Protector atau KP) yang berisi kunci yang diperlukan untuk menyalakan VM01. Rahasia dienkripsi menggunakan kunci lain yang hanya diketahui KPS.

Pelepasan kunci. KPS memeriksa sertifikat kesehatan untuk menentukan validitasnya. Sertifikat tidak boleh kedaluwarsa dan KPS harus mempercayai layanan pengesahan yang mengeluarkannya.

Kunci dikembalikan ke host. Jika sertifikat kesehatan valid, KPS mencoba mendekripsi rahasia, dan mengembalikan kunci yang diperlukan untuk menyalakan VM dengan aman. Kunci dienkripsi ke VBS host yang dijaga.

Daya host pada VM01.

Fabric yang terjaga dan glosarium VM yang dilindungi

| Term | Definition |

|---|---|

| Layanan Wali Tuan Rumah (HGS) | Peran Windows Server yang diinstal pada kluster aman server bare-metal yang dapat mengukur kesehatan host Hyper-V dan merilis kunci ke host Hyper-V yang sehat saat menyalakan atau langsung memigrasikan VM terlindungi. These two capabilities are fundamental to a shielded VM solution and are referred to as the Attestation service and Key Protection Service respectively. |

| guarded host | Host Hyper-V tempat VM terlindungi dapat berjalan. A host can only be considered guarded when it has been deemed healthy by HGS' Attestation service. VM terlindungi tidak dapat dinyalakan atau dimigrasikan secara langsung ke host Hyper-V yang belum terbukti atau ke host yang gagal pengesahan. |

| guarded fabric | Ini adalah istilah kolektif yang digunakan untuk menggambarkan fabrik host Hyper-V dan Layanan Wali Host mereka yang memiliki kemampuan untuk mengelola dan menjalankan VM terlindungi. |

| mesin virtual terlindungi (VM) | Mesin virtual yang hanya dapat berjalan pada host yang diawasi dan dilindungi dari inspeksi, perusakan, serta pencurian oleh admin jaringan yang berniat jahat dan malware host. |

| fabric administrator | Administrator cloud publik atau privat yang dapat mengelola komputer virtual. Dalam konteks fabric yang dijaga, administrator fabric tidak memiliki akses ke VM yang dilindungi atau kebijakan yang menentukan host mana yang dapat menjalankan VM yang dilindungi. |

| HGS administrator | Administrator tepercaya di cloud publik atau privat yang memiliki otoritas untuk mengelola kebijakan dan materi kriptografi untuk host yang dijaga, yaitu host tempat VM terlindungi dapat berjalan. |

| menyediakan file data atau melindungi file data (file PDK) | File terenkripsi yang dibuat penyewa atau pengguna untuk menyimpan informasi konfigurasi VM penting dan untuk melindungi informasi tersebut dari akses oleh orang lain. Misalnya, file data perisai dapat berisi kata sandi yang akan ditetapkan ke akun Administrator lokal saat VM dibuat. |

| Keamanan berbasis virtualisasi (VBS) | Lingkungan pemrosesan dan penyimpanan berbasis Hyper-V yang dilindungi dari administrator. Mode Aman Virtual menyediakan sistem dengan kemampuan untuk menyimpan kunci sistem operasi yang tidak terlihat oleh administrator sistem operasi. |

| virtual TPM | Versi tervirtualisasi dari Modul Platform Tepercaya (TPM). Dimulai dengan Hyper-V di Windows Server 2016, Anda dapat menyediakan perangkat TPM 2.0 virtual sehingga komputer virtual dapat dienkripsi, sama seperti TPM fisik memungkinkan komputer fisik dienkripsi. |

Additional References

- Fabric yang dijaga dan VM terlindungi

- Blog: Blog Datacenter dan Private Cloud Security

- Video: Pengantar Mesin Virtual Terlindungi

- Video: Menyelami VM Terlindungi dengan Windows Server 2016 Hyper-V