Suffisso di dominio personalizzato per ambiente del servizio app

Un ambiente del servizio app è una funzionalità del servizio app di Azure che fornisce un ambiente completamente isolato e dedicato per l'esecuzione delle app del servizio app in tutta sicurezza su larga scala. Le impostazioni DNS per il suffisso di dominio predefinito del ambiente del servizio app non limitano le app ad essere accessibili solo da tali nomi. Suffissi domini personalizzati è una funzionalità dell'ambiente del servizio app per il bilanciamento del carico interno che ti permette di usare il tuo suffisso di dominio personalizzato per accedere alle app nell'ambiente del servizio app.

Se non si ha un ambiente del servizio app, vedere Come creare un ambiente del servizio app v3.

Nota

Questo articolo illustra le funzionalità, i vantaggi e i casi d'uso di ambiente del servizio app v3, che viene usato con servizio app piani Isolated v2.

Il suffisso di dominio personalizzato definisce un dominio radice usato dal ambiente del servizio app. Nella variante pubblica del servizio app di Azure, il dominio radice predefinito per tutte le app Web è azurewebsites.net. Per le ambiente del servizio app il bilanciamento del carico interno, il dominio radice predefinito è appserviceenvironment.net. Tuttavia, poiché un ambiente del servizio app il bilanciamento del carico interno è interno alla rete virtuale di un cliente, i clienti possono usare un dominio radice oltre a quello predefinito che ha senso per l'uso all'interno della rete virtuale interna di una società. Ad esempio, un'ipotetica Contoso Corporation potrebbe usare un dominio radice predefinito di internal.contoso.com per le app destinate a essere risolvibili e accessibili solo all'interno della rete virtuale di Contoso. È possibile raggiungere un'app in questa rete virtuale accedendo a APP-NAME.internal.contoso.com.

Il suffisso di dominio personalizzato è per il ambiente del servizio app. Questa funzionalità è diversa da un'associazione di dominio personalizzata in un servizio app. Per altre informazioni sulle associazioni di dominio personalizzate, vedere Eseguire il mapping di un nome DNS personalizzato esistente a app Azure Servizio.

Se il certificato usato per il suffisso di dominio personalizzato contiene una voce Nome alternativo soggetto (SAN) per *.scm. CUSTOM-DOMAIN, il sito scm è raggiungibile anche da APP-NAME.scm.CUSTOM-DOMAIN. È possibile accedere a scm solo tramite dominio personalizzato usando l'autenticazione di base. L'accesso Single Sign-On è possibile solo con il dominio radice predefinito.

A differenza delle versioni precedenti, gli endpoint FTPS per i servizio app nel ambiente del servizio app v3 possono essere raggiunti solo usando il suffisso di dominio predefinito.

La connessione all'endpoint del suffisso di dominio personalizzato deve usare l'indicazione del nome server (SNI) per le connessioni basate su TLS.

Prerequisiti

- Variazione del bilanciamento del carico interno di ambiente del servizio app v3.

- Il certificato SSL/TLS valido deve essere archiviato in un insieme di credenziali delle chiavi di Azure in . Formato PFX. Per altre informazioni sull'uso dei certificati con servizio app, vedere Aggiungere un certificato TLS/SSL nel servizio app Azure.

- Il certificato deve essere inferiore a 20 kb.

Identità gestita

Un'identità gestita viene usata per eseguire l'autenticazione in Azure Key Vault in cui è archiviato il certificato SSL/TLS. Se al momento non è associata un'identità gestita alla ambiente del servizio app, è necessario configurare un'identità gestita.

È possibile usare un'identità gestita assegnata dal sistema o assegnata dall'utente. Per creare un'identità gestita assegnata dall'utente, vedere Gestire le identità gestite assegnate dall'utente. Se si vuole usare un'identità gestita assegnata dal sistema e non ne è già stata assegnata una alla ambiente del servizio app, l'esperienza portale del suffisso di dominio personalizzato guida l'utente nel processo di creazione. In alternativa, è possibile passare alla pagina Identità per il ambiente del servizio app e configurare e assegnare le identità gestite.

Per abilitare un'identità gestita assegnata dal sistema, impostare Stato su Sì.

Per assegnare un'identità gestita assegnata dall'utente, selezionare "Aggiungi e trovare l'identità gestita da usare.

Dopo aver assegnato l'identità gestita al ambiente del servizio app, assicurarsi che l'identità gestita disponga di autorizzazioni sufficienti per Azure Key Vault. È possibile usare criteri di accesso dell'insieme di credenziali o il controllo degli accessi in base al ruolo di Azure.

Se si usano criteri di accesso all'insieme di credenziali, l'identità gestita richiede almeno l'autorizzazione "Recupera" segreti per l'insieme di credenziali delle chiavi.

Se si sceglie di usare il controllo degli accessi in base al ruolo di Azure per gestire l'accesso all'insieme di credenziali delle chiavi, è necessario assegnare all'identità gestita almeno il ruolo "Utente segreti dell'insieme di credenziali delle chiavi".

Certificate

Il certificato per il suffisso di dominio personalizzato deve essere archiviato in un insieme di credenziali delle chiavi di Azure. Il certificato deve essere caricato in . Formato PFX e dimensioni inferiori a 20 kb. Certificati in . Il formato PEM non è attualmente supportato. ambiente del servizio app usa l'identità gestita selezionata per ottenere il certificato. È possibile accedere all'insieme di credenziali delle chiavi pubblicamente o tramite un endpoint privato accessibile dalla subnet in cui viene distribuito il ambiente del servizio app. Per informazioni su come configurare un endpoint privato, vedere Integrare Key Vault con collegamento privato di Azure. Nel caso dell'accesso pubblico, è possibile proteggere l'insieme di credenziali delle chiavi per accettare solo il traffico dagli indirizzi IP in uscita del ambiente del servizio app.

Il certificato deve essere un certificato con caratteri jolly per il nome di dominio personalizzato selezionato. Ad esempio, internal.contoso.com richiederebbe un certificato che copre *.internal.contoso.com. Se il certificato usato dal suffisso di dominio personalizzato contiene una voce nome alternativo soggetto (SAN) per scm, ad esempio *.scm.internal.contoso.com, il sito scm è disponibile anche usando il suffisso di dominio personalizzato.

Se si ruota il certificato in Azure Key Vault, il ambiente del servizio app preleva la modifica entro 24 ore.

Usare il portale di Azure per configurare il suffisso di dominio personalizzato

- Dalla portale di Azure passare alla pagina Suffisso di dominio personalizzato per il ambiente del servizio app.

- immettere il nome di dominio personalizzato.

- Selezionare l'identità gestita definita per il ambiente del servizio app. È possibile usare un'identità gestita assegnata dal sistema o assegnata dall'utente. Se non è già stato fatto, è possibile configurare l'identità gestita. È possibile configurare l'identità gestita direttamente dalla pagina del suffisso di dominio personalizzato usando l'opzione "Aggiungi identità" nella casella di selezione identità gestita.

- Selezionare il certificato per il suffisso di dominio personalizzato.

- Se si usa un endpoint privato per accedere all'insieme di credenziali delle chiavi, poiché l'accesso alla rete è limitato all'endpoint privato, non è possibile usare l'interfaccia del portale per selezionare il certificato. È necessario immettere manualmente l'URL del certificato.

- Selezionare "Salva" nella parte superiore della pagina. Per visualizzare gli aggiornamenti della configurazione più recenti, aggiornare la pagina.

- La configurazione del suffisso del dominio personalizzato richiede alcuni minuti. Controllare lo stato selezionando "Aggiorna" nella parte superiore della pagina. Il banner viene aggiornato con lo stato di avanzamento più recente. Al termine, il banner indica che il suffisso di dominio personalizzato è configurato.

Usare Azure Resource Manager per configurare il suffisso di dominio personalizzato

Per configurare un suffisso di dominio personalizzato per il ambiente del servizio app usando un modello di Azure Resource Manager, è necessario includere le proprietà seguenti. Assicurarsi di soddisfare i prerequisiti e che l'identità gestita e il certificato siano accessibili e disporre delle autorizzazioni appropriate per Azure Key Vault.

È necessario configurare l'identità gestita e assicurarsi che esista prima di assegnarla nel modello. Per altre informazioni sulle identità gestite, vedere la panoramica dell'identità gestita.

Usare un'identità gestita assegnata dall'utente

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

}

},

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Usare un'identità gestita assegnata dal sistema

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "SystemAssigned"

}

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "systemassigned"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Usare Esplora risorse di Azure per configurare il suffisso di dominio personalizzato

In alternativa, è possibile aggiornare il ambiente del servizio app il bilanciamento del carico interno esistente usando Esplora risorse di Azure.

- In Esplora risorse passare al nodo per il ambiente del servizio app (sottoscrizioni>{sottoscrizione}>resourceGroups>{gruppo di risorse}>provider>Microsoft.Web>hostingEnvironments). Selezionare quindi il ambiente del servizio app specifico da aggiornare.

- Selezionare Lettura/Scrittura nella barra degli strumenti superiore per consentire la modifica interattiva in Esplora risorse.

- Selezionare il pulsante Modifica per rendere modificabile il modello di Resource Manager.

- Scorrere fino alla fine del riquadro destro. L'attributo customDnsSuffixConfiguration si trova nella parte inferiore.

- Immettere i valori per dnsSuffix, certificateUrl e keyVaultReferenceIdentity.

- Passare all'attributo identity e immettere i dettagli associati all'identità gestita in uso.

- Selezionare il pulsante PUT nella parte superiore per eseguire il commit della modifica nel ambiente del servizio app.

- ProvisioningState in customDnsSuffixConfiguration fornisce uno stato nell'aggiornamento della configurazione.

Configurazione del DNS

Per accedere alle app nel ambiente del servizio app usando il suffisso di dominio personalizzato, è necessario configurare il proprio server DNS o configurare DNS in una zona DNS privata di Azure per il dominio personalizzato.

Se si vuole usare il proprio server DNS, aggiungere i record seguenti:

- Creare una zona per il dominio personalizzato.

- Creare un record A in tale zona che punta * all'indirizzo IP in ingresso usato dal ambiente del servizio app.

- Creare un record A in tale zona che punta all'indirizzo IP in ingresso usato dal ambiente del servizio app.

- Facoltativamente, creare una zona per il sottodominio di scm con un record * Che punta all'indirizzo IP in ingresso usato dal ambiente del servizio app

Per configurare DNS nelle zone private di DNS di Azure:

- Creare una zona privata DNS di Azure denominata per il dominio personalizzato. Nell'esempio seguente il dominio personalizzato è internal.contoso.com.

- Creare un record A in tale zona che punta * all'indirizzo IP in ingresso usato dal ambiente del servizio app.

- Creare un record A in tale zona che punta all'indirizzo IP in ingresso usato dal ambiente del servizio app.

- Collegare la zona privata DNS di Azure alla rete virtuale del ambiente del servizio app.

- Facoltativamente, creare un record A in tale zona che punta *.scm all'indirizzo IP in ingresso usato dal ambiente del servizio app.

Per altre informazioni sulla configurazione del DNS per il dominio, vedere Usare un ambiente del servizio app.

Nota

Oltre a configurare DNS per il suffisso di dominio personalizzato, è anche consigliabile configurare DNS per il suffisso di dominio predefinito per assicurarsi che tutte le funzionalità di servizio app funzionino come previsto.

Accedere alle app

Dopo aver configurato il suffisso di dominio personalizzato e DNS per il ambiente del servizio app, è possibile passare alla pagina Domini personalizzati per una delle app servizio app nel ambiente del servizio app e confermare l'aggiunta del dominio personalizzato assegnato per l'app.

Le app nel ambiente del servizio app ILB possono essere accessibili in modo sicuro tramite HTTPS passando al dominio personalizzato configurato o al dominio predefinito appserviceenvironment.net come nell'immagine precedente. La possibilità di accedere alle app usando il dominio di ambiente del servizio app predefinito e il dominio personalizzato è una funzionalità univoca supportata solo in ambiente del servizio app v3.

Tuttavia, proprio come le app in esecuzione nel servizio multi-tenant pubblico, è anche possibile configurare nomi host personalizzati per singole app e quindi configurare associazioni di certificati TLS/SSL SNI univoche per le singole app.

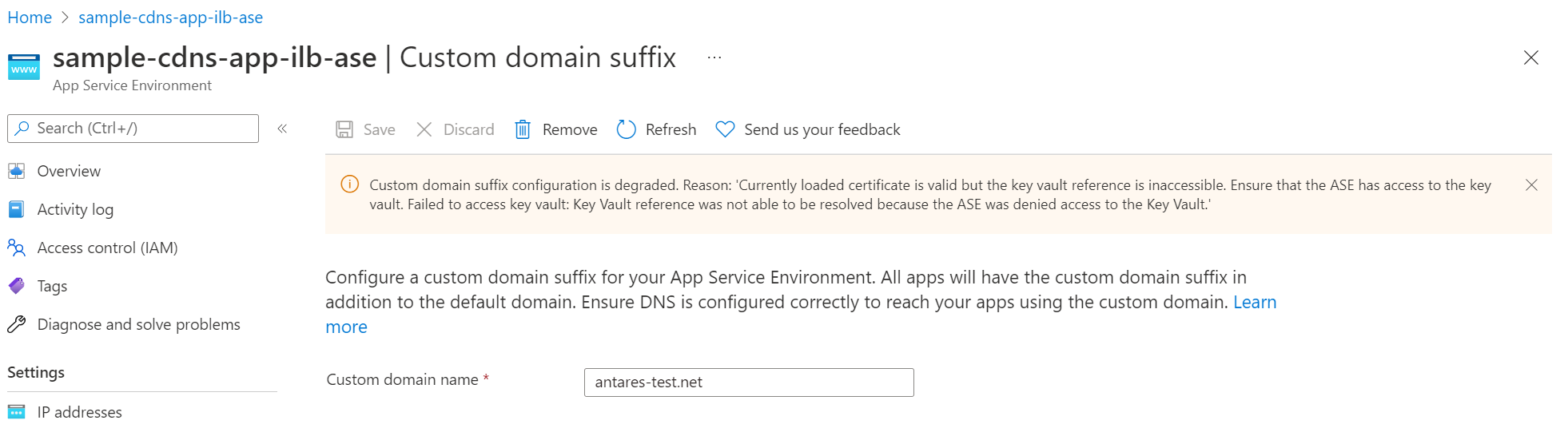

Risoluzione dei problemi

La piattaforma servizio app controlla periodicamente se il ambiente del servizio app può accedere all'insieme di credenziali delle chiavi e se il certificato è valido. Se le autorizzazioni o le impostazioni di rete per l'identità gestita, l'insieme di credenziali delle chiavi o ambiente del servizio app non vengono impostate in modo appropriato o modificato di recente, non è possibile configurare un suffisso di dominio personalizzato. Viene visualizzato un errore simile all'esempio illustrato nello screenshot. Esaminare i prerequisiti per assicurarsi di aver configurato le autorizzazioni necessarie. Viene visualizzato anche un messaggio di errore simile se la piattaforma servizio app rileva che il certificato è danneggiato o scaduto.