Risolvere i domini di Azure e locali

Risoluzione DNS ibrida

Questo articolo fornisce indicazioni su come configurare la risoluzione DNS ibrida usando un resolver privato DNS di Azure con un set di regole di inoltro DNS. In questo scenario, le risorse DNS di Azure sono connesse a una rete locale usando una connessione VPN o ExpressRoute.

La risoluzione DNS ibrida viene definita qui come abilitazione delle risorse di Azure per risolvere i domini locali e dns locale per risolvere le zone DNS private di Azure.

Resolver privato DNS di Azure

Il resolver privato DNS di Azure è un servizio in grado di risolvere le query DNS locali per le zone private di DNS di Azure. In precedenza, era necessario distribuire un resolver DNS personalizzato basato su vm o usare soluzioni DNS, DHCP e Gestione indirizzi IP (DDI) non Microsoft per eseguire questa funzione.

I vantaggi dell'uso del servizio resolver privato DNS di Azure rispetto ai resolver basati su vm o soluzioni DDI includono:

- Manutenzione zero: a differenza delle soluzioni basate su macchine virtuali o hardware, il sistema di risoluzione privato non richiede aggiornamenti software, analisi delle vulnerabilità o applicazione di patch alla sicurezza. Il servizio resolver privato è completamente gestito.

- Riduzione dei costi: il sistema di risoluzione privato DNS di Azure è un servizio multi-tenant e può costare una frazione delle spese necessarie per usare e concedere in licenza più resolver DNS basati su vm.

- Disponibilità elevata: il servizio resolver privato DNS di Azure include funzionalità di disponibilità elevata predefinite. Il servizio è compatibile con la zona di disponibilità, garantendo così che la disponibilità elevata e la ridondanza della soluzione DNS possano essere eseguite con molto meno sforzo. Per altre informazioni su come configurare il failover DNS usando il servizio resolver privato, vedere Esercitazione: Configurare il failover DNS usando i resolver privati.

- DevOps friendly: le soluzioni DNS tradizionali sono difficili da integrare con i flussi di lavoro DevOps, perché spesso richiedono la configurazione manuale per ogni modifica DNS. Il sistema di risoluzione privato dns di Azure offre un'interfaccia ARM completamente funzionale che può essere facilmente integrata con i flussi di lavoro DevOps.

Set di regole di inoltro DNS

Un set di regole di inoltro DNS è un gruppo di regole che specificano uno o più server DNS personalizzati per rispondere alle query per spazi dei nomi DNS specifici. Per altre informazioni, vedere Endpoint e set di regole del resolver privato DNS di Azure.

Procedure

Le procedure seguenti in questo articolo vengono usate per abilitare e testare il DNS ibrido:

- Creare una zona privata DNS di Azure

- Creare un sistema di risoluzione privato DNS di Azure

- Configurare un set di regole di inoltro DNS di Azure

- Configurare server d'inoltro condizionale DNS locali

- Illustrare il DNS ibrido

Creare una zona privata DNS di Azure

Creare una zona privata con almeno un record di risorse da usare per il test. Per creare una zona privata sono disponibili le guide introduttive seguenti:

- Creare una zona privata - Portale

- Creare una zona privata - PowerShell

- Creare una zona privata - Interfaccia della riga di comando

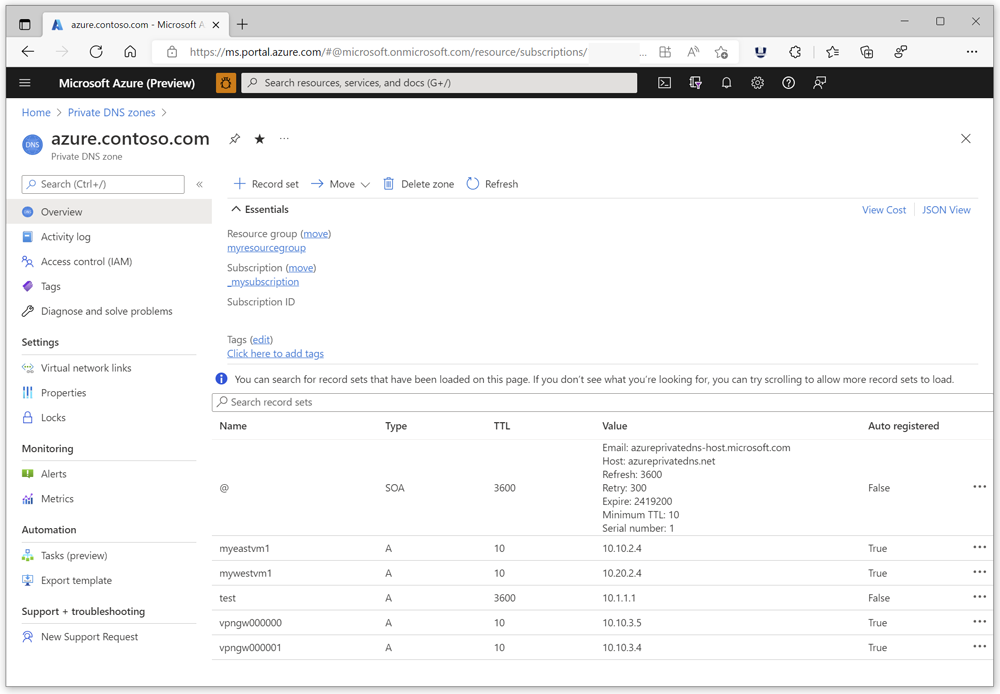

In questo articolo vengono usate la zona privata azure.contoso.com e il test del record di risorse. La registrazione automatica non è necessaria per la dimostrazione corrente.

Importante

In questo esempio viene usato un server ricorsivo per inoltrare query dall'ambiente locale ad Azure. Se il server è autorevole per la zona padre (contoso.com), l'inoltro non è possibile a meno che non si crei prima una delega per azure.contoso.com.

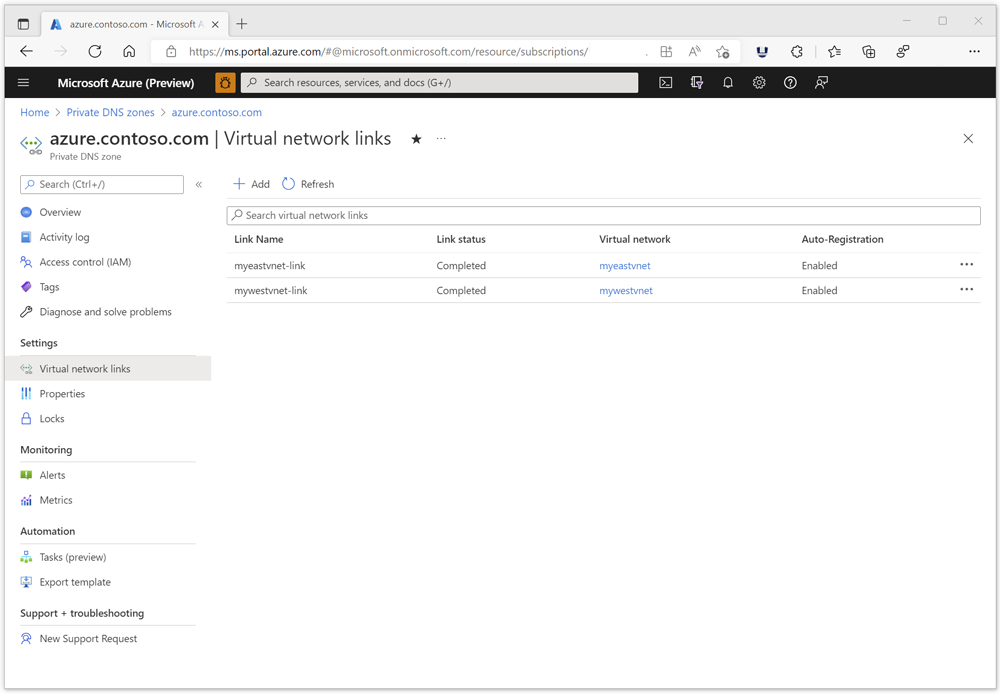

Requisito: è necessario creare un collegamento di rete virtuale nella zona nella rete virtuale in cui si distribuisce il resolver privato DNS di Azure. Nell'esempio seguente la zona privata è collegata a due reti virtuali: myeastvnet e mywestvnet. È necessario almeno un collegamento.

Creare un sistema di risoluzione privato DNS di Azure

Per creare un sistema di risoluzione privato, sono disponibili le guide introduttive seguenti. Queste guide introduttive illustrano come creare un gruppo di risorse, una rete virtuale e un resolver privato DNS di Azure. Vengono forniti i passaggi per configurare un endpoint in ingresso, un endpoint in uscita e un set di regole di inoltro DNS:

- Creare un sistema di risoluzione privato - Portale

- Creare un sistema di risoluzione privato - PowerShell

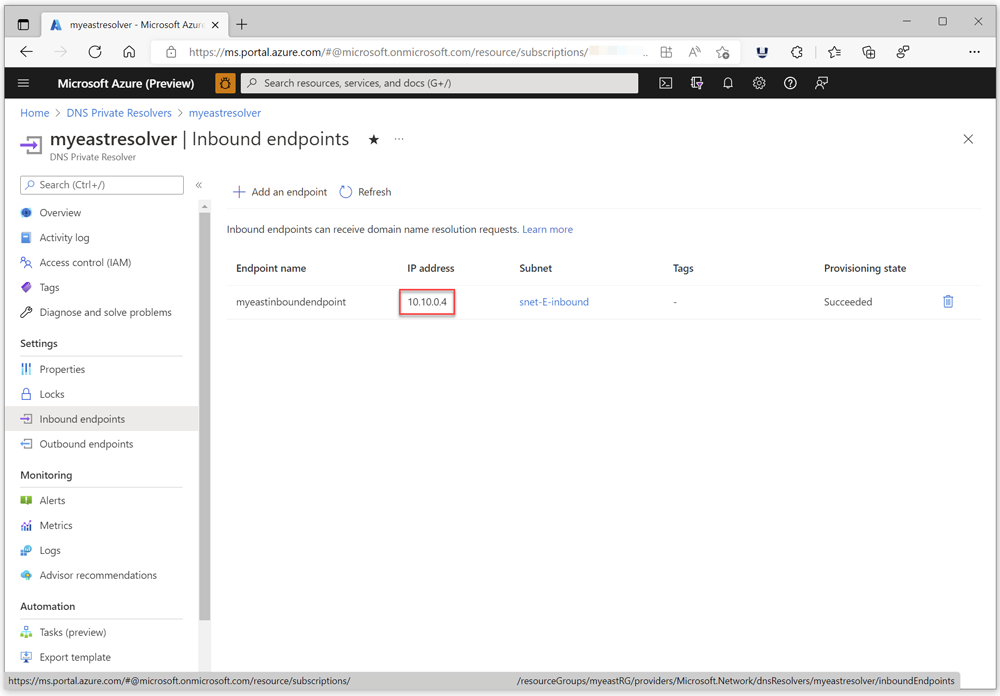

Al termine, annotare l'indirizzo IP dell'endpoint in ingresso per il resolver privato DNS di Azure. In questo esempio l'indirizzo IP è 10.10.0.4. Questo indirizzo IP viene usato in un secondo momento per configurare server d'inoltro condizionale DNS locali.

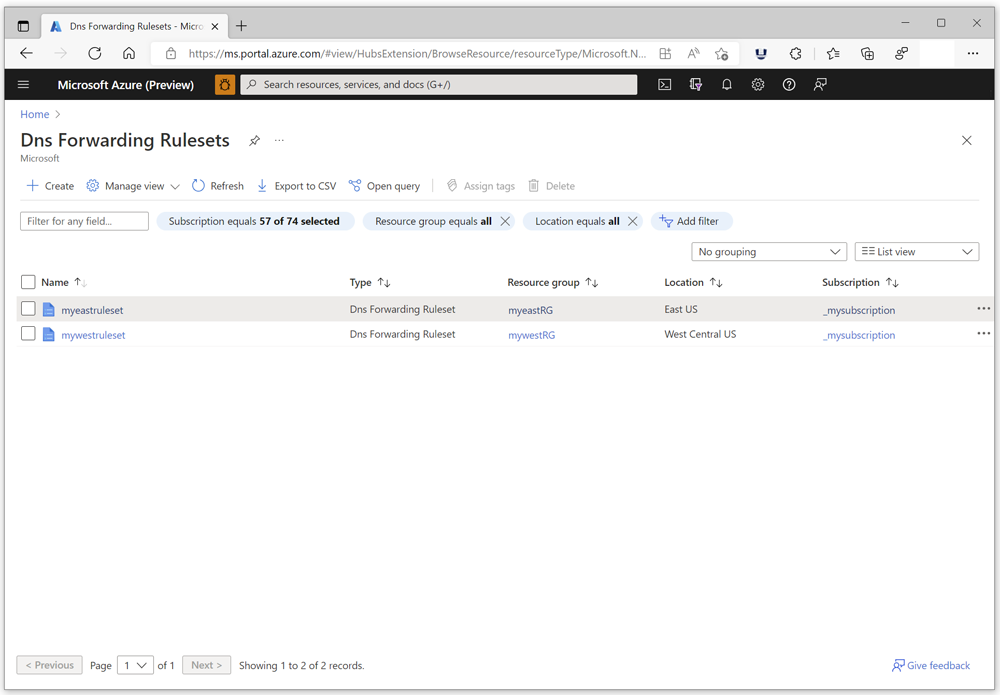

Configurare un set di regole di inoltro DNS di Azure

Creare un set di regole di inoltro nella stessa area del sistema di risoluzione privato. Nell'esempio seguente vengono illustrati due set di regole. Il set di regole dell'area Stati Uniti orientali viene usato per la dimostrazione DNS ibrida.

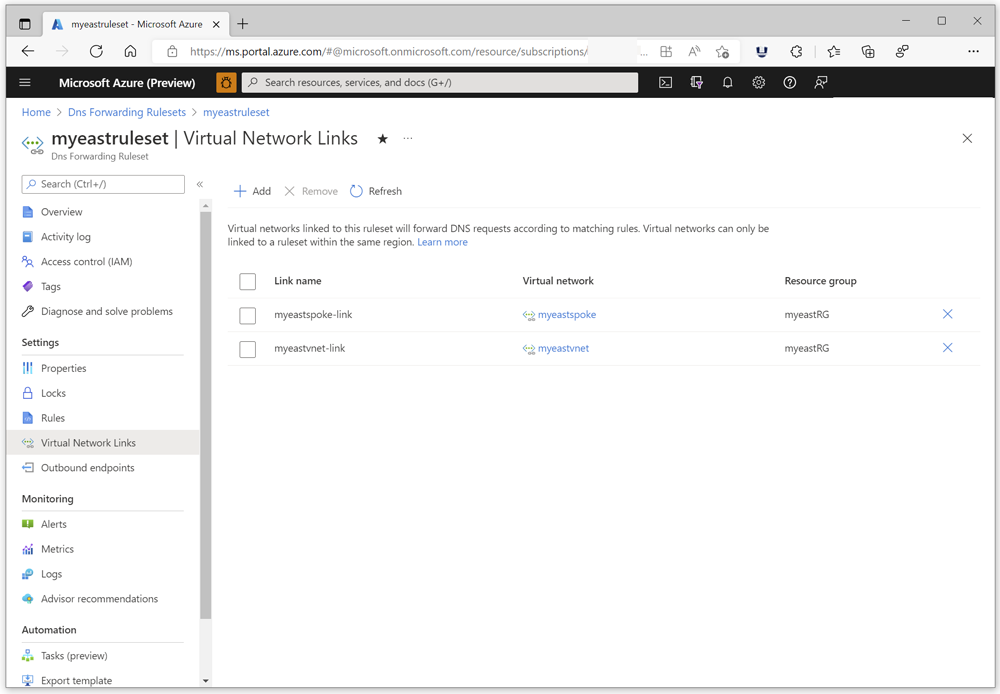

Requisito: è necessario creare un collegamento di rete virtuale alla rete virtuale in cui viene distribuito il sistema di risoluzione privato. Nell'esempio seguente sono presenti due collegamenti di rete virtuale. Il collegamento myeastvnet-link viene creato in una rete virtuale hub in cui viene effettuato il provisioning del resolver privato. È disponibile anche un collegamento di rete virtuale myeastspoke-link che fornisce la risoluzione DNS ibrida in una rete virtuale spoke che non dispone di un sistema di risoluzione privato. La rete spoke è in grado di usare il resolver privato perché esegue il peering con la rete hub. Il collegamento della rete virtuale spoke non è necessario per la dimostrazione corrente.

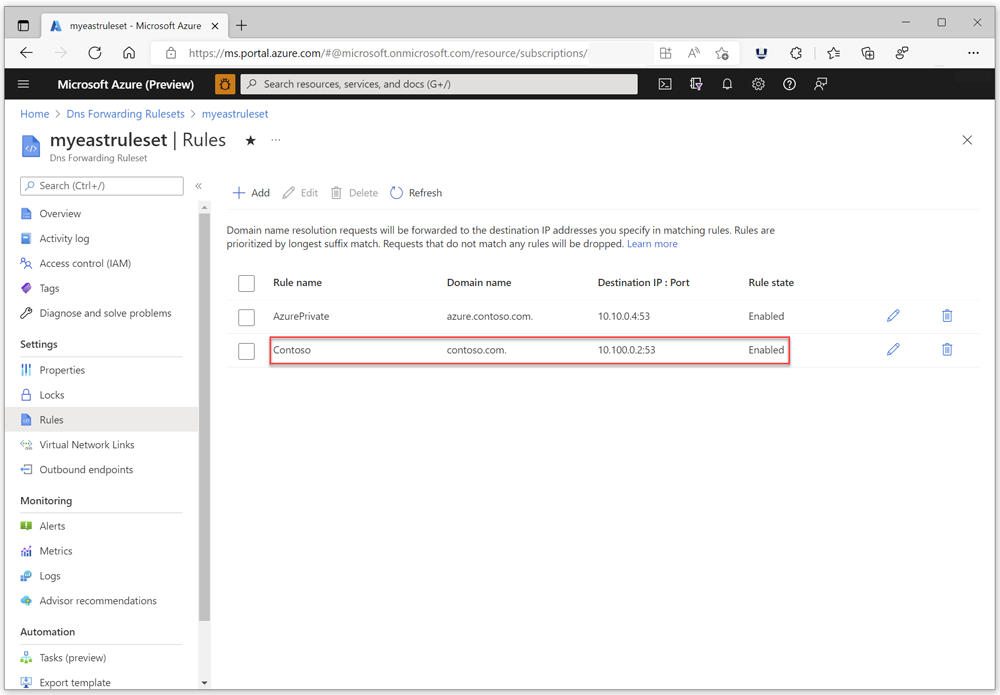

Creare quindi una regola nel set di regole per il dominio locale. In questo esempio viene usato contoso.com. Impostare l'indirizzo IP di destinazione per la regola come indirizzo IP del server DNS locale. In questo esempio il server DNS locale è 10.100.0.2. Verificare che la regola sia Abilitata.

Nota

Non modificare le impostazioni DNS per la rete virtuale per usare l'indirizzo IP dell'endpoint in ingresso. Lasciare le impostazioni DNS predefinite.

Configurare server d'inoltro condizionale DNS locali

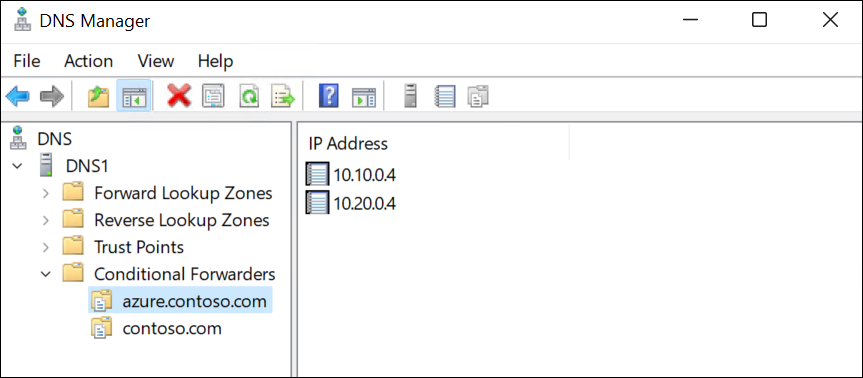

La procedura per configurare il DNS locale dipende dal tipo di server DNS in uso. Nell'esempio seguente un server DNS Windows alla versione 10.100.0.2 viene configurato con un server d'inoltro condizionale per la zona DNS privata azure.contoso.com. Il server d'inoltro condizionale è impostato per inoltrare le query a 10.10.0.4, ovvero l'indirizzo IP dell'endpoint in ingresso per il resolver privato DNS di Azure. Qui è configurato anche un altro indirizzo IP per abilitare il failover DNS. Per altre informazioni sull'abilitazione del failover, vedere Esercitazione: Configurare il failover DNS tramite resolver privati. Ai fini di questa dimostrazione, è necessario solo l'endpoint in ingresso 10.10.0.4 .

Illustrare il DNS ibrido

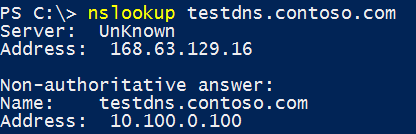

Usando una macchina virtuale che si trova nella rete virtuale in cui viene effettuato il provisioning del resolver privato DNS di Azure, eseguire una query DNS per un record di risorse nel dominio locale. In questo esempio viene eseguita una query per il record testdns.contoso.com:

Il percorso della query è: regola del set di regole dell'endpoint >> in uscita dns > di Azure per contoso.com > DNS locale (10.100.0.2). Il server DNS alla versione 10.100.0.2 è un resolver DNS locale, ma potrebbe anche essere un server DNS autorevole.

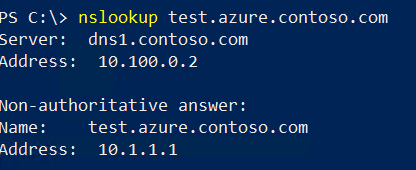

Usando una macchina virtuale o un dispositivo locale, eseguire una query DNS per un record di risorse nella zona DNS privato di Azure. In questo esempio viene eseguita una query per il record test.azure.contoso.com:

Il percorso per questa query è: regola del resolver DNS predefinito del client (10.100.0.2) > locale per azure.contoso.com > endpoint in ingresso (10.10.0.4)

Passaggi successivi

- Esaminare i componenti, i vantaggi e i requisiti per il Resolver privato DNS di Azure.

- Informazioni su come creare un servizio Resolver privato DNS di Azure usando Azure PowerShell o il portale di Azure.

- Informazioni su come Risolvere i domini di Azure e locali usando il servizio Resolver privato DNS di Azure.

- Informazioni su Endpoint e set di regole del servizio Resolver privato DNS di Azure.

- Informazioni su come configurare il failover DNS usando i resolver privati.

- Informazioni su alcune altre funzionalità di rete chiave di Azure.

- Modulo di Learn: Introduzione a DNS di Azure.