Creare criteri di accesso alle app di Microsoft Defender per il cloud

Microsoft Defender per il cloud i criteri di accesso alle app usano il controllo delle app per l'accesso condizionale per fornire il monitoraggio e il controllo in tempo reale sull'accesso alle app cloud. I criteri di accesso controllano l'accesso in base all'utente, alla posizione, al dispositivo e all'app e sono supportati per qualsiasi dispositivo.

I criteri creati per un'app host non sono connessi ad alcuna app di risorse correlata. Ad esempio, i criteri di accesso creati per Teams, Exchange o Gmail non sono connessi a SharePoint, OneDrive o Google Drive. Se sono necessari criteri per l'app per le risorse oltre all'app host, creare un criterio separato.

Suggerimento

Se in genere si preferisce consentire l'accesso durante il monitoraggio delle sessioni o limitare attività di sessione specifiche, creare invece criteri di sessione. Per altre informazioni, vedere Criteri di sessione.

Prerequisiti

Prima di iniziare, assicurarsi di disporre dei prerequisiti seguenti:

Una licenza Defender per il cloud Apps, come licenza autonoma o come parte di un'altra licenza.

Una licenza per Microsoft Entra ID P1, come licenza autonoma o come parte di un'altra licenza.

Se si usa un IdP non Microsoft, la licenza richiesta dalla soluzione provider di identità (IdP).

Le app pertinenti caricate nel controllo delle app per l'accesso condizionale. Le app Microsoft Entra ID vengono caricate automaticamente, mentre le app IdP non Microsoft devono essere caricate manualmente.

Se si usa un IdP non Microsoft, assicurarsi di aver configurato anche il provider di identità per l'uso con le app Microsoft Defender per il cloud. Per altre informazioni, vedi:

Per consentire il funzionamento dei criteri di accesso, è necessario disporre anche di un criterio di accesso condizionale microsoft Entra ID, che crea le autorizzazioni per controllare il traffico.

Esempio: Creare criteri di accesso condizionale di Microsoft Entra ID da usare con app Defender per il cloud

Questa procedura fornisce un esempio generale di come creare criteri di accesso condizionale da usare con Defender per il cloud App.

In Accesso condizionale microsoft Entra ID selezionare Crea nuovo criterio.

Immettere un nome significativo per il criterio e quindi selezionare il collegamento in Sessione per aggiungere controlli ai criteri.

Nell'area Sessione selezionare Usa controllo app per l'accesso condizionale.

Nell'area Utenti selezionare questa opzione per includere tutti gli utenti o solo utenti e gruppi specifici.

Nelle aree Condizioni e app client selezionare le condizioni e le app client da includere nei criteri.

Salvare i criteri attivando o disattivando Solo report su Sì e quindi selezionando Crea.

Microsoft Entra ID supporta criteri basati su browser e non basati su browser. È consigliabile creare entrambi i tipi per aumentare la copertura della sicurezza.

Ripetere questa procedura per creare un criterio di accesso condizionale basato su nonbrowser. Nell'area App client attivare o disattivare l'opzione Configura su Sì. Quindi, in Client di autenticazione moderna deselezionare l'opzione Browser . Lasciare selezionata tutte le altre selezioni predefinite.

Per altre informazioni, vedere Criteri di accesso condizionale e Creazione di criteri di accesso condizionale.

Creare un criterio di accesso alle app di Defender per il cloud

Questa procedura descrive come creare un nuovo criterio di accesso in Defender per il cloud App.

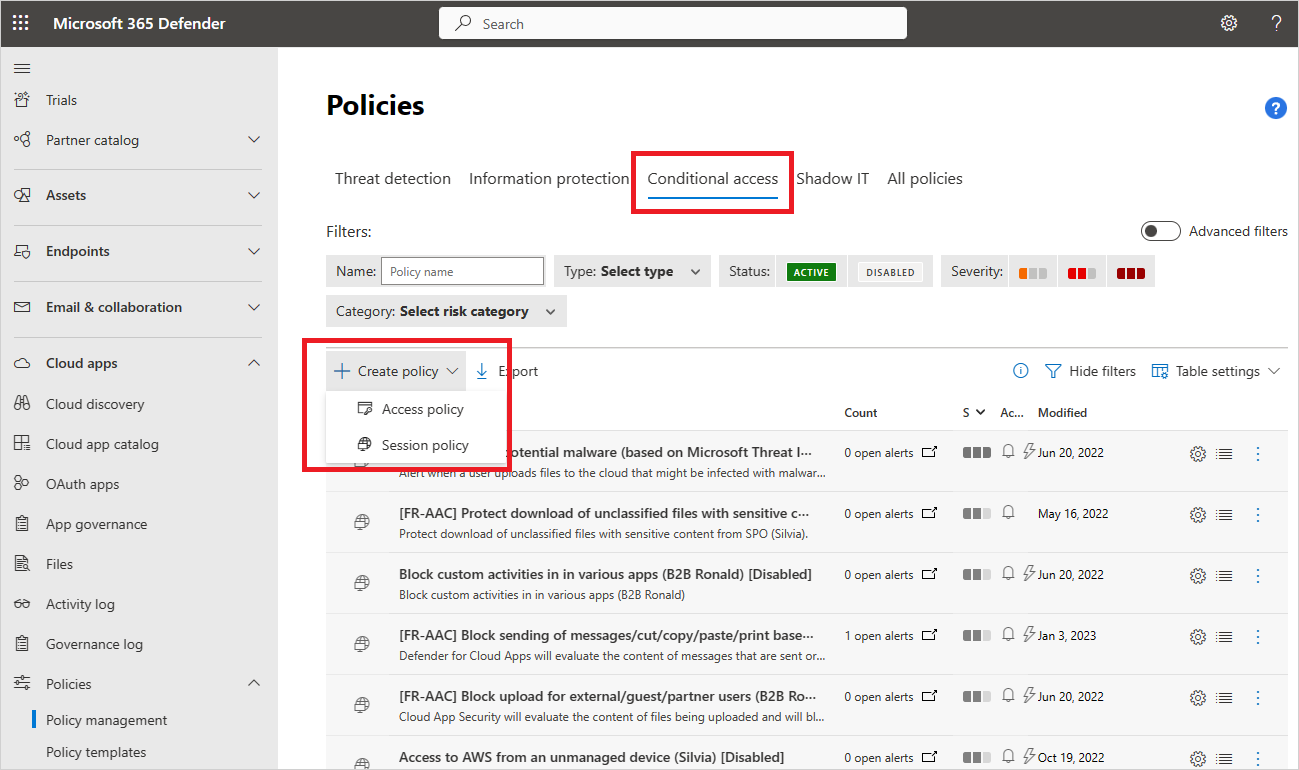

In Microsoft Defender XDR selezionare la scheda Criteri > di gestione dei criteri > delle app > cloud Accesso condizionale.

Selezionare Crea criteri>di accesso. Ad esempio:

Nella pagina Crea criteri di accesso immettere le informazioni di base seguenti:

Nome Descrizione Nome del criterio Un nome significativo per i criteri, ad esempio Blocca l'accesso da dispositivi non gestiti Gravità dei criteri Selezionare la gravità da applicare ai criteri. Categoria Mantenere il valore predefinito di Controllo di accesso Descrizione Immettere una descrizione facoltativa e significativa per i criteri per aiutare il team a comprenderne lo scopo. Nell'area Attività corrispondenti a tutte le seguenti aree selezionare filtri attività aggiuntivi da applicare ai criteri. I filtri possono includere le opzioni seguenti:

Nome Descrizione App Filtri per un'app specifica da includere nei criteri. Selezionare le app selezionando prima di tutto se usano l'onboarding automatico di Azure AD, per le app Microsoft Entra ID o l'onboarding manuale per le app non Microsoft IdP. Selezionare quindi l'app da includere nel filtro dall'elenco.

Se l'app IdP non Microsoft non è presente nell'elenco, assicurarsi di averlo caricato completamente. Per altre informazioni, vedere:

- Eseguire l'onboarding di app del catalogo idP non Microsoft per il controllo delle app per l'accesso condizionale

- Eseguire l'onboarding di app personalizzate non Microsoft IdP per il controllo delle app per l'accesso condizionale

Se si sceglie di non usare il filtro app, il criterio si applica a tutte le applicazioni contrassegnate come Abilita nella pagina Impostazioni > App connesse App > connesse > App per l'accesso condizionale.

Nota: è possibile che si verifichino alcune sovrapposizioni tra le app di cui è stato eseguito l'onboarding e le app che richiedono l'onboarding manuale. In caso di conflitto nel filtro tra le app, l'onboarding manuale delle app ha la precedenza.App client Filtrare per le app browser o per dispositivi mobili/desktop. Dispositivo Filtrare per i tag del dispositivo, ad esempio per un metodo di gestione dei dispositivi specifico o per tipi di dispositivo, ad esempio PC, dispositivi mobili o tablet. Indirizzo IP Filtrare per indirizzo IP o usare tag di indirizzo IP assegnati in precedenza. Location Filtrare in base alla posizione geografica. L'assenza di una posizione chiaramente definita può identificare le attività rischiose. ISP registrato Filtrare le attività provenienti da un ISP specifico. Utente Filtrare per un utente o un gruppo di utenti specifico. Stringa agente utente Filtrare per una stringa specifica dell'agente utente. Tag agente utente Filtrare i tag dell'agente utente, ad esempio per browser obsoleti o sistemi operativi. Ad esempio:

Selezionare Modifica e anteprima dei risultati per ottenere un'anteprima dei tipi di attività che verrebbero restituiti con la selezione corrente.

Nell'area Azioni selezionare una delle opzioni seguenti:

Controllo: impostare questa azione per consentire l'accesso in base ai filtri dei criteri impostati in modo esplicito.

Blocca: impostare questa azione per bloccare l'accesso in base ai filtri dei criteri impostati in modo esplicito.

Nell'area Avvisi configurare una delle azioni seguenti in base alle esigenze:

- Creare un avviso per ogni evento corrispondente con la gravità del criterio

- Inviare un avviso come messaggio di posta elettronica

- Limite di avvisi giornalieri per criterio

- Inviare avvisi a Power Automate

Al termine, seleziona Crea.

Verificare i criteri

Dopo aver creato i criteri di accesso, testarlo eseguendo di nuovo l'autenticazione a ogni app configurata nei criteri. Verificare che l'esperienza dell'app sia come previsto e quindi controllare i log attività.

È consigliabile:

- Creare un criterio per un utente creato in modo specifico per il test.

- Disconnettersi da tutte le sessioni esistenti prima di ripetere l'autenticazione alle app.

- Accedere alle app per dispositivi mobili e desktop sia da dispositivi gestiti che non gestiti per assicurarsi che le attività vengano acquisite completamente nel log attività.

Assicurarsi di accedere con un utente che corrisponda ai criteri.

Per testare i criteri nell'app:

- Visitare tutte le pagine all'interno dell'app che fanno parte del processo di lavoro di un utente e verificare che il rendering delle pagine sia corretto.

- Verificare che il comportamento e la funzionalità dell'app non siano influenzati negativamente dall'esecuzione di azioni comuni, ad esempio il download e il caricamento di file.

- Se si lavora con app IdP personalizzate e non Microsoft, controllare ognuno dei domini aggiunti manualmente per l'app.

Per controllare i log attività:

In Microsoft Defender XDR selezionare Log attività app > cloud e verificare le attività di accesso acquisite per ogni passaggio. È possibile filtrare selezionando Filtri avanzati e filtro per Controllo di accesso uguale a Origine.

Le attività di accesso Single Sign-On sono eventi di controllo delle app per l'accesso condizionale.

Selezionare un'attività da espandere per altri dettagli. Verificare che il tag Agente utente rifletta correttamente se il dispositivo è un client predefinito, un'app per dispositivi mobili o desktop o se il dispositivo è un dispositivo gestito conforme e aggiunto a un dominio.

Se si verificano errori o problemi, usare la barra degli strumenti Visualizzazione amministrazione per raccogliere risorse come .Har file e sessioni registrate e quindi inviare un ticket di supporto.

Creare criteri di accesso per i dispositivi gestiti dall'identità

Usare i certificati client per controllare l'accesso per i dispositivi che non sono aggiunti a Microsoft Entra-hybrid e non sono gestiti da Microsoft Intune. Implementare nuovi certificati nei dispositivi gestiti o usare certificati esistenti, ad esempio certificati MDM di terze parti. Ad esempio, è possibile distribuire il certificato client nei dispositivi gestiti e quindi bloccare l'accesso dai dispositivi senza un certificato.

Per altre informazioni, vedere Dispositivi gestiti con identità con il controllo delle app per l'accesso condizionale.

Contenuto correlato

Per altre informazioni, vedi:

- Risoluzione dei problemi relativi ai controlli di accesso e sessione

- Esercitazione: Bloccare il download di informazioni riservate con il controllo delle app per l'accesso condizionale

- Blocco dei download nei dispositivi non gestiti tramite i controlli sessione

- Webinar sul controllo delle app per l'accesso condizionale

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.