Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

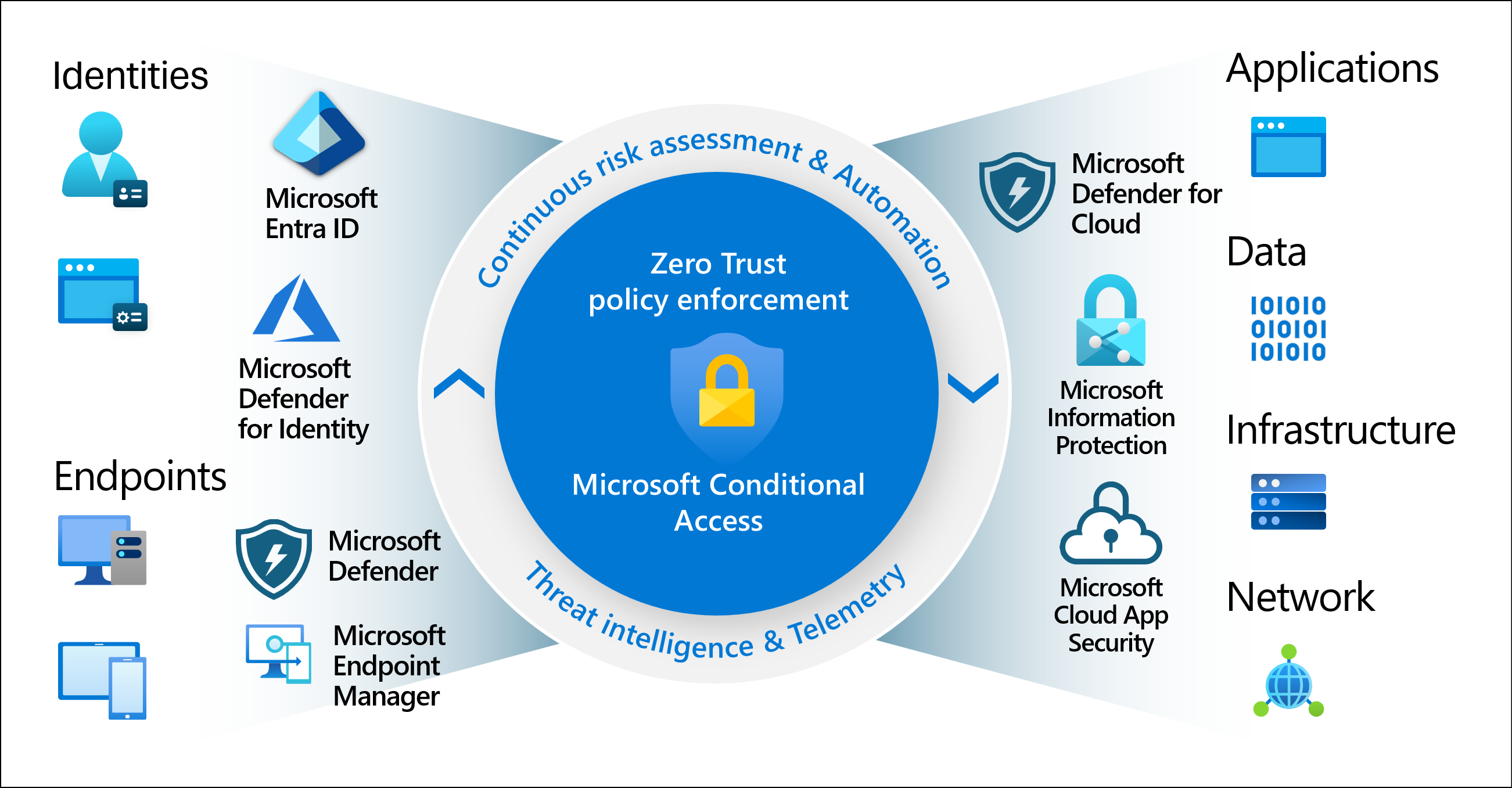

La sicurezza moderna si estende oltre il perimetro di rete di un'organizzazione per includere l'identità di utenti e dispositivi. Le organizzazioni ora usano questi segnali di identità durante il processo decisionale relativo al controllo di accesso. L'accesso condizionale di Microsoft Entra riunisce i segnali per prendere decisioni e imporre i criteri dell'organizzazione. L'accesso condizionale è il motore dei criteri Zero Trust di Microsoft che prende in considerazione i segnali provenienti da varie origini quando si applicano decisioni sui criteri.

I criteri di accesso condizionale sono le istruzioni if-then più semplici: se un utente vuole accedere a una risorsa , deve completare un'azione. Ad esempio: se un utente vuole accedere a un'applicazione o a un servizio come Microsoft 365, deve eseguire l'autenticazione a più fattori.

Gli amministratori devono affrontare due obiettivi principali:

- Fare in modo che gli utenti siano produttivi sempre e ovunque

- Proteggere gli asset dell'organizzazione

Usare i criteri di accesso condizionale per applicare i controlli di accesso corretti quando necessario per proteggere l'organizzazione e non interferire con la produttività.

Importante

I criteri di accesso condizionale vengono applicati dopo il completamento del primo fattore di autenticazione. L'accesso condizionale non è progettato per essere una difesa sul campo di un'organizzazione per scenari come attacchi Denial of Service (DoS), ma può usare segnali da questi eventi per determinare l'accesso.

Segnali comuni

L'accesso condizionale usa segnali provenienti da varie origini per prendere decisioni di accesso.

Alcuni di questi segnali includono:

-

Utente, gruppo o agente

- Le politiche possono essere destinate a utenti, gruppi e agenti specifici (Anteprima), consentendo così agli amministratori un controllo dettagliato sull'accesso.

- Il supporto per le identità degli agenti e gli utenti degli agenti estende i principi Zero Trust ai carichi di lavoro di intelligenza artificiale.

-

Informazioni sulla posizione IP

- Le organizzazioni possono creare intervalli di indirizzi IP che possono essere usati per prendere decisioni sui criteri.

- Gli amministratori possono specificare interi intervalli IP di paesi/aree geografiche per bloccare o consentire il traffico da.

-

Dispositivo

- Per applicare i criteri di accesso condizionale, è possibile considerare utenti con dispositivi di specifiche piattaforme o contrassegnati con uno stato specifico.

- Usare i filtri per i dispositivi per assegnare criteri a dispositivi specifici, ad esempio workstation con accesso con privilegi.

-

Applicazione

- Attivare criteri di accesso condizionale diversi quando gli utenti tentano di accedere a applicazioni specifiche.

- Applicare criteri alle app cloud tradizionali, alle applicazioni locali e alle risorse dell'agente.

-

Rilevamento dei rischi in tempo reale e calcolato

- Integra i segnali di Microsoft Entra ID Protection per identificare e correggere gli utenti rischiosi, il comportamento di accesso e le attività degli agenti.

-

Microsoft Defender for Cloud Apps

- Monitora e controlla l'accesso alle applicazioni utente e le sessioni in tempo reale. Questa integrazione migliora la visibilità e il controllo sull'accesso e sulle attività nell'ambiente cloud.

Decisioni comuni

- Bloccare l'accesso è la decisione più restrittiva.

- Concedi accesso

- Decisione meno restrittiva che potrebbe richiedere una o più delle opzioni seguenti:

- Richiedere l'autenticazione a più fattori

- Richiedere la forza dell'autenticazione

- Richiedere che il dispositivo sia contrassegnato come conforme

- Richiedere un dispositivo aggiunto ibrido a Microsoft Entra

- Richiede un'app client approvata

- Richiedere un criterio di protezione delle app

- Richiedere una modifica della password

- Richiedere le condizioni per l'utilizzo

Criteri applicati comunemente

Molte organizzazioni hanno problemi di accesso comuni che i criteri di accesso condizionale possono aiutare a risolvere, come:

- Richiesta dell'autenticazione a più fattori per gli utenti con ruoli amministrativi

- Richiesta dell'autenticazione a più fattori per le attività di gestione di Azure

- Blocco degli accessi per gli utenti che provano a usare protocolli di autenticazione legacy

- Richiesta di posizioni attendibili per la registrazione delle informazioni di sicurezza

- Blocco o concessione dell'accesso da posizioni specifiche

- Blocco dei comportamenti di accesso rischiosi

- Richiesta di dispositivi gestiti dall'organizzazione per applicazioni specifiche

Gli amministratori possono creare criteri da zero o iniziare con un criterio modello nel portale o usando l'API Microsoft Graph.

esperienza Amministrazione

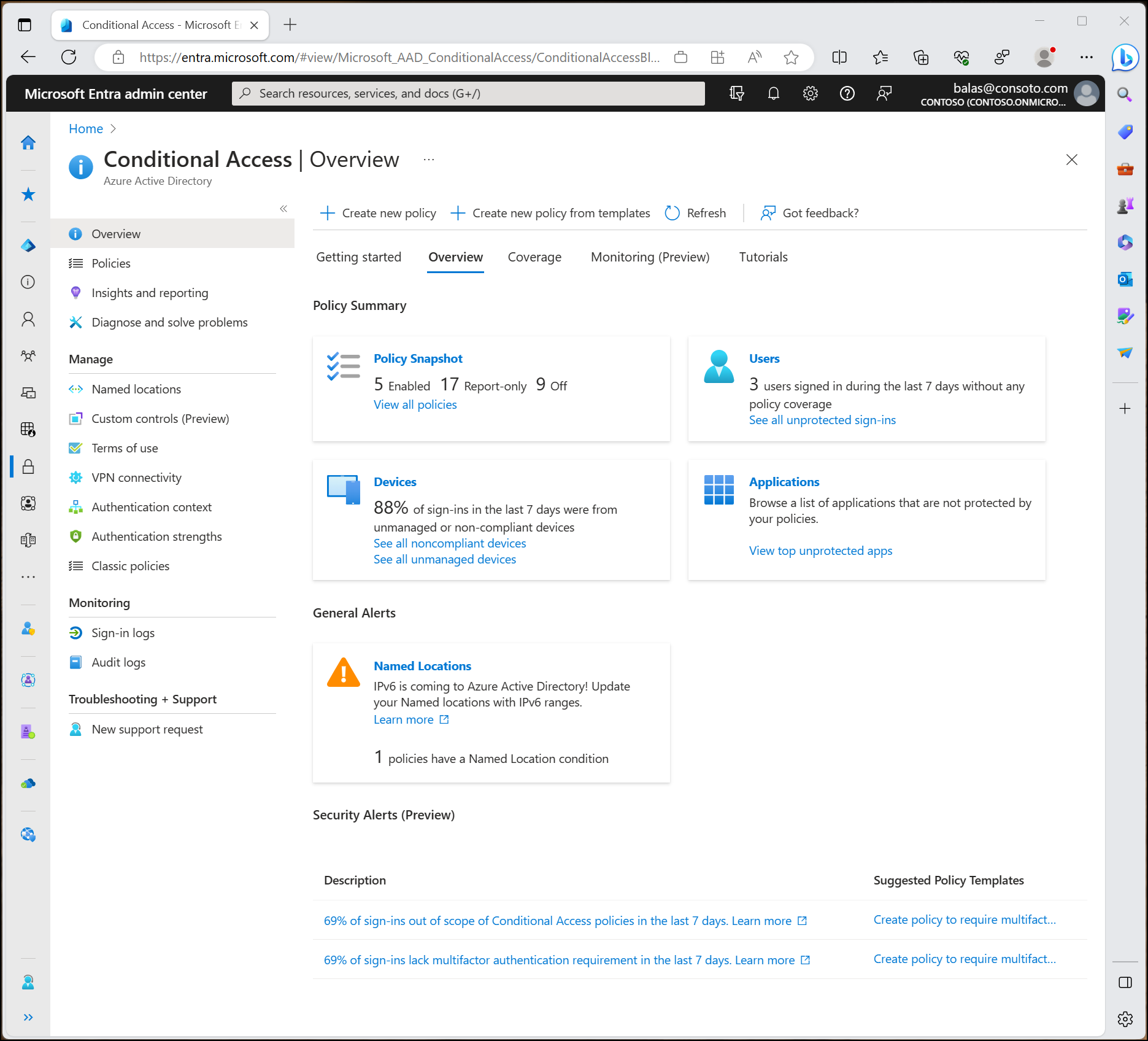

Gli amministratori con almeno il ruolo di Lettore di Sicurezza possono trovare l'accesso condizionale nel Centro di amministrazione di Microsoft Entra sotto Entra ID>Accesso condizionale.

- La pagina Panoramica mostra un riepilogo dello stato dei criteri, degli agenti, degli utenti, dei dispositivi e delle applicazioni, insieme agli avvisi generali e di sicurezza con suggerimenti.

- La pagina Copertura mostra un riepilogo delle applicazioni con e senza copertura dei criteri di accesso condizionale negli ultimi sette giorni.

Nella pagina Criteri gli amministratori possono filtrare i criteri di accesso condizionale in base a elementi come l'attore, la risorsa di destinazione, la condizione, il controllo applicato, lo stato o la data. Questo filtro consente agli amministratori di trovare rapidamente criteri specifici in base alla configurazione.

Agente di ottimizzazione dell'accesso condizionale

L'agente di ottimizzazione dell'accesso condizionale (anteprima) con Microsoft Security Copilot suggerisce nuovi criteri e modifiche a quelli esistenti in base ai principi Zero Trust e alle procedure consigliate microsoft. Con un clic, applicare il suggerimento per aggiornare o creare automaticamente un criterio di accesso condizionale. L'agente richiede almeno la licenza Microsoft Entra ID P1 e le unità di calcolo di sicurezza (SCU).

Requisiti di licenza

L'uso di questa funzionalità richiede le licenze di Microsoft Entra ID P1. Per trovare la licenza corretta per le proprie esigenze, vedere il confronto delle funzionalità di Microsoft Entra ID disponibili a livello generale.

I clienti con licenze di Microsoft 365 Business Premium possono anche usare le funzionalità di accesso condizionale.

Altri prodotti e funzionalità che interagiscono con i criteri di accesso condizionale richiedono licenze appropriate per tali prodotti e funzionalità, tra cui l'ID del carico di lavoro Microsoft Entra, microsoft Entra ID Protection e Microsoft Purview.

Quando le licenze necessarie per l'accesso condizionale scadono, i criteri non vengono disabilitati o eliminati automaticamente. Questo stato normale consente ai clienti di eseguire la migrazione dai criteri di accesso condizionale senza un improvviso cambiamento nel comportamento di sicurezza. È possibile visualizzare ed eliminare i criteri rimanenti, ma non è possibile aggiornarli.

Le impostazioni predefinite per la sicurezza consentono di proteggersi da attacchi correlati all'identità e sono disponibili per tutti i clienti.

Zero Trust

Questa funzionalità consente alle organizzazioni di allineare le proprie identità ai tre principi guida di un'architettura Zero Trust:

- Verificare in modo esplicito

- Usare privilegi minimi

- Presunzione di violazione

Per altre informazioni su Zero Trust e altri modi per allineare l'organizzazione ai principi guida, fare riferimento allo Zero Trust Guidance Center.